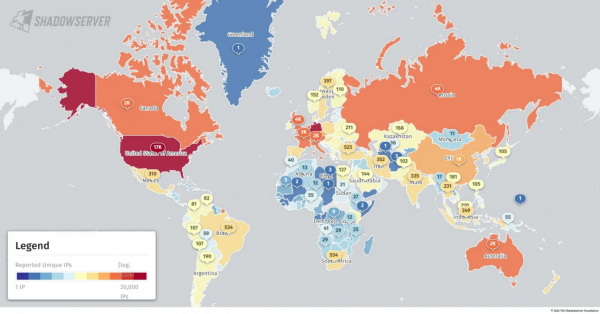

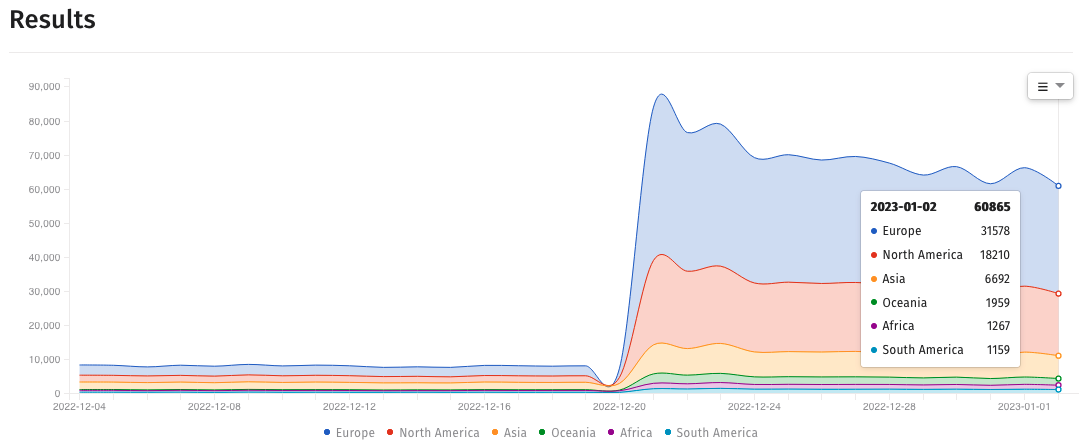

นักวิจัยด้านความปลอดภัยที่ Shadowserver Foundation ออกมาเปิดเผยว่า จากการสำรวจในวันที่ 2 มกราคม 2023 พบ MS Exchange servers ที่มีช่องโหว่ 60,865 เครื่อง ที่ยังไม่ได้รับการ Update โดยในรายงานพบ MS Exchange servers ที่มีช่องโหว่ตั้งอยู่ในประเทศไทยจำนวน 231 เครื่อง

ซึ่งเสี่ยงต่อการโจมตีโดย ProxyNotShell โดยที่ปัจจุบันทาง Microsoft ได้ออก Update ด้านความปลอดภัยเพื่อปิดช่องโหว่ดังกล่าวไปก่อนหน้านี้แล้ว

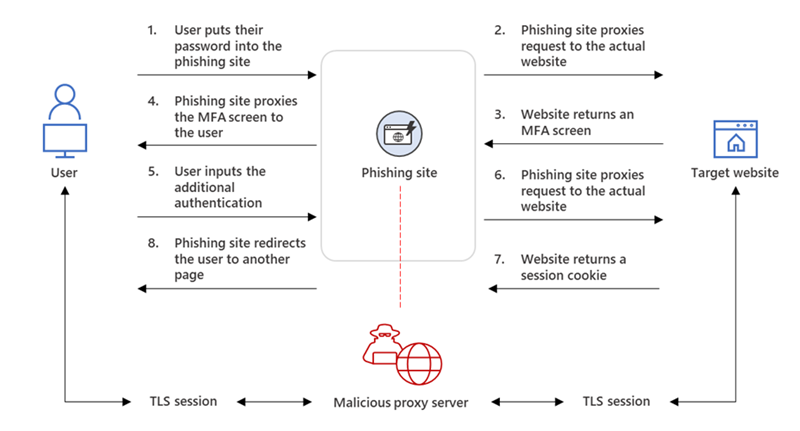

ProxyNotShell เป็นวิธีการโจมตีช่องโหว่ที่มีหมายเลข CVE-2022-41082 และ CVE-2022-41040 ซึ่งส่งผลกระทบต่อ Exchange Server 2013, 2016 และ 2019 หาก ผู้ไม่ประสงค์ดีสามารถโจมตีได้สำเร็จจะทำให้สามารถยกระดับสิทธิ์ (Privileges Escalate) และสั่งรันโค้ดที่เป็นอันตรายจากระยะไกล (Remote Code Execution) บนเครื่องที่ถูกโจมตีได้

การโจมตี ProxyShell และ ProxyLogon ที่เกิดขึ้นอย่างต่อเนื่อง

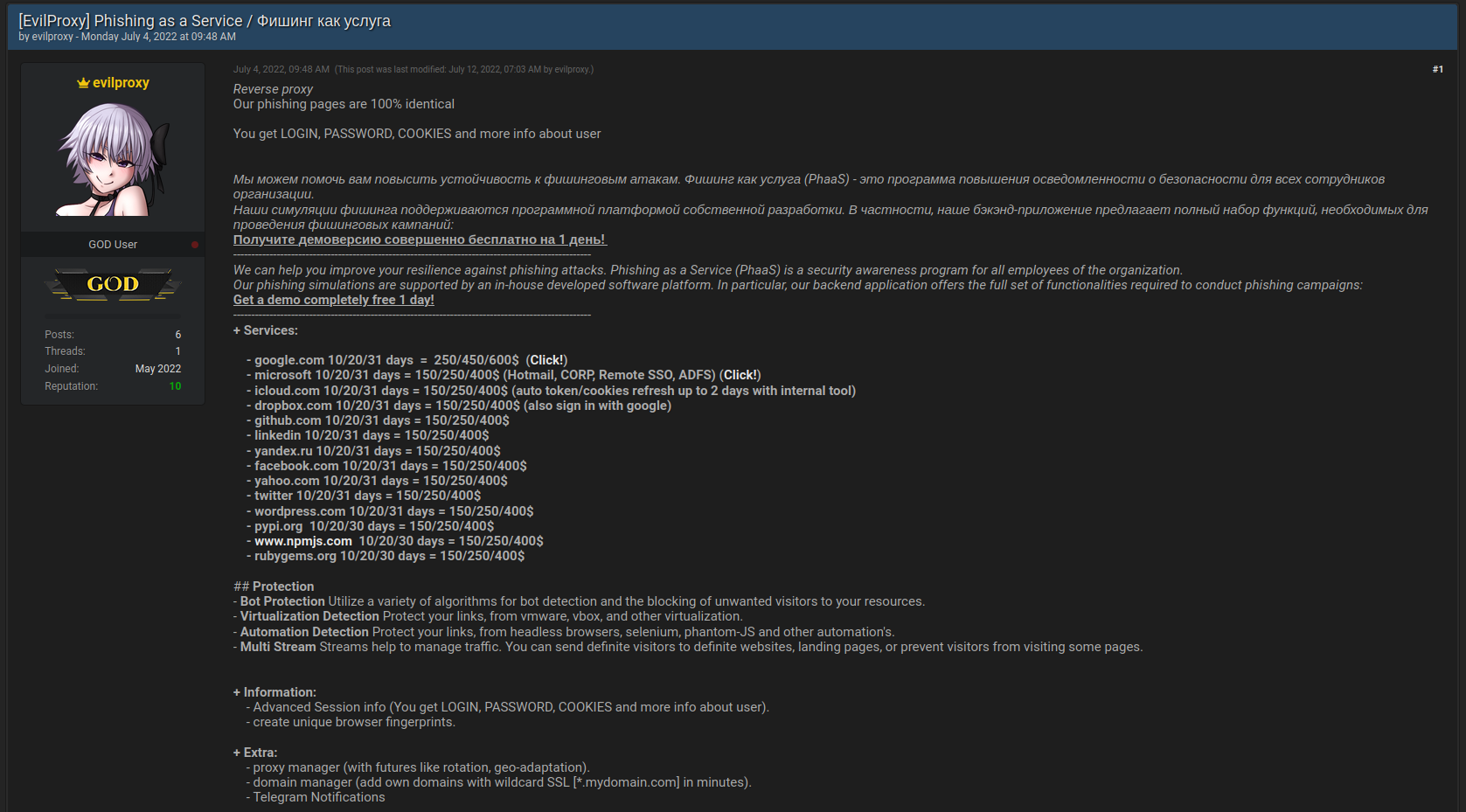

- BleepingComputer พบข้อมูลว่าช่องโหว่ของ MS Exchange servers ได้ถูกกลุ่มผู้ไม่ประสงค์ดีนำมาใช้โจมตีอยู่เป็นประจำ เช่น

- กลุ่ม Play ransomware ที่ใช้ ProxyNotShell ในการหลีกเลี่ยงการตรวจจับ และสั่งรันโค้ดที่เป็นอันตรายจากระยะไกลบน Outlook Web Access (OWA) ของ MS Exchange servers ที่มีช่องโหว่

- กลุ่ม FIN7 ที่ได้สร้างแพลตฟอร์ม Checkmarks ที่สร้างขึ้นเพื่อใช้ในการโจมตี MS Exchange servers ที่มีช่องโหว่โดยเฉพาะ ซึ่งจะสแกนหา และใช้ประโยชน์จากช่องโหว่ในการยกระดับสิทธิ์ และสั่งรันโค้ดที่เป็นอันตรายจากระยะไกลบนเครื่องที่สามารถโจมตีได้สำเร็จ

- รวมถึง Shodan search ยังได้รายงานว่าพบ MS Exchange servers จำนวนมากที่พบว่ายังออนไลน์อยู่ แต่ยังไม่ได้รับการ Update เพื่อปิดช่องโหว่ ProxyShell และ ProxyLogon ซึ่งเป็นช่องโหว่ที่ถูกโจมตีสูงสุดในปี 2021

วิธีแก้ไข

- ทำการUpdateด้านความปลอดภัยบน MS Exchange servers 2013, 2016 และ 2019 ให้เป็นเวอร์ชันล่าสุด