Fortinet บริษัทใหญ่ด้านความปลอดภัยทางไซเบอร์ได้ยืนยันว่ามีการละเมิดข้อมูลเกิดขึ้น หลังจากมีผู้ไม่ประสงค์ดีอ้างว่าได้ขโมยไฟล์ขนาด 440GB จากเซิร์ฟเวอร์ Microsoft SharePoint ของบริษัท

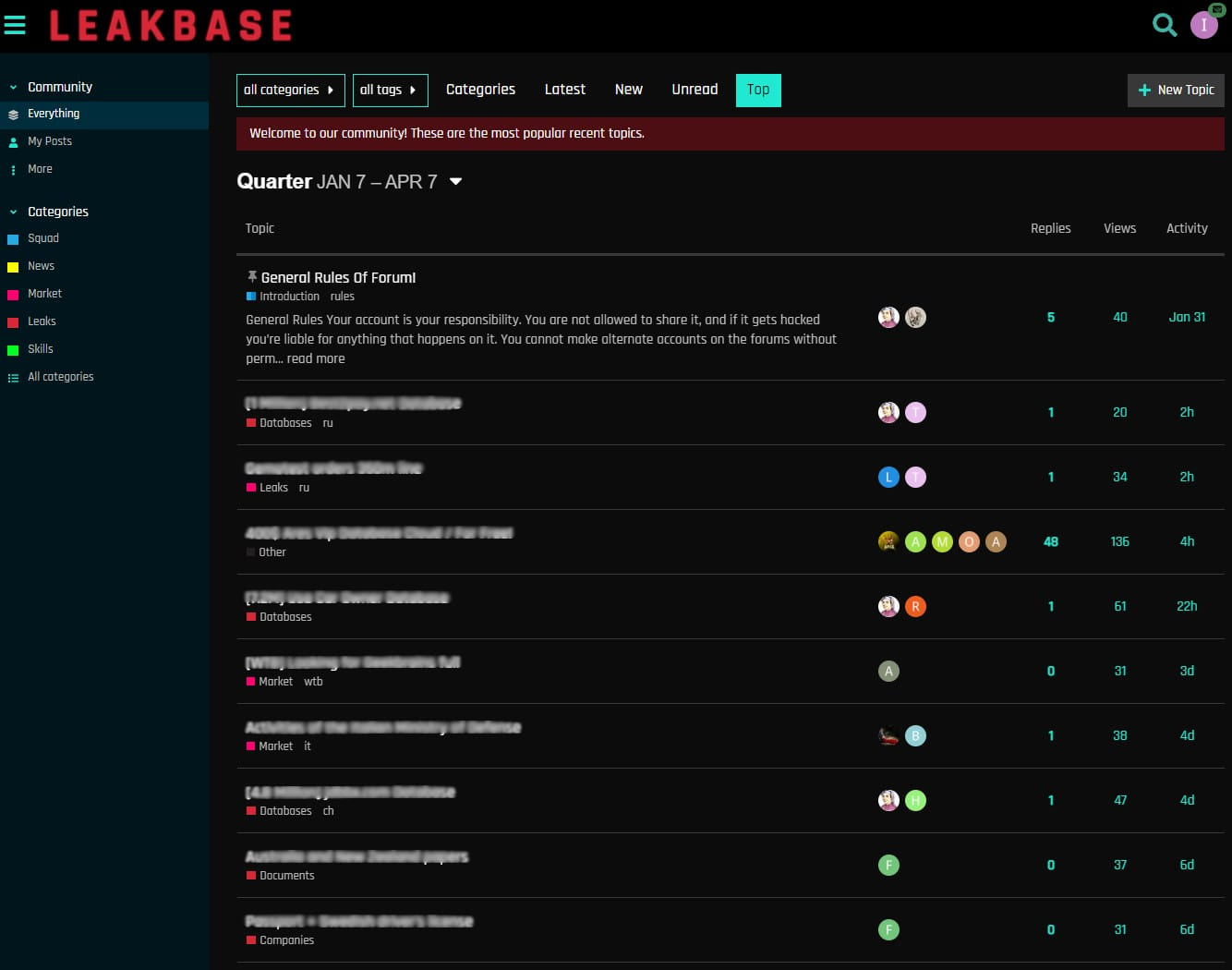

เหตุเกิดขึ้นเมื่อ ผู้ไม่ประสงค์ดีรายหนึ่งได้โพสต์ในฟอรัมแฮกเกอร์ว่าได้ขโมยข้อมูล 440GB จากระบบ Azure SharePoint ของ Fortinet จากนั้นได้แชร์ข้อมูลการเข้าถึงไปยัง S3 bucket ที่เชื่อว่ามีการเก็บข้อมูลที่ถูกขโมยไว้ เพื่อให้เหล่าผู้ไม่ประสงค์ดีรายอื่น ๆ สามารถดาวน์โหลดได้

ผู้ไม่ประสงค์ดีที่รู้จักกันในชื่อ "Fortibitch" อ้างว่าได้พยายามเรียกค่าไถ่จาก Fortinet โดยคาดว่าจะเป็นการป้องกันไม่ให้ข้อมูลถูกเผยแพร่ แต่ทางบริษัทปฏิเสธที่จะจ่ายเงิน

ในคำตอบต่อคำถามของ BleepingComputer เกี่ยวกับเหตุการณ์นี้ Fortinet ยืนยันว่ามีข้อมูลลูกค้าถูกขโมยจาก "ไดรฟ์แชร์บนคลาวด์ของบุคคลที่สาม"

"บุคคลหนึ่งได้เข้าถึงไฟล์จำนวนจำกัดที่จัดเก็บอยู่ในระบบคลาวด์ไดรฟ์ที่ใช้ร่วมกันของบุคคลที่สามของ Fortinet โดยไม่ได้รับอนุญาต ซึ่งรวมถึงข้อมูลจำกัดที่เกี่ยวข้องกับลูกค้า Fortinet จำนวนไม่มาก" บริษัทกล่าวกับ BleepingComputer

Fortinet ไม่ได้เปิดเผยจำนวนลูกค้าที่ได้รับผลกระทบหรือประเภทของข้อมูลที่ถูกละเมิด แต่ได้กล่าวว่า "ได้สื่อสารกับลูกค้าโดยตรงตามความเหมาะสม"

BleepingComputer ได้ติดต่อ Fortinet เพื่อขอข้อมูลเพิ่มเติมเกี่ยวกับการละเมิดนี้ แต่ยังไม่ได้รับคำตอบในขณะนี้

ในเดือนพฤษภาคม 2023 ผู้ไม่ประสงค์ดีอ้างว่าบุกเข้าไปในที่เก็บ GitHub ของบริษัท Panopta ซึ่งถูกซื้อโดย Fortinet ในปี 2020 และได้ปล่อยข้อมูลที่ขโมยมาในฟอรัมแฮกเกอร์ที่ใช้ภาษารัสเซีย

Ref : bleepingcomputer