เมื่อต้นเดือนที่ผ่านมา FortiGuard Labs พบการโจมตีที่ถูกใช้งานอยู่ซึ่งเป็นช่องทางก่อให้เกิดอันตรายต่อเป้าหมาย YouTube เนื่องจากพบช่อง YouTube ที่ได้รับการยืนยันว่ามีฐานสมาชิกจำนวนมาก ได้ใช้ประโยชน์จากช่องทางนี้เพื่ออัปโหลดวิดีโอที่ส่งเสริมการดาวน์โหลดSoftwareละเมิดลิขสิทธิ์ต่าง ๆ โดยผู้ที่ตกเป็นเหยื่อโดยไม่เจตนาจะถูกสร้าง ให้ติดตั้ง Malware หลายสายพันธุ์ซึ่งส่งผลให้เกิดการติดMalwareบนเครื่องของเหยื่อ รวมถึงการเก็บข้อมูล Credential , การทำ Cryptojacking และการขโมย Cryptocurrency

ผู้ไม่ประสงค์ดีอัปโหลดวิดีโอที่เป็นอันตราย มากกว่า 50 รายการภายในเวลา 8 ชั่วโมง โดยแต่ละรายการเป็นการชักชวนให้ใช้ Software ละเมิดลิขสิทธิ์หลายรายการ ซึ่งท้ายที่สุดแล้วจะนำเป้าหมายไปยัง URL เดียวกันดังรายละเอียดที่แสดงด้านล่างนี้

ผู้ไม่ประสงค์ดีจะใช้ URL และรหัสผ่าน ซึ่งโดยทั่วไปประกอบด้วยตัวเลข 4 หลัก จะวางไว้ในส่วนคำอธิบายและความคิดเห็นของวิดีโอเพื่อความสะดวก

เหยื่อจะถูกเปลี่ยนเส้นทางไปยังไฟล์ Archive ที่ป้องกันด้วยรหัสผ่าน เช่น “2O23-F1LES-S0ft.rar” ซึ่งโฮสต์บนแพลตฟอร์มบริการแชร์ไฟล์

ผู้ไม่ประสงค์ดีจะใช้ ไฟล์ RAR ที่ร้องขอผู้ที่อาจตกเป็นเหยื่อให้แยกข้อมูลโดยใช้รหัสผ่านที่ให้มาและเรียกใช้ไฟล์ .exe

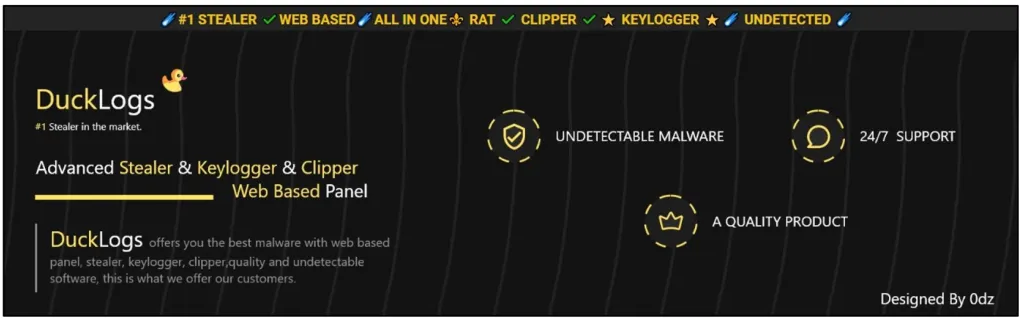

Malware ที่เป็นอันตรายที่เกี่ยวข้องกับการโจมตีสรุปได้ดังนี้:

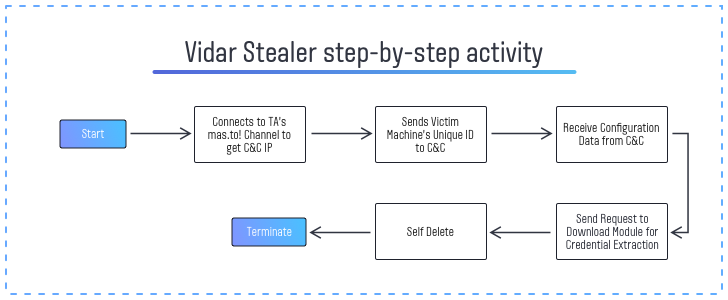

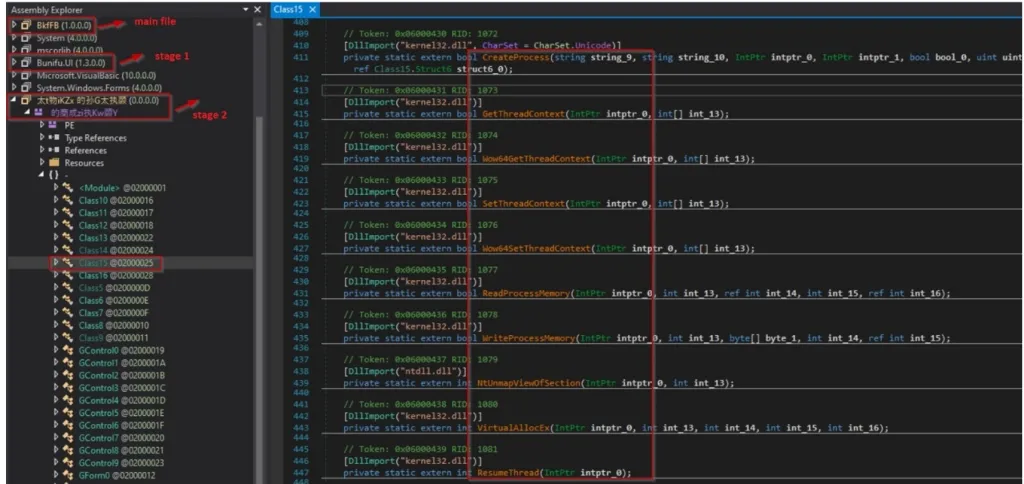

Launcher_S0FT-2O23.exe: นี่คือตัวขโมยข้อมูลของ Vidar ซึ่งใช้เทคนิคในรวมตัวเข้าไปกับไฟล์ที่ไม่มีขนาดมากกว่า 1GB วิธีนี้มีจุดประสงค์เพื่อหลีกเลี่ยงโปรแกรมป้องกันไวรัสและแซนด์บ็อกซ์ที่มีข้อจำกัดในการสแกนไฟล์ขนาดใหญ่เนื่องจากทรัพยากร CPU และ RAM ที่จำกัด

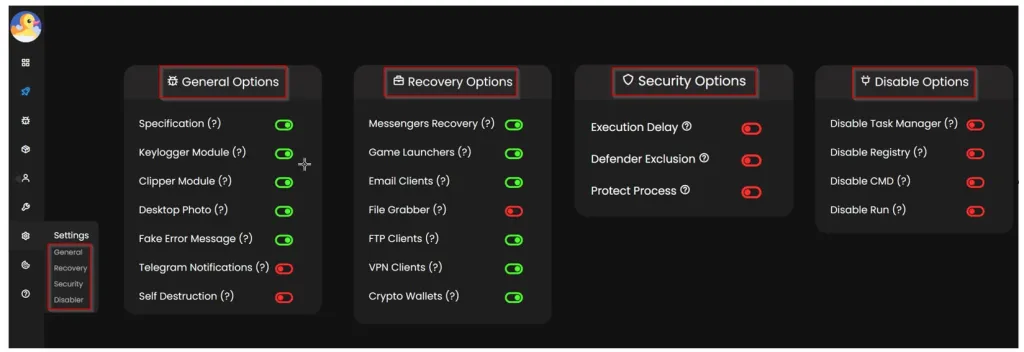

- Laplas Clipper: ตรวจสอบคลิปบอร์ดของ Windows อย่างต่อเนื่องเพื่อหาเนื้อหาที่ตรงกับรูปแบบเฉพาะที่เรียกค้นจากเซิร์ฟเวอร์ C2 Laplas Clipper แทนที่ที่อยู่กระเป๋าเงินเดิมของผู้รับเงินด้วยที่อยู่ของผู้กระทำการคุกคาม เพื่อโอนเงินไปยังการควบคุมของผู้โจมตี

- Task32Main: นี่คือตัวติดตั้ง Monero Miner และสามารถคงความคงอยู่และหลีกเลี่ยงโปรแกรมป้องกันไวรัส

รูปแบบการโจมตีนี้นำเสนอให้เห็นถึงอันตรายของการดาวน์โหลดสำเนาSoftwareละเมิดลิขสิทธิ์ เนื่องจากเป็นช่องทางสำหรับผู้ไม่ประสงค์ดีที่ใช้รวบรวมข้อมูลประจำตัว ข้อมูลที่สำคัญ และสกุลเงินดิจิตอล ยิ่งไปกว่านั้น เมื่อระบบถูกโจมตี ผู้ไม่ประสงค์ดีจะใช้มันเพื่อเข้ารหัสลับ ขอเตือนเป้าหมายว่าอย่าหลงเชื่อข้อเสนอSoftwareแคร็กบน YouTube หรือที่ใดก็ตาม

Ref : cyware