Fortinet เตือนผู้ใช้งาน(ผู้ดูแลระบบ) แก้ไขช่องโหว่ ที่สามารถหลีกเลี่ยงการผ่านการตรวจสอบสิทธิ์ ในทันที

ทาง Fortinet ได้ยืนยันช่องโหว่ในด้านความปอลดภัยที่ สามารถ หลีกเลี่ยงการตรวจสอบสิทธิ์การเข้าถึงระบบ ว่ามีการถูกใช้เป็นช่องทางในการโจมตีจากกลุ่มผู้ไม่ประสงค์ดี

ข้อบกพร่องด้าวความปลอดภัย CVE-2022-40684 ที่เป็นช่องโหว่ด้านความปลอดภัย ที่สามารถหลีกเลี่ยงการตรวจสิทธิ์ความถูกต้องในการเข้าถึงด้วยสิทธิ์ของผู้ดูแล จากผู้ไม่ประสงค์ดีใช้งาน ควบคุม Remote จากระยะไกลทำให้สามารถเข้าถึงระบบ Firewall ของ FortiGate, Fortiproxy และ FortiSwitch Manager

"การเลี่ยงผ่านการตรวจสอบสิทธิ์โดยใช้เส้นทางอื่นหรือช่องโหว่ของช่อง [CWE-288] ใน FortiOS, FortiProxy และ FortiSwitchManager อาจอนุญาตให้ผู้ไม่ประสงค์ดีที่ไม่ได้รับอนุญาตดำเนินการบนอินเทอร์เฟซการดูแลระบบผ่านคำขอ HTTP หรือ HTTPS ที่สร้างขึ้นเป็นพิเศษ" Fortinet กล่าวและให้ำทำการตรวจสอบในบันทึกอุปกรณ์ของคุณ

ผลิตภัณฑ์ที่มีช่องโหว่ของ Fortinet ที่อาจจะโดนโจมตีมีรายการดังนี้

- FortiOS : 7.2.1, 7.2.0, 7.0.6, 7.0.5, 7.0.4, 7.0.3, 7.0.2, 7.0.1, 7.0.0

- FortiProxy : 7.2.0, 7.0.6, 7.0.5, 7.0.4, 7.0.3, 7.0.2, 7.0.1, 7.0.0

- FortiSwitchManager : 7.2.0, 7.0.0

ทาง Fortinet เน้นย้ำให้ผู้ใช้งานทำการอัพเดท Patch ความปลอดภัยเป็น

- FortiOS 7.0.7 หรือ 7.2.2 หรือ ใหม่กว่า

- FortiProxy 7.0.7 หรือ 7.2.1 หรือใหม่กว่า

- FortiSwitchManager 7.2.1 หรือใหม่กว่า

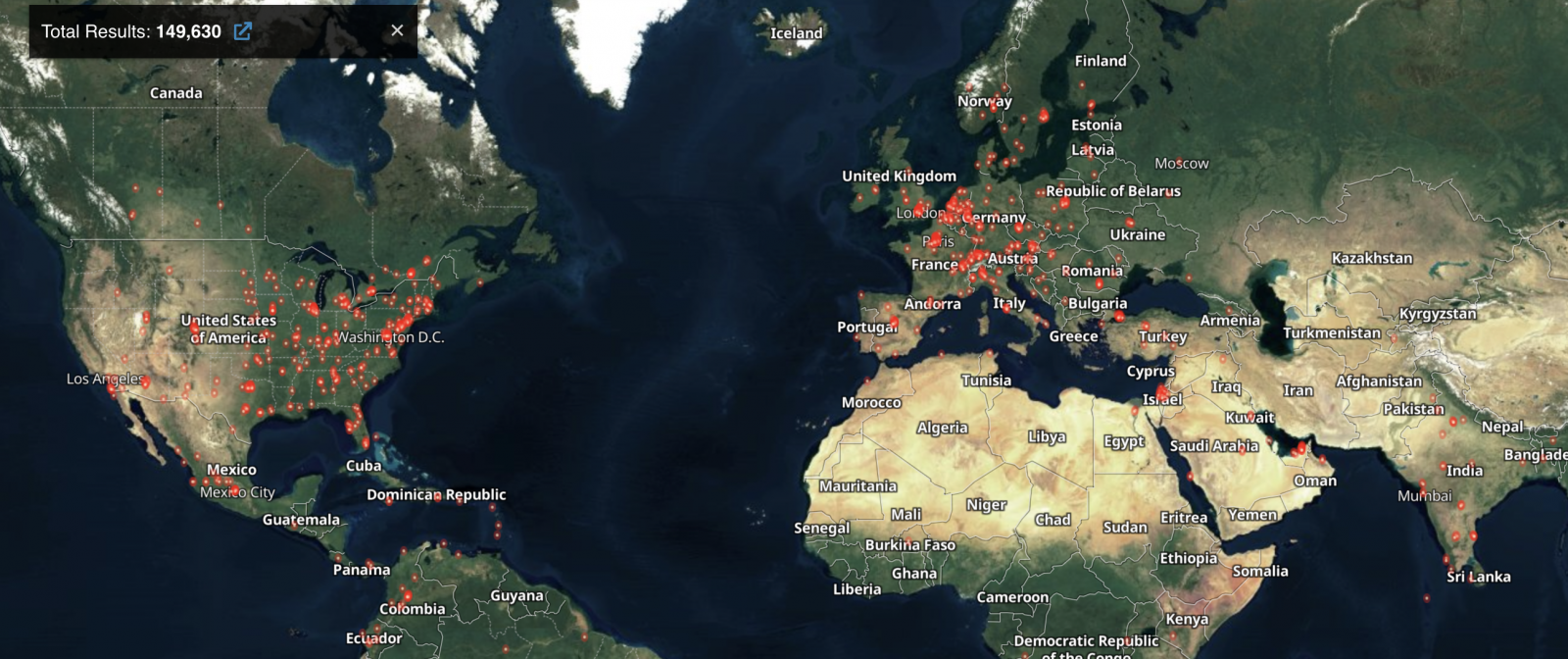

ผู้เชี่ยวชาญด้านความปลอดภัยของ Horizon3 Attack ได้พัฒนาโค้ดที่ใช้ช่องโหว่ดังกล่าวเป็นแนวทาง PoCด้วยการค้นหาผ่านทาง Shodan สามารถเข้าถึง Firewall ของ FortiGate ได้มากกกว่า 140,000 เครื่องบน Internet และมีโอกาศถูกโจมตีหาก User Interface ถูกเปิดเผยด้วย

หากต้องการป้องกันการโจมตีจากผู้ไม่ประสงค์ดีจากระยะไกลไม่ให้ข้ามการตรวจสอบสิทธิ์และการเข้าสู่ระบบอุปกรณ์ที่มีช่องโหว่ ผู้ดูแลระบบควรปิดใช้งานอินเทอร์เฟซการดูแลระบบ HTTP/HTTPS หรือจำกัดที่อยู่ IP ที่สามารถเข้าถึงอินเทอร์เฟซการดูแลระบบ

โดยใช้ Local in Policy ข้อมูลโดยละเอียดเกี่ยวกับวิธีปิดใช้งานอินเทอร์เฟซผู้ดูแลระบบที่มีช่องโหว่สำหรับ FortiOS, FortiProxy และ FortiSwitchManager หรือจำกัดการเข้าถึงตามที่อยู่ IP สามารถพบได้ในคำแนะนำ Fortinet PSIRT