วันนี้เราจะมาสอนการติดตั้ง Konga บน Docker กัน โดยการที่จะใช้ Konga นั้นจำเป็นที่จะต้องมี Kong เพราะ Konga เป็น GUI ให้ Kong สำหรับคนที่ไม่อยากใช้ Command line ซึ่งหากใครที่ยังไม่ได้ติดตั้ง Kong สามารถเข้าไปดูวิธีการติดตั้งตามลิ้งนี้ได้เลย Kong

ในการติดตั้ง Konga เริ่มจากการเปิด Ubuntu ขึ้นมาและทำการใช้คำสั่งตามด้านล่างเพื่อดึง pantsel/konga มาที่ image

docker pull pantsel/konga

จากนั้นใช้คำสั่งตามด้านล่างเพื่อสร้างและเริ่มต้นการทำงานของ container ตรงส่วนของ network ให้เปลี่ยนเป็น kong-net และบรรทัด token_secret สามารถตัดออกได้

docker run -p 1337:1337 \

--network {{kong-network}} \ //optional

--name konga \

-e "NODE_ENV=production" \ // or "development" | defaults to 'development'

-e "TOKEN_SECRET={{somerandomstring}}" \

pantsel/konga หลังจากที่ทำการติดตั้ง Konga เสร็จให้เข้าไปที่ localhost:1337 จะได้ผลลัพธ์ตามรูปด้านล่าง

เมื่อสร้าง account admin เสร็จและทำการ login จะพบกับหน้าหลักให้ทำการเชื่อมต่อกับ Kong โดยสามารถใส่ชื่อกับ url ตามรูปด้านล่างได้เลย

เมื่อเชื่อมต่อสำเร็จจะแสดงเป็นหน้า dashboard

ทดลองสร้าง service/route ทางเมนูด้านซ้ายให้กดไปที่ services และกด add new sevice เพื่อที่จะสร้าง service ใหม่

หลังจากกด add new service ก็จะพบกับหน้า create service ให้ทำการใส่ชื่อและ url โดยในส่วนของ host ให้ใช้เป็น ip address ของเครื่อง สามารถเข้าไปดูได้โดยการเข้าไปที่ command prompt และใช้คำสั่ง ipconfig

เมื่อสร้าง service เสร็จให้กดเข้าไปที่ชื่อ service ที่สร้าง เมื่อกดเข้าไปจะพบกับรายละเอียดของ service ซึ่งในนี้เราสามารถที่จะแก้ไขได้ ในเมนูด้านซ้ายมือให้กดเข้าไปที่ routes หลังจากนั้นให้กดเข้าไปที่ add new route

หลังจากกด add route ก็จะพบหน้ารายละเอียดของ route ที่เราจะสร้างให้ทำการใส่ชื่อและ path แต่ในส่วนของ paths ต้องกด enter ด้วยหลังจากพิมพ์เสร็จ เมื่อใส่รายละเอียดเสร็จก็ทำการกด submit route

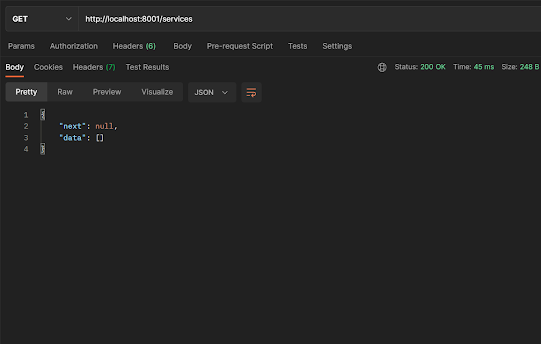

เมื่อทำการสร้าง route เสร็จก็มาลองเรียกใช้ route ดูโดย port ที่จะใช้คือ 8000 แล้วตามด้วย path ที่ตั้งเอาไว้ใน route ก็จะได้ผลลัพธ์ตามภาพด้านล่าง