.webp)

ทาง French Computer Emergency Response Team (CERT-FR) ได้ออกมาเตือนภัยว่า

มีผู้ไม่ประสงค์ดีมีเป้าหมายการโจมตีไปที่ VMware ESXi server

ที่ไม่ได้รับการ Patch มาแล้วอย่างน้อย 2 ปี

ซึ่งช่องโหว่สามารถทำให้ Remote เพื่อเรียกใช้ Code ผ่านช่องโหว่ได้ เพื่อติดตั้ง Ransomware

ตัวใหม่ในชื่อ ESXiArgs โดยมีรหัสคือ CVE-2021-21974 เป็นช่องโหว่ความปลอดภัย โดยปัญหาคือ Heap

overflow ใน OpenSLP service สามารถเข้าโดยไม่ต้องผ่านการยืนยันตัวตน แต่ช่องโหว่ดังกล่าวได้มีการออก Patch มาแก้ตั้งแต่ 23 กุมภาพันธ์ 2021

ระบบปัจจุบันมักจะมีเป้าหมายไปที่ ESXi hypervisors ในเวอร์ชัน 6.x

จนถึง

6.7 เพื่อที่จะป้องกันการโจมตี ผู้ดูแลต้องปิดช่องโหว่ของ Service

Location Protocal (SLP) เป็น Service บน ESXi hypervisors

ที่ยังไม่ได้รับการ Patch

โดยทาง CERT-FR แนะนำเป็นอย่างมากในการ Patch

ให้เร็วที่สุด แต่จะมีระบบบ้างอย่างที่ยังไม่ได้รับการ Patch

อาจะต้องหาด้วยตนเอง นั่นคือ CVE-2021-21974 อาจจะอยู่บนระบบดังนี้

- ESXi version 7.x prior to ESXi70U1c-17325551

- ESXi version 6.7.x prior to ESXi670-202102401-SG

- ESXi version 6.5.x prior to ESXi650-202102101-SG

เมื่อถูก Ransomware โจมตีจะถูก Encryption file เช่น .vmxf,

.vmx, .vmdk, vmsd และ .nvram และจะมีการสร้างไฟล์ .args ต่อท้ายเอกสารที่ถูก Encryption คาดว่ามีไว้เพื่อการ

Decryption

ในขณะที่ผู้ไม่ประสงค์ดีที่อยู่เบื้องหลังการโจมตีได้ออกมาบอกว่า มีการขโมยข้อมูลจากเหยื่อ

แต่จากการตรวจสอบของผู้ดูแล ได้ระบุว่าข้อมูลยังไม่ถูกนำออกไป และยังพบจดหมายเรียกค่าไถ่ ในชื่อ “ransom.hrml” และ “How

to Restore Your File.html”

โดยทางแก้ไขอย่างง่าย จากผู้เชี่ยวชาญ Enes Sonmez

ได้เขียนคู่มือ ที่จะช่วยให้ผู้ดูแล สามารถ Rebuild VM และ Recover

data

ได้แบบฟรีๆ

ผู้เชี่ยวชาญได้วิเคราะห์ Script และข้อมูลที่ถูก

Encryption ทำให้สามารถเข้าใจการโจมตีได้ดียิ่งขึ้นเมื่อ Server ถูกโจมตี จะมีการพยายามตามหาไฟล์ใน /tmp folder

ดังนี้

- encrypt – The encryptor ELF executable

- encrypt.sh - A shell script that acts as the logic

for the attack, performing various tasks before executing the encryptor, as

described below

- public.pem - A public RSA key used to encrypt the

key that encrypts a file

- motd - The ransom note in text form that will be

copied to /etc/motd so it is shown on login. The server's original file will be

copied to /etc/motd1

- index.html - The ransom note in HTML form that will

replace VMware ESXi's home page. The server's original file will be copied to

index1.html in the same folder

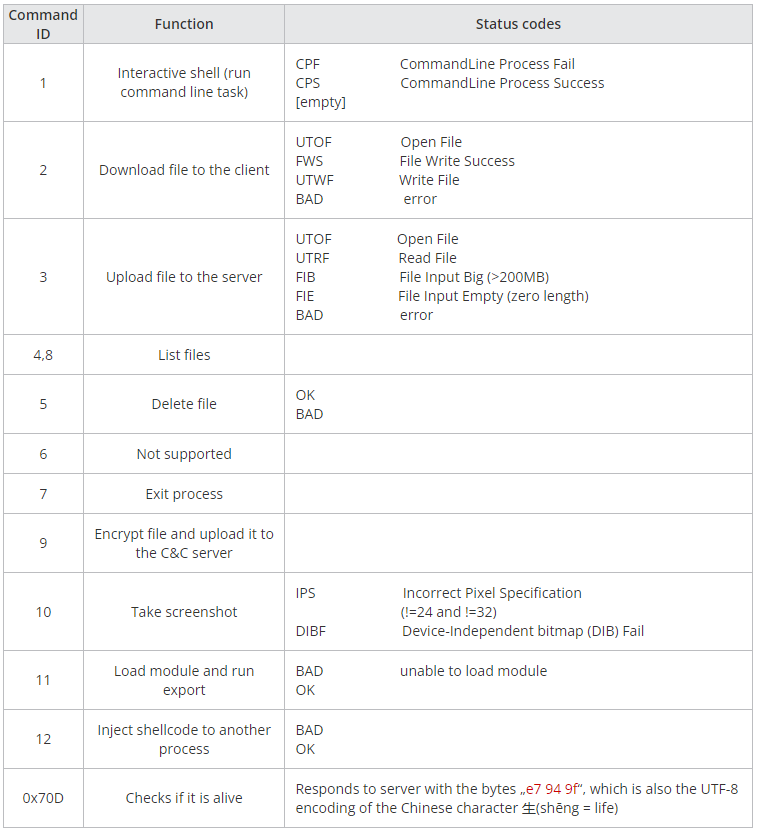

จากการวิเครห์ของผู้เชี่ยวชาญ ได้บ่งชี้ว่า ESXiArgs จะใช้พื้นฐานจาก

Source code ที่รั่วไหลออกมา ของ Babuk ransomware ที่ก่อนหน้านี้ใช้ในการโจมตี

ESXi จาก ransomware ตัวอื่น เช่น CheersCrypt และ

PrideLocker

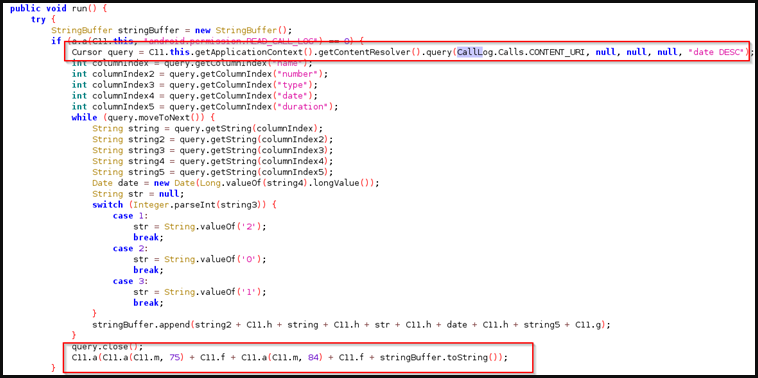

โดยการกระบวนการ encryption จะใช้ไฟล์ Shell script กับ Command

line ที่ต่างออกไปจากปกติ โดยไฟล์ที่ถูก encrypt จะไม่มีการกำหนดขนาดของ

Block และขนาดของไฟล์

เมื่อมีการใช้งาน Script จะมีการเรียกใช้ Command เพื่อแก้ไขไฟล์

Configuration ของ VM ESXi (.vmx) โดยจะมีการแก้ในส่วนของ '.vmdk' และ

'.vswp' เป็น '1.vmdk' and '1.vswp'

ซึ่งจะทำให้เป็นการหยุดการใช้งานคำส่ง ‘vmx’

เป็นลักษณะเดียวกับบทความ VMware support article โดย Script จะใช้ Command 'esxcli

storage filesystem list | grep "/vmfs/volumes/" | awk -F' ' '{print $2}'' เพื่อดึงรายชื่อของ

ESXi volumes

Volumes ที่จะถูกค้นหามีดังนี้

- .vmdk

- .vmx

- .vmxf

- .vmsd

- .vmsn

- .vswp

- .vmss

- .nvram

- .vmem

เมื่อพบไฟล์ดังกล่าว จะมีการสร้างไฟล์ [file_name].args ใน Folder เดียวกัน เช่น Server.vmx จะมีการสร้างเป็นไฟล์ Server.vmx.args โดยจะมีการ encrypt ไฟล์ตามรูปด้านล่าง

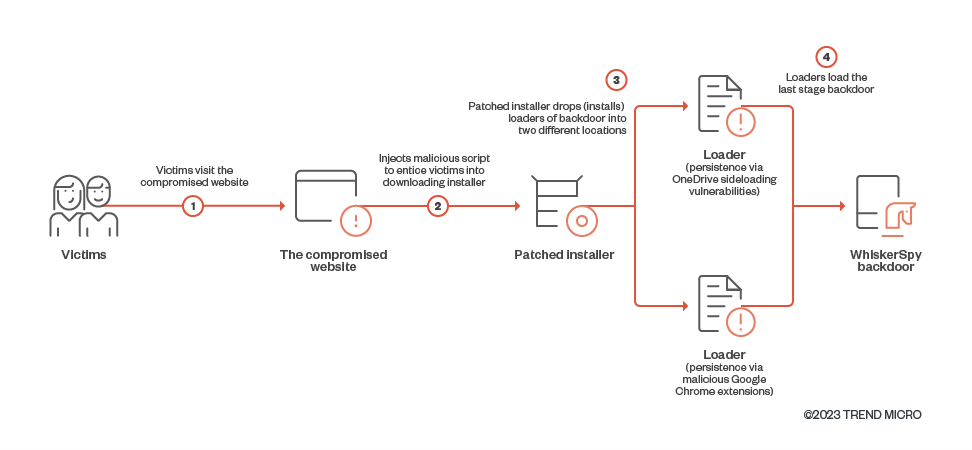

หลังจากที่มีการ encryption จะมีการแทนที่ไฟล์ ESXi index.html และ motd

file ของ Server ด้วยโน๊ตเรียกค่าไถ่ และสุดท้ายจะมีการลบอะไรก็ตามที่ดูเหมือนตัวติดตั้ง Backdoor จาก /store/packages/vmtools.py [VirusTotal]

และลบคำสั่งอีกหลายบรรทัด

.webp)