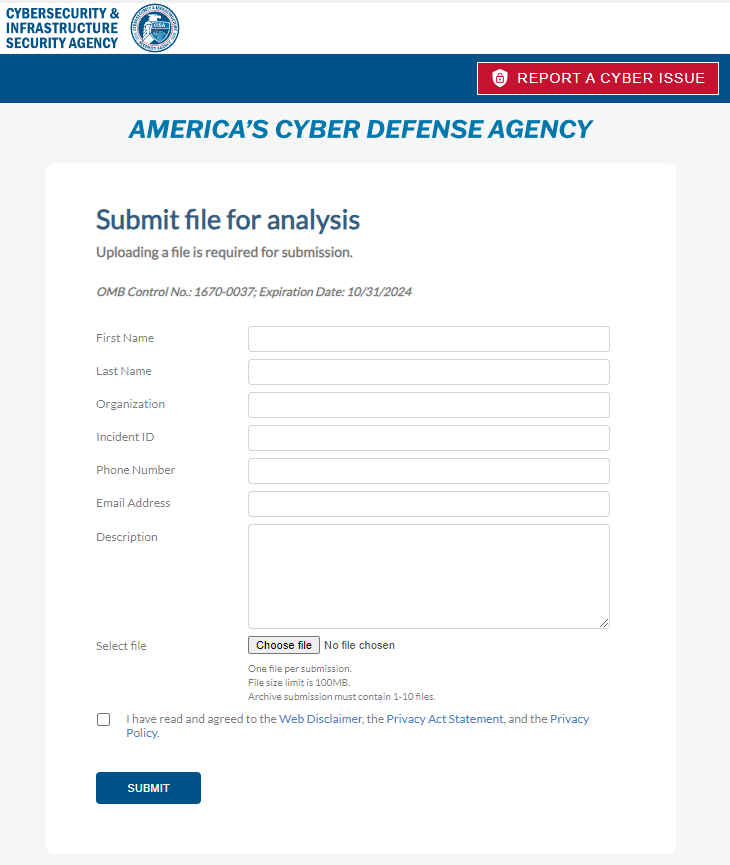

หน่วยงานรักษาความปลอดภัยทางไซเบอร์ และโครงสร้างพื้นฐานของสหรัฐอเมริกา (CISA) ได้ออกคำสั่งปฏิบัติภาคบังคับ (Binding Operational Directive - BOD 25-01) เพื่อให้หน่วยงานของรัฐบาลกลางได้นำไปปฏิบัติเพื่อรักษาความปลอดภัยให้กับระบบคลาวด์

ในช่วงที่ CISA ได้กำหนดมาตรฐานการตั้งค่าความปลอดภัย (Secure Configuration baselines - SCBs) สำหรับ Microsoft 365 เสร็จสมบูรณ์แล้วนั้น ก็ยังมีแผนที่จะประกาศมาตรฐานเพิ่มเติมสำหรับแพลตฟอร์มคลาวด์อื่น ๆ เช่นกัน โดยเริ่มที่ Google Workspace (ซึ่งคาดการณ์ว่าจะถูกรวมอยู่ในประกาศในไตรมาสที่ 2 ของปีงบประมาณ 2025)

คำสั่งปฏิบัติการนี้นั้นมีเป้าหมายเพื่อลด attack surface ในระบบเครือข่ายของรัฐบาล โดยกำหนดให้มีการปฏิบัติตามมาตรฐานที่เหมาะสมเพื่อป้องกันระบบ และทรัพย์สินของหน่วยงานของรัฐบาลกลาง (Federal Civilian Executive Branch - FCEB)

BOD 25-1 กำหนดให้หน่วยงาน FCEB ติดตั้งเครื่องมือประเมินการตั้งค่า ซึ่งถูกพัฒนาโดย CISA (ScubaGear for Microsoft 365 audits), รวมเข้ากันกับระบบโครงสร้างพื้นฐานของระบบตรวจสอบความปลอดภัยทางไซเบอร์อย่างต่อเนื่องของหน่วยงาน, และดำเนินการแก้ไขการตั้งค่าที่แตกต่างไปจากค่ามาตรฐานภายในระยะเวลาที่กำหนด

CISA ยังระบุเพิ่มเติมในวันที่ 17 ธันวาคม 2024 ว่า “เหตุการณ์ความเสียหายด้านความมั่นคงปลอดภัยไซเบอร์ล่าสุดนั้น แสดงให้เห็นถึงความเสี่ยงสำคัญ ซึ่งส่วนใหญ่เกิดจากการตั้งค่าที่ผิดพลาด และระบบควบคุมความปลอดภัยที่อ่อนแอ จึงทำให้ผู้ไม่ประสงค์ดีสามารถใช้งานช่องโหว่ดังกล่าวในการเข้าถึงข้อมูลโดยไม่ได้รับอนุญาต, การโจรกรรมข้อมูล หรือรบกวนการให้บริการได้”

"คำสั่งปฏิบัติการนี้ กำหนดให้หน่วยงานพลเรือนดำเนินการระบุ Cloud tenants, ติดตั้งเครื่องมือสำหรับประเมินผล และทำให้สภาพแวดล้อมของคลาวด์สอดคล้องกับมาตรการการตั้งค่าความปลอดภัยสำหรับแอปพลิเคชันธุรกิจบนระบบคลาวด์ (Secure Cloud Business Applicaitons - SCuBA) ของ CISA"

สำหรับ Cloud Tenants ที่อยู่ในขอบเขตของคำสั่งนี้, หน่วยงาน FCEB ต้องดำเนินการตามขั้นตอนดังต่อไปนี้:

- ระบุ Cloud Tenants ในขอบเขตของคำสั่งปฏิบัติการนี้ทั้งหมดให้แล้วเสร็จ ไม่เกินวันศุกร์ที่ 21 กุมภาพันธ์ 2025

- ติดตั้งเครื่องมือประเมินผล SCuBA สำหรับ Cloud Tenant ทั้งหมดในขอบเขตของคำสั่งปฏิบัติการนี้ให้แล้วเสร็จ ไม่เกินวันศุกร์ที่ 25 เมษายน 2025 และเริ่มรายงานผลอย่างต่อเนื่องตามข้อกำหนดของคำสั่งนี้

- ดำเนินการตามนโยบาย SCuBA ที่เป็นภาคบังคับทั้งหมดที่มีผลตั้งแต่วันที่ออกคำสั่งนี้ให้แล้วเสร็จภายในวันศุกร์ที่ 20 มิถุนายน 2025

- ใช้งานการอัปเดตที่จะเกิดขึ้นในอนาคตตามนโยบาย SCuBA

- ใช้งานการตั้งค่าความปลอดภัย SCuBA ที่เป็นภาคบังคับทั้งหมด และเริ่มตรวจสอบอย่างต่อเนื่องในส่วนของ Cloud Tenants ใหม่ ก่อนที่จะอนุมัติสิทธิ์ให้ใช้งาน (Authorization to Operate - ATO)

- ในปัจจุบัน สามารถตรวจสอบรายการนโยบายที่เป็นข้อบังคับได้ทางเว็บไซต์ Requred Configurations ซึ่งในขณะนี้ประกอบไปด้วยมาตรฐานการตั้งค่าความปลอดภัยสำหรับผลิตภัณฑ์ Microsoft 365, รวมถึง Azure Active Directory / Entra ID, Microsoft Defender, Exchange Online, Power Platform, SharePoint Online & OneDrive และ Microsoft Teams

ถึงแม้ว่า BOD 25-01 จะบังคับใช้กับหน่วยงานของรัฐบาลกลางเพียงเท่านั้น แต่ทาง CISA ยังคงแนะให้หน่วยงาน หรือองค์กรอื่น ๆ ให้ตระหนักถึงความสำคัญของความปลอดภัยในสภาพแวดล้อมคลาวด์ รวมทั้งนำคำสั่งนี้ไปใช้งานเพื่อลด Attack Surface และความเสี่ยงจากการละเมิดข้อมูลอย่างมีนัยสำคัญ

ในปีที่แล้ว CISA ได้ออกคำสั่งปฏิบัติภาคบังคับ (BOD 23-02) เพื่อให้หน่วยงานของรัฐบาลกลางรักษาความปลอดภัยอุปกรณ์เครือข่ายที่เชื่อมต่อกับอินเทอร์เน็ต หรือเมื่อมีการตั้งค่าผิดพลาดภายใน 14 วัน นับตั้งแต่วันที่พบการตั้งค่าดังกล่าว

ก่อนหน้านั้นสองปี, คำสั่งปฏิบัติภาคบังคับ (BOD 22-1) ของหน่วยงานความมั่นคงปลอดภัยทางไซเบอร์ ได้กำหนดให้หน่วยงาน FCEB ลดความเสี่ยงที่เพิ่มขึ้นจากช่องโหว่ที่เคยถูกโจมตี โดยการลดความเสี่ยง (Mitigation) ภายในระยะเวลาที่กำหนดอย่างเข้มงวด

Ref : bleepingcomputer