Florian Hauser ผู้เชี่ยวชาญด้านความปลอดภัยของ Code White พบช่องโหว่ CVE-2024-40711 บน Veeam Backup & Replication (VBR) ซึ่งถูกกลุ่ม Frag Ransomware นำไปใช้ในการโจมตีหลังจากที่ก่อนหน้านี้ได้พบว่ากลุ่ม Akira และ Fog Ransomware ได้โจมตีช่องโหว่ดังกล่าวเช่นเดียวกัน

CVE-2024-40711 (คะแนน CVSS 9.8/10 ความรุนแรงระดับ Critical) เป็นช่องโหว่ Deserialization ของข้อมูลที่ไม่น่าเชื่อถือ ซึ่งทำให้ผู้ไม่ประสงค์ดีที่ไม่ผ่านการยืนยันตัวตน สามารถเรียกใช้โค้ดที่เป็นอันตรายจากระยะไกล (RCE) บน Veeam VBR servers ได้

watchTowr Labs ซึ่งเผยแพร่รายงานการวิเคราะห์ทางเทคนิคเกี่ยวกับช่องโหว่ CVE-2024-40711 เมื่อวันที่ 9 กันยายน 2024 ได้เลื่อนการเผยแพร่ชุดสาธิตการโจมตีช่องโหว่ (Proof-of-Concept (PoC)) ออกไปจนถึงวันที่ 15 กันยายน 2024 เพื่อให้ผู้ดูแลระบบมีเวลาเพียงพอในการอัปเดตแพตซ์ด้านความปลอดภัยที่ออกโดย Veeam เมื่อวันที่ 4 กันยายน 2024

การเลื่อนเวลาเผยแพร่ข้อมูลช่องโหว่ออกไป เกิดจากซอฟต์แวร์ VBR ของ Veeam เป็นเป้าหมายยอดนิยมของผู้ไม่ประสงค์ดีที่ต้องการเข้าถึงข้อมูลสำรองของบริษัทอย่างรวดเร็ว เนื่องจากธุรกิจหลายแห่งใช้ซอฟต์แวร์นี้เป็นโซลูชันการกู้คืนระบบจากเหตุฉุกเฉิน และการปกป้องข้อมูลเพื่อสำรองข้อมูล, กู้คืน และจำลองเครื่องเสมือน, เครื่องจริง และคลาวด์

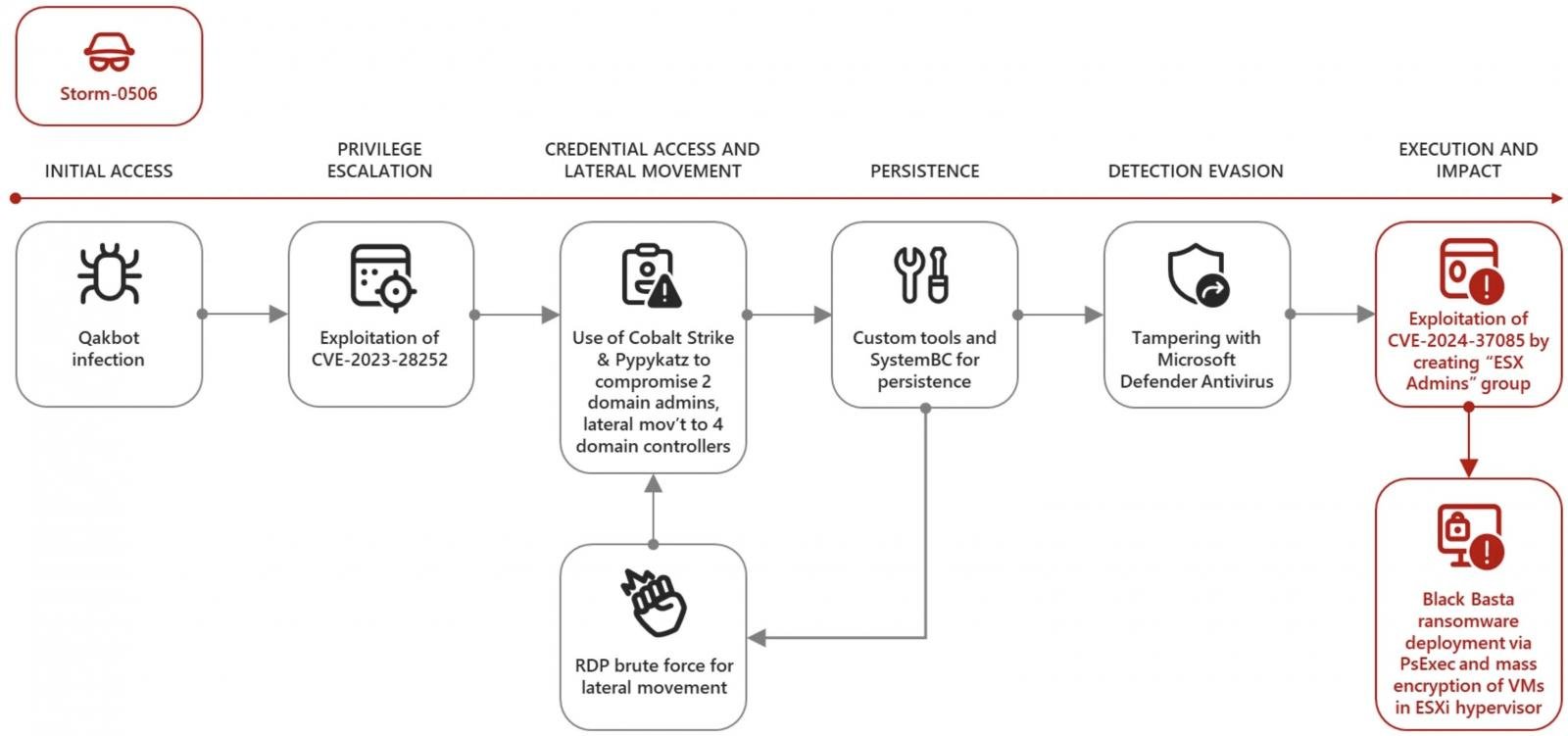

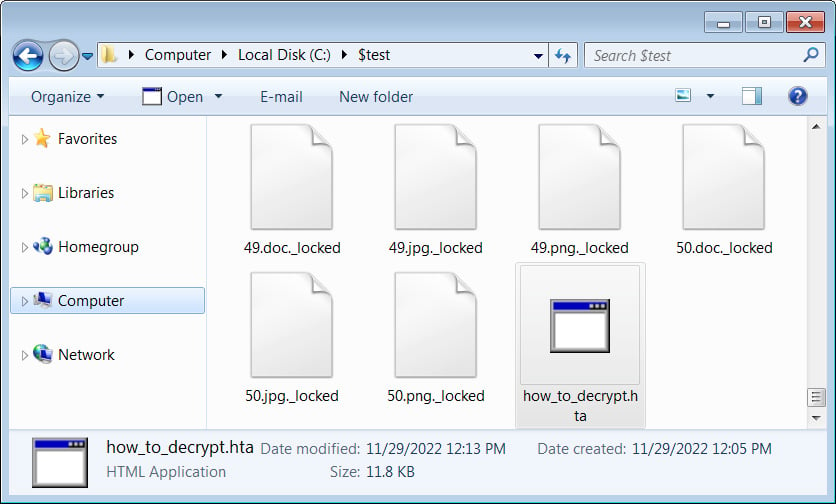

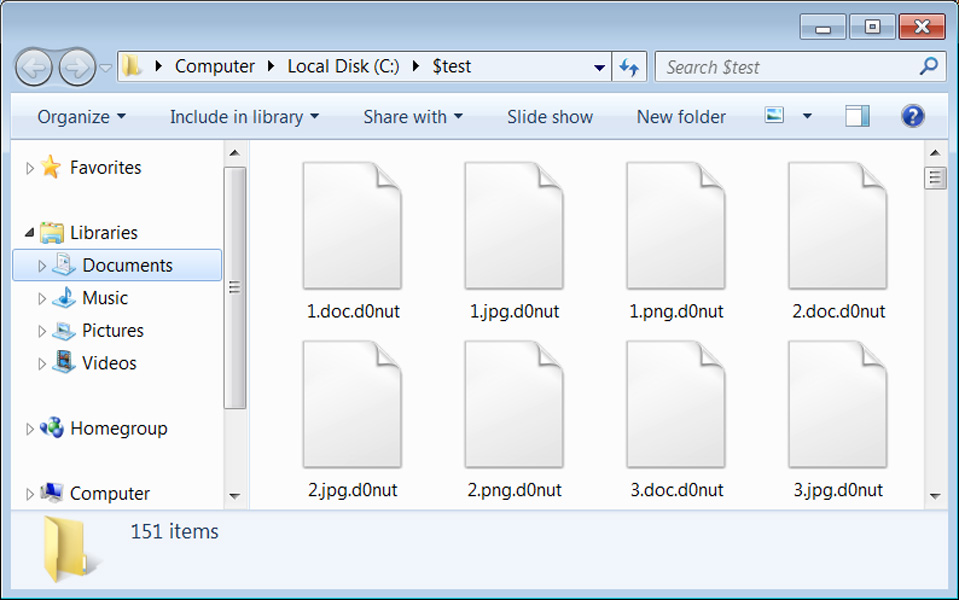

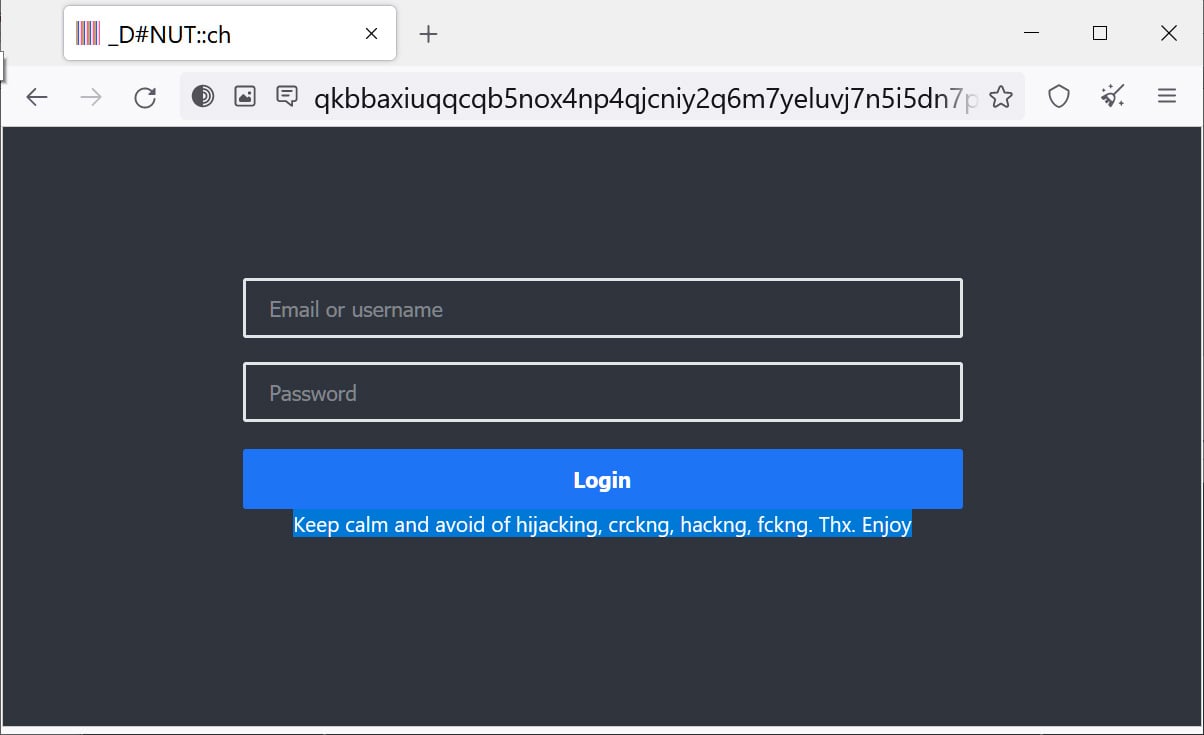

ทั้งนี้ทีม Sophos X-Ops incident responder ระบุว่า การเลื่อนการเผยแพร่ชุดสาธิตการโจมตีช่องโหว่ ลดผลกระทบได้เพียงเล็กน้อยเท่านั้น โดยพบว่ากลุ่ม Akira และ Fog Ransomware ได้เริ่มโจมตีเป้าหมายด้วยช่องโหว่ RCE ร่วมกับข้อมูล VPN gateway credentials ที่ขโมยมาเพื่อเพิ่มบัญชีปลอมในกลุ่ม local Administrators และกลุ่ม Remote Desktop Users บนเซิร์ฟเวอร์ที่ยังไม่ได้อัปเดตแพตซ์ และเปิดให้เข้าถึงได้จากอินเทอร์เน็ต

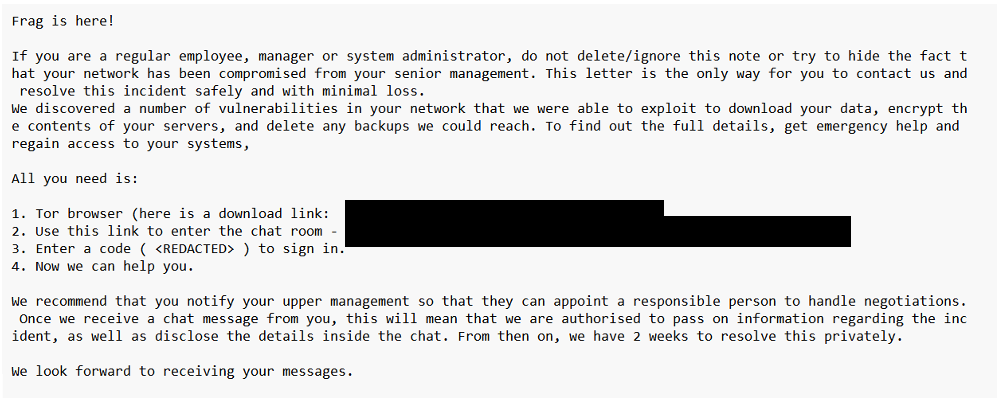

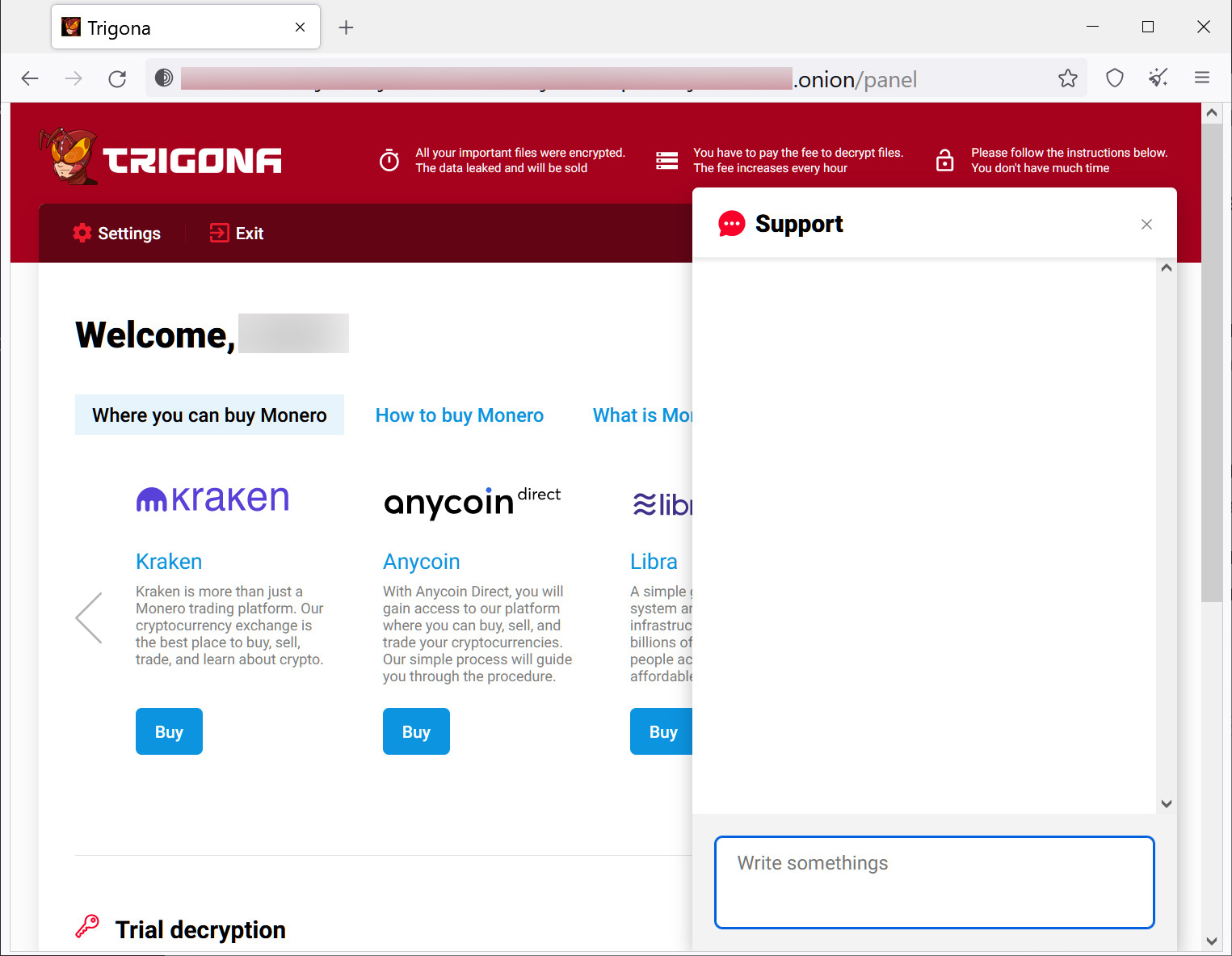

ล่าสุด Sophos X-Ops incident responder ยังค้นพบอีกว่ามีกลุ่มผู้ไม่ประสงค์ดี"STAC 5881" ได้ใช้ช่องโหว่ CVE-2024-40711 ในการโจมตีเป้าหมาย ซึ่งนำไปสู่การเรียกใช้ Frag Ransomware บนเครือข่ายที่ถูกโจมตี

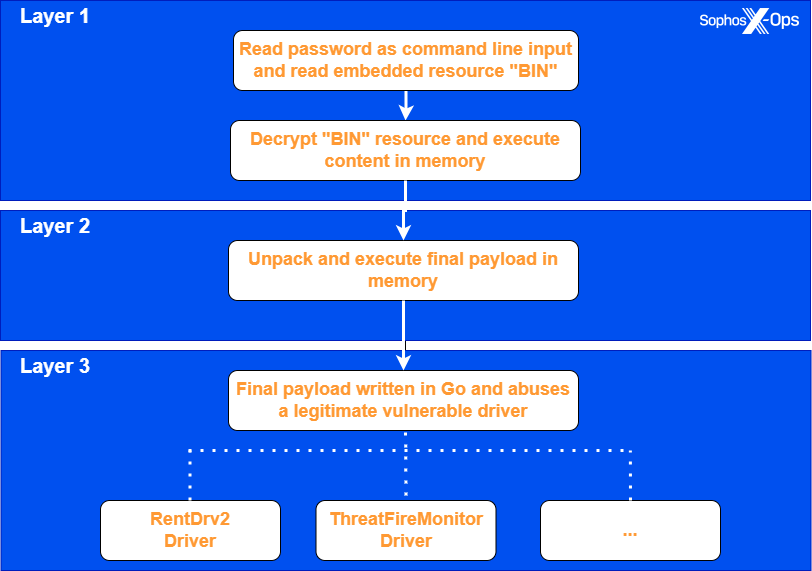

บริษัท Agger Labs ซึ่งเป็นบริษัทด้านการรักษาความปลอดภัยไซเบอร์ของอังกฤษระบุว่า กลุ่ม Frag Ransomware ที่เพิ่งถูกเปิดเผยเมื่อไม่นานมานี้ ได้ใช้ไฟล์ไบนารี Living Off The Land (LOLBins) ในการโจมตี ซึ่งเป็นซอฟต์แวร์ปกติที่มีให้ใช้อยู่แล้วในระบบที่ถูกโจมตี ทำให้มีความท้าทายมากยิ่งขึ้นในการตรวจจับการโจมตี

รวมถึงยังมีวิธีการโจมตีที่คล้ายกับกลุ่ม Akira และ Fog Ransomware โดยมุ่งเป้าไปที่ช่องโหว่ที่ยังไม่ได้รับการแก้ไข และการกำหนดค่าที่ไม่ถูกต้องในโซลูชันการสำรองข้อมูล และการจัดเก็บข้อมูลระหว่างการโจมตี

ในเดือนมีนาคม 2023 Veeam ได้แก้ไขช่องโหว่ VBR ที่มีระดับความรุนแรงสูงอีกช่องโหว่หนึ่ง (CVE-2023-27532) ที่ทำให้ผู้ไม่ประสงค์ดีสามารถเจาะระบบโครงสร้างพื้นฐานการสำรองข้อมูลได้ ต่อมาช่องโหว่ดังกล่าว ก็ได้ถูกใช้ในการโจมตีที่เชื่อมโยงกับกลุ่ม FIN7 รวมถึงได้ถูกนำไปใช้ในการโจมตีด้วย Cuba ransomware ที่กำหนดเป้าหมายไปยังองค์กรโครงสร้างพื้นฐานที่สำคัญของสหรัฐอเมริกา

Ref : bleepingcomputer.com

.png)