นักวิจัยด้านความปลอดภัยเตือนว่ามีผู้โจมตีใช้บริการ Google Cloud Run ด้วย Trojans ที่มีชื่อว่า Astaroth, Mekotio, และ Ousaban

Google Cloud Run ปรับการบริการในฝัง frontend และ backend บนเว็บไซต์ แอปพลิเคชัน โดยไม่มีการปรับเปลี่ยนโครงสร้าง

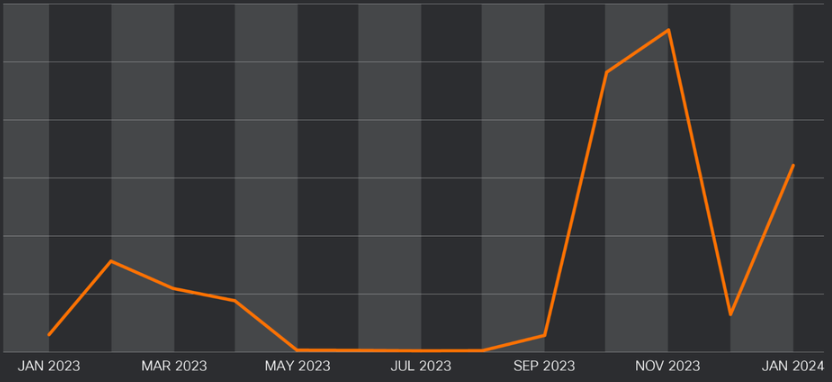

นักวิจัยจาก Cisco Talos สังเกตพบว่ามีการโจมตีด้วย Trojans เพิ่มมากขึ้นในช่วงเดือนกันยายน 2566 จากโฆษณาที่มีการฝัง malware รูปแบบไฟล์ติดตั้ง MSI ที่ประเทศบราซิล

รายงานของนักวิจัยระบุว่า Google Cloud Run เป็นเครื่องมือที่น่าสนใจจากผู้ไม่ประสงค์ดีเนื่องจากมีราคาประหยัดและสามารถหลบหลีกการตรวจจับความปลอดภัยและจำกัดสิทธิ์การใช้งานได้

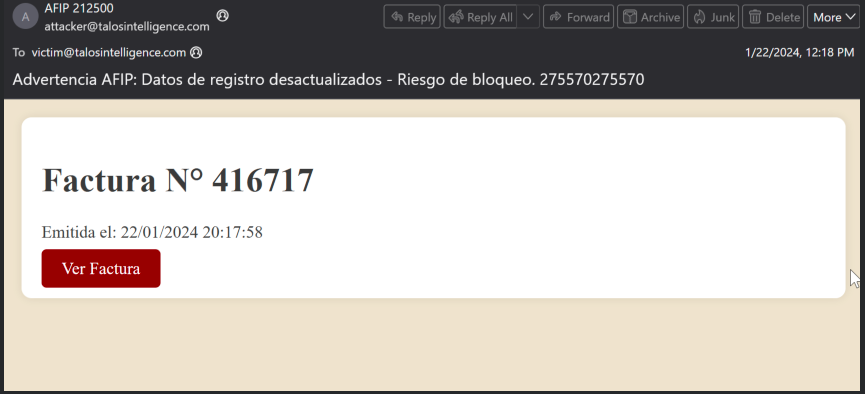

ผู้ไม่ประสงค์ดีเริ่มต้นโจมตีด้วยอีเมล์ล่อลวงให้ข้อมูลที่คล้ายคลึงกับความจริง เช่น ใบแจ้งหนี้ เอกสารทางการเงิน หรือข้อความจากหน่วยงานรัฐและใบกำกับภาษีต่าง ๆ ในอีเมล์ล่อลวงส่วนมากเป็นภาษาสเปน เนื่องจากมีเป้าหมายในกลุ่มประเทศในลาตินอเมริกา และภาษาอิตาลี

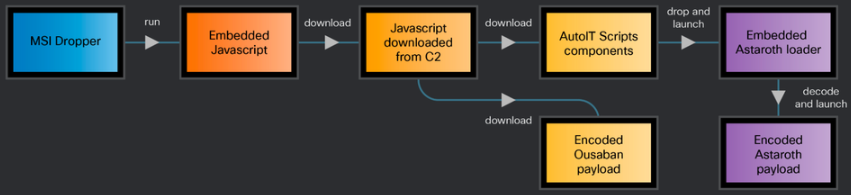

โดยสามารถใช้เครื่องมือ Windows BITSAdmin ตรวจสอบควบคุมและจัดการกับงานการโอนย้ายข้อมูลที่ทำงานในพื้นหลังที่ถูกส่งผ่านอินเตอร์เน็ตได้

Malware จะทำการรเพิ่มไฟล์ .lnk (sysupdates.setup<random_string>.lnk) ในโฟลเดอร์ Startup กำหนดค่าให้ดำเนินการคำสั่ง PowerShell เพื่อฝัง Malware AutoIT ให้อยู่บนเครื่องของเหยื่อต่อไปได้

รายละเอียดของ Malware

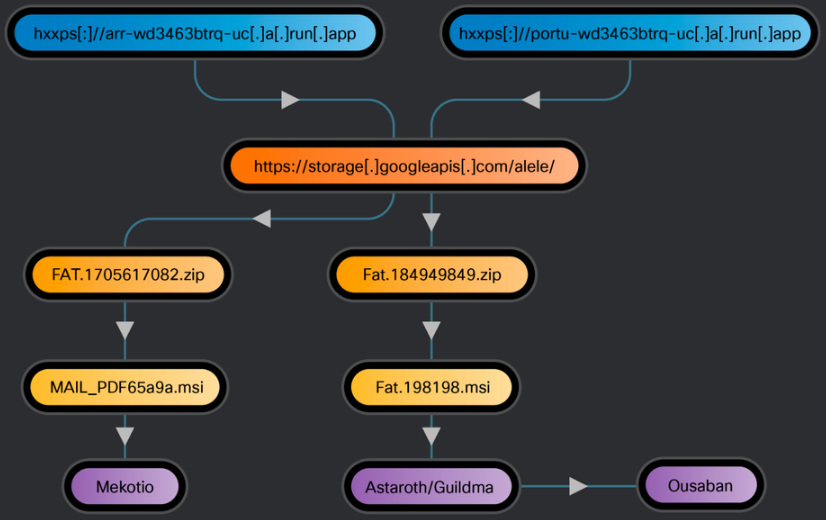

โฆษณาหรืออีเมลที่ใช้ Google

Cloud Run ที่ฝัง Malware เพื่อโจมตีด้วย Trojans คือ Astaroth/Guildma, Mekotio, Ousaban โดยจะถูกฝังที่เครื่องเหยื่อเพื่อโจรกรรมข้อมูลของเหยื่อ

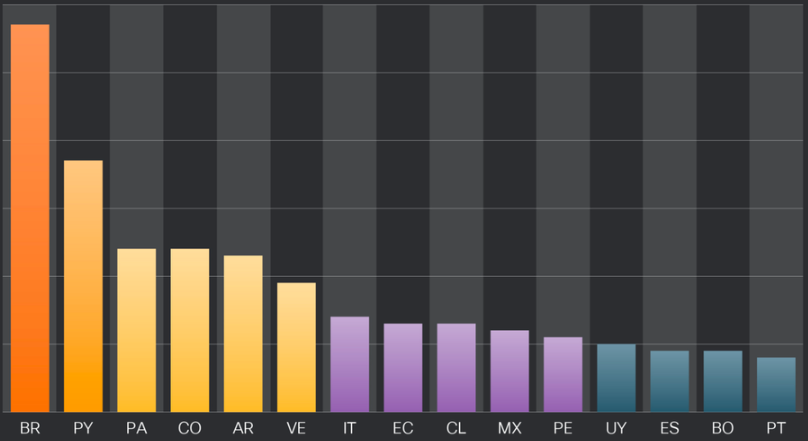

Malware Astaroth สามารถหลีกเลี่ยงจากระบบความปลอดภัยขั้นสูงได้ โดยจากเหตุการณ์เหยื่อในบราซิลกว่า 300 สถาบันการเงิน และในอีก 15 ประเทศในแถบลาตินอเมริกา และล่าสุดมัลแวร์เริ่มเก็บข้อมูลการให้บริการกับบริการแลกเปลี่ยนเงินตราดิจิทัล

การใช้งาน keylogging, screen capture, และ clipboard monitoring ทำให้ Astaroth ไม่เพียงแค่ขโมยข้อมูลที่ละเอียดอ่อนของเหยื่อได้ แต่ยังสามารถดักจับและจัดการส่งข้อมูลในอินเตอร์เน็ตเพื่อจับข้อมูลการเข้าสู่ระบบธนาคาร

Mekotio มีการโจมตีโจรกรรมมข้อมูลของเหยื่อเป้าหมายหลักในประเทศในแถบลาตินอเมริกา

โดยจะโจรกรรม ข้อมูลการเข้าสู่ระบบธนาคาร ข้อมูลส่วนบุคคล ข้อมูลทางธุรกิจต่าง ๆ และยังล่อลวงผู้ใช้งานผ่านลิงก์เพื่อฝัง

Malware

สุดท้าย Ousaban เป็น Malware ที่สามารถโจรกรรมข้อมูล keylogging, capture screenshots, phishing ให้กับข้อมูลการเข้าสู่ระบบธนาคารโดยใช้ fake เช่น ปลอมแปลงเว็บไซต์ธนาคารให้เหยื่อหลงเชื่อ

ไม่มีความคิดเห็น:

แสดงความคิดเห็น