11/11/2567

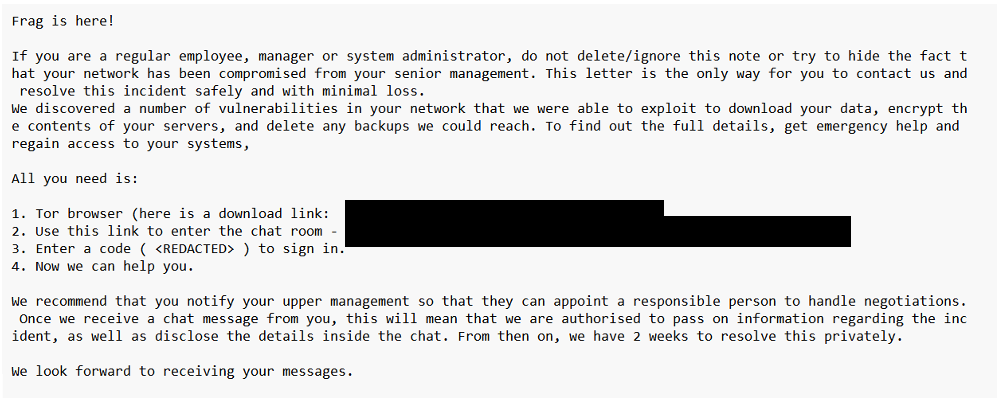

พบช่องโหว่ RCE ระดับ Critical ของ Veeam กำลังถูกกลุ่ม Frag Ransomware นำไปใช้โจมตีเป้าหมาย

12/06/2567

ช่องโหว่ร้ายแรงใน Veeam Backup Enterprise Manager ที่ถูกเปิดเผย

มีช่องโหว่ร้ายแรง (CVE-2024-29849) ใน Veeam Backup Enterprise Manager (VBEM) ช่องโหว่นี้ทำให้ผู้ไม่ประสงค์ดีสามารถโจมตีเข้าควบคุม VBEM โดยไม่ต้องใช้รหัสผ่าน ซึ่งหมายความว่าผู้ไม่ประสงค์ดีสามารถลบหรือทำลายการสำรองข้อมูล

ขโมยข้อมูลสำคัญ และติดตั้งมัลแวร์บนระบบ

รายละเอียดช่องโหว่ Veeam Backup Enterprise Manager

(VBEM)

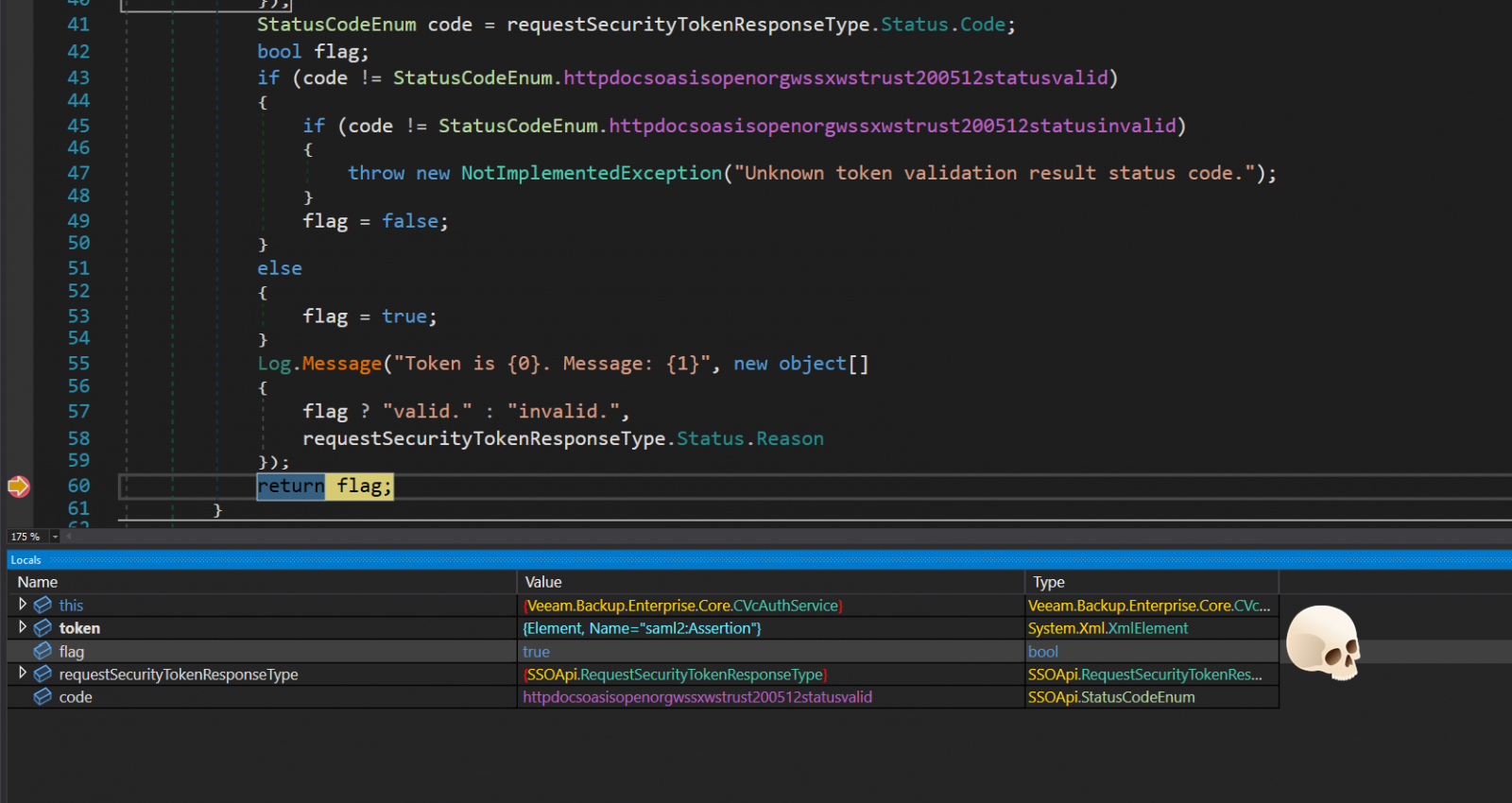

นักวิจัยด้านความปลอดภัยไซเบอร์ Sina Kheirkha ได้อธิบายรายละเอียดทางเทคนิคของช่องโหว่นี้ ดังนี้

บริการที่ได้รับผลกระทบ

'Veeam.Backup.Enterprise.RestAPIService.exe'

- บริการนี้ทำงานบนพอร์ต TCP 9398 ทำหน้าที่เป็นเซิร์ฟเวอร์

REST API สำหรับเว็บแอปพลิเคชันหลักของ VBEM

วิธีการโจมตี

ผู้ไม่ประสงค์ดีใช้ Veeam API

เพื่อส่ง Token พิเศษเลียนแบบการรับรองความถูกต้องแบบ

single-sign-on (SSO) ของ VMware ไปยังบริการ

VBEM ที่มีช่องโหว่

Token ปลอม ประกอบด้วยสองส่วน

คำขออนุญาตปลอมแปลงเป็นผู้ดูแลระบบ

URL ของบริการ

SSO ซึ่ง Veeam ไม่ได้ตรวจสอบความถูกต้อง

การยืนยันปลอม

Token ที่เข้ารหัสแบบ base64

จะถูกถอดรหัสและแปลงเป็นรูปแบบ XML

ระบบ VBEM จะส่งคำขอ SOAP

ไปยัง URL ที่ผู้ไม่ประสงค์ดีควบคุม

เพื่อยืนยันความถูกต้องของ Token

เซิร์ฟเวอร์ปลอมที่ผู้ไม่ประสงค์ดีสร้างขึ้น จะตอบกลับคำขอว่าถูกต้องเสมอ

ผลของการโจมตี

เนื่องจากได้รับการตอบกลับยืนยันปลอม

VBEM

จึงยอมรับ Token และอนุญาตสิทธิ์การเข้าถึงระดับผู้ดูแลระบบแก่ผู้ไม่ประสงค์ดี

ตัวอย่างการโจมตี

บทความวิจัยของ Kheirkha สาธิตขั้นตอนการโจมตีทั้งหมด รวมถึงการตั้งค่าเซิร์ฟเวอร์ปลอม การส่ง Token ปลอม, และการดึงรายการเซิร์ฟเวอร์ไฟล์เพื่อเป็นหลักฐานความสำเร็จ

การรับมือกับช่องโหว่

Veeam

Backup Enterprise Manager (VBEM)

แม้ว่ายังไม่มีรายงานการโจมตีช่องโหว่นี้ (CVE-2024-29849) ในระบบจริง แต่การที่มีวิธีการโจมตีเผยแพร่สาธารณะ ก็มีความเสี่ยงที่สถานการณ์จะเปลี่ยนแปลงเร็วๆ นี้ ดังนั้น การอัปเดต Veeam Backup Enterprise Manager (VBEM) เป็นเวอร์ชัน 12.1.2.172 หรือใหม่กว่า

สำหรับผู้ดูแลระบบที่ไม่สามารถอัปเดต VBEM ทันที ควรปฏิบัติตามคำแนะนำเหล่านี้

จำกัดการเข้าถึงเว็บอินเตอร์เฟส VBEM

อนุญาตให้เฉพาะที่อยู่ IP ที่เชื่อถือได้เท่านั้นเข้าถึง VBEM ผ่านการกำหนดค่าเครือข่าย

ใช้ Policy

Firewall

ตั้งค่ากฎเพื่อบล็อกการเข้าถึงพอร์ตที่บริการ

Veeam

ใช้ เช่น พอร์ต 9398 สำหรับ REST API

เปิดใช้งานการรับรองความถูกต้องแบบหลายปัจจัย

(MFA)

กำหนดให้บัญชีผู้ใช้ทั้งหมดที่เข้าถึง

VBEM

ต้องใช้ MFA เพื่อเพิ่มความปลอดภัย

ใช้ Web

Application Firewall (WAF)

ติดตั้ง WAF

เพื่อช่วยตรวจจับและบล็อกการโจมตีที่มุ่งเป้าไปยัง VBEM

ตรวจสอบบันทึกการเข้าถึง

ตรวจสอบบันทึกการเข้าถึง VBEM อย่างสม่ำเสมอเพื่อหาความพยายามเข้าถึงที่น่าสงสัยหรือไม่ได้รับอนุญาต

ตั้งค่าการแจ้งเตือนเมื่อมีการพยายามเข้าสู่ระบบจากที่อยู่ IP ที่ไม่น่าเชื่อถือ

แยกเซิร์ฟเวอร์ VBEM

แยกเซิร์ฟเวอร์ VBEM ออกจากระบบสำคัญอื่นๆ ภายในเครือข่าย

เพื่อลดความเสี่ยงกรณีผู้โจมตีสามารถเข้าถึง VBEM แล้วแพร่กระจายไปยังระบบอื่นๆ

โดยสรุป: ช่องโหว่นี้เกี่ยวข้องกับการปลอมแปลง Token SSO เพื่อหลอกระบบ

VBEM ให้ยอมรับและอนุญาตสิทธิ์การเข้าถึงระดับผู้ดูแลระบบแก่ผู้ไม่ประสงค์ดี

และการอัปเดต VBEM เป็นวิธีการป้องกันที่ดีที่สุด

แต่หากยังไม่สามารถอัปเดตได้ ควรปฏิบัติตามคำแนะนำเหล่านี้เพื่อลดความเสี่ยง

Ref : bleepingcomputer

27/05/2567

Veeam แจ้งเตือนช่องโหว่ Authentication bypass ระดับ Critical บน Backup Enterprise Manager

- Veeam Backup Enterprise Manager (VBEM) เป็น web-based platform ที่ช่วยให้ผู้ดูแลระบบสามารถจัดการการติดตั้ง Veeam Backup & Replication ผ่านเว็บคอนโซลเดียว ทำให้สามารถควบคุมการสำรองข้อมูล และดำเนินการกู้คืนข้อมูลใน backup infrastructure และ large-scale deployment

- ช่องโหว่ CVE-2024-29849 (คะแนน CVSS 9.8/10 ความรุนแรงระดับ Critical) เป็นช่องโหว่ใน Veeam Backup Enterprise Manager ที่ทำให้ผู้ไม่ประสงค์ดีที่ไม่จำเป็นต้องผ่านการยืนยันตัวตนสามารถเข้าสู่ระบบเว็บอินเตอร์เฟสของ Veeam Backup Enterprise Manager ในฐานะผู้ใช้รายใดก็ได้