PlugX พบโดย Palo Alto Network จากทีม Unit 42 ได้ค้นพบ PlugX

บน

Virus Total บนที่เก็บไฟล์เอกสารที่สำคัญ และคัดลอกตัวเองไปซ่อนตัวในโฟเดอร์บน USB drive

การซ่อนตัวของ PlugX ใน USB drive

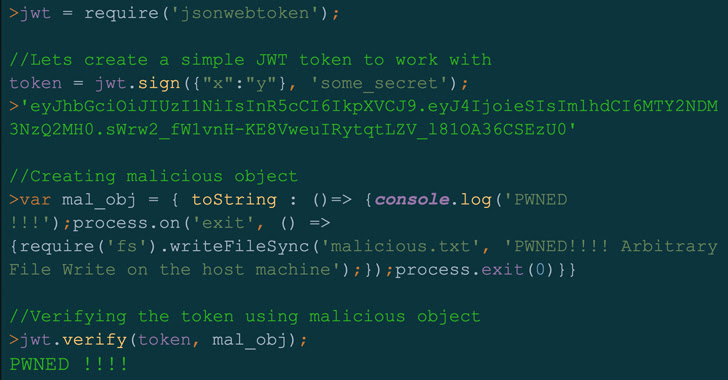

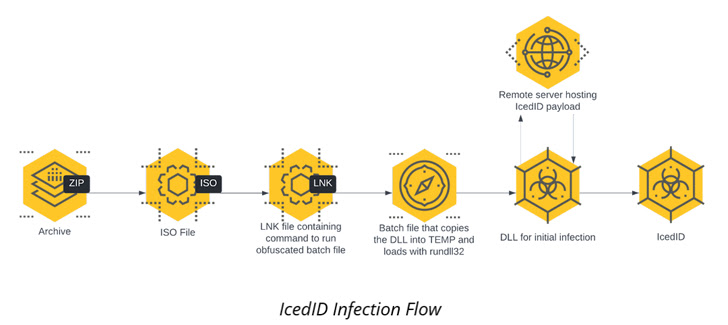

PlugX เป็น Malware ที่มีมานานแล้วตั้งแต่ 2008 เริ่มขึ้นโดยกลุ่ม Hacker ชาวจีน เมื่อเวลาผ่านไป ได้เป็นที่แพร่หลายให้มีคนจำนวนมากนำมาใช้ในการโจมตี ซึ่งการโจมตีล่าสุด ถูกพบโดย Unit 42 โดยผู้ไม่หวังดีใช้ Debugging tool ในชื่อ ‘x64dbg.exe’ ของ Windows 32-bit กับ ‘x32bridge.dll’ เวอร์ชั่นเป็นอันตรายไว้ ซึ่งจะทำให้ที่โหลด PlugX payload (x32bridge.dat)

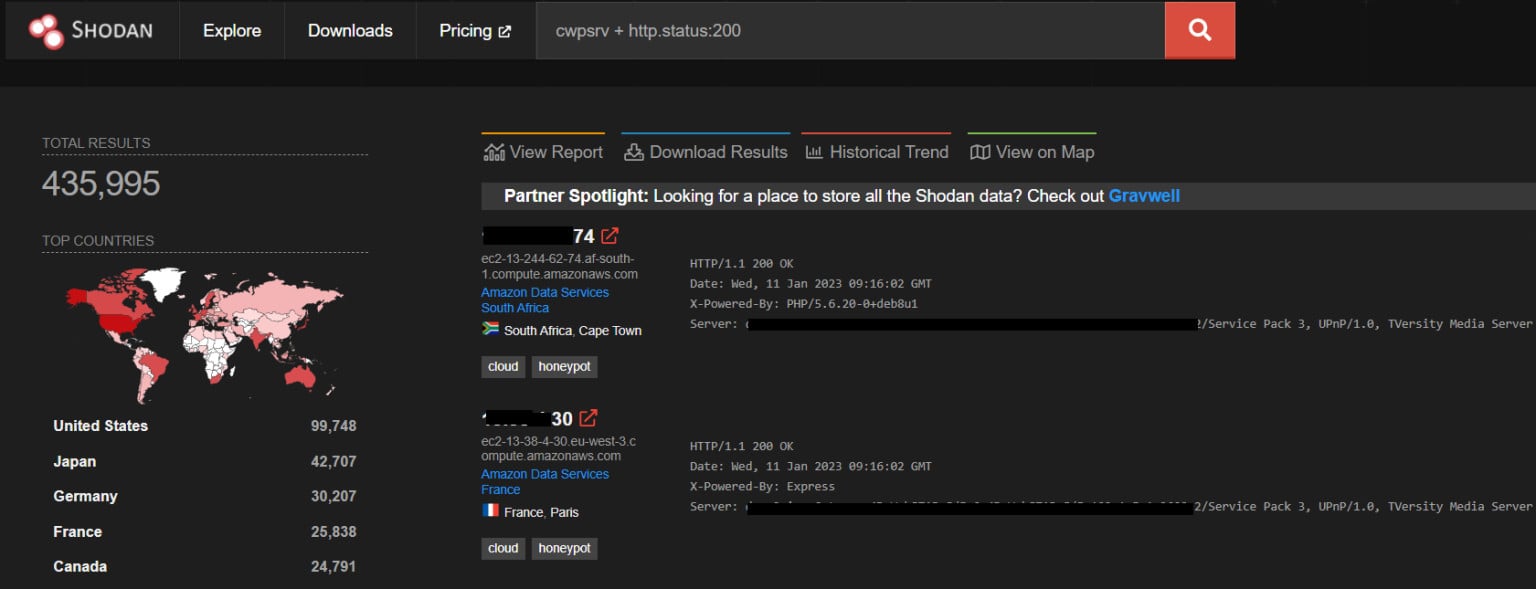

และยังมีอีกหลาย Antivirus engines บน VirusTotal

ที่ยังไม่ได้ระบุว่าตัว

PlugX เป็นอันตราย มีการตรวจพบเพียง 9 จาก 61

เจ้าเท่านั้น

PlugX malware ถูกพบ โดย Antivirus

engines น้อยมาก บน Virus Total หนึ่งในนั้น ได้เพิ่งพบเมื่อเดือนสิงหาคมปี 2565

ซึ่งแสดงให้เห็นว่า Security agent มักจะตรวจสอบหาไฟล์ที่เป็นอันตรายที่ถูกสร้างอยู่ไฟล์ในระบบเป็นส่วนมาก

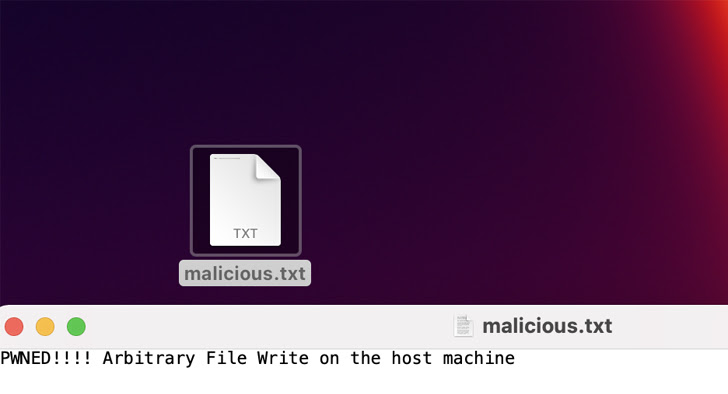

ผู้เชี่ยวชาญได้อธิบายว่า ได้พบการใช้ Unicode character บน PlugX เพื่อสร้าง Directory ใหม่บน USB drive เมื่อมีการตรวจพบการใช้งาน โดยสามารถทำให้ไม่สามารถถูกมองเห็นบน Windows Explorer และ Command shell ซึ่ง Directory เหล่านี้สามารถถูกมองเห็นบน Linux ได้ แต่ไม่สามารถมองเห็นบน Windows systems เพื่อที่จะซ่อนการเรียกใช้ Code ของ Malware จาก Directory ที่ซ่อนอยู่ โดยไฟล์ Windows shortcut (.Ink) จะถูกสร้างขึ้นบน Root folder ของ USB device

Malware จะสร้างไฟล์ ‘desktop.ini’ บน Directory

ที่ถูกซ่อนไว้ เพื่อระบุไฟล์ LNK icon บน Root folder และปรากฎให้เห็นบน

USB drive เพื่อหลอกให้เหยื่อกด ในขณะเดียวกันจะมีการปลอม

Subdirectory ในชื่อ ‘RECYCLER.BIN’

เพื่อคัดลอกตัว Malware เพื่อสำรองบน USB device

เหยื่อที่คลิ๊กที่ไฟล์ Shotcut บน Root folder ของ USB device จะเป็นการเรียก x32.exe ผ่าน cmd.exe ซึ่งส่งผลให้เครื่องของเหยื่อได้รับ PlugX malware ในขณะเดียวกัน Window Explorer จะถูกเปิดขึ้นมาและแสดงไฟล์ทุกอย่างได้ดูปกติดี หลังจากที่ได้รับ PlugX ไปบนเครื่องแล้ว เมื่อมี USB ตัวใหม่เข้ามา PlugX จะพยายามนี่จะฝังตัวเองลงใน USB ตัวใหม่ด้วย

ล่าสุดยังได้ค้นพบว่า PlugX สามารถที่จะขโมย

Document ต่างๆ โดยจะคัดลอง PDF และ Microsoft Word ไปที่ Directory

ที่ซ่อนอยู่ที่เรียกว่า da520e5

ปัจจุบันยังไม่รู้ว่าผู้ไม่ประสงค์ดีจะนำข้อมูลที่ถูกขโมยออกมาอย่างไร นอกจากการมานำออกด้วยตัวเอง การพัฒนาแบบใหม่ของ PlugX ทำให้สามารถตรวจจับได้ยากขึ้น และสามารถแพร่กระจายบน Drive แบบถอดออกได้ ผู้เชียวชาญกล่าวว่า PlugX มีความเป็นไปได้ในการโจมตีผ่าน Air gapped network ได้ในอนาคต

Ref : www.bleepingcomputer.com

.webp)

.webp)

.webp)

.webp)

.webp)