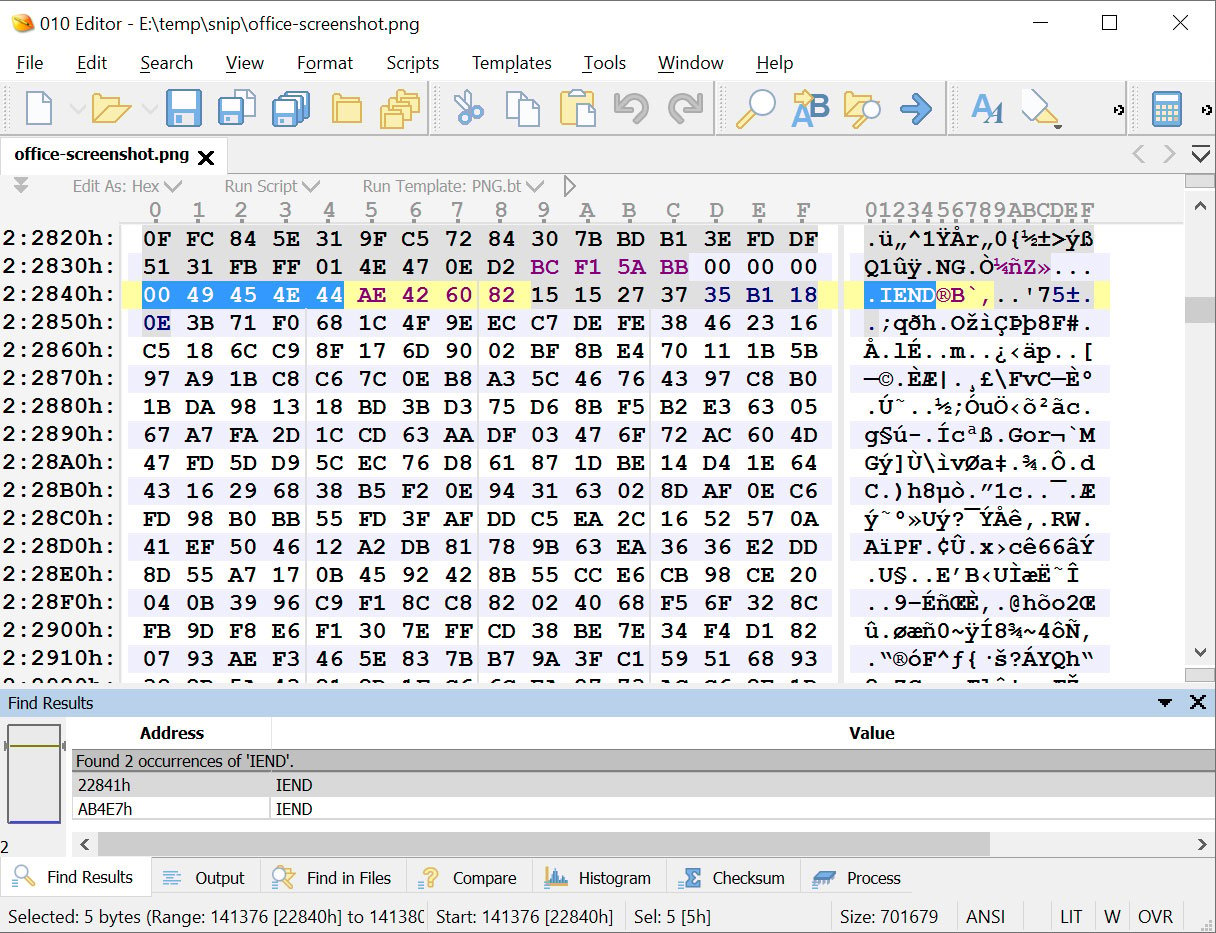

- ผู้ใช้ต้องถ่ายภาพหน้าจอ บันทึกลงในไฟล์ แก้ไขไฟล์ (เช่น crop ตัด) จากนั้นบันทึกไฟล์ที่แก้ไขไปยังตำแหน่งเดียวกัน

- ผู้ใช้ต้องเปิดรูปภาพใน Snipping Tool แล้วแก้ไขไฟล์ (เช่น crop ตัด) จากนั้นบันทึกไฟล์ที่แก้ไขไปยังตำแหน่งเดียวกัน

31/03/2566

Microsoft ได้ออกอัปเดตแพตซ์เร่งด่วน เพื่อแก้ไขช่องโหว่ใน Windows Snipping tool [ผู้ใช้งาน]

30/03/2566

ทดลองใช้ MQTT ใน Window

cd "c:\Program Files\mosquitto" net start mosquitto mosquitto_sub -t test_mosquitto -h localhost //Subscribe mosquitto_pub -t test_mosquitto -h localhost -m "hello mosquitto" //PublishedQNAP ออกประกาศเตือนช่องโหว่ Linux Sudo ใหม่บนอุปกรณ์ NAS

28/03/2566

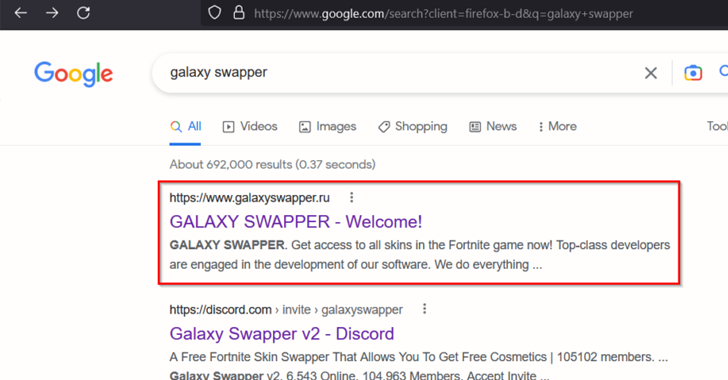

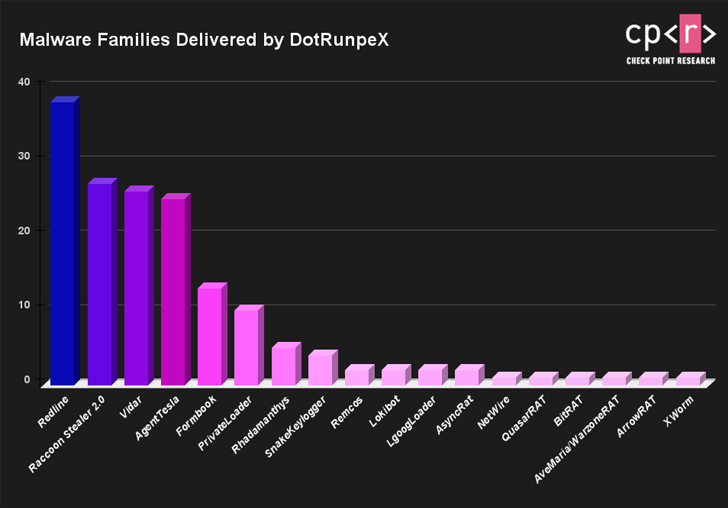

DotRunpeX” Malware ตัวใหม่ ถูกใช้เพื่อแพร่กระจายมัลแวร์ตัวอื่นผ่านทาง Google Ad

27/03/2566

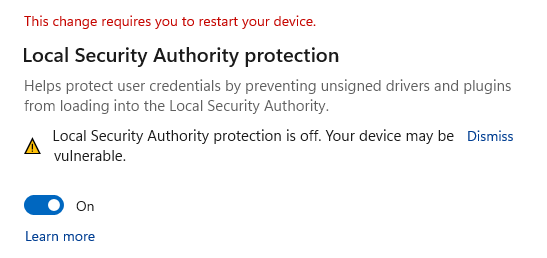

Microsoft อธิบายการแจ้งเตือน LSA protection ที่ผิดพลาด ภายหลังการอัปเดต Microsoft Defender [EndUser]

24/03/2566

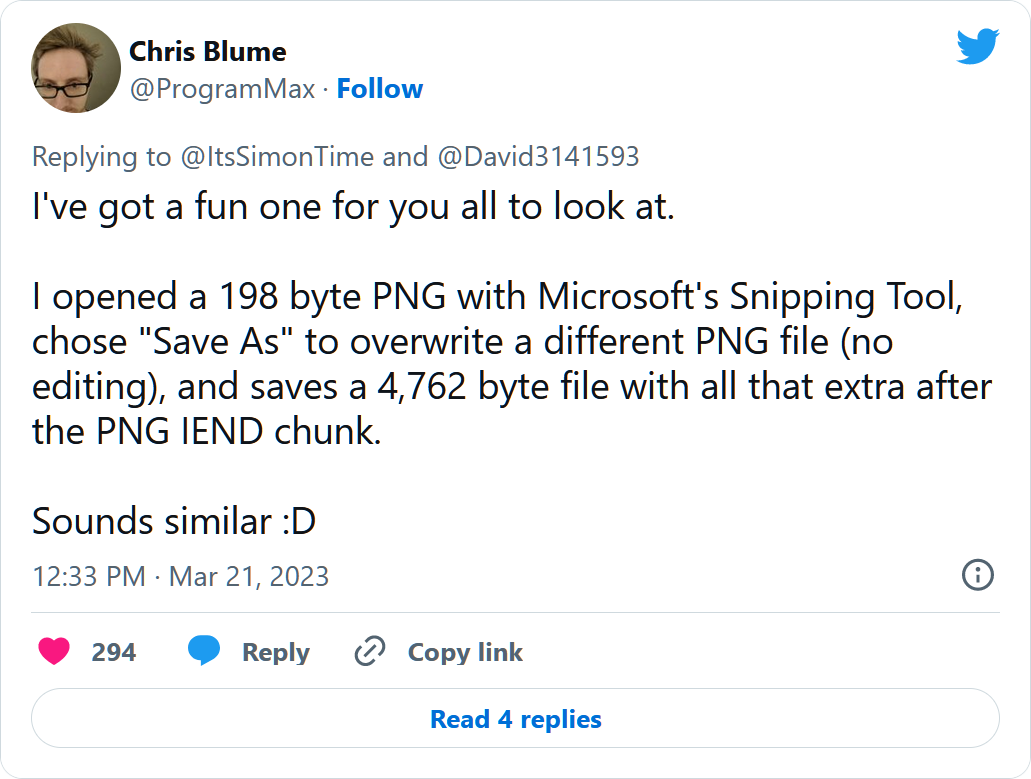

ช่องโหว่ Acropalypse ส่งผลต่อ Windows Snipping Tool สามารถกู้คืนรูปภาพที่ถูกแก้ไขได้

23/03/2566

วิธีการติดตั้ง Grafana และเชื่อมต่อ Grafana กับ Prometheus

docker pull grafana/grafana-ossจากนั้นใช้คำสั่งด้านล่างเพื่อสร้างและเริ่มต้นการทำงานของ container

docker run -d --name=grafana -p 3000:3000 grafana/grafana-ossเมื่อทำการติดตั้งเสร็จให้เข้าไปที่ localhost:3000 จะได้ผลลัพธ์ตามรูปด้านล่าง username และ password เริ่มต้นคือ admin เมื่อทำการ login เสร็จจะมีให้ตั้งค่า password

เมื่อตั้งค่า password เสร็จจะเข้ามาที่หน้าหลักให้เลือก Data Source จากนั้นเลือก Time series database เป็น Prometheus ทำการใส่ url ของ prometheus ซึ่งสามารถใส่ตามรูปด้านล่างได้เลย หลังจากที่ใส่ url เสร็จให้กดปุ่ม save & test ที่อยู่ด้านล่างถ้าเชื่อมต่อสำเร็จจะขึ้นว่า Data source is working

หลังจากที่ทำการเพิ่ม data source เสร็จให้ลองไปที่เมนู Dashboards แล้วเลือกไปที่ new จะมี drop down ลงมาให้เลือก import แล้วใส่โค้ด 7242 ซึ่งเป็น Dashboards official ของ Kong

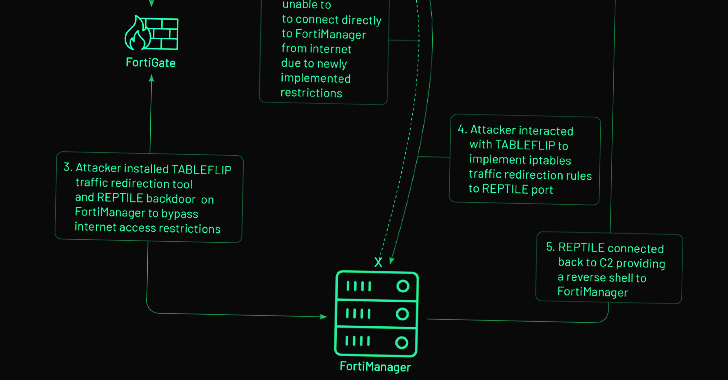

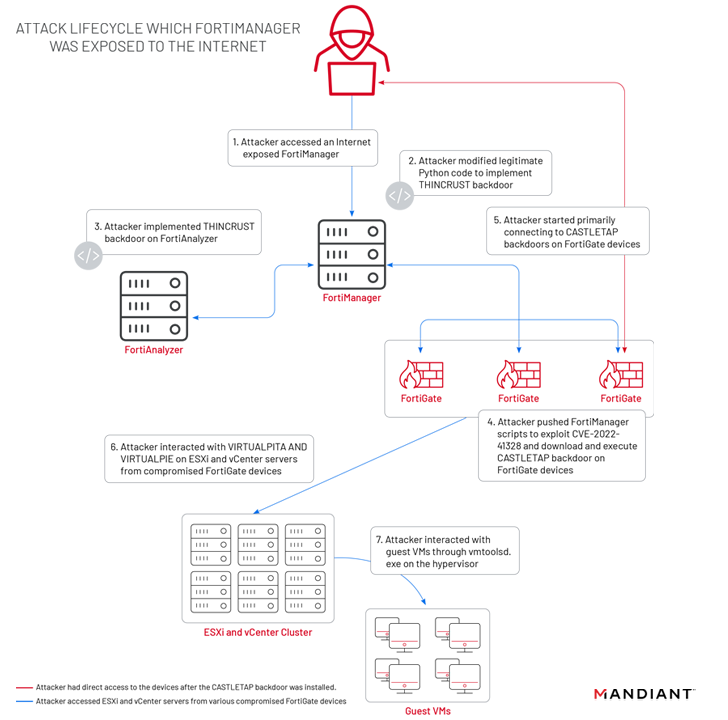

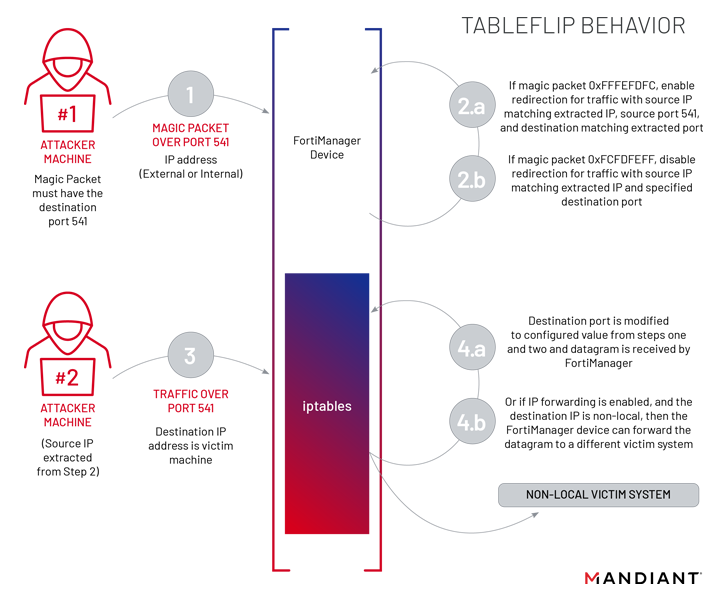

ผู้ไม่ประสงค์ดีจีนเริ่มใช้ช่องโหว่ของ Fortinet ในการโจมตีทางไซเบอร์

22/03/2566

ทดลองใช้ Plugin ใน KONGA

วันนี้เราจะมาลองใช้ Plugin ใน Konga กัน โดยในเมนู plugin ของ konga จะมีหัวข้อหลัก 7 หัวข้อคือ Authentication, Security, Traffic Control, Serverless, Analytics & Monitoring, Transformations, Logging ถ้าหากใครยังไม่ได้ติดตั้ง Konga สามารถเข้าไปดูวิธีการติดตั้งตามลิ้งค์นี้ได้เลย Konga

โดยเราจะเริ่มจาก Authentication ซึ่ง plugin ที่จะเลือกมาใช้ในบทความนี้คือ Jwt

docker pull prom/prometheus docker run -d -p 9090:9090 prom/prometheusเมื่อสร้าง container เสร็จแล้วให้ทำตามรูปด้านล่างทีละคำสั่งเพื่อที่จะเข้าไปแก้ไฟล์ prometheus.yml ในการแก้ไขไฟล์ให้เพิ่มบรรทัดที่ทำกรอบสีแดงเอาไว้แล้วกดปุ่ม esc พิมพ์คำสั่ง :wq จะออกมาจากไฟล์จากนั้นทำการ restart container

เมื่อเข้าไปที่ localhost:9090 แล้วกดไปที่ status และเลือก targets จะพบกับหน้าจอตามรูปด้านล่าง

เมื่อเลือกเมนู Graph แล้วพิมพ์คำว่า kong จะมีคำสั่งต่างๆขึ้นมาให้เลือกเพื่อแสดงข้อมูล

.png)