- -p --encryption_path (targeted file/folder paths)

- -s --share_file (targeted network drive path)

- - n --encryption_percent (percentage of encryption)

- --fork (create a child process for encryption)

29/06/2566

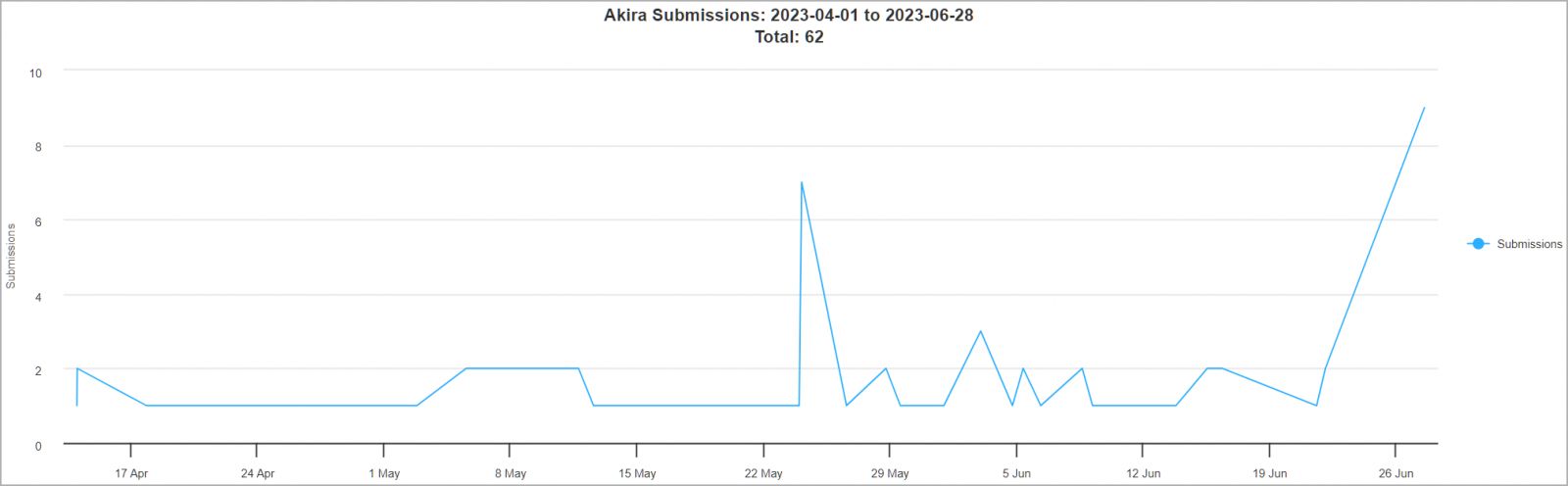

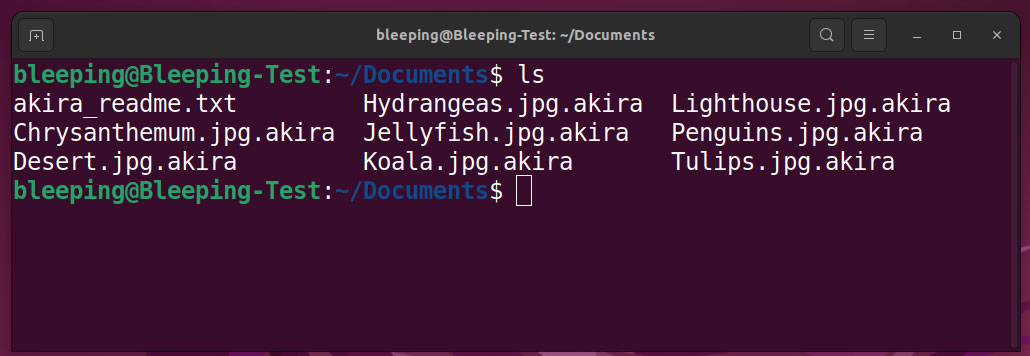

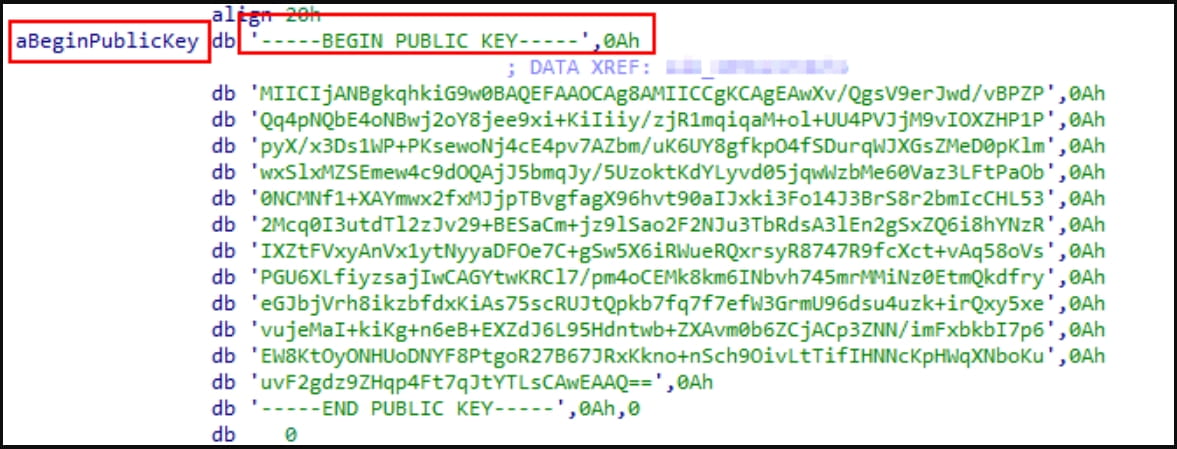

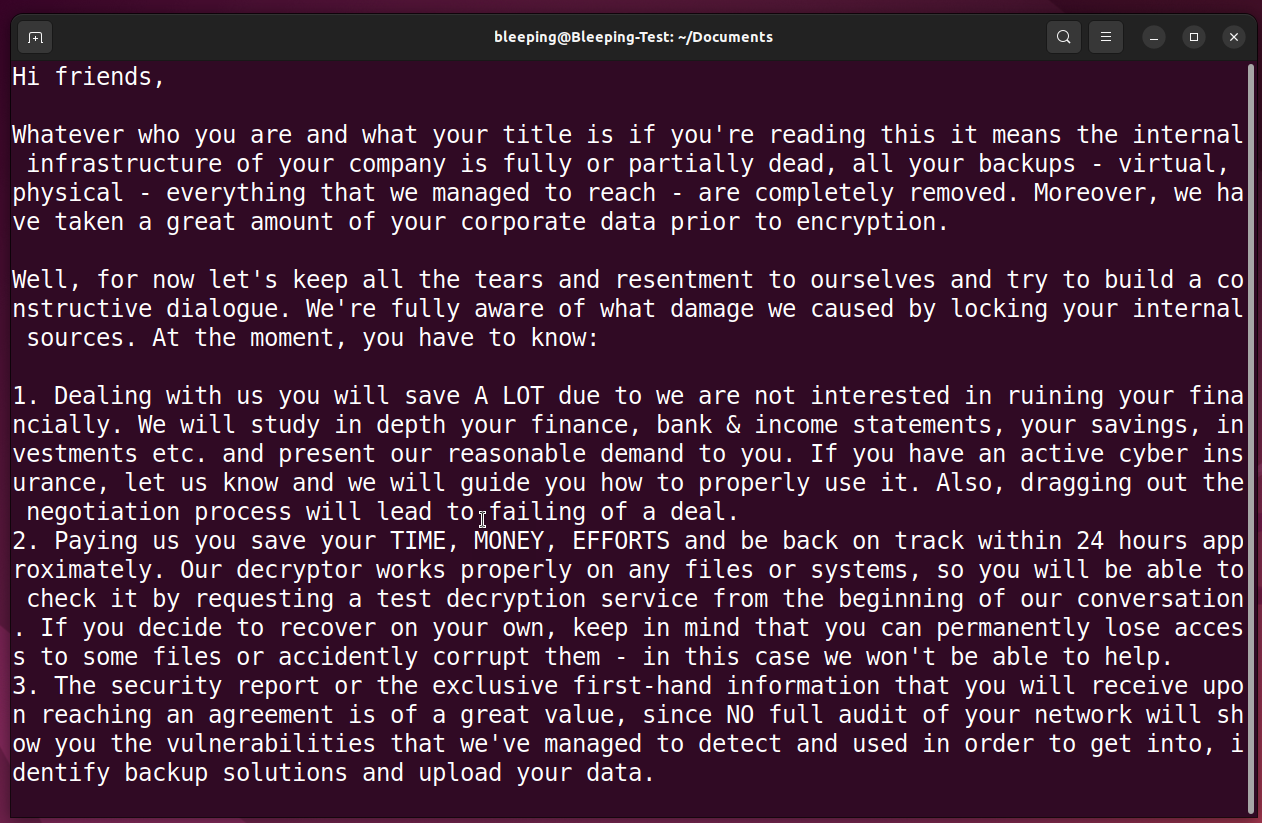

มีการตรวจพบ Akira Ransomware ในระบบปฏิบัติการแบบ Linux

28/06/2566

Fortinet ออกแพตซ์แก้ไขช่องโหว่ RCE ระดับ Critical ใน FortiNAC

- FortiNAC version 9.4.0 ถึง 9.4.2

- FortiNAC version 9.2.0 ถึง 9.2.7

- FortiNAC version 9.1.0 ถึง 9.1.9

- FortiNAC version 7.2.0 ถึง 7.2.1

- FortiNAC 8.8 ทุกรุ่น

- FortiNAC 8.7 ทุกรุ่น

- FortiNAC 8.6 ทุกรุ่น

- FortiNAC 8.5 ทุกรุ่น

- FortiNAC 8.3 ทุกรุ่น

- FortiNAC 9.4.3 ขึ้นไป

- FortiNAC 9.2.8 ขึ้นไป

- FortiNAC 9.1.10 ขึ้นไป

- FortiNAC 7.2.2 ขึ้นไป

27/06/2566

Microsoft แจ้งเตือนถึง USER ในการถูกผู้ไม่ประสงค์ดีขโมยข้อมูลแบบ Credential Stealing Attacks

22/06/2566

VMware แจ้งเตือนช่องโหว่ระดับ Critical ใน vRealize ที่กำลังถูกใช้ในการโจมตี

21/06/2566

Microsoft มีการอัพเดท Patch ประจำเดือน มิถุนายน 2023 ด้วยการปิดช่องโหว่ 78 ช่องโหว่และแก้ไขช่องโหวาของ Remote Code Excution

- 17 Elevation of Privilege Vulnerabilities

- 3 Security Feature Bypass Vulnerabilities

- 32 Remote Code Execution Vulnerabilities

- 5 Information Disclosure Vulnerabilities

- 10 Denial of Service Vulnerabilities

- 10 Spoofing Vulnerabilities

- 1 Edge - Chromium Vulnerabilities

- CVE-2023-29357 - Microsoft SharePoint Server Elevation of Privilege Vulnerability Ref: itfinities

- CVE-2023-32031 - Microsoft Exchange Server Remote Code Execution Vulnerability

- CVE-2023-32029 (Excel)

- CVE-2023-33133 (Excel)

- CVE-2023-33137 (Excel)

- CVE-2023-33140 (OneNote)

- CVE-2023-33131 (Outlook)

- Cisco เปิดตัวการอัปเดตด้านความปลอดภัยสำหรับ Cisco AnyConnect และ ผลิตภัณฑ์ที่เกี่ยวข้อง

- Fortinet เปิดตัว Firmware Forti OS ใหม่ เพื่อแก้ไขปัญหา Fortigate RCE Zero-day Ref: itfinities

- VMware Update VMware ESXi เพื่อแก้ไขช่องโหว่ CVE-2023-20867 เป็นต้น

20/06/2566

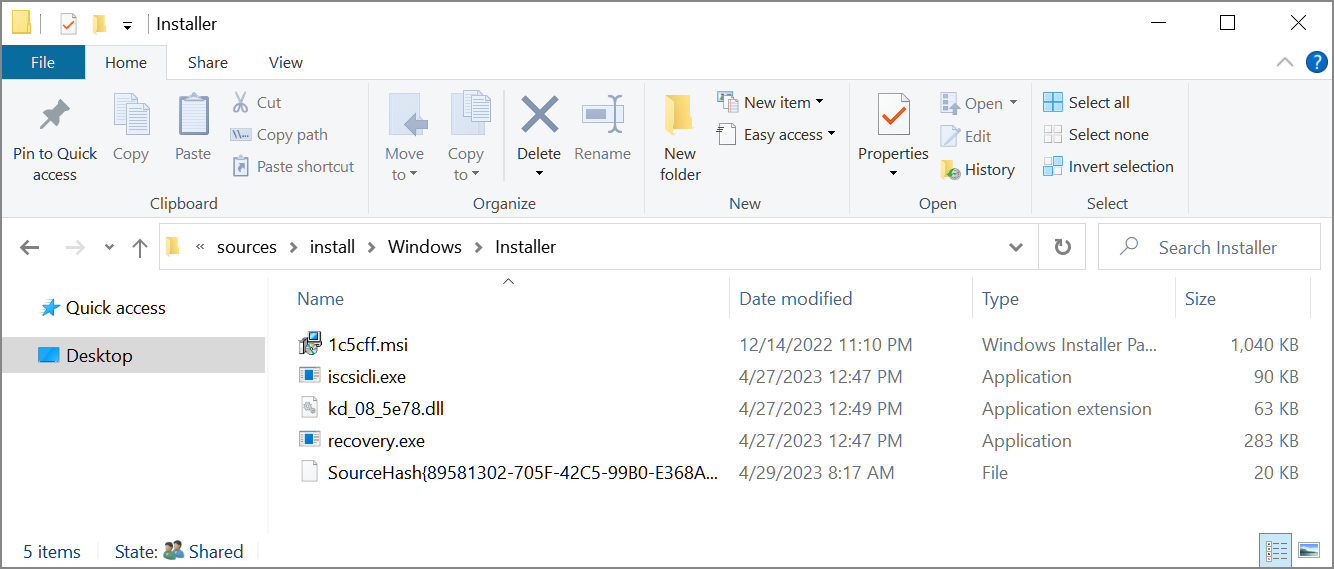

ไฟล์ ISO ของ Windows 10 แบบละเมิดลิขสิทธิ์ แอบติดตั้งมัลแวร์ clipper ผ่าน EFI partitions

- \Windows\Installer\iscsicli.exe (dropper)

- \Windows\Installer\recovery.exe (injector)

- \Windows\Installer\kd_08_5e78.dll (clipper)

- Windows 10 Pro 22H2 19045.2728 + Office 2021 x64 by BoJlIIIebnik RU.iso

- Windows 10 Pro 22H2 19045.2846 + Office 2021 x64 by BoJlIIIebnik RU.iso

- Windows 10 Pro 22H2 19045.2846 x64 by BoJlIIIebnik RU.iso

- Windows 10 Pro 22H2 19045.2913 + Office 2021 x64 by BoJlIIIebnik [RU, EN].iso

- Windows 10 Pro 22H2 19045.2913 x64 by BoJlIIIebnik [RU, EN].iso

- ควรหลีกเลี่ยงการดาวน์โหลด OS ที่ละเมิดลิขสิทธิ์ เพราะอาจเป็นอันตรายจากมัลแวร์ที่ถูกซ่อนไว้ได้

- แนะนำให้ดาวน์โหลด OS จาก เว็บไซต์ official หรือมีแหล่งที่มาที่น่าเชื่อถือเท่านั้น

19/06/2566

ผู้ไม่ประสงค์ดีชาวจีนใช้ประโยชน์จากช่องโหว่ VMware Zero-Day เพื่อเข้าถึงระบบ Windows และ Linux

16/06/2566

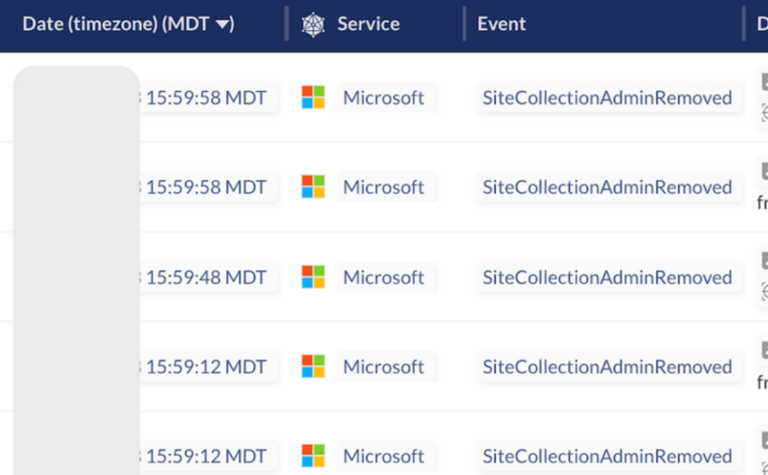

Ransomware โจมตี Sharepoint Online ได้โดยไม่ต้องเข้าควบคุมเครื่องผู้ใช้งาน

15/06/2566

พบ PoC สำหรับ Windows Win32k ที่มีช่องโหว่ที่ถูกใช้เพื่อโจมตี !!

13/06/2566

Cisco และ VMware ออกมาเตือนถึง 3 ช่องโหว่ที่มีความรุนแรง

12/06/2566

อัปเดตด่วน! Fortinet ออกแพตซ์อัปเดตแก้ไขช่องโหว่ RCE ระดับ Critical ใน Fortigate SSL-VPN

Fortinet ออกแพตซ์อัปเดตด้านความปลอดภัยใหม่ที่แก้ไขช่องโหว่ในการเรียกใช้คำสั่งที่เป็นอันตรายจากระยะไกล RCE (Remote Code Execution) ซึ่งส่งผลกระทบต่ออุปกรณ์ Fortigate SSL-VPN

โดยแพตซ์อัปเดตด้านความปลอดภัยได้รับการเผยแพร่เมื่อวันที่ 9 มิถุนายน 2023 ที่ผ่านมา ใน FortiOS firmware versions 6.0.17, 6.2.15, 6.4.13, 7.0.12 และ 7.2.5 แม้ว่าจะไม่ได้มีการประกาศโดยตรงว่าการอัปเดตครั้งนี้เป็นการแก้ไขช่องโหว่ของ SSL-VPN แต่นักวิจัยด้านความปลอดภัยยืนยันว่าแพตซ์ดังกล่าวออกมาเพื่อแก้ไขช่องโหว่ RCE ใน SSL-VPN ซึ่งจะมีการเปิดเผยรายละเอียดของช่องโหว่ดังกล่าวในวันที่ 13 มิถุนายนช่องโหว่ RCE ใน SSL-VPN ดังกล่าว เป็นช่องโหว่ที่ทำให้ Hacker สามารถโจมตีเข้ามาในระบบได้ผ่าน VPN ถึงแม้ว่าจะมีการเปิดใช้งาน MFA ก็ตาม ซึ่งช่องโหว่นี้ส่งผลกระทบต่อ Fortigate ทุกเวอร์ชันจากการค้นหาของ Shodan พบว่าสามารถเข้าถึงไฟร์วอลล์ของ Fortigate ได้มากกว่า 250,000 รายการจากอินเทอร์เน็ต ซึ่งทั้งหมดนี้มีความเสี่ยงในการถูกโจมตีจากช่องโหว่ดังกล่าว โดยพบว่าในอดีตช่องโหว่ที่เกี่ยวข้องกับ SSL-VPN ได้ถูกใช้โจมตีภายในไม่กี่วันหลังจากมีการปล่อยแพตซ์อัปเดตด้านความปลอดภัย ซึ่งมักถูกใช้เพื่อเข้าถึงเครือข่ายของเป้าหมาย และดำเนินการขโมยข้อมูล หรือโจมตีด้วยแรนซัมแวร์ต่อไปเนื่องจากอุปกรณ์ Fortigate เป็นอุปกรณ์ไฟร์วอลล์ และ VPN ที่ได้รับความนิยมมากในปัจจุบัน จึงทำให้มีความเสี่ยงในการเป็นเป้าหมายในการโจมตี ดังนั้นจึงแนะนำให้ผู้ดูแลระบบทำการอัปเดตแพตซ์เพื่อแก้ไขช่องโหว่ดังกล่าวโดยด่วน

Ref : bleepingcomputer

09/06/2566

GitLab แจ้งเตือนให้รีบอัปเดตแพตซ์โดยเร็วที่สุด

Ref: bleepingcomputer

07/06/2566

Terminator Tool ใหม่ของผู้ไม่ประสงค์ดีที่อ้างว่าหยุดการทำงานของ EDR ได้

ผู้ไม่ประสงค์ดีสามารถดึงข้อมูลจาก Goolge Drive แบบไม่สามารถสืบหาตัวตนได้

04/06/2566

การตั้งค่ากล้อง IMOU เพื่อใช้งานกับ NVR HIKVISION

พอดีวันนี้ได้กล้อง ไร้สายของ IMOU มาจากการจับฉลากที่ออฟฟิศ

และกล้อง POE ที่ใช้งาน กับ NVR HIK เสียพอดี ตรวจสอบเบื้องต้น พบว่าสายขาด จึงอยากใช้งานแบบไร้สาย

ค้นหาข้อมูลเพิ่งต้นพบว่าสามารถทำได้ โดย

- เปิดใช้งาน กล้องตามปกติ

- หา IP กล้องให้ได้

- ทำการ Add กล้อง เข้า NVR โดยเลือก Onvif, Port 80, admin, password ( SAFETY CODE: ที่ติดมากลับตัวกล้อง)

- รอสักครู่ ก็จะสามารถใช้งานได้

02/06/2566

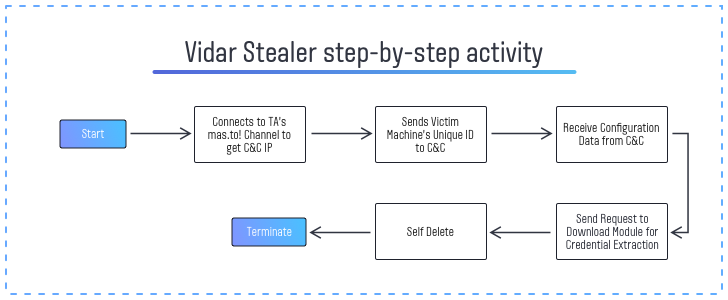

พบ Malware Vidar Stealer, Laplas Clipper และ XMRig Miner บน YouTube Platform

- Laplas Clipper: ตรวจสอบคลิปบอร์ดของ Windows อย่างต่อเนื่องเพื่อหาเนื้อหาที่ตรงกับรูปแบบเฉพาะที่เรียกค้นจากเซิร์ฟเวอร์ C2 Laplas Clipper แทนที่ที่อยู่กระเป๋าเงินเดิมของผู้รับเงินด้วยที่อยู่ของผู้กระทำการคุกคาม เพื่อโอนเงินไปยังการควบคุมของผู้โจมตี

- Task32Main: นี่คือตัวติดตั้ง Monero Miner และสามารถคงความคงอยู่และหลีกเลี่ยงโปรแกรมป้องกันไวรัส

รูปแบบการโจมตีนี้นำเสนอให้เห็นถึงอันตรายของการดาวน์โหลดสำเนาSoftwareละเมิดลิขสิทธิ์ เนื่องจากเป็นช่องทางสำหรับผู้ไม่ประสงค์ดีที่ใช้รวบรวมข้อมูลประจำตัว ข้อมูลที่สำคัญ และสกุลเงินดิจิตอล ยิ่งไปกว่านั้น เมื่อระบบถูกโจมตี ผู้ไม่ประสงค์ดีจะใช้มันเพื่อเข้ารหัสลับ ขอเตือนเป้าหมายว่าอย่าหลงเชื่อข้อเสนอSoftwareแคร็กบน YouTube หรือที่ใดก็ตาม