05/11/2567

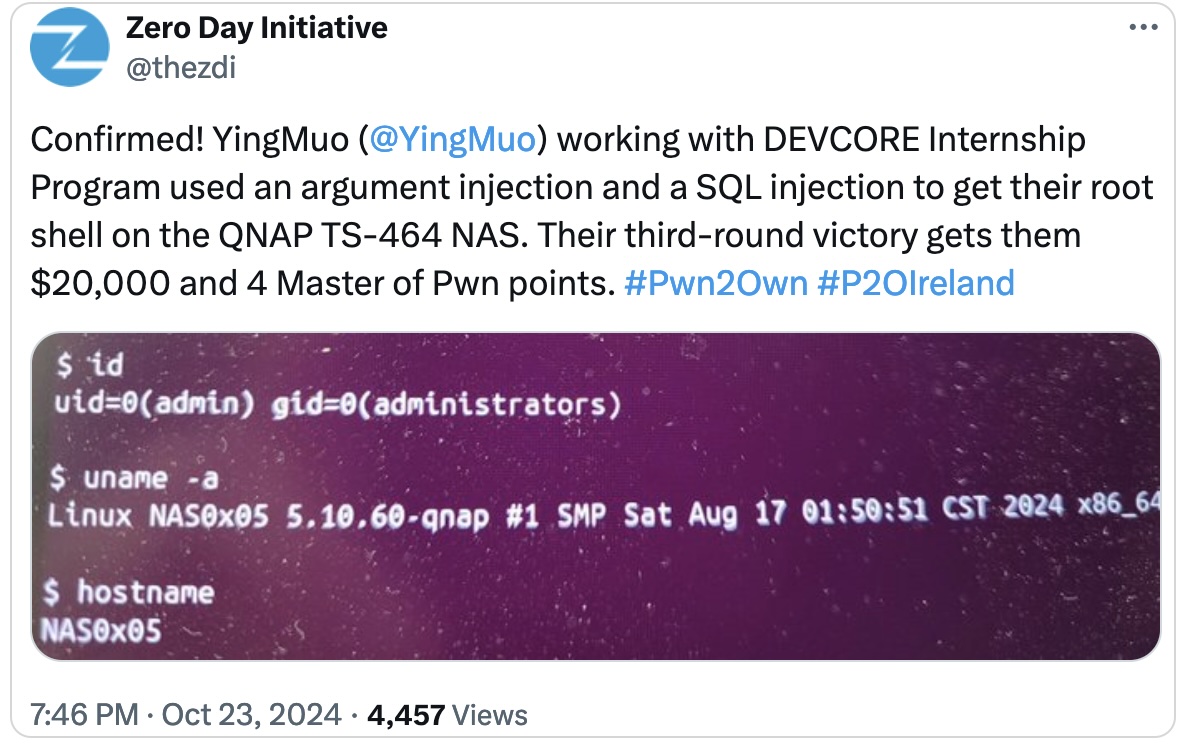

QNAP ออกแพตช์แก้ไขช่องโหว่ zero-day ตัวที่ 2 ในปี 2567 ซึ่งถูกนำมาใช้ในการโจมตีในงาน Pwn2Own เพื่อยกระดับสิทธิ์เป็น root

04/04/2567

Google ได้แก้ไขช่องโหว่ zero-day เพิ่มเติมใน Chrome

Google ได้แก้ไขช่องโหว่ Zero-day บนเบราว์เซอร์ Chrome ซึ่งถูกพบภายในรแข่งขันการแฮ็ก Pwn2Own Vancouver 2024 เมื่อเดือนกุมภาพันธ์ ที่ผ่านมา ช่องโหว่ CVE-2024-3159 นี้อยู่ใน V8 JavaScript engine ของ Chrome และถูกจัดประเภทเป็น out-of-bounds read vulnerability และ Google ได้อุดช่องโหว่ 7 รายการบนเบราว์เซอร์ Chrome เวอร์ชันที่ได้รับการอัปเดตสำหรับ Windows และ Mac คือ 123.0.6321.86/.87 ส่วนของ Linux คือเวอร์ชัน 123.0.6312.86 ซึ่งจะอัปเดตพร้อมกันทั่วโลกในอีกไม่กี่วันนี้

ช่องโหว่ที่ถูกแก้ไขในครั้งนี้มี 2 ช่องโหว่ที่ถูกพบระหว่างทำการแข่งขันการแฮ็ก Pwn2Own Vancouver 2024

ช่องโหว่ที่ 1 คือ CVE-2024-2887 เป็นช่องโหว่ที่มีความรุนแรงสูง จัดอยู่ในประเภท typeconfusion โดย Manfred Paul ได้เปิดเผยช่องโหว่นี้ในวันแรกของงาน

ซึ่งช่องโหว่นี้จะช่วยให้ ไม่ประสงดีทำการโจมตีจากระยะไกล (RCE) ผ่านการสร้างหน้า HTML เป้าหมายการโจมตีอยู่ที่ Chrome

และ Edge

ช่องโหว่ที่ 2 คือ CVE-2024-2886

ถูกนำไปใช้โดย Seunghyun Lee จาก KAIST Hacking Lab’s ในวันที่ 2 ของการแข่งขัน CanSecWest Pwn2Own

contest ช่องโหว่นี้จะช่วยให้ผู้ไม่ประสงดีสามารถอ่าน/เขียนผ่านหน้า

HTML ได้ เป้าหมายการโจมตีอยู่ที่ Chrome และ Edge

Ref: bleepingcomputer

28/04/2566

VMware ออกแพตช์แก้ไขช่องโหว่ของ vRealize ที่ทำให้ผู้โจมตีรันคำสั่งด้วยสิทธิ root ได้

- CVE-2023-20864 (คะแนน CVSS: 9.8/10 ระดับความรุนแรงสูง) เป็นช่องโหว่ deserialization ที่สามารถเรียกใช้งานคำสั่งที่เป็นอันตรายจากระยะไกล Remote Code Execution (RCE) ด้วยสิทธิระดับสูง (Root) ได้โดยไม่ต้องผ่านการตรวจสอบสิทธิ์

- CVE-2023-20865 (คะแนน CVSS: 7.2/10 ระดับความรุนแรงสูง) เป็นช่องโหว่ที่แทรกคำสั่งของระบบปฏิบัติการ (OS) ใน VMware Aria Operations for Logs ด้วยสิทธิระดับสูง (Root) ได้โดยไม่ต้องผ่านการตรวจสอบสิทธิ์

- VMware ระบุว่า ยังไม่มีรายงานการโจมตีจากทั้งสองช่องโหว่นี้แต่อย่างใด โดยช่องโหว่ CVE-2023-20864 นั้นจะมีผลกับ VMware Aria Operations for Logs 8.10.2 เท่านั้น