ช่องโหว่ร้ายแรงที่ถูกพบชื่อว่า KeyTrap ใน Feature Domain Name System Security Extensions (DNSSEC) ถูกใช้งานทำให้ไม่สามารถเชื่อมต่ออินเตอร์เน็ตได้นานขึ้น

ช่องโหว่ที่เรียกว่า KeyTrap ของรหัสแพทช์ CVE-2023-50387

เป็นปัญหาการออกแบบของ DNSSEC ทำให้มีผลกระทบต่อการทำงานของระบบ DNS

ทำให้สามารถถูกโจมตีผ่านการรีโมทเข้ามาสร้างสถานการณ์ส่งการเข้ารหัสเพื่อปฏิเสธบริการ

(DoS) ในเซิร์ฟเวอร์ โดยส่ง DNS เพื่อขัดขวางการเชื่อมต่ออินเตอร์เน็ต

ทำให้ต่ออินเตอร์เน็ตไม่ได้นานขึ้น

ระบบ DNS ที่รู้จักกับเป็นการเรียกใช้งานบนอินเตอร์เน็ตผ่านชื่อโดยไม่ต้องใช้

IP เชื่อมต่อ

โดย DNSSEC เป็นคุณสมบัติของ DNS ที่ใช้งานรูปแบบการเข้ารหัสพิสูจน์ตัวตน

การตรวจสอบนี้ช่วยให้แน่ใจว่าข้อมูล DNS

มาจากแหล่งที่มาเป็นเนมเซิร์ฟเวอร์ที่เชื่อถือได้

และไม่ได้รับการแก้ไขให้ไปยังเว็บไซต์ที่เป็นอันตราย

ความเสียหายจากการโจมตี

ในระบบความปลอดภัย DNSSEC มีช่องโหว่ที่เรียกว่า

KeyTrap มีอยู่มากกว่า 20 ปีแล้ว

โดยถูกค้นพบโดยนักวิจัยจาก ATHENE และมหาวิทยาลัยต่าง ๆ ในเยอรมนี โดยนักวิจัยอธิบายว่าเกิดจากข้อกำหนดของ

DNSSEC ในการส่งข้อมูลการเข้ารหัสที่เกี่ยวข้องทั้งหมดเพื่อให้การตรวจสอบเกิดขึ้น

โดยกระบวนการนี้แม้ว่าข้อมูล DNSSEC

บางตัวจะมีค่าไม่ถูกต้อง หรือไม่รองรับก็ตาม ซึ่งทำให้สามารถเพิ่มจำนวนคำสั่ง

CPU ได้มากถึง

2 ล้านเท่า

ทำให้เซิร์ฟเวอร์ DNS ตอบสนองช้าลงทำให้การตอบสนองของระบบ

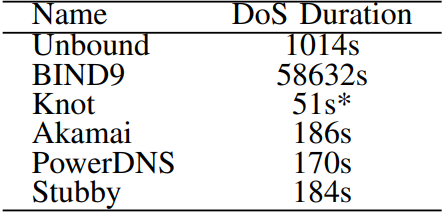

DNS หยุดชะงักได้ตั้งแต่

56 วินาทีถึง

16 ชั่วโมง

ซึ่งขึ้นอยู่กับการกับเซิร์ฟเวอร์

นักวิจัยพบว่า การโจมตีเพียงครั้งเดียวสามารถทำให้หยุดการใช้งานอินเตอร์เน็ตเข้าถึงเว็บไซต์ การส่งอีเมล และการส่งข้อความตอบโต้ทั่วโลกได้ และนักวิจัยได้แสดงให้เห็นถึงวิธีการโจมตี KeyTrap บนระบบ DNS ที่เผยแพร่ เมื่อสัปดาห์ก่อน ส่งผลให้ผู้ให้บริการ DNS เช่น Google และ Cloudflare ตั้งแต่ต้นเดือนพฤศจิกายน 2023 และผู้บริการอื่น ๆ

จากข้อมูล Akamai ได้พัฒนาแก้ไขช่องโหว่ KeyTrap ในการเรียก DNS ซ้ำด้วยชื่อที่เรียกว่า DNSi รวมถึง CacheServe และ AnswerX รวมถึงระบบคลาวด์ โดยการเข้ารหัสได้ถูกจำกัดไว้ที่สูงสุด 32 ทำให้เกิดความล่าช้าในการใช้ทรัพยากร CPU น้อยลง

Ref : bleepingcomputer

ไม่มีความคิดเห็น:

แสดงความคิดเห็น