Google เผยแพร่รายงานการพบกลุ่มผู้ไม่ประสงค์ดีที่ได้รับการสนับสนุนจากรัฐบาลหลายกลุ่ม ได้ทำการโจมตีโดยใช้ช่องโหว่ที่มีระดับความรุนแรงสูงใน WinRAR (CVE-2023-38831) อย่างต่อเนื่อง โดยมีเป้าหมายในการเรียกใช้คำสั่งที่เป็นอันตรายบนระบบของเป้าหมาย

WinRAR เป็นซอฟต์แวร์บีบอัด และจัดเก็บไฟล์ยอดนิยมสำหรับ Windows ที่มีผู้ใช้งานในปัจจุบันมากกว่า 500 ล้านคน

Threat Analysis Group (TAG) ของ Google ซึ่งเป็นทีมผู้เชี่ยวชาญด้านความปลอดภัยทางไซเบอร์ของ Google พบกลุ่ม ผู้ไม่ประสงค์ดี ที่ได้รับการสนับสนุนจากรัฐบาลหลายประเทศกำลังมุ่งเป้าการโจมตีไปที่ช่องโหว่ WinRAR รวมถึงกลุ่ม ผู้ไม่ประสงค์ดี Sandworm, APT28 และ APT40 จากรัสเซีย และจีน

โดย TAG ระบุว่า แม้ว่าทาง Microsoft จะออกแพตซ์อัปเดตช่องโหว่ของ WinRAR มาแล้ว แต่ยังพบว่ามีผู้ใช้งานจำนวนมากที่ยังคงไม่ได้ทำการอัปเดต รวมถึงกลุ่ม ผู้ไม่ประสงค์ดี ที่ได้รับการสนับสนุนจากรัฐบาล ก็ใช้ช่องโหว่นี้เป็นส่วนหนึ่งของขั้นตอนการโจมตี

ช่องโหว่ zero-day ของ WinRAR ถูกใช้ในการโจมตีมาตั้งแต่เดือนเมษายน 2023

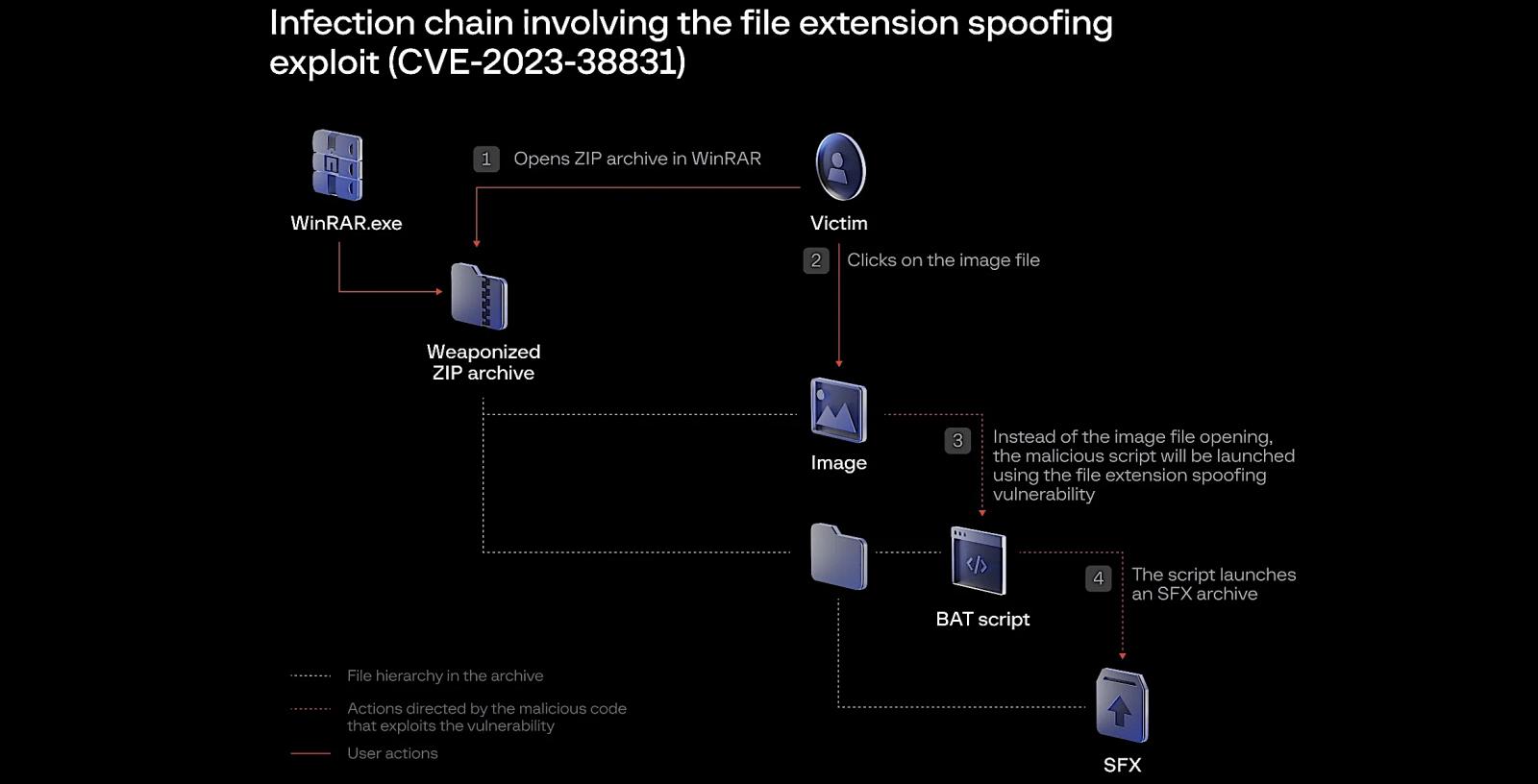

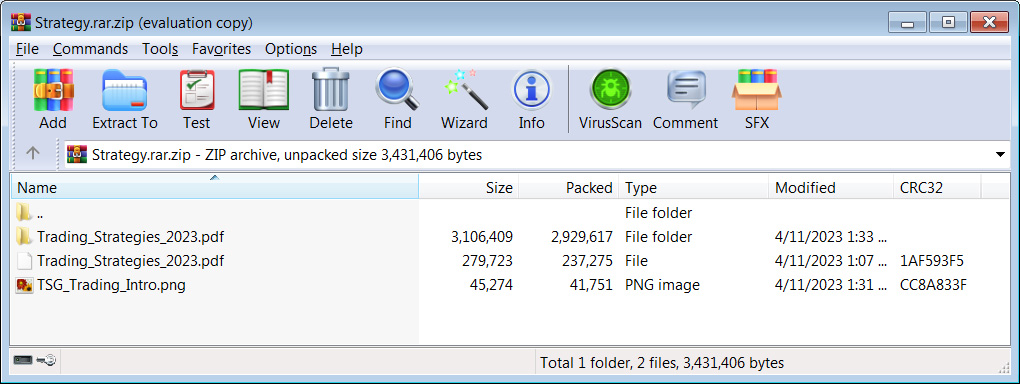

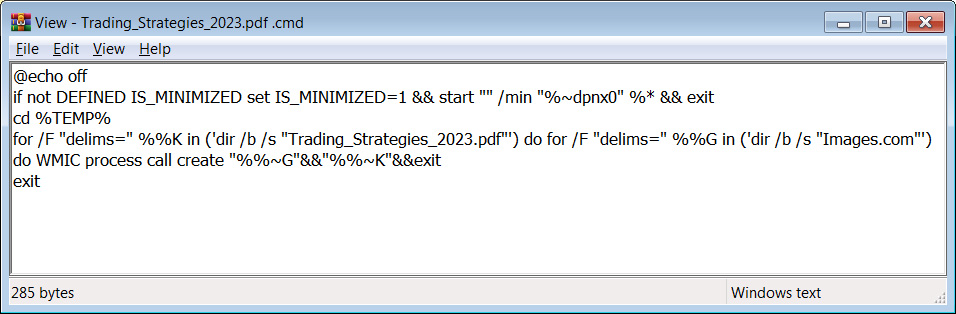

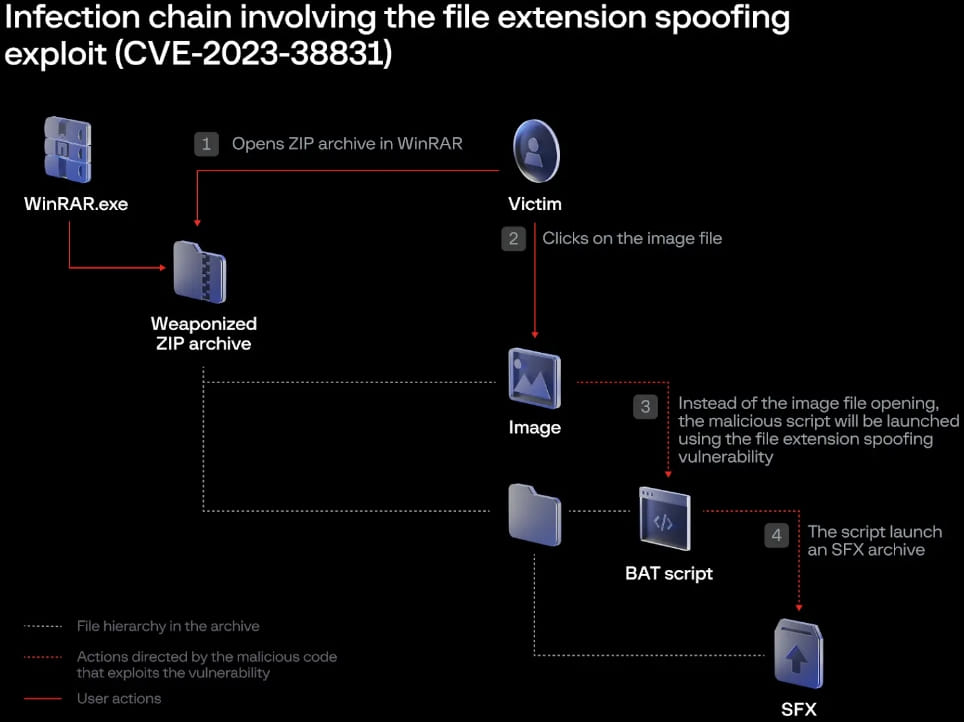

ช่องโหว่ zero-day ของ WinRAR (CVE-2023-38831) ถูกพบการโจมตีมาตั้งแต่เดือนเมษายน 2023 ทำให้ ผู้ไม่ประสงค์ดี สามารถเรียกใช้คำสั่งที่เป็นอันตรายบนระบบของเป้าหมายได้ โดยหลอกให้เป้าหมายเปิดไฟล์ RAR และ ZIP อันตราย ซึ่งมี booby-trapped decoy files อยู่ รวมถึงได้ถูกนำไปใช้ในการโจมตีควบคู่กับเพย์โหลดมัลแวร์อื่น ๆ เช่น DarkMe, GuLoader และ Remcos RAT

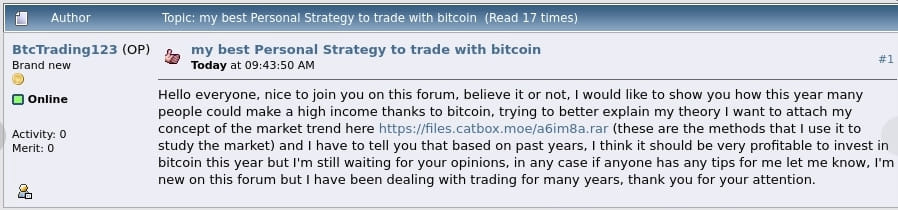

นักวิจัยจาก Group-IB พบการมุ่งเป้าหมายการโจมตีไปยังฟอรัมการซื้อขาย cryptocurrency, หลักทรัพย์ และหุ้น โดย ผู้ไม่ประสงค์ดี ได้ปลอมตัวเป็นสมาชิก และทำการแบ่งปันกลยุทธ์การซื้อขายกับเป้าหมาย โดยหลังจากการค้นพบของ Group-IB ก็ได้เริ่มมีการเผยแพร่ชุดสาธิตการโจมตีหรือ PoC บน GitHub repositories ที่ทาง TAG ของ Google เรียกว่า "testing activity CVE-2023-38831" โดยกลุ่ม ผู้ไม่ประสงค์ดี ที่มีแรงจูงใจทางการเงิน และกลุ่ม APT รวมไปถึงบริษัทรักษาความปลอดภัยทางไซเบอร์อื่น ๆ ยังได้พบเชื่อมโยงการโจมตีที่ใช้ช่องโหว่ใน WinRAR นี้กับกลุ่ม ผู้ไม่ประสงค์ดี อื่น ๆ อีกหลายกลุ่ม เช่น DarkPink (NSFOCUS) และ Konni (Knownsec)

ทั้งนี้ช่องโหว่ WinRAR (CVE-2023-38831) ได้ถูกอัปเดตเพื่อแก้ไขไปแล้ว ด้วย WinRAR เวอร์ชัน 6.23 เมื่อวันที่ 2 สิงหาคม 2023 ที่ผ่านมา ซึ่งยังได้แก้ไขช่องโหว่ด้านความปลอดภัยอื่น ๆ อีกด้วย รวมถึง CVE-2023-40477 ซึ่งเป็นช่องโหว่ที่สามารถเรียกใช้คำสั่งผ่านไฟล์ RAR ที่สร้างขึ้นเป็นพิเศษเพื่อโจมตีเป้าหมายได้

ทาง Google ได้แนะนำให้ผู้ใช้งานทำการอัปเดตเพื่อแก้ไขช่องโหว่ดังกล่าวโดยด่วน เนื่องจากพบว่ากลุ่ม ผู้ไม่ประสงค์ดี ได้นำช่องโหว่ไปใช้ในการโจมตีแล้วในปัจจุบัน

Ref : bleepingcomputer