องค์กรต่างๆ ตระหนักถึงความเสี่ยงด้านความปลอดภัยทาง

cybersecurity ที่เกิดจากผู้ใช้ปลายทางดังนั้นจึงลงทุนในโปรแกรมการฝึกอบรมด้านความปลอดภัยและโปรแกรมการฝึกอบรมเพื่อสร้างความตระหนักรู้เพื่อช่วยปรับปรุงความปลอดภัยและลดความเสี่ยง

อย่างไรก็ตาม การฝึกอบรมด้านความปลอดภัยทางไชเบอร์ มีข้อจำกัดโดยเฉพาะอย่างยิ่งเมื่อต้องเปลี่ยนพฤติกรรมของผู้ใช้เกี่ยวกับรหัสผ่าน

แม้จะได้รับการศึกษาเกี่ยวกับแนวทางปฏิบัติที่ดีที่สุด

แต่ผู้ใช้ปลายทางก็ให้ความสำคัญกับความสะดวกและประสิทธิภาพมากกว่าความปลอดภัย

พวกเขาไม่ได้มุ่งสร้างความเสี่ยงพวกเขาเพียงแค่ต้องการทำงานให้สำเร็จอย่างรวดเร็วโดยปราศจากการจำรหัสผ่านที่ซับซ้อนหลายรหัส

เมื่อพูดถึงช่องโหว่ด้านความปลอดภัยทางไซเบอร์ คนทั่วไปคิดว่า

"ไม่ใช่ฉัน"

ขณะที่การอบรมด้านความปลอดภัยสามารถช่วยสร้างวัฒนธรรมการรับรู้ความปลอดภัยในโลกไซเบอร์ได้

แต่ไม่สามารถพึ่งพาเพื่อปรับเปลี่ยนพฤติกรรมได้อย่างต่อเนื่อง

พวกเราจะอธิบายข้อจำกัดของการฝึกอบรมและแนะนำ 5 วิธีที่ในการใช้เทคโนโลยีเพื่อเพิ่มการฝึกอบรมเพื่อเพิ่มความปลอดภัยของรหัส

สถานที่ที่การฝึกอบรมไม่เพียงพอ

จากการวิจัยของ LastPass พบว่า 79

% ของผู้ที่ได้รับการฝึกอบรมความปลอดภัยทางไชเบอร์พบว่ามีประโยชน์มากอยากไรก็ตาม

มีเพียงร้อยละ 31 % ของผู้ตอบแบบสอบถามที่ระบุได้เลิกใช้รหัสผ่านซ้ำแล้ว

นี่แสดงให้เห็นว่าแม้ว่าการฝึกอบรมสามารถให้ความรู้ที่มีคุณค่า

แต่ก็ไม่สามารถแปลเป็นการเปลี่ยนแปลงพฤติกรรมได้ทันทีเสมอไป

มันไม่ยึดติดหรือผู้ใช้ปลายทางไม่สนใจสิ่งที่พวกเขาได้เรียนรู้เพื่อความรวดเร็วและความสะดวกสบาย

พฤติกรรมนี้มักเกิดจากการต้องการลดความยุ่งยากในการจำรหัสผ่านที่ซับซ้อนหลายรหัส

เป็นเรื่องที่เข้าใจได้ หลังจากมีแอพพลิเคชั่น SaaS

เพิ่มขึ้นอย่างรวดเร็ว

องค์กรทั่วไปใช้แอพพลิเคชั่น SaaS มากกว่า 130 แอพพลิเคชั่น

ในขณะที่พนักงานทั่วไปต้องจัดการรหัสผ่านประมาณ 100 รหัสผ่าน

ซึ่งหมายความว่าแม้ว่าการฝึกอบรมด้านความปลอดภัยทางไชเบอร์จะมีคุณค่าในการสร้างความตระหนักรู้และความรู้เกี่ยวกับการรักษาความปลอดภัยด้านรหัสเพียงใด

แต่ข้อจำกัดในการเปลี่ยนแปลงพฤติกรรมของผู้ใช้ที่มีความเสี่ยง เช่น

การใช้รหัสผ่านซ้ำ

เหตุใดจึงมีปัญหาในการใช้รหัสผ่านซ้ำ

การวิจัยของ Bitwarden พบว่า 84

% ของผู้ใช้อินเทอร์เน็ตยอมรับว่าใช้รหัสผ่านซ้ำ

ซึ่งน่าจะส่งเสียงเตือนให้ทีม it ดังขึ้น

เมื่อบุคคลนำรหัสผ่านที่ทำงานมาใช้ซ้ำบนเว็บไซต์และแอปพลิเคชั่นส่วนตัว การละเมิดภายนอกองค์กรของคุณอาจเป็นช่องทางที่ง่ายดายสำหรับผู้โจมตีเพื่อแทรกซึมเข้าไปในที่ทำงานของคุณ

สิ่งนี้จะทำลายความพยายามขององค์กรของคุณในการปกป้องข้อมูลและระบบที่ละเอียดอ่อน

เนื่องจากคุณอาจถูกโจมตีโดยลิงค์ภายนอกที่อ่อนแอ

พิจารณาสถานการณ์ที่ผู้โจมตีได้รับฐานข้อมูลรหัสผ่านจากเว็บไซต์ภายนอกที่มีความปลอดภัยน้อยลงหรือแอ็พพลิเคชันSaaS

รหัสผ่านอาจถูกแฮชแต่ผู้บุกรุกมีเวลาที่จะพยายามถอดรหัสและค้นหาว่าคนเหล่านี้เป็นใครและพวกเขาทํางานที่ไหน

หากเหยื่อนำรหัสผ่านที่ทำงานมาใช้ซ้ำ

อาจทำให้ผู้โจมตีสามารถเข้าสู้องค์กรของตนได้อย่างง่ายดาย

การใช้รหัสผ่านซ้ำเป็นปัญหาที่ยากสำหรับองค์กรในการแก้ไขผ่านการฝึกอบรมเนื่องจากพวกเขา เนื่องจากพวกเขากำลังพยายามกำลังพยายามโน้มนาวพฤติกรรมนอกที่ทำงาน

เป็นปัญหาที่ต้องการได้รับความช่วยเหลือจากเทคโนโลยี

6 วิธีในการสนับสนุนการฝึกอบรมด้วยเทคโนโลยีเหมาะสม

ด้วยการรวมความพยายามในการฝึกอบรมเข้าเทคโนโลยีองค์กรต่างๆ

จะสามารถสร้างการป้องกันที่ที่แข็งแรงยิ่งขึ้นต่อ

พฤติกรรมการใช้รหัสผ่านการใช้รหัสผ่านที่มีความเสี่ยง

ต่อไปนี้เป็นหกวิธีที่เราขอแนะนำให้คุณเพิ่มการฝึกอบรมด้านความปลอดภัยทางไชเบอร์ของคุณ

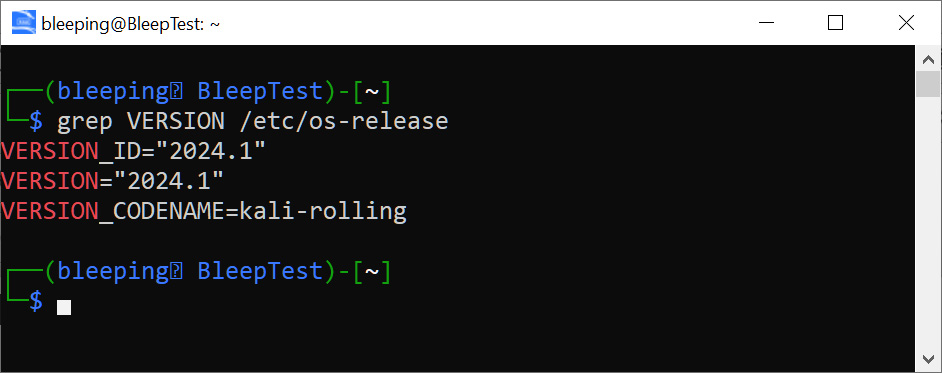

1.ดำเนินการตรวจสอบรหัสผ่าน: การตรวจสอบ Active

Directory ของคุณสามารถให้ภาพรวมของช่องโหว่ที่เกี่ยวข้องกับรหัสผ่านที่จำเป็นต้องได้รับการแก้ไข

ช่วยให้ทีมไอทีสามารถแก้ไขช่องโหว่ในเชิงรุกและแจ้งให้ผู้ใช้เปลี่ยนรหัสผ่านหากจำเป็น

สนใจในการตรวจสอบ?

2.บล็อกรหัสผ่านที่ไม่รัดกุม: การตั้งค่านโยบายรหัสผ่านที่มีประสิทธิ์ภาพสามารถบล็อกรหัสผ่านทั่วไปการใช้แป้นพิมพ์และแม้แต่พจนานุกรมที่กำหนดเองสำหรับอุตสาหกรรมขององค์กรต่างๆจึงสามารถลดความเสี่ยงของการโจมตีแบบ

brute-force และการเข้าถึงโดยไม่ได้รับอนุญาตได้อย่างมาก

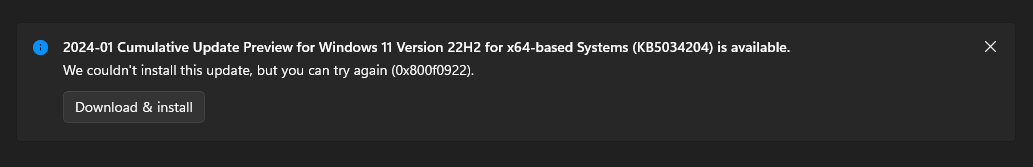

3.สแกนหารหัสผ่านที่ถูกบุกรุก : แม้แต่รหัสผ่านที่รัดกุมก็อาจถูกบุกรุกได้

ดังนั้นการสแกนหารหัสผ่านที่ไม่รัดกุมก็อาจถูกบุกรุกได้

ดังนั้นการสแกนหารหัสผ่านที่ถูกละเมิดและการบล็อกรหัสผ่านที่ไม่รัดกุมไม่ให้ถูกสร้างขึ้นตั้งแต่แรกจึงเป็นเรื่องสำคัญ

ด้วยการแจ้งผู้ใช้อย่างรวดเร็วและแจ้งให้เปลี่ยนรหัสผ่าน องค์กรต่างๆ จึงสามารถลดความเสี่ยงของผู้โจมตีที่ใช้รหัสผ่านที่ถูกบุกรุกเพื่อเข้าถึงโดยไม่ได้รับอนุญาตได้

4.ผู้จัดการรหัสผ่าน : ผู้จัดการรหัสผ่านเป็นเครื่องมือที่จัดเก็บและสร้างรหัสผ่านที่ไม่ซ้ำกันสำหรับบัญชีต่างๆอย่างปลอดภัย

ด้วยการสนับสนุนให้พนักงานใช้เครื่องมือจัดการรหัสผ่าน องค์กรต่างๆ

จึงสามารถขจัดความจำเป็นที่แต่ละบุคคลจะต้องจำรหัสผ่านที่ซับซ้อนหลายรหัสได้อย่างไรก็ตาม

โปรดทราบว่าผู้ใช้จัต้องจำรหัสผ่านหลักที่อาจยังเสี่ยงต่อการใช้รหัสผ่านซ้ำ

5. บังคับใช้การตรวจสอบสิทธิ์แบบหลายปัจจัย (MFA)

เพิ่มการรักษาความปลอดภัยอีกชั้นหนึ่งโดยกำหนดให้ผู้ใช้ทำการตรวจสอบเพิ่มเติม เช่น

การสแกนลายนิ้วมือหรือรหัสผ่านแบบใช้ครั้งเดียว นอกเหนือจากรหัสผ่าน การนำ MFA

ไปใช้

องค์กรสามารถลดผลกระทบของรหัสผ่านที่ถูกบุกรุกได้

เนื่องจากผู้โจมตีต้องการมากกว่าแค่รหัสผ่านเพื่อเข้าถึงโดยไม่ได้รับอนุญาต

อย่างไรก็ตาม MFA ไม่ใช่สิ่งที่ผิดพลาด

และการรักษาความปลอดภัยด้วยรหัสผ่านยังคงมีความสำคัญ

เสริมสร้างการฝึกอบรมด้วยการรักษาความปลอดภัยด้วยรหัสผ่านที่มีประสิทธิภาพ

นโยบายรหัสผ่าน Specops พร้อมการป้องกันรหัสผ่านที่ละเมิดจะบล็อกรหัสผ่านที่ไม่รัดกุมไม่ให้ถูกสร้างขึ้น

และสแกนรหัสผ่าน Active Directory ของคุณอย่างต่อเนื่องกับฐานข้อมูลรหัสผ่านที่ทราบกันว่าถูกบุกรุกมากกว่าสี่พันล้านรายการ

สิ่งนี้มอบเครือข่ายความปลอดภัยที่มีคุณค่าในการลดพฤติกรรมรหัสผ่านที่มีความเสี่ยงและรหัสผ่าน

Active Directory ของผู้ใช้ปลายทางของคุณถูกละเมิด

Ref: bleepingcomputer