Okta บริษัทจัดการข้อมูลประจำตัว และการเข้าถึงข้อมูล ออกมาแจ้งเตือนการโจมตีรูปแบบ Social Engineering ที่มีการกำหนดเป้าหมายไปที่ฝ่าย IT service desk ในสหรัฐอเมริกา โดยมีการพยายามหลอกให้พวกเขารีเซ็ต multi-factor authentication (MFA) ของผู้ใช้งานที่มีสิทธิ์สูง ซึ่งเป้าหมายของผู้โจมตีคือขโมย Super Administrator ที่มีสิทธิ์สูง เพื่อเข้าถึง และใช้ข้อมูลส่วนตัวของผู้ที่ถูกโจมตีมาแอบอ้าง

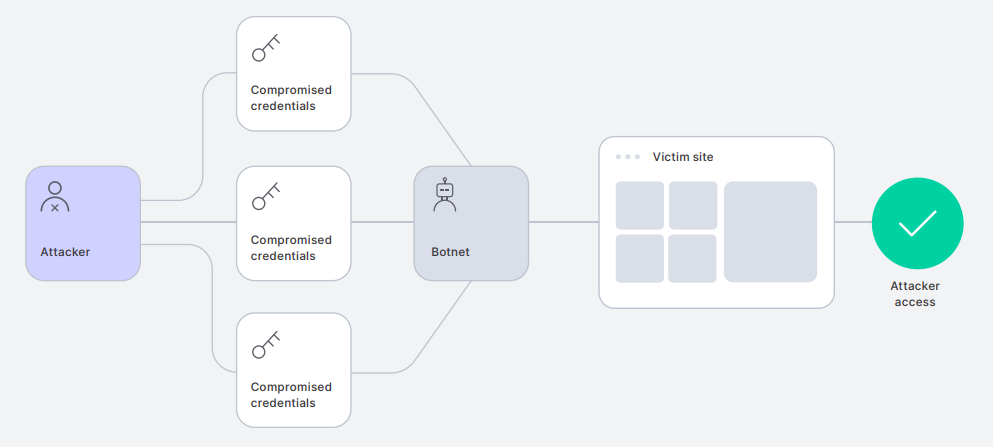

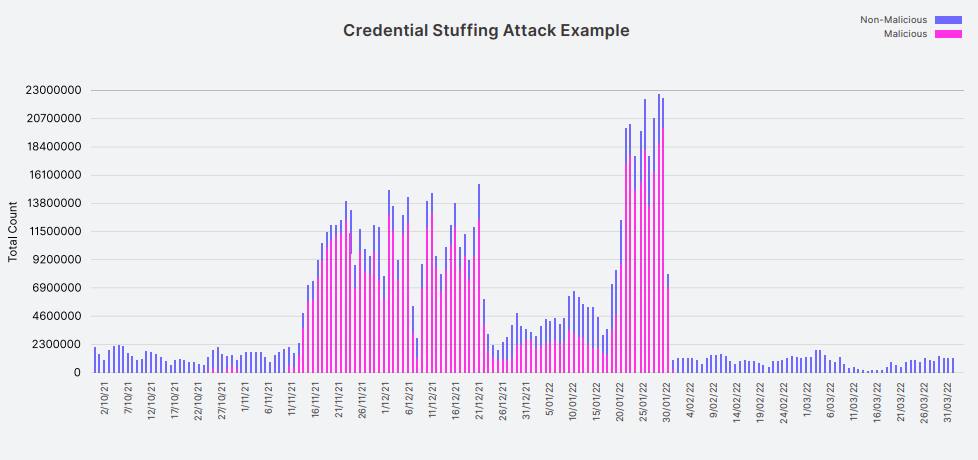

Okta สังเกตพบเหตุการณ์นี้ในช่วงวันที่ 29 กรกฎาคมถึง 19 สิงหาคม โดยระบุว่าก่อนที่ผู้โจมตีจะโทรหาแผนก IT service desk ขององค์กรเป้าหมาย ผู้โจมตีอาจมีรหัสผ่านสำหรับบัญชีที่มีสิทธิ์ หรือสามารถแก้ไขขั้นตอนการตรวจสอบสิทธิ์ผ่าน Active Directory (AD) ได้แล้ว

หลังจากที่สามารถเข้าถึงบัญชี Super Administrator ได้สำเร็จแล้ว ผู้โจมตีจะใช้สิทธิ์ของผู้ดูแลระบบเพื่อยกระดับสิทธิ์บัญชีอื่น ๆ และรีเซ็ตระบบตรวจสอบสิทธิ์ รวมไปถึงยังลบการป้องกันการตรวจสอบสิทธิ์ 2FA สำหรับบางบัญชีอีกด้วย

มาตรการรักษาความปลอดภัยเพื่อปกป้องบัญชีผู้ดูแลระบบจากผู้โจมตีภายนอกที่ Okta แนะนำมีดังนี้

- บังคับใช้การตรวจสอบสิทธิ์แบบป้องกันการฟิชชิ่งโดยใช้ Okta FastPass และ FIDO2 WebAuthn

- ต้องมีการ re-authentication สำหรับการเข้าถึงแอปที่ได้รับสิทธิ์ รวมถึงหน้าคอนโซลของผู้ดูแลระบบ

- ใช้ข้อมูลสำหรับพิสูจน์ตัวตนที่มีความยากต่อการคาดเดา สำหรับการกู้คืน และจำกัดการเข้าถึงเฉพาะเครือข่ายที่เชื่อถือได้

- ปรับปรุงเครื่องมือการจัดการ และการตรวจสอบระยะไกล (RMM) และบล็อกเครื่องมือที่ไม่ได้รับอนุญาตให้ใช้งาน

- ปรับปรุงการตรวจสอบบุคคลที่ขอความช่วยเหลือด้วยการตรวจสอบด้วยภาพ, ตรวจสอบ MFA และการอนุมัติจากผู้บริหารองค์กร

- เปิดใช้งาน และทดสอบการแจ้งเตือนสำหรับอุปกรณ์ใหม่ และพฤติกรรมที่น่าสงสัย

- จำกัดสิทธิ์ผู้ดูแลระบบระดับสูงให้สามารถจัดการการเข้าถึง และมอบหมายงานที่มีความเสี่ยงสูงเท่านั้น

- อุปกรณ์ที่ผู้ดูแลระบบลงชื่อเข้าใช้ควรมีการจัดการด้วย MFA ที่สามารถป้องกันการฟิชชิ่ง และจำกัดการเข้าถึงจากเครือข่ายที่เชื่อถือได้

Ref : bleepingcomputer