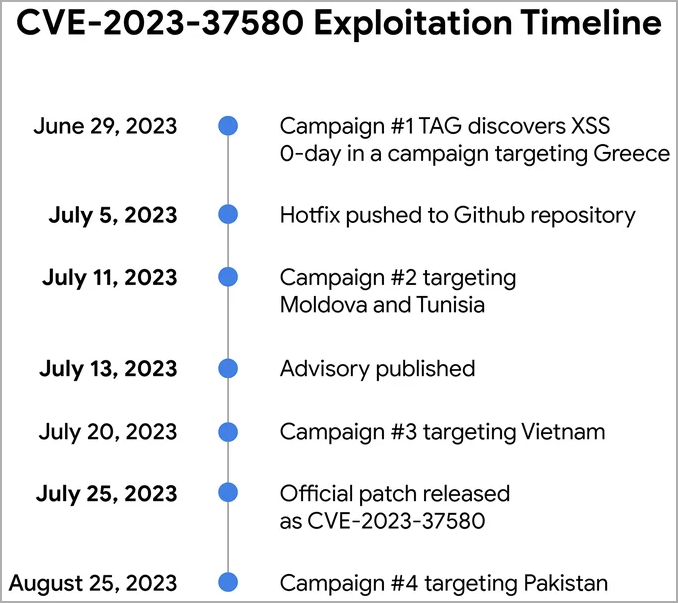

ผู้ไม่ประสงค์ดีใช้ประโยชน์จากช่องโหว่ CVE-2023-37580 ที่มีระดับความรุนแรงปานกลาง ซึ่งถูกพบเมื่อวันที่ 29 มิถุนายน 2023 เกือบหนึ่งเดือนก่อนที่ผู้ให้บริการจะออกแพตซ์แก้ไขช่องโหว่ดังกล่าวในเวอร์ชัน 8.8.15 Patch 41 เมื่อวันที่ 25 กรกฎาคม 2023 โดยเป็นช่องโหว่ XSS (cross-site scripting) ที่อยู่ใน Zimbra Classic Web Client

Timeline การโจมตี และการตอบสนองต่อการโจมตี

นักวิจัยระบุว่า ผู้ไม่ประสงค์ดีใช้ประโยชน์จากช่องโหว่โจมตีระบบของรัฐบาลหลาย ๆ ประเทศ เพื่อขโมยข้อมูลอีเมล ข้อมูล credentials ของผู้ใช้งาน และ authentication tokens เพื่อดำเนินการส่งต่ออีเมล และนำเหยื่อไปยังหน้าฟิชชิ่ง

Google พบว่ามีผู้ไม่ประสงค์ดี 4 ราย ใช้ช่องโหว่ที่ยังไม่เป็นที่รู้จักเมื่อปลายเดือนมิถุนายน 2023 เพื่อโจมตีองค์กรของรัฐบาลในประเทศกรีซ

ผู้ไม่ประสงค์ดีได้ส่งอีเมลที่มี URL ที่เป็นอันตรายที่ทำให้สามารถขโมยข้อมูลอีเมล และดำเนินการส่งต่ออีเมลได้โดยอัตโนมัติไปยังที่อยู่ที่ควบคุมโดยผู้โจมตี

โดย Zimbra ออก Hot Fix สำหรับแก้ไขช่องโหว่ฉุกเฉินบน GitHub ภายหลังจากที่นักวิเคราะห์ของ Google แจ้งเตือนถึงเหตุการณ์การโจมตีดังกล่าว

การโจมตีครั้งที่ 2 ถูกพบเมื่อวันที่ 11 กรกฎาคม 2023 โดยผู้ไม่ประสงค์ดีที่เป็นที่รู้จักในชื่อ "Winter Vivern" ซึ่งกำหนดเป้าหมายไปที่องค์กรภาครัฐในมอลโดวา และตูนิเซีย โดย URL ที่ใช้ในการโจมตีครั้งนี้จะโหลด JavaScript ที่เป็นอันตรายบนระบบเป้าหมาย

วันที่ 13 กรกฎาคม Zimbra ได้เผยแพร่คำแนะนำด้านความปลอดภัยที่แนะนำการลดผลกระทบจากช่องโหว่ แต่ไม่มีรายละเอียดเกี่ยวกับผู้ไม่ประสงค์ดีที่ใช้ประโยชน์จากช่องโหว่ดังกล่าว

การโจมตีครั้งที่ 3 ถูกพบเมื่อวันที่ 20 กรกฎาคม 2023 จากกลุ่มผู้ไม่ประสงค์ดีที่ไม่ปรากฏชื่อ ซึ่งมุ่งเป้าไปที่องค์กรรัฐบาลเวียดนาม โดยการโจมตีเหล่านี้ใช้ URL เพื่อนำเหยื่อไปยังหน้าฟิชชิ่ง

ห้าวันต่อมา Zimbra ก็ได้ออกแพตซ์อย่างเป็นทางการสำหรับ CVE-2023-37580 แต่ยังคงไม่ได้ให้ข้อมูลเกี่ยวกับการโจมตีที่กำลังดำเนินการอยู่

การโจมตีครั้งที่ 4 ถูกพบเมื่อวันที่ 25 สิงหาคม โดยผู้ไม่ประสงค์ดีได้ศึกษาช่องโหว่เพิ่มเติม หลังจากที่ผู้ให้บริการทำการออกแพตซ์เพื่อแก้ไข โดยช่องโหว่นี้ถูกใช้ประโยชน์เพื่อโจมตีระบบขององค์กรรัฐบาลปากีสถานเพื่อขโมย authentication tokens ของ Zimbra

รายงานของ Google ไม่ได้เปิดเผยรายละเอียดเกี่ยวกับผู้โจมตี แต่ยังคงแจ้งเตือนให้ผู้ใช้งานทราบถึงความสําคัญของการอัปเดตแพตซ์ด้านความปลอดภัย แม้ว่าจะเป็นช่องโหว่ระดับความรุนแรงปานกลาง เนื่องจากมีการพบการใช้ประโยชน์จากช่องโหว่ในการโจมตีอยู่ในปัจจุบัน

การโจมตีโดยใช้ช่องโหว่ CVE-2023-37580 เป็นหนึ่งในหลายตัวอย่างของช่องโหว่ XXS ที่ใช้ในการโจมตีอีเมลเซิร์ฟเวอร์ เช่น CVE-2022-24682 และ CVE-2023-5631 ซึ่งส่งผลกระทบต่อ Zimbra และ Roundcube

Ref: bleepingcomputer