BlackCat ransomware หรือในอีกชื่อที่เรียกว่า ALPHV ransomware ได้ปรับเปลี่ยนกลยุทธ์ในการขู่เรียกค่าไถ่เพื่อให้เหยื่อยอมที่จะจ่ายเงินเรียกค่าไถ่ โดยการสร้างเว็ปไซต์เลียนแบบเว็ปของเหยื่อที่ถูกโจมตีเพื่อเผยแพร่ข้อมูลที่ถูกขโมยออกมา ส่งผลให้ผู้ที่ตกเป็นเหยื่อของการโจมตีต้องหาวิธีในการยับยั้งการเผยแพร่ข้อมูล

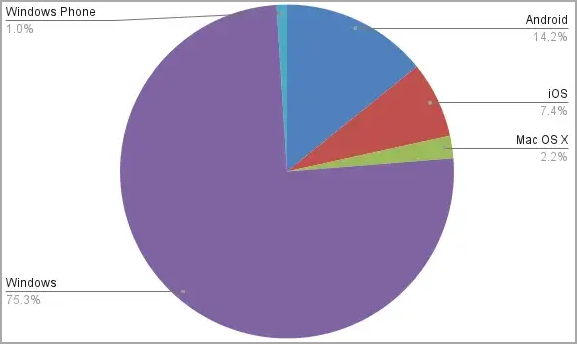

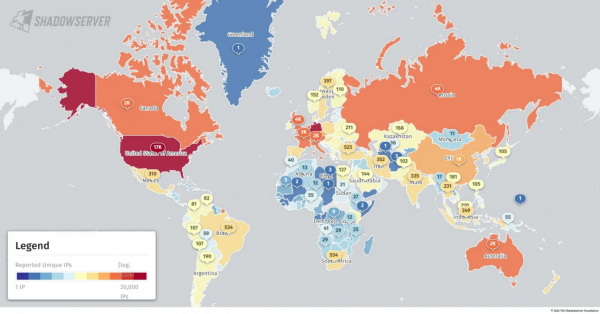

BlackCat ransomware หรือ ALPHV ransomware เป็นกลุ่ม Hackers ที่มีแรงจูงใจในการโจมตี คือ เงินเรียกค่าไถ่ โดยมุ่งเป้าหมายไปยังกลุ่มสถาบันทางการเงินฝั่งสหรัฐอเมริกา ยุโรป และเอเชีย อีกทั้งยังพบว่าประเทศไทยเป็นหนึ่งในประเทศที่ตกเป็นเป้าหมายของการโจมตีเช่นกัน

วิธีการเผยแพร่ข้อมูล

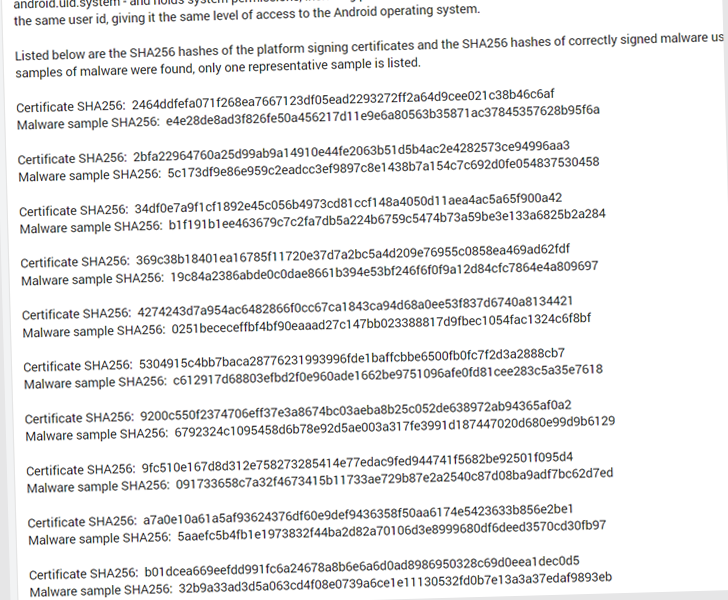

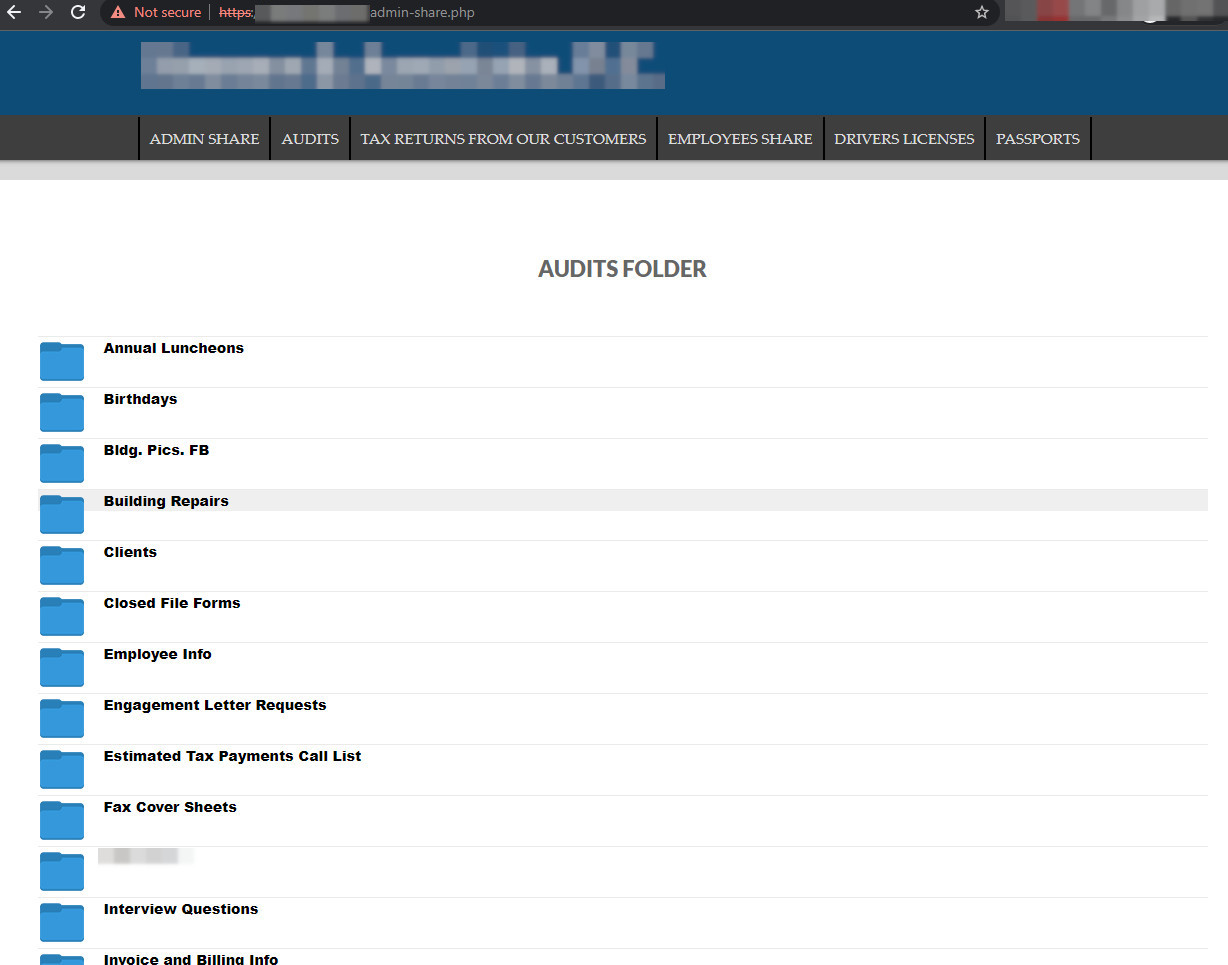

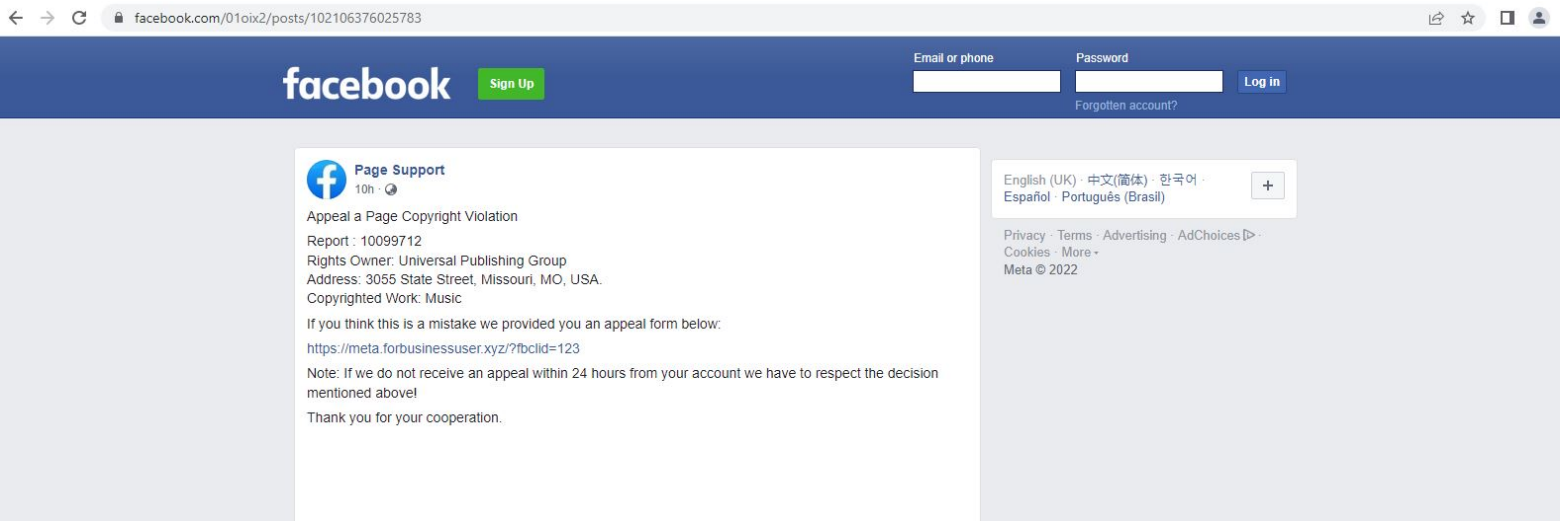

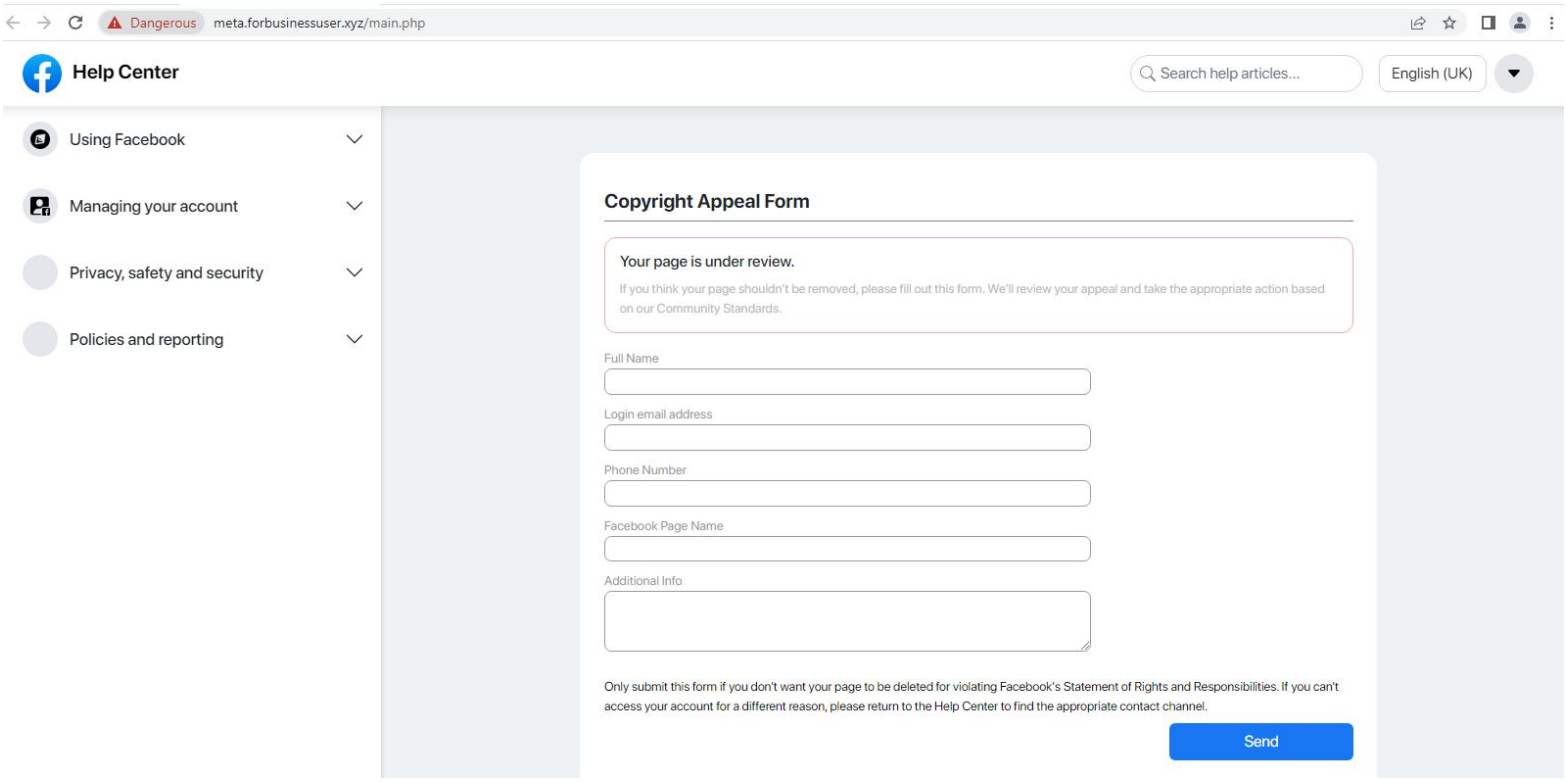

เมื่อวันที่ 26 ธันวาคม 2022 กลุ่ม BlackCat ได้เผยแพร่ตัวอย่างข้อมูลที่ขโมยออกมาจากการโจมตีบริษัทที่ให้บริการทางการเงินรายหนึ่งบนเว็ปไซต์ที่อยู่บน Tor network เพื่อเรียกค่าไถ่ แต่เนื่องจากเหยื่อไม่ตอบสนองกลับมา กลุ่ม BlackCat จึงเผยแพร่ไฟล์ที่ถูกขโมยทั้งหมดเพื่อเป็นบทลงโทษสำหรับเหยื่อที่ไม่ยอมจ่ายค่าไถ่ ซึ่งเป็นขั้นตอนตามมาตรฐานสำหรับกลุ่มแรนซัมแวร์ แต่ด้วยวิธีการใหม่นั่นคือการสร้างเว็ปไซต์เลียนแบบเว็ปของเหยื่อเพื่อเผยแพร่ไฟล์ที่ขโมยมา

โดยเว็บไซต์เลียนแบบนี้มีข้อมูลที่ถูกขโมยออกมาจำนวนมาก ตั้งแต่บันทึกพนักงาน, แบบฟอร์มการชำระเงิน, ข้อมูลพนักงาน, ข้อมูลเกี่ยวกับทรัพย์สินและค่าใช้จ่าย, ข้อมูลทางการเงินสำหรับคู่ค้าและการสแกนหนังสือเดินทาง โดยมีขนาดประมาณ 3.5 GB สามารถดาวน์โหลดได้จากบริการไฟล์แชร์ที่ไม่ระบุตัวตนและเว็ปไซต์บน Tor network

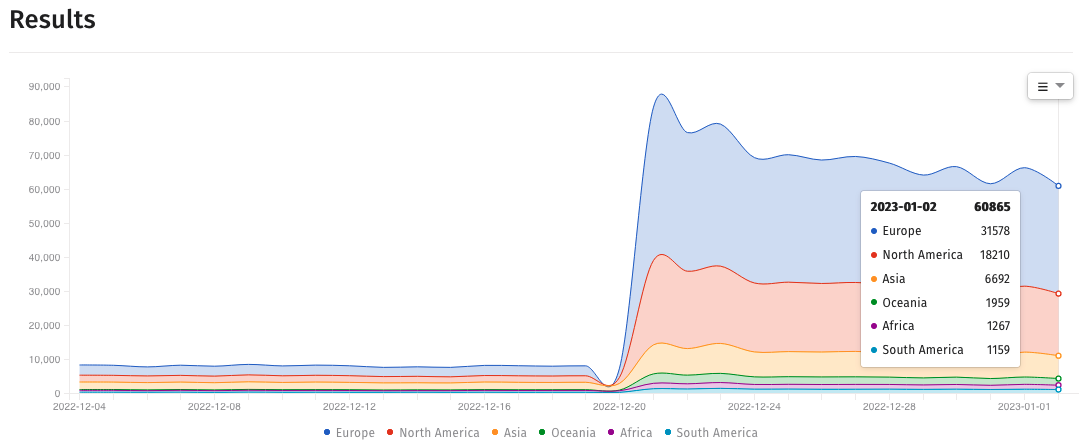

โดยตอนนี้ยังไม่ทราบแน่ชัดว่าวิธีการนี้จะประสบความสำเร็จเพียงใด ซึ่งพบว่ามีจำนวนผู้เข้าถึงจำนวนมากขึ้นเรื่อย ๆ เนื่องจากข้อมูลไม่มีข้อจำกัดในการเข้าถึงใด ๆ ทั้งสิ้น แต่คาดว่าวิธีการและกลยุทธ์ในการขู่กรรโชกนี้ จะถูกนำไปใช้โดยกลุ่ม Hackers อื่น ๆ ต่อไปในอนาคต

.png)

.png)