28/03/2567

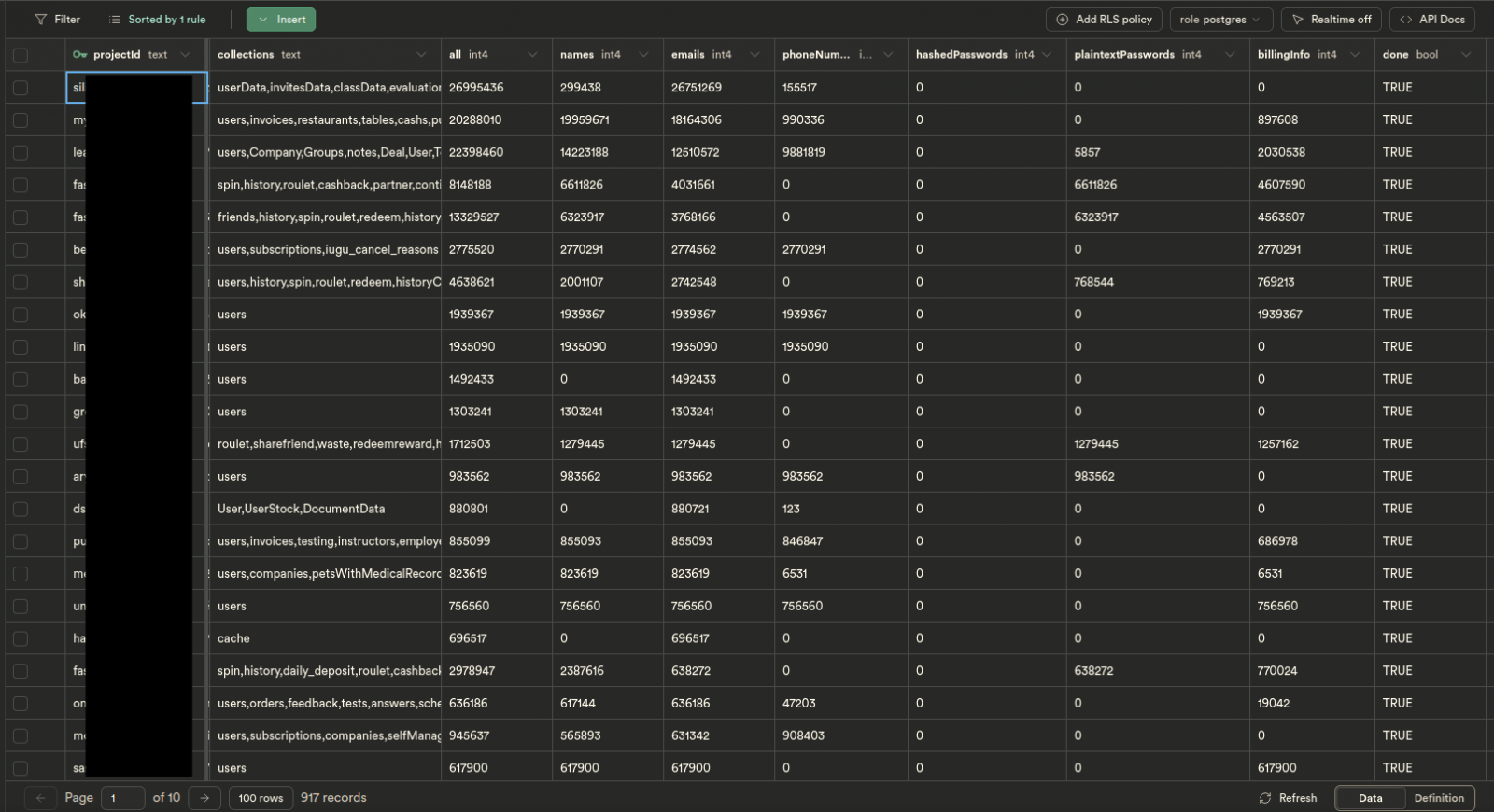

พบข้อมูล plaintext password รั่วไหลกว่า 19 ล้านรายการ จาก Firebase instance ที่ตั้งค่าไม่ปลอดภัย

27/03/2567

วิธีแก้ไข Log Wazuh ไม่เข้า

สาเหตุเกิดจาก shards open เกิน 1000 โดยมีวิธีแก้ไขดังนี้

1. Login Web wazuh

2. กดที่แถบเมนูด้านซ้าย และไปยังหัวข้อ Management >> Dev Tools

3. คำสั่งเช็คจำนวน shards open

GET /_cat/shards?v=true >> กด Run

4. พิมพ์คำสั่งเพื่อลบ

DELETE wazuh-alerts-4.x-2023.06* >> กด Run

จากตัวอย่างจะเป็นการลบไฟล์ของเดือน 6/2023 ทั้งหมด

5. ลองตรวจสอบดูใหม่ ว่ามี Log เข้ามาหรือไม่

26/03/2567

QNAP แจ้งเตือนช่องโหว่ Auth Bypass ระดับ Critical บนอุปกรณ์ NAS

- CVE-2024-21899 (คะแนน CVSS 9.8/10 ความรุนแรงระดับ Critical) ช่องโหว่การตรวจสอบสิทธิ์ที่ไม่เหมาะสมทำให้ผู้ใช้ที่ไม่ได้รับอนุญาตสามารถเข้าถึงระบบจากระยะไกลได้

- CVE-2024-21900 (คะแนน CVSS 4.3/10 ความรุนแรงระดับ Medium) ช่องโหว่นี้อาจทำให้ผู้ใช้ที่ผ่านการตรวจสอบสิทธิ์สามารถรันคำสั่งที่สร้างขึ้นเองบนระบบ ซึ่งอาจนำไปสู่การเข้าถึง หรือเข้าควบคุมระบบโดยไม่ได้รับอนุญาต

- CVE-2024-21901 (คะแนน CVSS 4.7/10 ความรุนแรงระดับ Medium) ช่องโหว่นี้อาจทำให้ผู้ดูแลระบบที่ผ่านการตรวจสอบสิทธิ์สามารถโจมตีแบบ SQL injection ซึ่งอาจส่งผลต่อความถูกต้องของฐานข้อมูล และการจัดการเนื้อหาได้

- ในขณะที่ CVE-2024-21900 และ CVE-2024-2190 จำเป็นต้องให้ผู้ไม่ประสงค์ดีผ่านการตรวจสอบสิทธิ์บนระบบเป้าหมายก่อน ทำให้ช่วยลดความเสี่ยงได้อย่างมาก แต่ CVE-2024-21899 สามารถดำเนินการจากระยะไกลได้โดยไม่ต้องผ่านการตรวจสอบสิทธิ์ และระบุว่าการโจมตีทำได้ง่าย จึงถือว่าเป็นช่องโหว่ที่อันตรายมาก

- QTS 5.1.3.2578 รุ่น 20231110 และใหม่กว่า

- QTS 4.5.4.2627 รุ่น 20231225 และใหม่กว่า

- QuTS hero h5.1.3.2578 รุ่น 20231110 และใหม่กว่า

- QuTS hero h4.5.4.2626 รุ่น 20231225 และใหม่กว่า

- QuTScloud c5.1.5.2651 และใหม่กว่า

- myQNAPcloud 1.0.52 (24/11/2023) และใหม่กว่า

Fortinet แจ้งเตือนช่องโหว่ RCE ระดับ Critical บน Endpoint Management Software

19/03/2567

Microsoft ยกระดับความปลอดภัยด้วยการยกเลิกคีย์ RSA ต่ำกว่า 2048 bits

ไมโครซอฟท์ประกาศยกเลิกการใช้งานคีย์ RSA ที่มีความยาวน้อยกว่า 2048 bits ในระบบ Windows

Transport Layer Security (TLS) เพื่อเพิ่มความปลอดภัยให้กับข้อมูลและการสื่อสาร

RSA คืออะไร

RSA ย่อมาจาก Rivest–Shamir–Adleman เป็นระบบเข้ารหัสแบบ public-key encryption เพื่อเข้ารหัสและถอดรหัสข้อมูล

ความปลอดภัยของระบบ RSA ขึ้นอยู่กับความยาวของคีย์

คีย์ที่ยาวขึ้นจะยากต่อการถอดรหัสมากขึ้น

Microsoft ยกเลิกคีย์ RSA ต่ำกว่า 2048 บิต ซึ่งคีย์ RSA 1024 บิต ซึ่งใช้กันมานานตั้งแต่ปี 2013 มีความปลอดภัยไม่เพียงพอแล้ว เทคโนโลยีใหม่ ๆ สามารถถอดรหัสคีย์ 1024 บิตได้ง่ายขึ้น คีย์ RSA 2048 บิตมีความปลอดภัยมากกว่า 4 พันล้านเท่า คาดว่าจะยังปลอดภัยไปจนถึงปี 2030

ผลกระทบของการเปลี่ยนแปลงนี้

อุปกรณ์เก่าที่ใช้คีย์ RSA 1024 บิต จะไม่สามารถเชื่อมต่อกับ Windows server ได้

องค์กรที่ใช้ซอฟต์แวร์รุ่นเก่าหรืออุปกรณ์ที่ต่อกับเครือข่าย

เช่น เครื่องพิมพ์ จำเป็นต้องอัปเกรดคีย์ RSA เป็น 2048 บิต

ระยะเวลา

ไมโครซอฟท์ยังไม่ได้ระบุแน่ชัดว่าการยกเลิกการใช้งานจะเริ่มต้นเมื่อใด

คาดว่าจะมีการประกาศอย่างเป็นทางการ และประกาศเวลาที่สามารถใช้งานได้ชั่วคราวก่อนยกเลิก

แนวทางปฏิบัติ

ไมโครซอฟท์แนะนำให้องค์กรเปลี่ยนไปใช้คีย์ RSA 2048 บิตหรือมากกว่า

การเปลี่ยนไปใช้คีย์ RSA 2048 บิต

เป็นส่วนหนึ่งของแนวทางปฏิบัติด้านความปลอดภัยที่ดีที่สุด

ข้อควรระวัง

การเปลี่ยนแปลงนี้อาจส่งผลต่อระบบงานบางระบบ

ควรทำการทดสอบก่อนใช้งานจริง

Ref : bleepingcomputer

18/03/2567

การโจมตีแบบใหม่ด้วยเสียงการกดแป้นพิมพ์

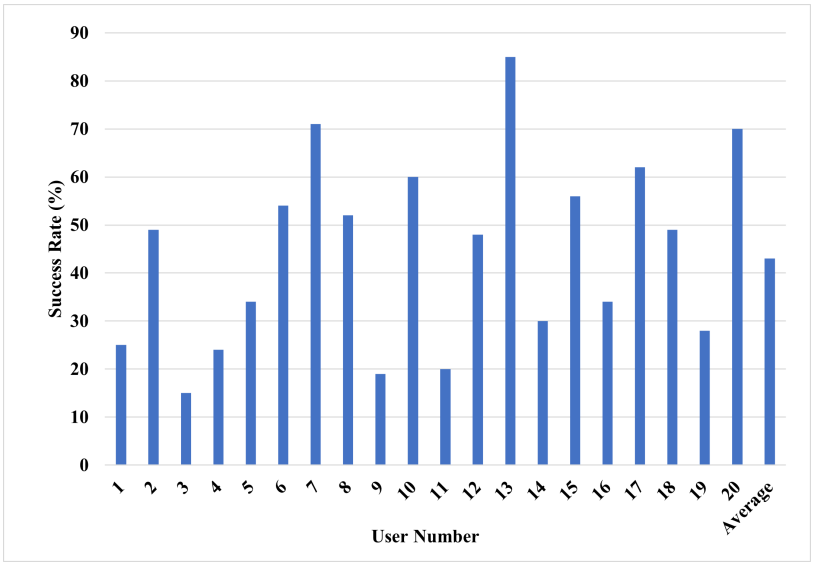

นักวิจัยได้สาธิตการโจมตีจากรูปแบบการใช้เสียงกดบนคีย์บอร์ด ซึ่งสามารถสร้างอินพุตข้อความของผู้ใช้งานตามรูปแบบเสียงการพิมพ์ ถึงแม้จะอยู่ในสภาพแวดล้อมที่ไม่ดี เช่น สภาพแวดล้อมที่มีเสียงรบกวน แม้ว่าวิธีนี้จะมีอัตราความสำเร็จโดยเฉลี่ยอยู่ที่ 43% ซึ่งต่ำกว่า วิธีการอื่นๆ ที่นำเสนอในอดีตอย่างมาก รูปแบบการโจมตีไม่จำเป็นต้องกำหนดรูปแบบการพิมพ์เฉพาะเจาะจง ทำให้สามารถนำไปใช้ในการโจมตีจริงได้มากขึ้น และทำให้สามารถสร้างข้อมูลที่ความน่าเชื่อถือได้เพียงพอ ที่จะถอดข้อความจากการพิมพ์และนำมาวิเคราะห์เสียงเป็นข้อความออกมาได้

การโจมตีด้วยเสียงพิมพ์

ภัยคุกคามรูปแบบใหม่จากการพิมพ์

นักวิจัย Alireza Taheritajar และ Reza Rahaeimehr จากมหาวิทยาลัยออกัสต้าในสหรัฐอเมริกาได้เผยแพร่เอกสารเทคนิค

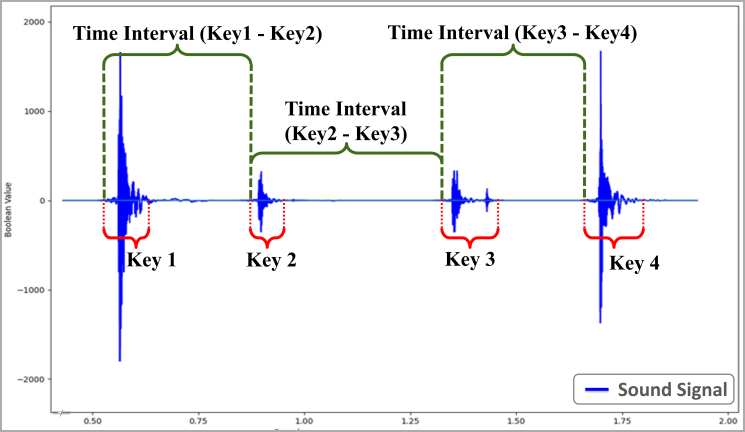

ซึ่งนำเสนอรายละเอียดของวิธีการสร้างช่องโหว่ทางด้านเสียงที่ไม่เหมือนใคร ซึ่งการโจมตีนี้ใช้ประโยชน์จากเสียงที่เกิดจากการกดปุ่มคีย์บอร์ดแต่ละปุ่ม และรูปแบบการพิมพ์ของผู้ใช้งานที่ถูกจับได้โดยซอฟต์แวร์ที่เฉพาะทางที่ใช้ในการรวบรวมเป็นชุดข้อมูล

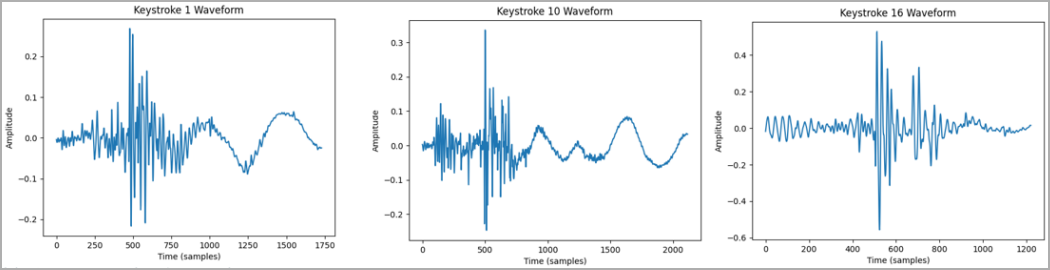

โดยการเก็บรวบรวมตัวอย่างการพิมพ์จากเป้าหมาย เพื่อที่จะสามารถระบุปุ่มคีย์บอร์ดและคำพิเศษให้ตรงกับคลื่นเสียงของคีบอร์ดของผู้ใช้งาน

เอกสารกล่าวถึงวิธีการที่เป็นไปได้ในการตรวจจับข้อความ ซึ่งอาจทำงานในรูปแบบ Malware บนเว็บไซต์ที่มีความเสี่ยง

ส่วนขยายเบราว์เซอร์ แอปพลิเคชันเฉพาะ การโจมตีแบบ Cross-site scripting และผ่านการเชื่อมต่อ USB แป้นพิมพ์

การรวบรวมตัวอย่างชุดข้อมูลจากเสียงพิมพ์ นั้นนักวิจัยได้ทำการฝึกโมเดลจากเสียงเพื่อเป็นรูปแบบการพิมพ์ของเป้าหมายเพื่อระบุการกดปุ่มคีย์บอร์ด

โดยทำการบันทึกหลายครั้งเพื่อลดความเบี่ยงเบนจากพฤติกรรมการพิมพ์ของผู้ใช้งาน

โดยคาดว่าจากโมเดลที่ทำการรวบรวมที่ทดลองมีความเบี่ยงเบนที่ 5%

ตัวอย่างเช่น ช่วงเวลาที่บันทึก ระหว่าง A และ B ซึ่งอยู่ระหว่าง 95 มิลลิวินาที (100 - 5%) ถึง 105 มิลลิวินาที (100 + 5%) อาจถือเป็นช่วงเวลาในการกดปุ่มคีย์เดียวสองครั้งในช่วงเวลา

การกำหนดค่าเบี่ยงเบน ยังช่วยลดผลกระทบของข้อผิดพลาด หรือสัญญาณรบกวนในการบันทึก เพื่อให้มั่นใจว่าความคลาดเคลื่อนเล็กน้อยจะไม่ทำให้ไม่เกิดข้อผิดพลาดกับข้อมูล

วิธีนี้จะคาดเดาข้อความที่พิมพ์โดยการวิเคราะห์การบันทึกเสียงของแป้นพิมพ์ โดยมีรูปแบบการกรองข้อมูลพจนานุกรมภาษาอังกฤษ โดยสิ่งที่ทำให้การโจมตีนี้แตกต่างกับวิธีอื่นๆ คือ มีความแม่นยำในการคาดเดาการพิมพ์ที่ถูกต้องที่ 43% (โดยเฉลี่ย) แม้ว่า

การบันทึกมีเสียงรบกวนจากสิ่งแวดล้อม

การพิมพ์บนคีย์บอร์ดรุ่นอื่นที่ต่างจากที่ชุดข้อมูล

การรับเสียงจากไมโครโฟนที่มีคุณภาพต่ำ

การรูปแบบการพิมพ์ที่ไม่มีในชุดข้อมูล

การโจมตีวิธีการนี้มีข้อจำกัดที่ทำให้บางครั้ง ไม่มีประสิทธิภาพ

ตัวอย่างเช่น คนที่ไม่ค่อยใช้คอมพิวเตอร์ คนที่ไม่ได้มีรูปแบบการพิมพ์ที่ชัดเจน

หรือนักพิมพ์ดีดมืออาชีพที่พิมพ์เร็วมาก อาจเป็นเรื่องยากที่จะระบุข้อมูลจากเสียง

จากผลการทดสอบมีผู้ทดลอง 20 คน ได้ผลที่มีความสำเร็จที่หลากหลาย

ตั้งแต่ 15% ถึง 85% ทำให้มีความเสี่ยงที่แตกต่างกัน

นักวิจัยยังระบุถึงการรับเสียงจากคีย์บอร์ดรุ่นที่มีความเงียบในการกดปุ่มจะทำให้การเก็บชุดข้อมูลจากเป้าหมายได้ยากขึ้น

Ref : bleepingcomputer

15/03/2567

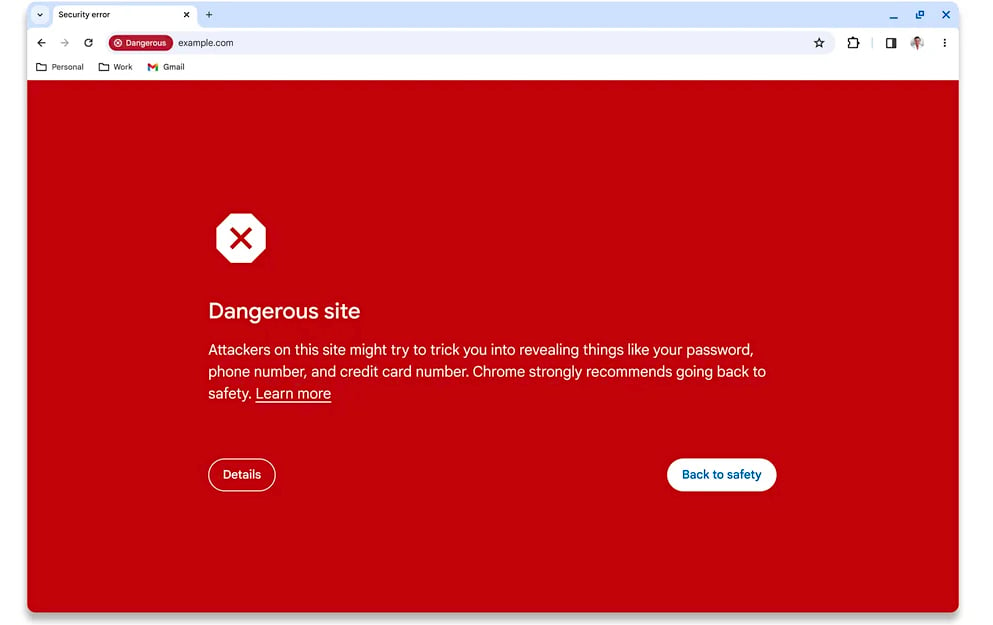

Google Chrome อัปเดตการป้องกัน real-time phishing ในปลายเดือนนี้

Google กำลังจะประกาศการอัปเดต Safe

Browsing หลังจากเดือนนี้ เพื่อให้การป้องกันการโจมตี real-time

phishing ให้กับผู้ใช้งาน Chrome โดยไม่ทําลายความเป็นส่วนตัวของการท่องเว็บ

Safe Browsing เริ่มต้นให้บริการในปี 2005

เพื่อป้องกันผู้ใช้งาน Chrome จากการโจมตี phishing บนเว็บ และต่อมาได้รับการปรับปรุงเพื่อบล็อกโดเมนที่เสี่ยงต่อ Malware

และซอฟต์แวร์ที่ไม่พึงประสงค์

Safe Browsing Enhanced Protection mode เป็นโหมดที่เสริมประสิทธิภาพที่สามารถเลือกเปิดใช้งานได้ ซึ่งใช้ AI

เพื่อบล็อกการโจมตี real-time และการสแกนไฟล์ที่ดาวน์โหลด

ปัจจุบัน Safe Browsing ตรวจสอบเว็บไซต์ ดาวน์โหลด

และส่วนขยายโดยตรวจสอบกับรายการ URL ที่มีความเสี่ยงจากเซิร์ฟเวอร์ของ

Google ทุก 30 ถึง 60 นาที

Google จะเปลี่ยนเป็นการตรวจสอบแบบ real-time ผ่าน URL บนเซิร์ฟเวอร์เพื่อป้องกันการสร้างเว็บไซต์ชั่วคราวเพื่อใช้งานและหายไปภายในเวลาน้อยกว่า

10 นาที

Google กล่าวว่าการป้องกันแบบเรียลไทม์ของ Safe Browsing ปกป้องความเป็นส่วนตัวของผู้ใช้งานด้วย API ใหม่ที่ใช้ relays Fastly Oblivious HTTP (OHTTP) เพื่อสร้างความสับสนให้กับ URL ของไซต์ที่ hashed URL ของผู้ใช้งานบางส่วนจะถูกส่งต่อไปที่ Safe Browsing ของ Google ผ่านเซิร์ฟเวอร์ความเป็นส่วนตัว OHTTP ซึ่งจะซ่อนที่อยู่ IP และคำนำหน้า hashed ยังได้รับการเข้ารหัสก่อนที่จะส่งผ่านเซิร์ฟเวอร์ความเป็นส่วนตัวไปยัง Safe Browsing เมื่อเซิร์ฟเวอร์ Safe Browsing ได้รับคำนำหน้า hashed ที่เข้ารหัสจากเซิร์ฟเวอร์ความเป็นส่วนตัว เซิร์ฟเวอร์จะถอดรหัสคำนำหน้า hashed ด้วยคีย์ส่วนตัว จากนั้นจึงตรวจสอบฝั่งเซิร์ฟเวอร์ต่อไป จากข้อมูลของ Google

Google ประกาศคุณลักษณะการป้องกันฟิชชิ่งแบบเรียลไทม์ของ Safe

Browsing ในเดือนกันยายน เมื่อมีการแชร์แผนการใช้

relays HTTP ในการตรวจสอบ

Ref : bleepingcomputer

14/03/2567

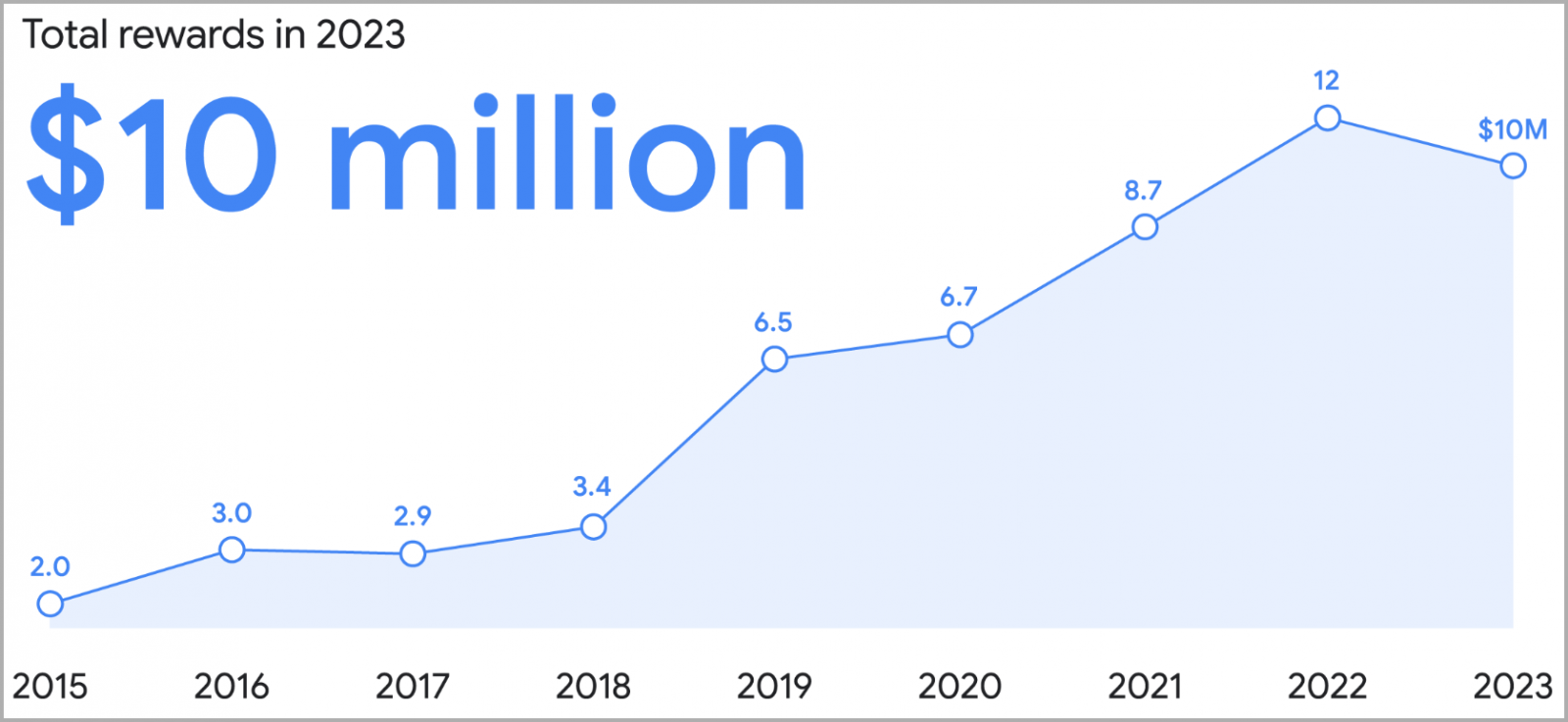

Google มอบเงินรางวัลให้กับผู้ตรวจพบช่องโหว่ในปี 2023 กว่า 10 ล้านดอลลาร์สหรัฐ

แม้จำนวนนี้จะน้อยกว่า 12 ล้านเหรียญสหรัฐในปี 2022 แต่ยอดเงินจำนวนนี้ยังมีความสำคัญว่ายังคงพบช่องโหว่จำนวนมากอยู่ในผลิตภัณฑ์ และบริการของบริษัท Google โดยเงินรางวัลสูงสุดสำหรับรายงานช่องโหว่ในปี 2023 คือ 113,337 ดอลลาร์สหรัฐ

โดยตั้งแต่ในปี 2010 ถึงปัจจุบัน

ได้มอบเงินรางวัลถึง 59 ล้านดอลลาร์สหรัฐบนระบบปฏิบัติการ Android โดยมีเงินรางวัลที่สูงสุดจากการรายงานช่องโหว่ความปลอดภัยมีมูลค่า 3.4 ล้านดอลลาร์สหรัฐ

Google ได้ตั้งเงินรางวัลจากการพบช่องโหว่ที่มีความรุนแรงบนระบบปฏิบัติการ

Android 15,000 ดอลลาร์สหรัฐ

เพื่อกระตุ้นการรายงาน

ระหว่างการประชุมด้านความปลอดภัย ESCAL8 และ hardwea.io Google ได้มอบเงินรางวัล 70,000 ดอลลาร์สหรัฐ สำหรับการค้นพบช่องโหว่ที่มีความรุนแรง 20 รายการใน Wear OS และ Android Automotive OS

และอีก 116,000 ดอลลาร์สหรัฐสำหรับ 50 รายงานเกี่ยวกับปัญหาใน Nest, Fitbit, และ Wearables

โปรเจ็คซอฟต์แวร์ขนาดใหญ่ของ Google อีกหนึ่งโปรเจ็คคือเบราว์เซอร์ Chrome ซึ่งรายงานช่องโหว่รวมทั้งหมด

359 ช่องโหว่ซึ่งจ่ายเงินรางวัลรวม 2.1 ล้านเหรียญดอลลาร์สหรัฐ และในวันที่ 1 มิถุนายน 2022

Google ประกาศว่าจะเพิ่มเงินรางวัลสามเท่า https://www.bleepingcomputer.com/news/google/google-triples-rewards-for-chrome-sandbox-escape-chain-exploits/

สำหรับช่องโหว่ที่สามารถผ่านการตรวจจับบน Chrome จนถึงวันที่ 1 ธันวาคม 2023

นอกจากเพิ่มรางวัลสำหรับช่องโหว่โดยในเวอร์ชันเก่าของ Chrome's JavaScript

engine V8 ได้มีการรายงานช่องโหว่ที่มีอยู่มานานตั้งแต่ M91 และได้แก้ไขช้องโหว่โดยยุติการใช้งาน UAF ของ V8 มูลค่า โดยจาการรายงานช่องโหว่นี้ Google ได้มอบเงินรางวัล

30,000 ดอลลาร์สหรัฐ

หัวข้อการอัปเดตปรับปรุงข้อมูลการตรวจพบช่องโหว่ในปี

2023

Bonus Awards ที่เสนอเงินรางวัลให้กับผู้ค้นพบช่องโหว่ตามผลิตภัณฑ์และบริการของ

Google ระบุ

เพิ่มรางวัลช่องโหว่ทีค้นพบใน Chrome, Cloud

จาก v8CTF ซึ่งเน้นที่ Chrome's V8

JavaScript engine

การเปิดตัว Mobile VRP บนแอปพลิเคชัน

Android ที่เป็นของบริษัท

การเปิดตัวBlog Bughunters

https://bughunters.google.com/ เพื่อแชร์ข้อมูลด้านความปลอดภัย

การจัดการประชุมความปลอดภัย ESCAL8 ในโตเกียว ซึ่งมีกิจกรรม live hacking การฝึกอบรม และการพูดคุย

Ref : bleepingcomputer

13/03/2567

ไมโครซอฟต์ ได้ออกแพทซ์อับเดทประจำเดือน มีนาคม 2567 มีการแก้ไขข้อบกพร่อง 60 รายการ และแก้ไขช่องโหว่ที่เกี่ยวข้องกับการโจมตีระยะไกลด้วยรีโมต 18 รายการ

- 24 Elevation of Privilege Vulnerabilities

- 3 Security Feature Bypass Vulnerabilities

- 18 Remote Code Execution Vulnerabilities

- 6 Information Disclosure Vulnerabilities

- 6 Denial of Service Vulnerabilities

- 2 Spoofing Vulnerabilities

| แท็ก | รหัส CVE | ชื่อเรื่อง CVE | ความรุนแรง |

|---|---|---|---|

| .สุทธิ | CVE-2024-21392 | .NET และ Visual Studio ปฏิเสธช่องโหว่การบริการ | สำคัญ |

| สตูดิโอข้อมูล Azure | CVE-2024-26203 | การยกระดับสิทธิ์ของช่องโหว่ Azure Data Studio | สำคัญ |

| Azure SDK | CVE-2024-21421 | ช่องโหว่การปลอมแปลง Azure SDK | สำคัญ |

| อินเทล | CVE-2023-28746 | Intel: CVE-2023-28746 ลงทะเบียนการสุ่มตัวอย่างข้อมูลไฟล์ (RFDS) | สำคัญ |

| ตัวรับรองความถูกต้องของ Microsoft | CVE-2024-21390 | Microsoft Authenticator Elevation ของช่องโหว่สิทธิพิเศษ | สำคัญ |

| บริการ Microsoft Azure Kubernetes | CVE-2024-21400 | Microsoft Azure Kubernetes Service Confidential Container ยกระดับช่องโหว่ของสิทธิพิเศษ | สำคัญ |

| แบ็กเอนด์ Microsoft Django สำหรับ SQL Server | CVE-2024-26164 | Microsoft Django Backend สำหรับช่องโหว่การเรียกใช้โค้ดระยะไกลของเซิร์ฟเวอร์ SQL | สำคัญ |

| ไมโครซอฟต์ ไดนามิกส์ | CVE-2024-21419 | Microsoft Dynamics 365 (on-premises) ช่องโหว่การเขียนสคริปต์ข้ามไซต์ | สำคัญ |

| Microsoft Edge (ใช้โครเมียม) | CVE-2024-2174 | Chromium: CVE-2024-2174 การใช้งานที่ไม่เหมาะสมใน V8 | ไม่ทราบ |

| Microsoft Edge (ใช้โครเมียม) | CVE-2024-2173 | Chromium: CVE-2024-2173 การเข้าถึงหน่วยความจำนอกขอบเขตใน V8 | ไม่ทราบ |

| Microsoft Edge (ใช้โครเมียม) | CVE-2024-2176 | Chromium: CVE-2024-2176 ใช้หลังฟรีใน FedCM | ไม่ทราบ |

| ไมโครซอฟต์ขอบสำหรับ Android | CVE-2024-26167 | Microsoft Edge สำหรับช่องโหว่การปลอมแปลง Android | ไม่ทราบ |

| เซิร์ฟเวอร์ไมโครซอฟต์เอ็กซ์เชนจ์ | CVE-2024-26198 | ช่องโหว่การเรียกใช้โค้ดจากระยะไกลของ Microsoft Exchange Server | สำคัญ |

| คอมโพเนนต์กราฟิกของ Microsoft | CVE-2024-21437 | การยกระดับคอมโพเนนต์กราฟิก Windows ของช่องโหว่สิทธิพิเศษ | สำคัญ |

| ไมโครซอฟต์ อินทูน | CVE-2024-26201 | Microsoft Intune Linux Agent การยกระดับช่องโหว่ของสิทธิพิเศษ | สำคัญ |

| ไมโครซอฟต์ ออฟฟิศ | CVE-2024-26199 | การยกระดับสิทธิ์ของช่องโหว่ Microsoft Office | สำคัญ |

| ไมโครซอฟต์ ออฟฟิศ แชร์พอร์ต | CVE-2024-21426 | ช่องโหว่การเรียกใช้โค้ดจากระยะไกลของ Microsoft SharePoint Server | สำคัญ |

| ไมโครซอฟต์ QUIC | CVE-2024-26190 | Microsoft QUIC ปฏิเสธช่องโหว่การบริการ | สำคัญ |

| ทีมไมโครซอฟต์สำหรับ Android | CVE-2024-21448 | Microsoft Teams สำหรับช่องโหว่การเปิดเผยข้อมูล Android | สำคัญ |

| ไดรเวอร์ Microsoft WDAC ODBC | CVE-2024-21451 | ช่องโหว่การเรียกใช้โค้ดจากระยะไกลของไดรเวอร์ Microsoft ODBC | สำคัญ |

| ผู้ให้บริการ Microsoft WDAC OLE DB สำหรับ SQL | CVE-2024-21441 | ผู้ให้บริการ Microsoft WDAC OLE DB สำหรับช่องโหว่การเรียกใช้โค้ดระยะไกลของเซิร์ฟเวอร์ SQL | สำคัญ |

| ผู้ให้บริการ Microsoft WDAC OLE DB สำหรับ SQL | CVE-2024-26161 | ผู้ให้บริการ Microsoft WDAC OLE DB สำหรับช่องโหว่การเรียกใช้โค้ดระยะไกลของเซิร์ฟเวอร์ SQL | สำคัญ |

| ผู้ให้บริการ Microsoft WDAC OLE DB สำหรับ SQL | CVE-2024-26166 | ผู้ให้บริการ Microsoft WDAC OLE DB สำหรับช่องโหว่การเรียกใช้โค้ดระยะไกลของเซิร์ฟเวอร์ SQL | สำคัญ |

| ผู้ให้บริการ Microsoft WDAC OLE DB สำหรับ SQL | CVE-2024-21444 | ผู้ให้บริการ Microsoft WDAC OLE DB สำหรับช่องโหว่การเรียกใช้โค้ดระยะไกลของเซิร์ฟเวอร์ SQL | สำคัญ |

| ผู้ให้บริการ Microsoft WDAC OLE DB สำหรับ SQL | CVE-2024-21450 | ผู้ให้บริการ Microsoft WDAC OLE DB สำหรับช่องโหว่การเรียกใช้โค้ดระยะไกลของเซิร์ฟเวอร์ SQL | สำคัญ |

| ไฟล์ระบบคลาส SCSI ของ Microsoft Windows | CVE-2024-21434 | การยกระดับไฟล์ระบบ Microsoft Windows SCSI Class ของช่องโหว่สิทธิพิเศษ | สำคัญ |

| โครงสร้างพื้นฐานการจัดการแบบเปิด | CVE-2024-21330 | โครงสร้างพื้นฐานการจัดการแบบเปิด (OMI) การยกระดับช่องโหว่ของสิทธิพิเศษ | สำคัญ |

| โครงสร้างพื้นฐานการจัดการแบบเปิด | CVE-2024-21334 | ช่องโหว่การเรียกใช้โค้ดจากระยะไกลโครงสร้างพื้นฐานการจัดการแบบเปิด (OMI) | สำคัญ |

| Outlook สำหรับ Android | CVE-2024-26204 | Outlook สำหรับช่องโหว่การเปิดเผยข้อมูล Android | สำคัญ |

| บทบาท: Windows Hyper-V | CVE-2024-21407 | ช่องโหว่การเรียกใช้โค้ดจากระยะไกลของ Windows Hyper-V | วิกฤต |

| บทบาท: Windows Hyper-V | CVE-2024-21408 | Windows Hyper-V ปฏิเสธช่องโหว่การบริการ | วิกฤต |

| Skype สำหรับผู้บริโภค | CVE-2024-21411 | Skype สำหรับช่องโหว่การเรียกใช้โค้ดจากระยะไกลสำหรับผู้บริโภค | สำคัญ |

| ซอฟต์แวร์สำหรับเครือข่ายเปิดในระบบคลาวด์ (SONiC) | CVE-2024-21418 | ซอฟต์แวร์สำหรับ Open Networking in the Cloud (SONiC) การยกระดับช่องโหว่ของสิทธิพิเศษ | สำคัญ |

| รหัสวิชวลสตูดิโอ | CVE-2024-26165 | การยกระดับโค้ด Visual Studio ของช่องโหว่สิทธิพิเศษ | สำคัญ |

| Windows AllJoyn API | CVE-2024-21438 | Microsoft AllJoyn API การปฏิเสธช่องโหว่การบริการ | สำคัญ |

| ไดร์เวอร์ตัวกรองขนาดเล็กของ Windows Cloud Files | CVE-2024-26160 | ช่องโหว่การเปิดเผยข้อมูลไดรเวอร์ตัวกรองขนาดเล็กของ Windows Cloud Files | สำคัญ |

| ระบบไฟล์ภาพคอมโพสิตของ Windows | CVE-2024-26170 | การยกระดับระบบไฟล์ภาพคอมโพสิต Windows (CimFS) ของช่องโหว่สิทธิพิเศษ | สำคัญ |

| โฟลเดอร์บีบอัดของ Windows | CVE-2024-26185 | ช่องโหว่การปลอมแปลงโฟลเดอร์บีบอัดของ Windows | สำคัญ |

| วินโดวส์ ดีเฟนเดอร์ | CVE-2024-20671 | ช่องโหว่การข้ามฟีเจอร์ความปลอดภัยของ Microsoft Defender | สำคัญ |

| การรายงานข้อผิดพลาดของ Windows | CVE-2024-26169 | Windows Error Reporting Service ยกระดับช่องโหว่ของสิทธิ์การใช้งาน | สำคัญ |

| ความสมบูรณ์ของโค้ดที่ป้องกันด้วย Windows Hypervisor | CVE-2024-21431 | Hypervisor-Protected Code Integrity (HVCI) คุณลักษณะด้านความปลอดภัยข้ามช่องโหว่ | สำคัญ |

| ตัวติดตั้ง Windows | CVE-2024-21436 | การยกระดับสิทธิ์ของตัวติดตั้ง Windows ของช่องโหว่สิทธิพิเศษ | สำคัญ |

| Windows Kerberos | CVE-2024-21427 | ช่องโหว่การข้ามคุณลักษณะความปลอดภัยของ Windows Kerberos | สำคัญ |

| เคอร์เนลของ Windows | CVE-2024-26177 | ช่องโหว่การเปิดเผยข้อมูลเคอร์เนลของ Windows | สำคัญ |

| เคอร์เนลของ Windows | CVE-2024-26176 | การยกระดับเคอร์เนลของ Windows ของช่องโหว่สิทธิพิเศษ | สำคัญ |

| เคอร์เนลของ Windows | CVE-2024-26174 | ช่องโหว่การเปิดเผยข้อมูลเคอร์เนลของ Windows | สำคัญ |

| เคอร์เนลของ Windows | CVE-2024-26182 | การยกระดับเคอร์เนลของ Windows ของช่องโหว่สิทธิพิเศษ | สำคัญ |

| เคอร์เนลของ Windows | CVE-2024-26181 | ช่องโหว่การปฏิเสธบริการเคอร์เนลของ Windows | สำคัญ |

| เคอร์เนลของ Windows | CVE-2024-26178 | การยกระดับเคอร์เนลของ Windows ของช่องโหว่สิทธิพิเศษ | สำคัญ |

| เคอร์เนลของ Windows | CVE-2024-26173 | การยกระดับเคอร์เนลของ Windows ของช่องโหว่สิทธิพิเศษ | สำคัญ |

| เคอร์เนลของ Windows | CVE-2024-21443 | การยกระดับเคอร์เนลของ Windows ของช่องโหว่สิทธิพิเศษ | สำคัญ |

| วินโดวส์ NTFS | CVE-2024-21446 | การยกระดับสิทธิ์ NTFS ของช่องโหว่สิทธิพิเศษ | สำคัญ |

| ไดรเวอร์ Windows ODBC | CVE-2024-21440 | ช่องโหว่การเรียกใช้โค้ดจากระยะไกลของไดรเวอร์ Microsoft ODBC | สำคัญ |

| ไดรเวอร์ Windows ODBC | CVE-2024-26162 | ช่องโหว่การเรียกใช้โค้ดจากระยะไกลของไดรเวอร์ Microsoft ODBC | สำคัญ |

| ไดรเวอร์ Windows ODBC | CVE-2024-26159 | ช่องโหว่การเรียกใช้โค้ดจากระยะไกลของไดรเวอร์ Microsoft ODBC | สำคัญ |

| วินโดวส์ OLE | CVE-2024-21435 | ช่องโหว่การเรียกใช้โค้ดระยะไกลของ Windows OLE | สำคัญ |

| ส่วนประกอบตัวจัดคิวงานพิมพ์ของ Windows | CVE-2024-21433 | Windows Print Spooler ยกระดับช่องโหว่ของสิทธิพิเศษ | สำคัญ |

| บริการการจัดการพื้นที่เก็บข้อมูลตามมาตรฐาน Windows | CVE-2024-26197 | การปฏิเสธบริการการจัดการพื้นที่เก็บข้อมูลตามมาตรฐาน Windows ของช่องโหว่การบริการ | สำคัญ |

| เซิร์ฟเวอร์โทรศัพท์ของ Windows | CVE-2024-21439 | การยกระดับสิทธิ์เซิร์ฟเวอร์ Windows Telephony ของช่องโหว่สิทธิพิเศษ | สำคัญ |

| สแต็คการอัปเดต Windows | CVE-2024-21432 | Windows Update Stack Elevation ของช่องโหว่สิทธิพิเศษ | สำคัญ |

| ไดรเวอร์ฮับ USB ของ Windows | CVE-2024-21429 | ช่องโหว่การเรียกใช้โค้ดจากระยะไกลของไดรเวอร์ USB Hub ของ Windows | สำคัญ |

| ไดรเวอร์การพิมพ์ Windows USB | CVE-2024-21442 | การยกระดับไดรเวอร์การพิมพ์ Windows USB ของช่องโหว่สิทธิพิเศษ | สำคัญ |

| ไดรเวอร์การพิมพ์ Windows USB | CVE-2024-21445 | การยกระดับไดรเวอร์การพิมพ์ Windows USB ของช่องโหว่สิทธิพิเศษ | สำคัญ |

| ไดรเวอร์อนุกรม Windows USB | CVE-2024-21430 | ช่องโหว่การเรียกใช้โค้ดระยะไกลของโปรโตคอล Windows USB Attached SCSI (UAS) | สำคัญ |