ไมโครซอฟต์ได้เปิดเผยช่องโหว่ระดับรุนแรงสูงใน Exchange Server ที่ช่วยให้ผู้โจมตีสามารถปลอมแปลงผู้ส่งที่ถูกต้องในอีเมลที่เข้ามาได้ ทำให้ข้อความที่เป็นอันตรายมีความน่าเชื่อถือมากยิ่งขึ้น

ช่องโหว่ด้านความปลอดภัยนี้ (CVE-2024-49040) ส่งผลกระทบต่อ Exchange Server รุ่น 2016 และ 2019 โดยถูกค้นพบโดย Vsevolod Kokorin นักวิจัยด้านความปลอดภัยจาก Solidlab ซึ่งได้รายงานให้ไมโครซอฟต์ทราบเมื่อต้นปีนี้

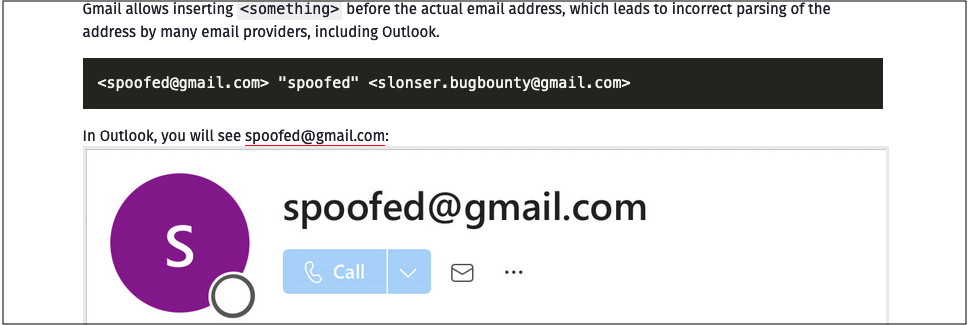

“ปัญหาคือเซิร์ฟเวอร์ SMTP จะวิเคราะห์ที่อยู่ของผู้รับต่างกัน ซึ่งนำไปสู่การปลอมแปลงอีเมลได้” Kokorin กล่าวในรายงานเมื่อเดือนพฤษภาคม “อีกปัญหาหนึ่งที่ผมค้นพบคือผู้ให้บริการอีเมลบางรายอนุญาตให้ใช้สัญลักษณ์ < และ > ในชื่อกลุ่ม ซึ่งไม่สอดคล้องกับมาตรฐาน RFC”

“ระหว่างการวิจัย ผมไม่พบผู้ให้บริการอีเมลรายใดที่วิเคราะห์ฟิลด์ 'From' ได้อย่างถูกต้องตามมาตรฐาน RFC” เขาเสริม

ไมโครซอฟต์ยังเตือนในวันนี้ว่าช่องโหว่นี้สามารถถูกใช้ในการโจมตีปลอมแปลงตัวตนที่มุ่งเป้าไปที่เซิร์ฟเวอร์ Exchange และได้ปล่อยอัปเดตหลายตัวในช่วง Patch Tuesday ของเดือนนี้เพื่อเพิ่มการตรวจจับการใช้ประโยชน์จากช่องโหว่และเพิ่มป้ายเตือน

"ช่องโหว่นี้เกิดจากการดำเนินการปัจจุบันในการตรวจสอบส่วนหัว P2 FROM ซึ่งเกิดขึ้นในกระบวนการขนส่ง" ไมโครซอฟต์อธิบาย "การดำเนินการปัจจุบันทำให้ส่วนหัว P2 FROM ที่ไม่สอดคล้องกับ RFC 5322 บางตัวสามารถผ่านไปได้ ซึ่งอาจทำให้ไคลเอนต์อีเมล (เช่น Microsoft Outlook) แสดงผู้ส่งปลอมให้เหมือนกับผู้ส่งที่ถูกต้อง"

เซิร์ฟเวอร์ Exchange จะแจ้งเตือนการใช้ประโยชน์จากช่องโหว่

แม้ว่าไมโครซอฟต์จะยังไม่ได้แก้ไขช่องโหว่นี้และจะยอมรับอีเมลที่มีส่วนหัวที่ผิดรูปแบบ แต่บริษัทกล่าวว่าเซิร์ฟเวอร์ Exchange จะสามารถตรวจจับและเพิ่มคำเตือนในอีเมลที่มีการปลอมแปลงผู้ส่งหลังจากติดตั้งอัปเดตความปลอดภัยของ Exchange Server ประจำเดือนพฤศจิกายน 2024 (SU)

การตรวจจับการใช้ประโยชน์จากช่องโหว่ CVE-2024-49040 และคำเตือนในอีเมลจะเปิดใช้งานโดยอัตโนมัติในระบบที่ผู้ดูแลระบบเปิดใช้งานการตั้งค่าความปลอดภัยโดยเริ่มต้น

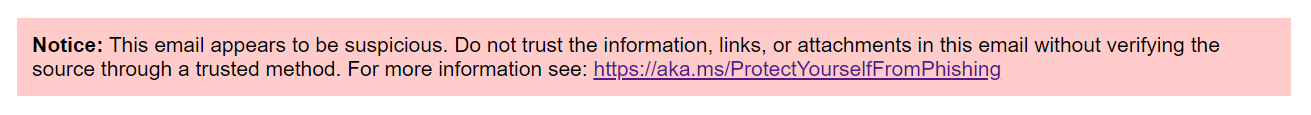

เซิร์ฟเวอร์ Exchange ที่อัปเดตจะเพิ่มคำเตือนในเนื้อหาของอีเมลใดๆ ที่ตรวจพบว่าเป็นอีเมลที่มีผู้ส่งปลอมและเพิ่มส่วนหัว X-MS-Exchange-P2FromRegexMatch เพื่อให้ผู้ดูแลระบบสามารถปฏิเสธอีเมลฟิชชิงที่พยายามใช้ประโยชน์จากช่องโหว่นี้โดยใช้กฎการไหลของอีเมลที่กำหนดเอง

"คำเตือน: อีเมลนี้ดูเหมือนจะน่าสงสัย กรุณาอย่าหลงเชื่อข้อมูล ลิงก์ หรือไฟล์แนบในอีเมลนี้โดยไม่ได้ตรวจสอบแหล่งที่มาผ่านวิธีที่เชื่อถือได้" คำเตือนระบุ

ถึงแม้ว่าจะไม่แนะนำให้ทำเช่นนั้น แต่บริษัทได้ให้คำสั่ง PowerShell ต่อไปนี้สำหรับผู้ที่ยังต้องการปิดคุณสมบัติความปลอดภัยใหม่นี้ (ให้รันคำสั่งจาก Exchange Management Shell ที่มีสิทธิ์สูง):

New-SettingOverride -Name "DisableNonCompliantP2FromProtection" -Component "Transport" -Section "NonCompliantSenderSettings" -Parameters @("AddDisclaimerforRegexMatch=false") -Reason "Disabled For Troubleshooting"

Get-ExchangeDiagnosticInfo -Process Microsoft.Exchange.Directory.TopologyService -Component VariantConfiguration -Argument Refresh

"ถึงแม้ว่าจะสามารถปิดคุณสมบัตินี้ได้โดยใช้คำสั่ง New-SettingOverride แต่เราขอแนะนำอย่างยิ่งให้คุณเปิดใช้งานคุณสมบัตินี้ไว้ เนื่องจากการปิดคุณสมบัตินี้จะทำให้มิจฉาชีพสามารถดำเนินการโจมตีฟิชชิงต่อองค์กรของคุณได้ง่ายขึ้น" ไมโครซอฟต์จากเรดมอนด์เตือน

ref : bleepingcomputer.com