พบผู้ไม่ประสงค์ดีโจมตีด้วยการติดตั้ง Malware เพื่อขโมยข้อมูล ชนิดใหม่บนระบบของหน่วยงานรัฐในเอเชีย

ผู้เชี่ยวชาญจาก Symentec พบพฤติกรรมการโจมตีที่มุ่งเน้นไปที่หน่วยงานรัฐในแถบเอเชีย เป้าหมายในครั้งนี้มีทั้งบริษัทการบินอวกาศและการป้องกันประเทศ, บริษัทโทรคมนาคมและองค์กรไอที โดยแฮ็กเกอร์ที่อยู่เบื้องหลังเหตุการณ์ดังกล่าวเป็นกลุ่มเดียวกับกลุ่มที่ใช้ "ShadowPad" RAT ในแคมเปญก่อนหน้านี้ แต่ในครั้งนี้ผู้โจมตีมีการใช้ Tools ที่หลากหลายมากขึ้นและจากการวิเคราะห์ของผู้เชี่ยวชาญ พบว่าการโจมตีนี้เกิดขึ้นตั้งแต่ต้นปี 2564 และยังดำเนินการต่อเนื่องมาจนถึงปัจจุบัน เป้าหมายของการโจมตีมีหน่วยงานรัฐดังต่อไปนี้

- ส่วนงานราชการ/สำนักนายกรัฐมนตรี

- สถาบันของรัฐที่เชื่อมโยงกับการเงิน

- บริษัทการบินอวกาศและการป้องกันของรัฐ

- บริษัทโทรคมนาคมของรัฐ

- หน่วยงานด้านไอทีของรัฐ

- หน่วยงานสื่อของรัฐ

- ลักษณะการโจมตี

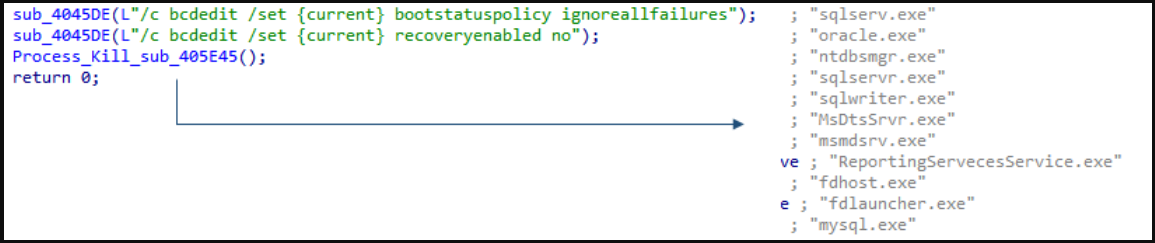

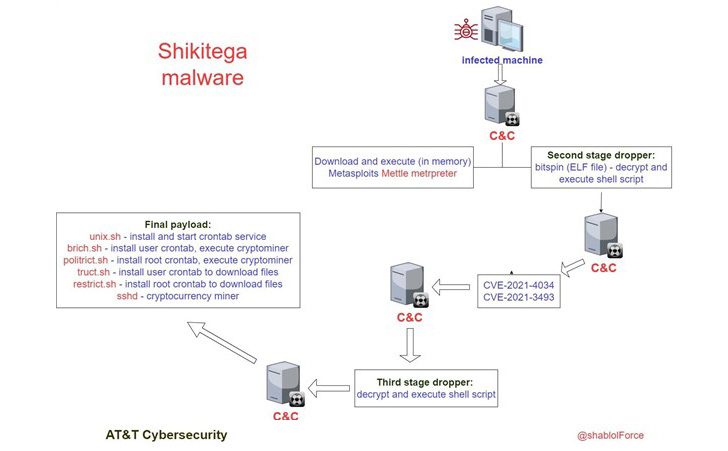

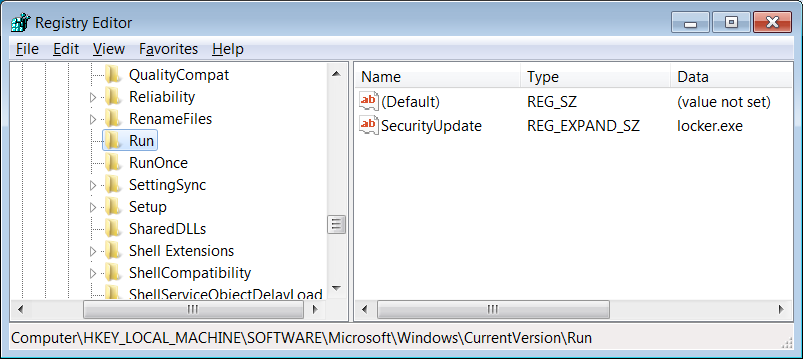

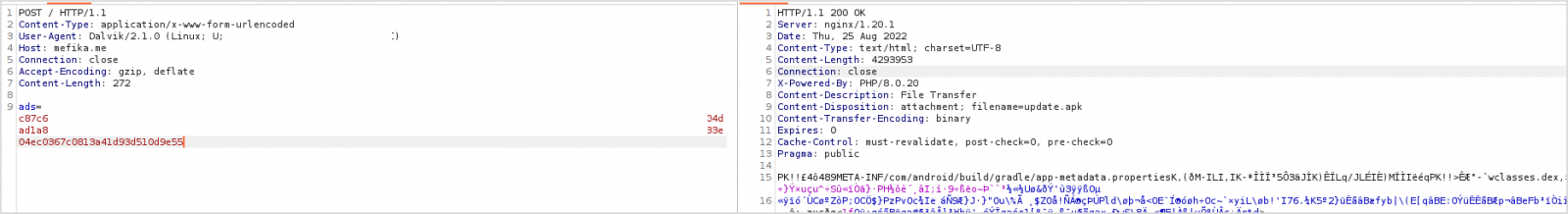

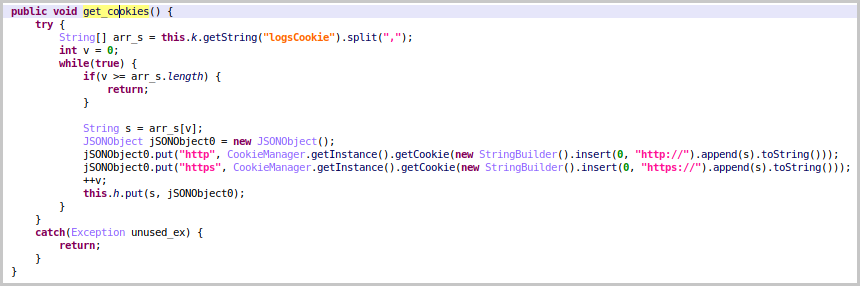

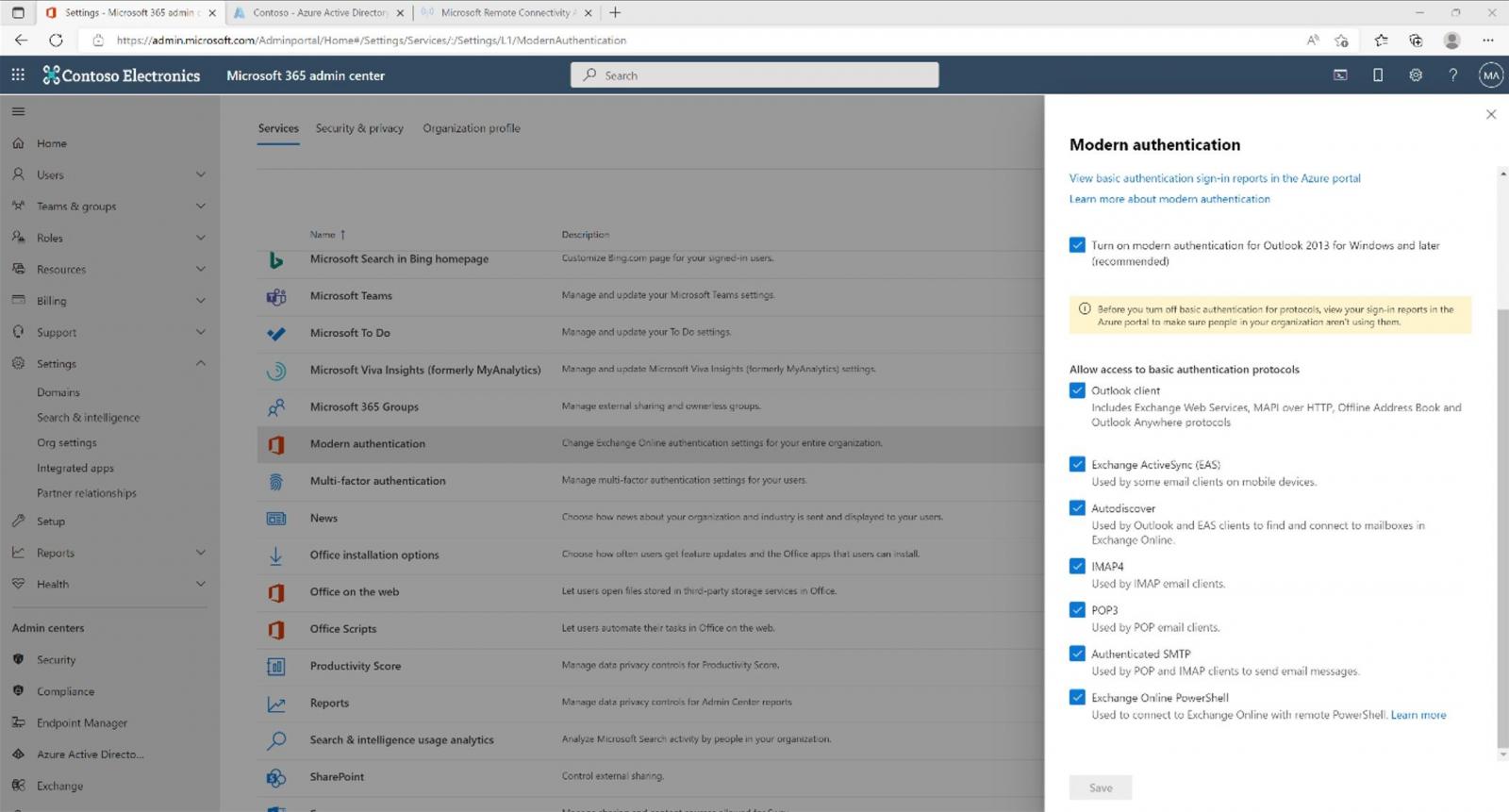

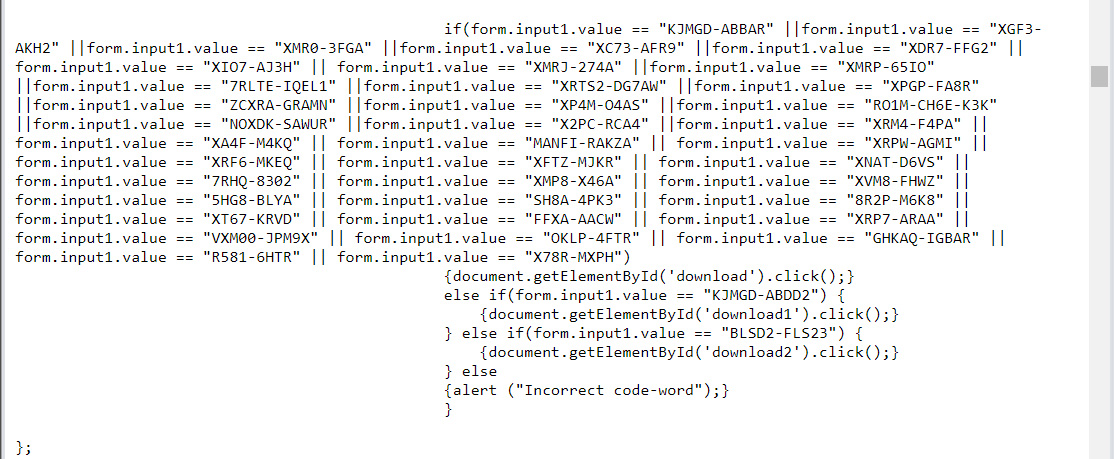

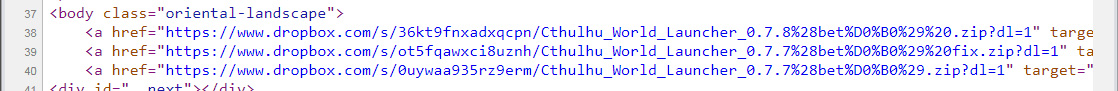

การโจมตีเริ่มต้นด้วยการติดตั้งไฟล์ . DLL ที่เป็นอันตราย โดยใช้วิธีการ Execute จากโปรแกรมปกติที่ที่อยู่บนเครื่องเพื่อโหลดไฟล์ .dat จากนั้นไฟล์จะถูกส่งไปยังเครื่องเป้าหมายผ่านวิธีการ side-loaded ซึ่งในครั้งนี้ผู้โจมตีใช้ Bitdefender Crash Handler ที่มีอายุ 11 ปีในการโจมตีเมื่อไฟล์ .dat เข้ามาในเครื่องแล้ว ข้างในจะมีเพย์โหลดที่ประกอบไปด้วย Shellcode อยู่ ซึ่ง Shellcode นี้สามารถใช้คำสั่งเพื่อดึงเพย์โหลดอื่นๆ ที่เป็นอันตรายมาติดตั้งเพิ่มเติมได้ โดยเป็นการเรียกจาก Memory โดยตรงสามวันหลังจาก Backdoor ถูกติดตั้งบนเครื่องเป้าหมาย ผู้โจมตีได้ทำการติดตั้งโปรแกรม ProcDump ลงไปเพื่อขโมย Credential ของผู้ใช้งานจาก Local Security Authority Server Service (LSASS) ซึ่งในวันเดียวกัน ทีม Penetration Testing ของบริษัท LadonGo ได้ทดสอบเจาะระบบโดยใช้วิธี DLL hijacking เพื่อทำการ side-loaded ด้วยเช่นกันอีกสองสัปดาห์ต่อมา ผู้โจมตีได้ทำการติดตั้ง Mimikatz ซึ่งเป็นหนึ่งในเครื่องมือที่ใช้กันแพร่หลายในการขโมยข้อมูลประจำตัวต่อมา ผู้โจมตีเริ่มมีการใช้ PsExec ในการเรียกใช้งาน Crash Handler เพื่อทำการ DLL hijacking ติดตั้งโหลดเพย์โหลดบนคอมพิวเตอร์อื่น ๆ ในเครือข่ายหนึ่งเดือนหลังจากการโจมตีครั้งแรก ผู้โจมตีได้สิทธิ์ High Privileged บนระบบที่สามารถสร้าง Account ใหม่ได้ นอกจากนี้ยังได้รับสิทธิ์ในการเข้าสู่ User Credentials และ log files บน Active Direcory ได้อีกด้วยเหตุการณ์สุดท้าย พบว่าผู้โจมตีมีการใช้ Fscan ในการโจมตีผ่านช่องโหว่ CVE-2021-26855 (Proxylogon) บน Exchange Servers บนเครือข่ายจากเหตุการณ์ดังกล่าว ผู้เชี่ยวชาญพบหนึ่งใน Tools ที่ใช้ในการโจมตีครั้งนี้คือ (Infostealer.Logdatter) โดยผู้โจมตีได้ทำมาแทนที่ ShadowPad ที่พบในแคมเปญก่อนหน้า มีความสามารถดังต่อไปนี้

- Keylogging

- จับภาพหน้าจอบนเครื่องเป้าหมาย

- การเชื่อมต่อและ Query ข้อมูลบน SQL Database

- การอ่านไฟล์และแก้ไขโค้ดใน Process

- การดาวน์โหลดไฟล์

- ขโมยข้อมูลจากคลิปบอร์ด

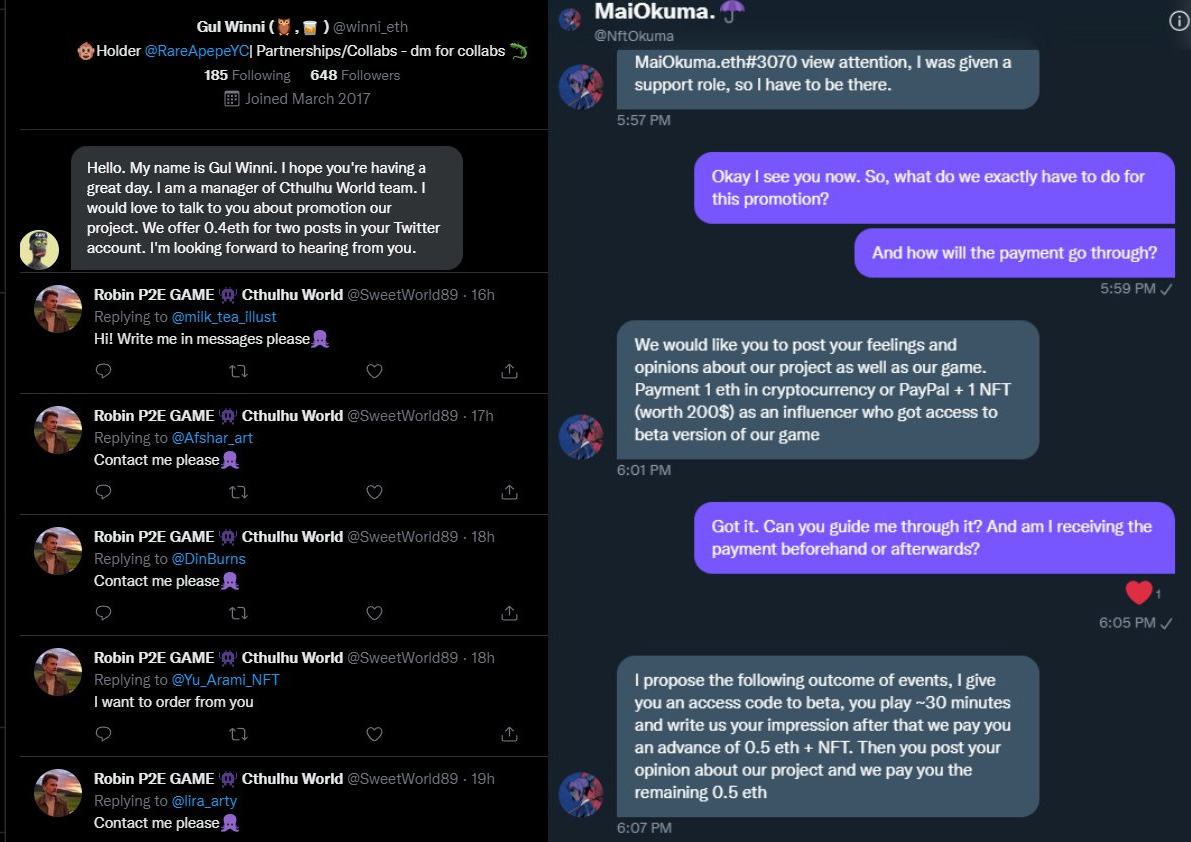

นอกจาก Infostealer.Logdatter แล้ว ผู้โจมตียังมีการใช้งาน QuasarRAT, Nirsoft PassView, FastReverseProxy, PlugX, Trochilus RAT และสคริปต์ PowerSploit ต่างๆร่วมกันอีกด้วย และจากการวิเคราะห์ข้อมูล พบว่าแคมเปญนี้เชื่อมโยงกับกลุ่มแฮกเกอร์ที่ชื่อว่า APT41 ที่ได้รับการสนับสนุนจากรัฐบาลจีน และ Mustang Panda โดยอิงจาก Tools ที่มีลักษณะคล้ายกัน

แนวทางการป้องกัน