Antivirus Avast ได้ค้นพบช่องโหว่ในโครงสร้างเข้ารหัสของ Ransomware DoNex และได้ปล่อยเครื่องมือถอดรหัสเพื่อให้เหยื่อสามารถกู้คืนไฟล์ได้ฟรี บริษัทระบุว่าได้ทำงานร่วมกับหน่วยงานบังคับใช้กฎหมายในการให้เครื่องมือถอดรหัสแก่เหยื่อของ Ransomware DoNex ตั้งแต่เดือนมีนาคม 2024 โดยบริษัทความปลอดภัยไซเบอร์จะแจกจ่ายเครื่องมือถอดรหัสในลักษณะนี้(ไม่บอกรายละเอียดของช่องโหว่) เพื่อป้องกันไม่ให้ผู้โจมตีทราบเกี่ยวกับช่องโหว่

ช่องโหว่นี้ถูกเปิดเผยในงานประชุม Recon 2024 เมื่อเดือน มิถุนายน 2024 ดังนั้น Avast ตัดสินใจปล่อยเครื่องมือถอดรหัสออกมาเพื่อเป็นประโยชน์ต่อสาธารณะ

การถอดรหัส DoNex

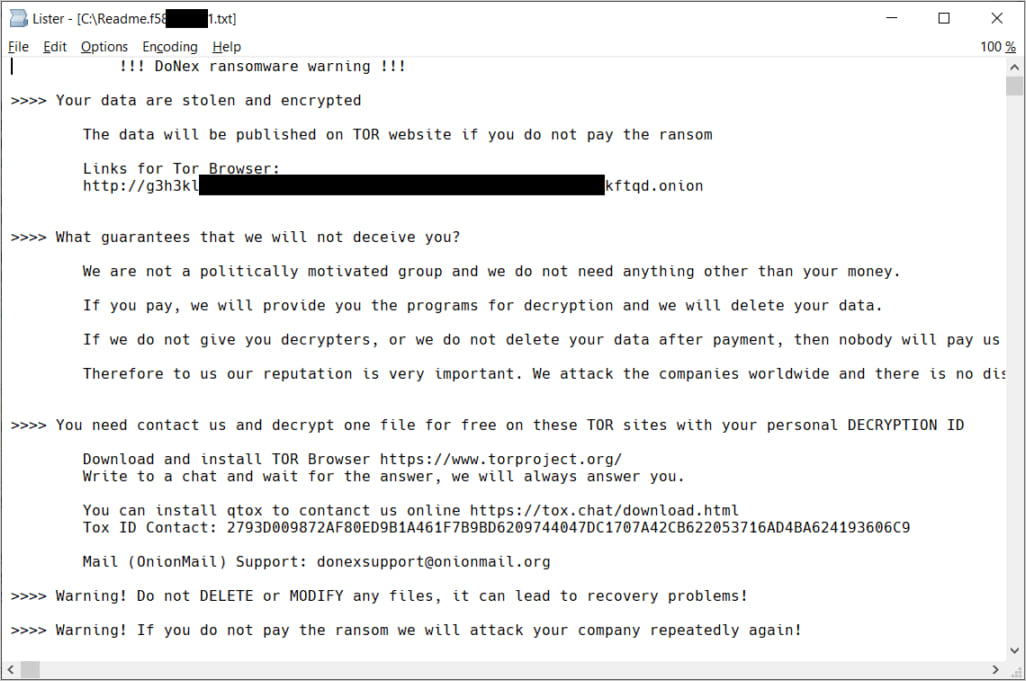

DoNex เป็นการรีแบรนด์ในปี 2024 ของกลุ่ม "DarkRace" ซึ่งเป็นการรีแบรนด์ในปี 2023 ของ Ransomware Muse ที่ถูกปล่อยออกมาในเดือนเมษายน 2022

ช่องโหว่ที่ค้นพบโดย Avast มีอยู่ใน Ransomware ตระกูล DoNex และเวอร์ชันก่อนหน้าทั้งหมด รวมถึงเวอร์ชันปลอมที่ใช้แบรนด์ Lockbit 3.0 ที่ใช้จากกลุ่ม 'Muse' ในเดือนพฤศจิกายน 2022

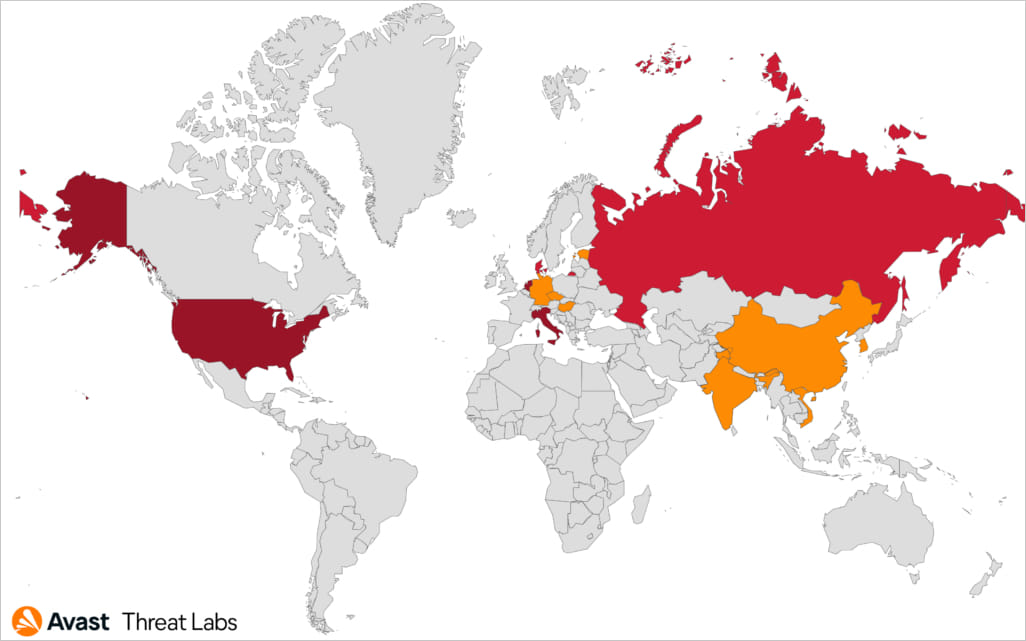

Avast ระบุว่าจากการตรวจสอบพบว่าการโจมตีล่าสุดของ DoNex มีเป้าหมายในสหรัฐอเมริกา, อิตาลี และเบลเยียม แต่ก็พบการแพร่กระจายไปทั่วโลกอีกเช่นกัน

ช่องโหว่ในระบบการเข้ารหัส

ในระหว่างการดำเนินการของ DoNex Ransomware encryption key จะถูกสร้างขึ้นโดยใช้ฟังก์ชัน 'CryptGenRandom()' ซึ่งเป็นการเริ่มต้น ChaCha20 symmetric key ที่ใช้ในการเข้ารหัสไฟล์เป้าหมาย

หลังจากขั้นตอนการเข้ารหัสไฟล์ ChaCha20 key จะถูกเข้ารหัสโดยใช้ RSA-4096 และถูกเพิ่มลงในส่วนท้ายของแต่ละไฟล์

Avast ยังไม่ได้อธิบายว่าช่องโหว่อยู่ที่ใด ดังนั้นอาจเป็นเรื่องของ key reuse, การสร้าง key ที่สามารถคาดเดาได้ หรือปัญหาอื่น ๆ

สังเกตว่า DoNex ใช้การเข้ารหัสสลับสำหรับไฟล์ที่มีขนาดใหญ่กว่า 1MB วิธีการนี้เพิ่มความเร็วเมื่อเข้ารหัสไฟล์ แต่ทำให้เกิดช่องโหว่ที่สามารถใช้เพื่อกู้คืนข้อมูลที่เข้ารหัสได้โดยไม่ต้องจ่ายค่าไถ่

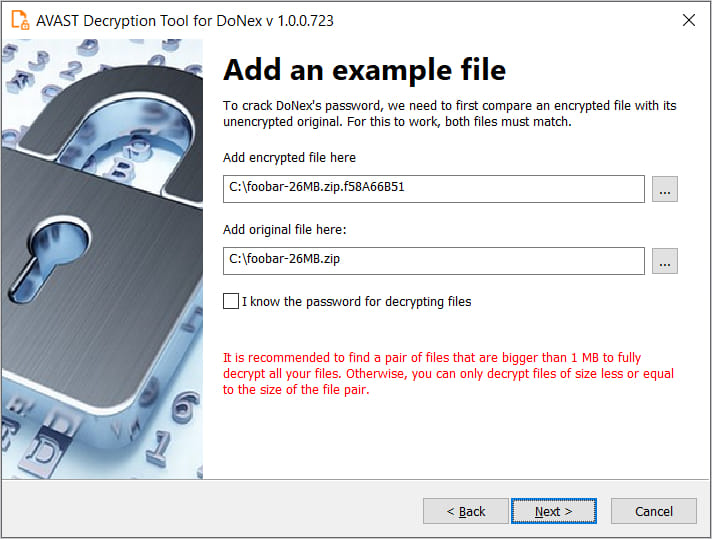

เครื่องมือถอดรหัสของ Avast สำหรับ DoNex และเวอร์ชันก่อนหน้า สามารถดาวน์โหลดได้จาก decoded.avast.io แนะนำให้ผู้ใช้เลือกเวอร์ชัน 64-bit เนื่องจากขั้นตอนการแคร็กรหัสผ่านต้องการหน่วยความจำมากเครื่องมือถอดรหัสจำเป็นต้องดำเนินการโดยผู้ใช้ที่มีสิทธิ์เป็นผู้ดูแลระบบ โดยต้องมีไฟล์ที่เข้ารหัส และไฟล์ต้นฉบับ Avast แนะนำให้ผู้ใช้ทดสอบกับไฟล์ตัวอย่างที่มีขนาดใหญ่ที่สุดที่เป็นไปได้ เนื่องจากจะเป็นตัวกำหนดขนาดไฟล์สูงสุดที่สามารถถอดรหัสได้โดยใช้เครื่องมือดังกล่าว

รวมถึงควรสำรองไฟล์ที่เข้ารหัสไว้ก่อนที่จะพยายามถอดรหัสโดยใช้เครื่องมือ เนื่องจากมีความเป็นไปได้ที่อาจเกิดความผิดพลาด และทำให้ไฟล์เหล่านั้นเสียหายเกินกว่าที่จะกู้คืนได้

Ref: bleepingcomputer