Apple

ได้ออกอัปเดตความปลอดภัยฉุกเฉินเพื่อแก้ไขช่องโหว่ zero-day

iOS สองช่องโหว่ที่ถูกใช้ในการโจมตี iphone ในรายงานการให้คําปรึกษาที่ออกเมื่อวันอังคารที่ผ่านมาบริษัทกล่าวว่า"แอ็ปเปิ้ลรู้ว่ามีรายงานว่าปัญหานี้อาจถูกใช้ประโยชน์

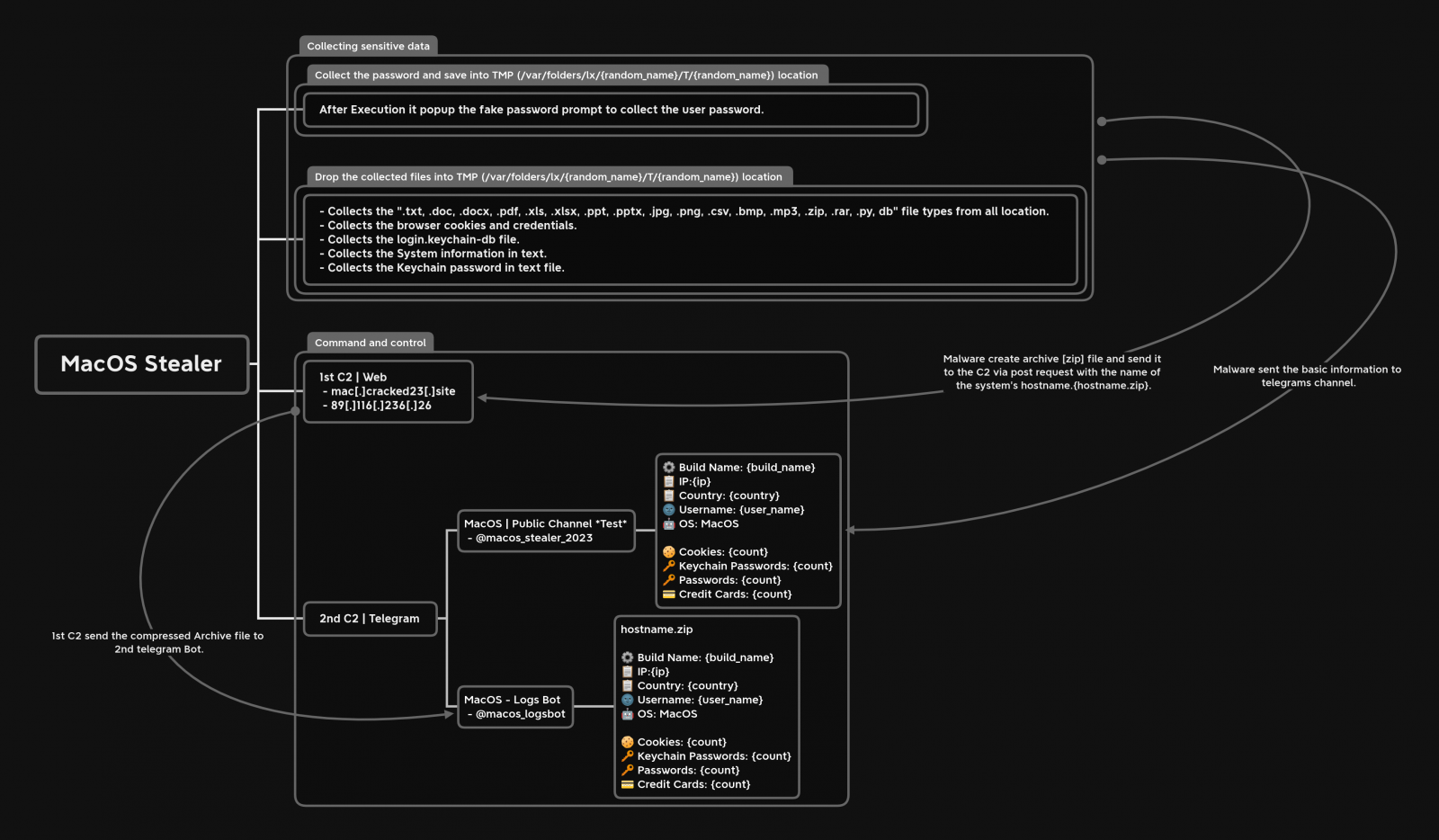

ช่องโหว่ทั้งสองนี้ถูกค้นพบใน Kernel iOS CVE-2024-23225 และRTK CVE-2024-23296 ซึ่งทั้งสองช่องโหว่ช่วยทำให้ผู้ไม่ประสงค์ดีมีความสามารถในสิทธิ์การอ่าน

เขียน Kernel ภายในระบบ

สามารถหลีกเลี่ยงการป้องกันหน่วยความจํา Kernel

Apple ได้แก้ไขข้อบกพร่องด้านความปลอดภัยของอุปกรณ์ที่ใช้ iOS17.4, iPadOS 17.4, iOS 16.76, iPad 16.7.6 และรายการอุปกรณ์ Apple

รุ่นที่ได้รับผลกระทบ

iPhone

XS และรุ่นที่สูงกว่า, iPhone 8, iPhone 8 Plus, iPhone X,

iPad 5th generation, iPad Pro 9.7-inch, and iPad Pro 12.9-inch 1st generation

iPad

Pro 12.9-inch 2nd generation และรุ่นที่สูงกว่า iPad Pro

10.5-inch, iPad Pro 11-inch 1st generation และรุ่นที่สูงกว่า, iPad Air 3rd generation และรุ่นที่สูงกว่า, iPad 6th

generation และรุ่นที่สูงกว่า, iPad mini 5th generation และรุ่นที่สูงกว่า

Apple

ไม่ได้เปิดเผยว่าข้อมูลผู้ค้นพบช่องโหว่ zero-day และไม่ได้เผยแพร่ข้อมูลเกี่ยวกับการใช้ประโยชน์จากช่องโหว่ iOS

zero-day ในการโจมตีด้วย spy-ware ไปที่รัฐบาล

และบุคคลทางการเมืองของประเทศ

จากการโจมตีนี้ผู้ไม่ประสงค์ดีมีการกําหนดเป้าหมายที่เฉพาะเจาะจง แต่ว่าทาง Apple

ประกาศให้อัปเดตความปลอดภัยโดยเร็วที่สุดเพื่อป้องกันการโจมตีที่อาจเกิดขึ้น

ช่องโหว่ zero-day ที่เกิดขึ้นใหม่เกิดขึ้นในเดือนมกราคม

2024 และทาง Apple ได้มีดำเนินการแก้ไขทั้งหมด

20 ช่องโหว่ ที่เกิดขึ้นในปีที่ผ่านมาได้แก่

twozero-days (CVE-2023-42916 and CVE-2023-42917)ในเดือนพฤศจิกายน

twozero-days (CVE-2023-42824 and CVE-2023-5217) ในเดือนตุลาคม

fivezero-days (CVE-2023-41061, CVE-2023-41064, CVE-2023-41991, CVE-2023-41992, and

CVE-2023-41993) ในเดือนกันยายน

two

zero-days (CVE-2023-37450 and CVE-2023-38606)ในเดือนกรกฎาคม

threezero-days (CVE-2023-32434, CVE-2023-32435, and CVE-2023-32439) ในเดือนมิถุนายน

threemore zero-days (CVE-2023-32409, CVE-2023-28204, and CVE-2023-32373) ในเดือนพฤษภาคม

twozero-days (CVE-2023-28206 and CVE-2023-28205) ในเดือนเมษายน

และ WebKit zero-day (CVE-2023-23529) ในเดือนกุมภาพันธ์

Ref

: bleepingcomputer