เมื่อไม่นานมานี้ ศาลอาญาในประเทศไทยได้ออกคำสั่งระงับเว็บไซต์ '9near.org' ซึ่งการดำเนินการนี้เกิดขึ้นหลังจากเว็บไซต์ได้ขู่จะเปิดเผยข้อมูลส่วนบุคคลของคนไทยกว่า 55 ล้านคน ซึ่งอ้างว่าได้มาจากข้อมูลการลงทะเบียนวัคซีน โดยศาลยังประกาศเพิ่มเติมว่าเว็บไซต์ใด ๆ ที่เผยแพร่ข้อมูลจาก '9near.org' จะถูกระงับเว็บไซต์เช่นกัน มาตรการนี้เป็นการตอบสนองตามคำร้องขอจากกระทรวงดิจิทัลเพื่อเศรษฐกิจ และสังคม (DES) ซึ่งกำลังเตรียมการสำหรับการจับกุมบุคคลที่รับผิดชอบต่อการแฮ็กข้อมูลดังกล่าว

บุคคลที่เป็นเจ้าของเว็บไซต์ที่ใช้ชื่อ '9Near – Hacktivist' ได้ประกาศบนเว็บไซต์ Breach Forum โดยได้ระบุว่า พวกเขาได้เข้าถึงรายละเอียดข้อมูลส่วนบุคคล 55 ล้านรายการจากประเทศไทย โดยข้อมูลนี้ประกอบด้วยชื่อนามสกุล, วันเกิด, หมายเลขบัตรประจำตัวประชาชน และหมายเลขโทรศัพท์ ล่าสุดชมรมแพทย์ชนบทได้ออกมาระบุว่าข้อมูลเหล่านี้อาจมาจากการรั่วไหลของศูนย์ฉีดวัคซีนของกระทรวงสาธารณสุข

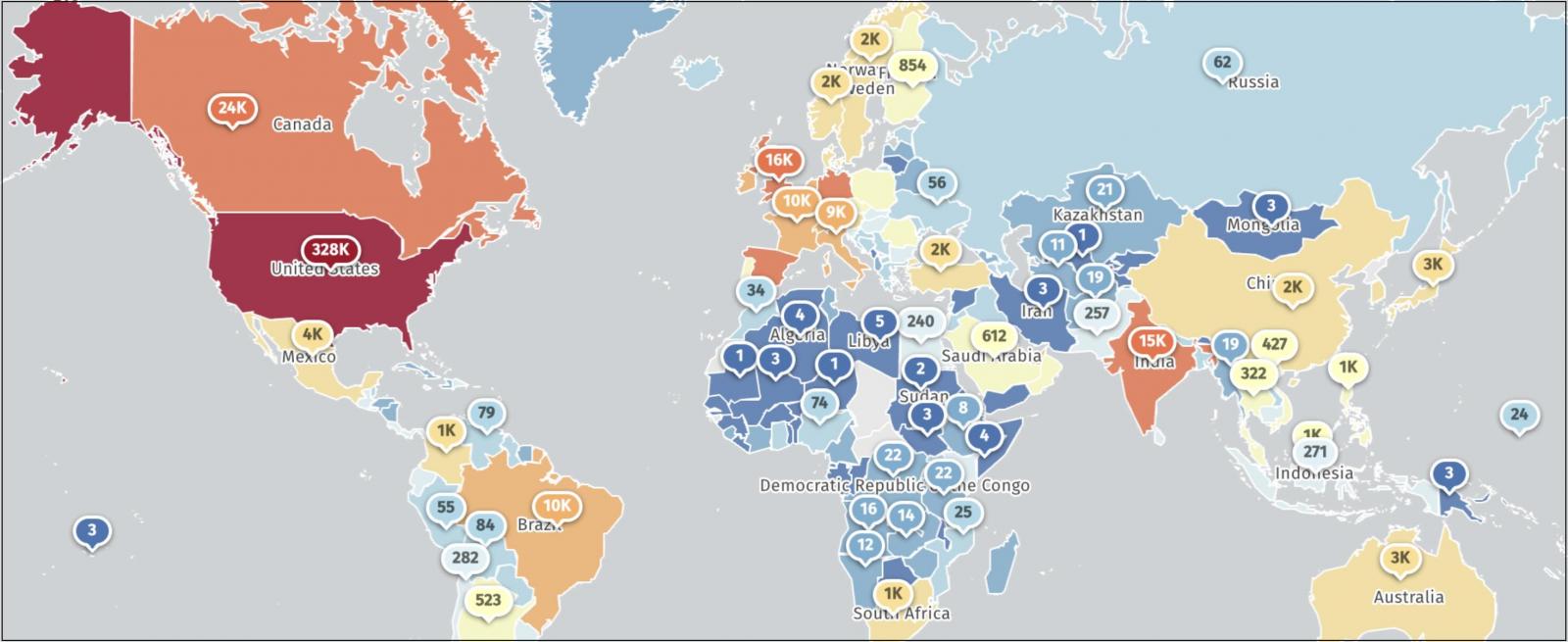

ประเทศไทยกำลังก้าวสู่บทบาทที่สำคัญในเวทีดิจิทัลอย่างรวดเร็ว โดยเฉพาะในด้านเทคโนโลยีสารสนเทศ และการสื่อสาร (ICT) ภายในภูมิภาคเอเชีย-แปซิฟิก โดยเฉพาะตั้งแต่ปลายปี 2022 จนถึงต้นปี 2023 เหตุการณ์การรั่วไหลของข้อมูลในประเทศลดลงอย่างมาก เพื่อให้เข้าใจตรงกัน ในช่วงไตรมาสที่สามของปี 2022 ประชากรทุก ๆ 1,000 คนในประเทศไทย มีบันทึกการเปิดเผยข้อมูลประมาณ 6.8 ครั้ง และลดลงเหลือเพียง 1,000 คน ต่อ 1 ครั้ง ภายในไตรมาสแรกของปี 2023 แต่เมื่อเข้าสู่ปี 2024 แนวโน้มนี้อาจมีการเปลี่ยนแปลง เนื่องจากมีรายงานว่าอาชญากรไซเบอร์ที่เป็นที่รู้จักใน Dark Web ชื่อ Naraka กำลังเผยแพร่ข้อมูลส่วนบุคคล (PII) ของประชากรไทยจำนวนมาก คาดว่ารายละเอียดเหล่านี้ได้มาจากแพลตฟอร์มที่ถูกโจมตี

ต้นปี 2024 มีการรั่วไหลของข้อมูลเพิ่มขึ้นอย่างเห็นได้ชัดจากแพลตฟอร์มที่เกี่ยวข้องกับผู้บริโภค ซึ่งยืนยันว่าผู้ไม่หวังดีกำลังมุ่งเป้าไปที่ข้อมูลส่วนบุคคลของประชากรไทย ผู้ไม่หวังดีมุ่งเป้าไปที่ e-commerce, fintech, และทรัพยากรของภาครัฐ เนื่องจากมีเอกสารส่วนบุคคลปริมาณมหาศาลทั้งในรูปแบบข้อความ และภาพถ่ายที่ใช้สำหรับ KYC (Know Your Customer)

เมื่อเทียบกับปี 2023 ความถี่ของการโจมตีเพิ่มสูงขึ้น ตามที่แสดงให้เห็นจากการเพิ่มขึ้นของจำนวนเหตุการณ์การรั่วข้อมูลที่เกี่ยวข้องกับผู้บริโภค และธุรกิจจากประเทศไทยบน Dark Web ในต้นเดือนมกราคม 2024 เพียงเดือนแรกเท่านั้น มีการโพสต์การละเมิดข้อมูลกว่า 14 ครั้งที่เปิดเผยข้อมูลของประชากรไทยในฟอรัมอาชญากรไซเบอร์ ซึ่งเกือบจะแซงหน้าปริมาณบันทึกที่ถูกบุกรุกในปีที่แล้ว

ผู้ไม่หวังดีใช้ข้อมูลส่วนบุคคล PII ที่ขโมยมาเพื่อทำการหลอกลวงประชากรไทย และโจมตีองค์กรทางการเงิน ที่กำลังพัฒนา และส่งเสริมการดิจิทัลในภูมิภาคเพื่อให้บริการกับประชากรกว่า 71.6 ล้านคน

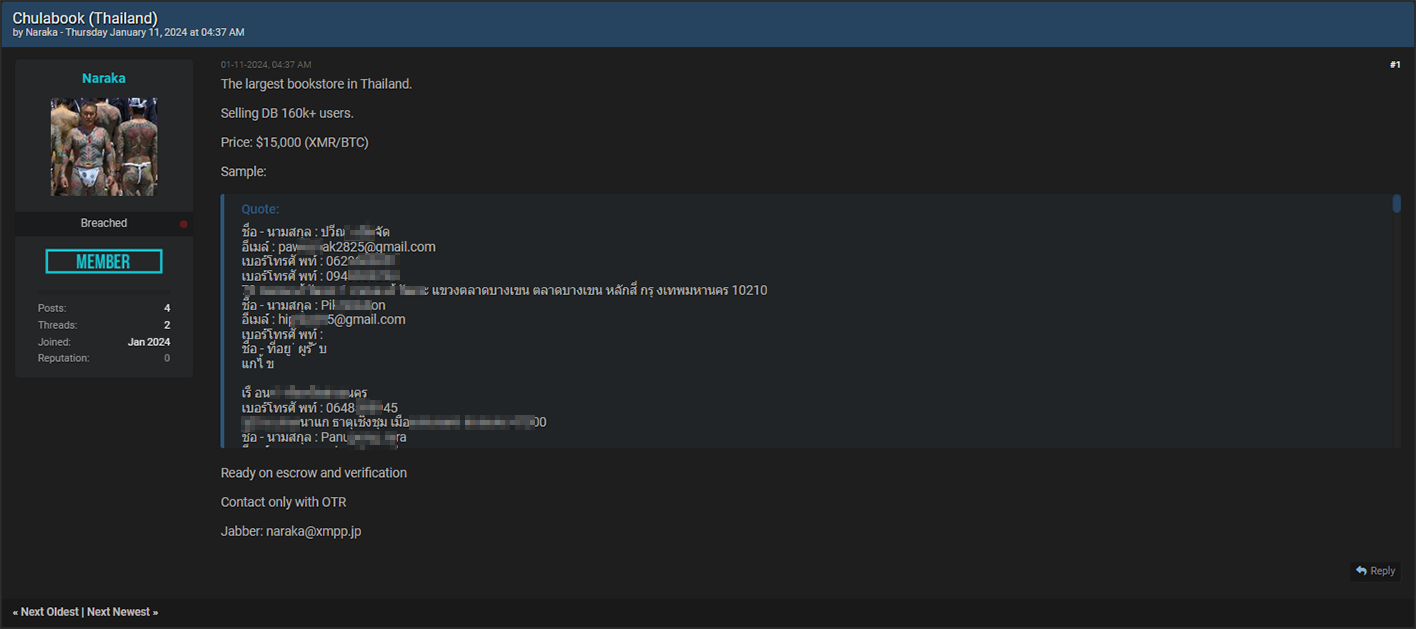

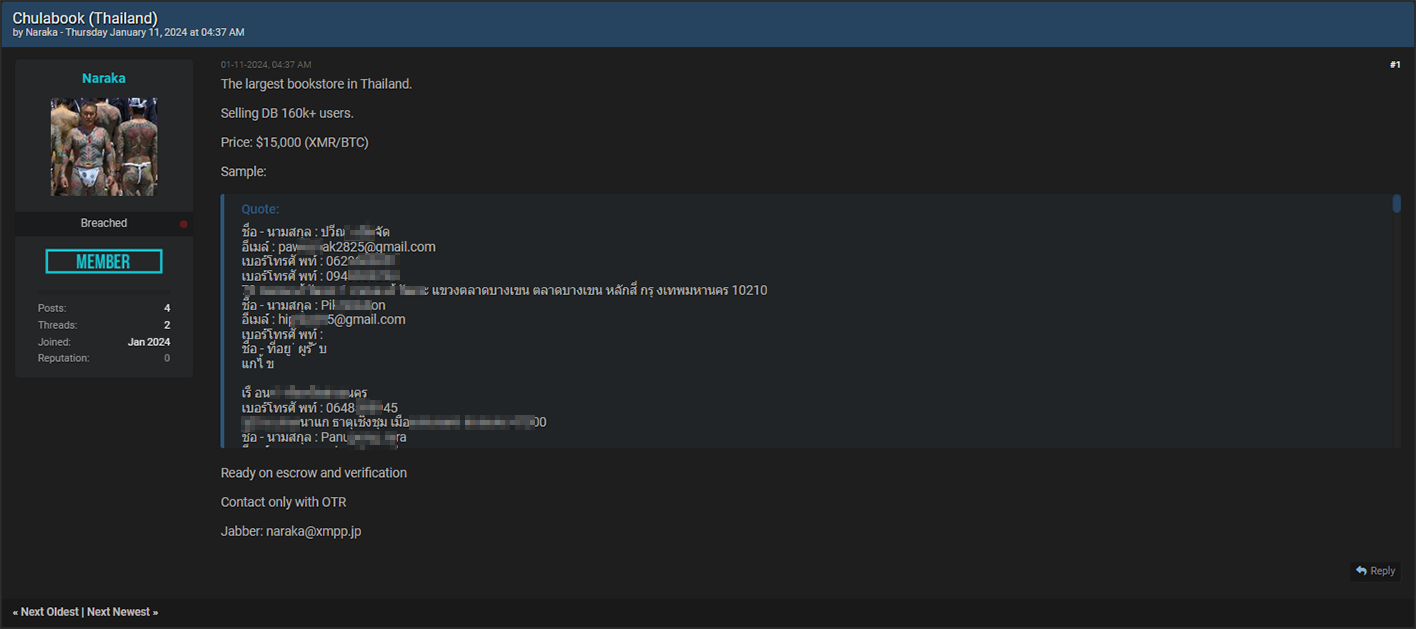

ในวันที่ 11 มกราคม 2024 อาชญากรไซเบอร์ในชื่อ Naraka ได้โพสต์ขายข้อมูลบน 'breachforums.is' โดยเน้นไปที่หนึ่งในร้านหนังสือที่ใหญ่ที่สุดในประเทศไทยที่ชื่อ 'Chulabook' ซึ่งการละเมิดนี้ส่งผลกระทบต่อผู้ใช้งานมากกว่า 160,000 คน โดย Naraka ระบุการขายข้อมูลในรูปแบบของ cryptocurrency โดยเฉพาะ XRM (Monero) หรือ BTC (Bitcoin)

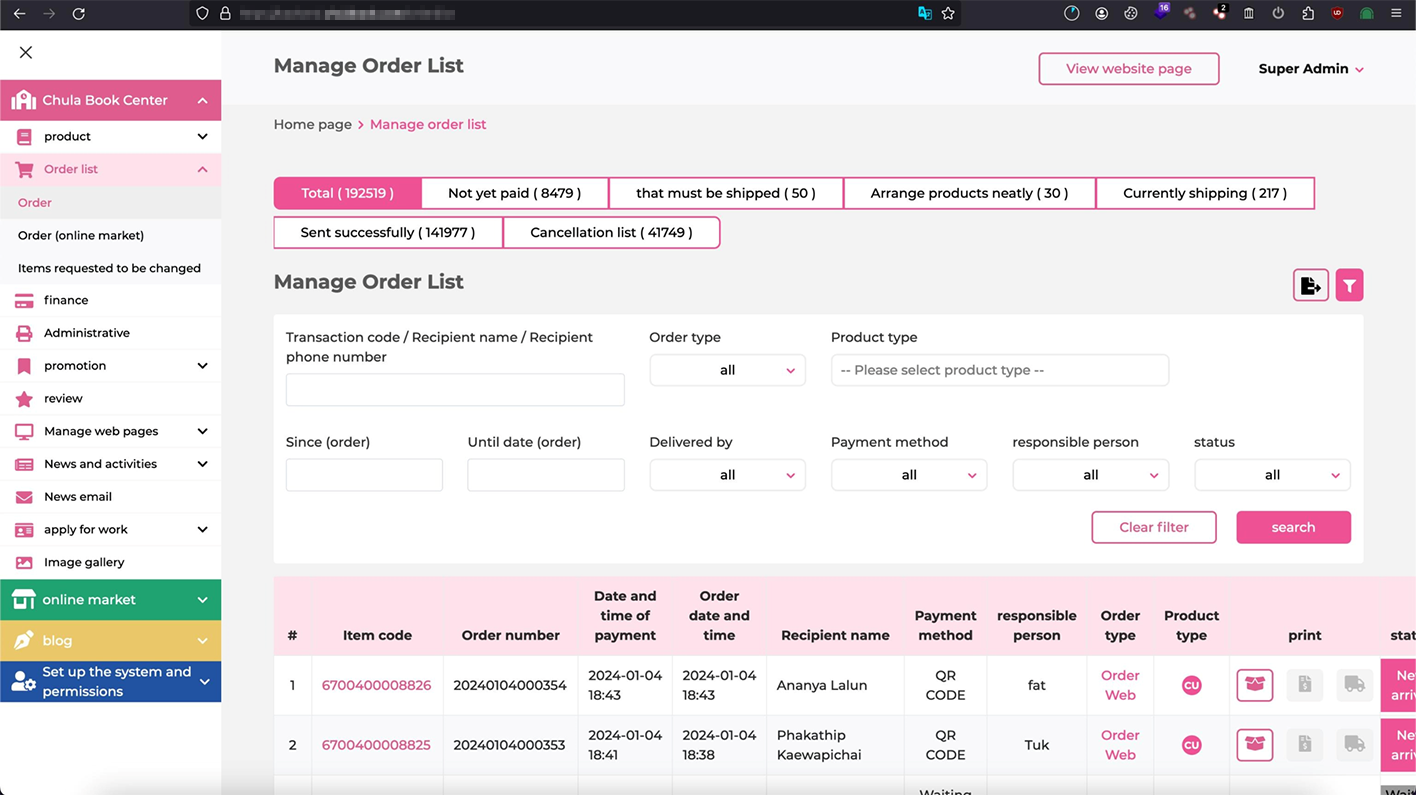

ผู้เชี่ยวชาญด้านความปลอดภัยจาก Resecurity ได้แจ้ง Chulabook และสำนักงานพัฒนาธุรกรรมทางอิเล็กทรอนิกส์ (สพธอ) ซึ่งเป็นหน่วยงานภาครัฐภายใต้การควบคุมของกระทรวงดิจิทัลเพื่อเศรษฐกิจ และสังคมที่รับผิดชอบในการกำกับดูแลผู้ให้บริการดิจิทัลทุกรายที่ให้บริการแก่ลูกค้าในประเทศไทย ทีมผู้เชี่ยวชาญด้านความปลอดภัยได้รับอีกข้อมูลเพิ่มเติมจากผู้ไม่หวังดี ที่ยืนยันว่ามีการเข้าถึงระบบหลังบ้านที่มีข้อมูลกว่าพันล้านรายการสั่งซื้อ และข้อมูลลูกค้า ได้เป็นที่เรียบร้อย

ในระหว่างการติดต่อกับผู้ที่มีส่วนเกี่ยวข้องในการละเมิดข้อมูล ได้มีการระบุแหล่งข้อมูลบนเว็บไซต์ที่ถูกโจมตีอีกแห่งหนึ่งในประเทศไทย ซึ่งการละเมิดข้อมูลเพิ่มเติมนี้ยังพบว่าเป็นการรั่วไหลของข้อมูลส่วนบุคคล (PII) ของประชากรไทยอีกครั้ง

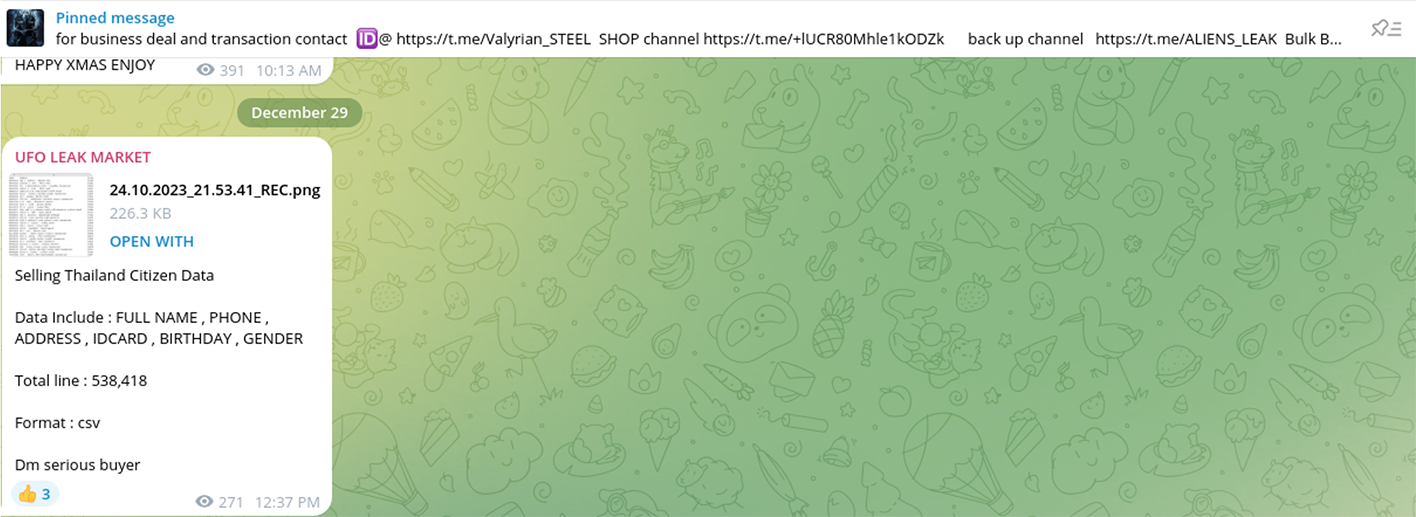

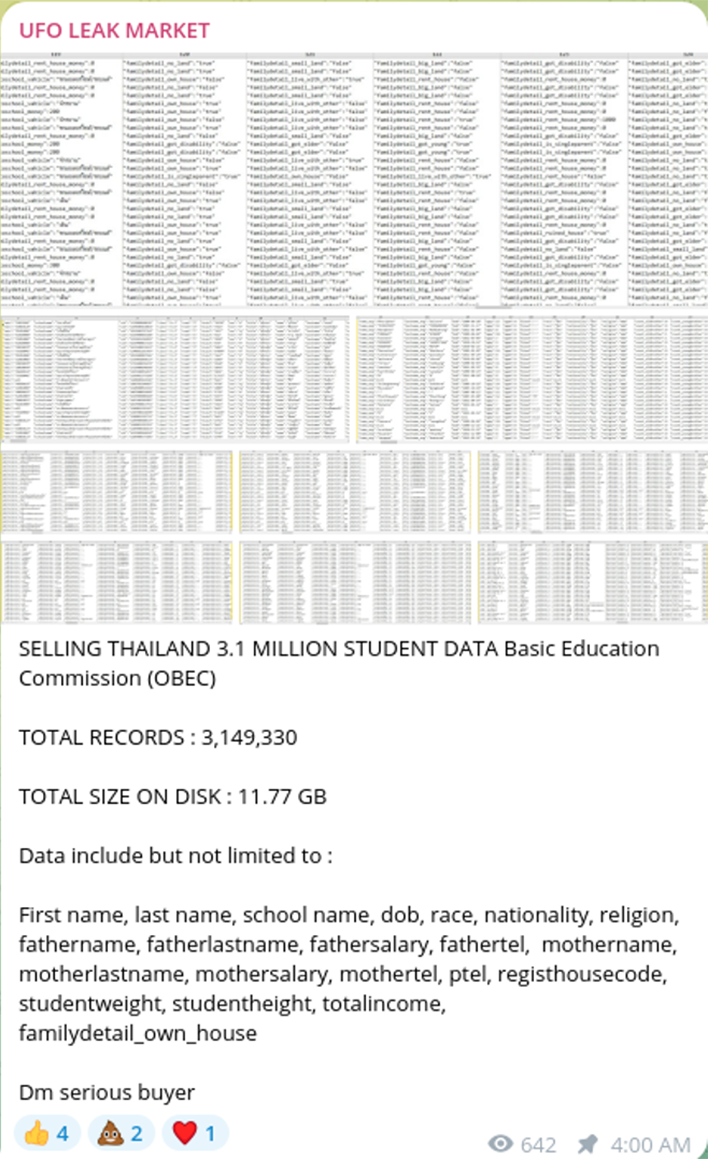

ล่าสุดในช่วงปลายปี 2023 พบว่าผู้ดำเนินการของ UFO Market บน Telegram กำลังขายข้อมูลที่ถูกขโมยมากว่า 538,418 รายการ ประกอบด้วยข้อมูลส่วนบุคคล (PII) รวมถึงรายละเอียดเช่น หมายเลขบัตรประจำตัวประชาชน

ข้อมูลที่ถูกขโมยมาจำนวนมากเหล่านี้มีมูลค่าที่สูงมาก โดยเฉพาะสำหรับผู้ที่เกี่ยวข้องกับการปลอมแปลงตัวตน และการฉ้อโกงทางการเงิน ข้อมูลส่วนบุคคลที่มีความสำคัญลักษณะนี้ ช่วยให้ให้ผู้ไม่หวังดีสามารถเลือกเป้าหมายที่เป็นไปได้สำหรับฉ้อโกงการทำธุรกรรมทางออนไลน์ และการหลอกลวงทางอินเทอร์เน็ต

ก่อนเกิดเหตุการณ์นี้ขึ้น ผู้กระทำผิดรายเดียวกันนี้เกี่ยวข้องกับการเผยแพร่ข้อมูลจำนวนมหาศาล โดยเฉพาะบันทึกที่เกี่ยวข้องกับนักศึกษาจำนวน 3,149,330 รายการ ซึ่งเชื่อว่าได้มาจากสำนักงานคณะกรรมการการศึกษาขั้นพื้นฐาน (OBEC) โดยข้อมูลดังกล่าวมีความสำคัญมาก และอาจมีคุณค่าสูงสำหรับวัตถุประสงค์ที่เป็นอันตราย โดยพิจารณาถึงความเสี่ยงที่นักศึกษาอาจตกเป็นเป้าหมายจากองค์กรอาชญากรรม

ผู้เชี่ยวชาญด้านความปลอดภัยพบว่าข้อมูลบางส่วนถูกปล่อยออกมาโดยไม่มีค่าใช้จ่ายใด ๆ โดยผู้ไม่หวังดีทำเช่นนี้เพื่อการแลกเปลี่ยนในโครงการในอนาคต เช่น การสแปม, การโกงออนไลน์, และแคมเปญ Business Email Compromise (BEC) ซึ่งการกระจายข้อมูลโดยไม่คิดเงินทำให้ข้อมูลเป็นที่เข้าถึงได้ง่ายขึ้นสำหรับการดำเนินกิจกรรมที่เป็นอันตรายอื่น ๆ

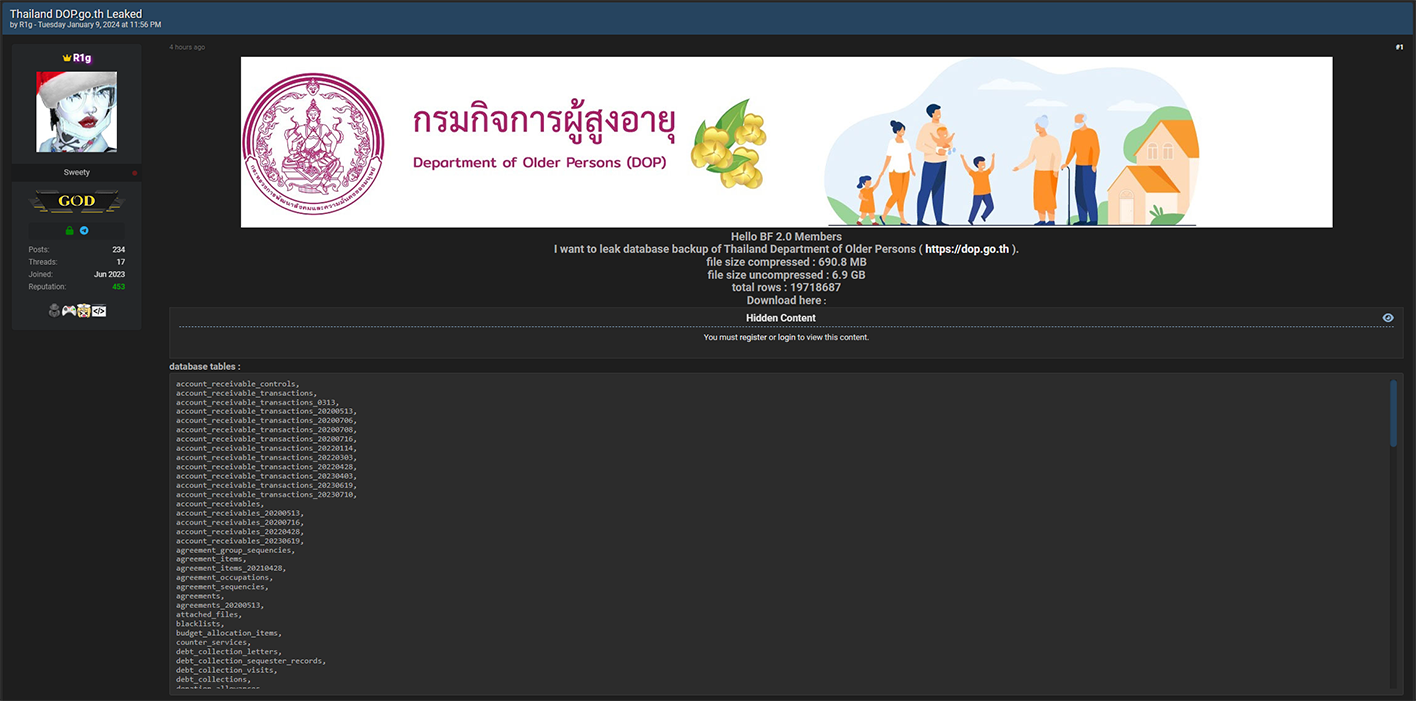

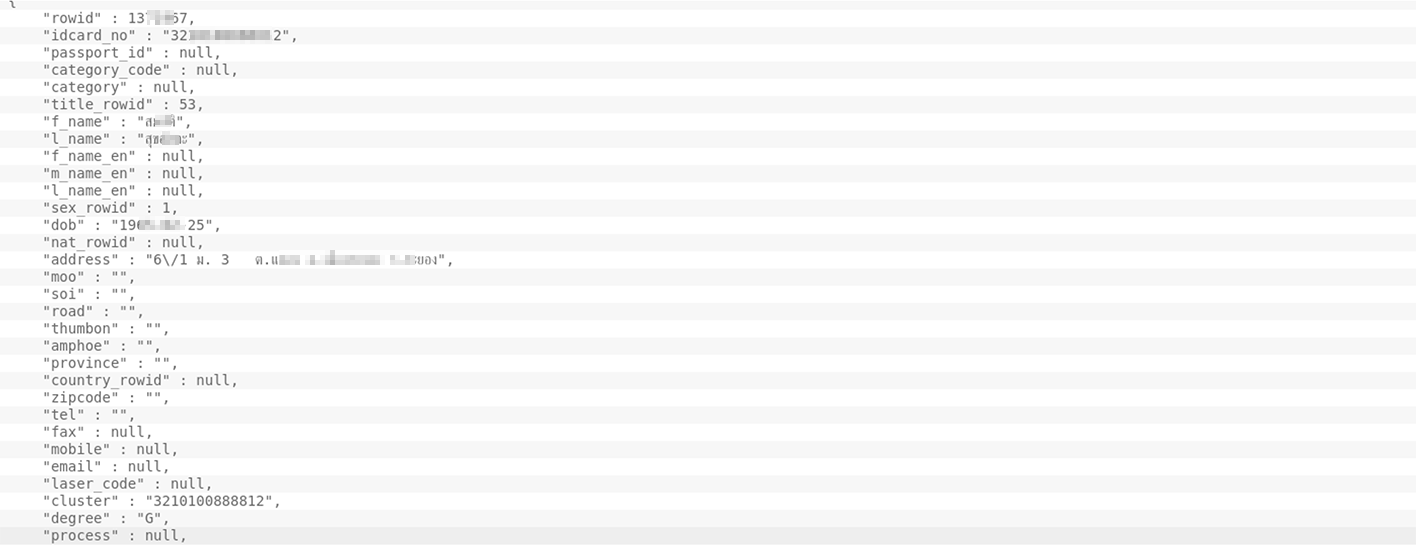

อีกชุดข้อมูลที่ถูกเปิดเผยบนเว็บไซต์ Breachedforums.is ซึ่งมีชื่อว่า "Thailand DOP.go.th Leaked" ชุดนี้ประกอบด้วยข้อมูลส่วนบุคคล (PII) โดยส่วนใหญ่เกี่ยวกับประชากรผู้สูงอายุในประเทศไทย โดยมีขนาดประมาณ 690MB ประกอบด้วยข้อมูลทั้งหมด 19,718,687 รายการ

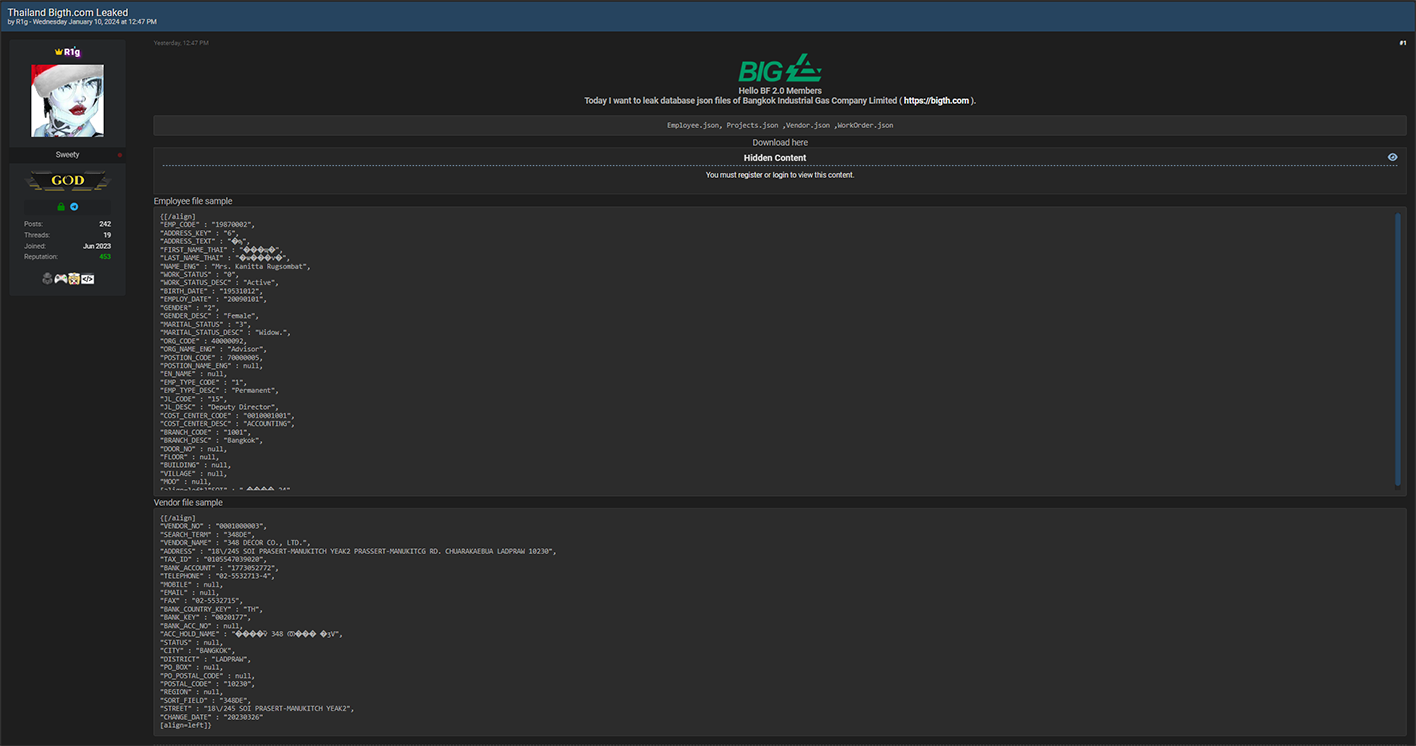

ในวันที่ 10 มกราคม 2024 เกิดเหตุการณ์การรั่วข้อมูลอีกครั้ง ในครั้งนี้เกี่ยวข้องกับ บริษัท บางกอกอินดัสเทรียลแก๊ส จำกัด ซึ่งการรั่วไหลครั้งนี้ถือเป็นอีกตัวอย่างที่สำคัญ ที่มีเป้าหมายไปที่บริษัทโครงสร้างพื้นฐาน และกลุ่มน้ำมัน และก๊าซ

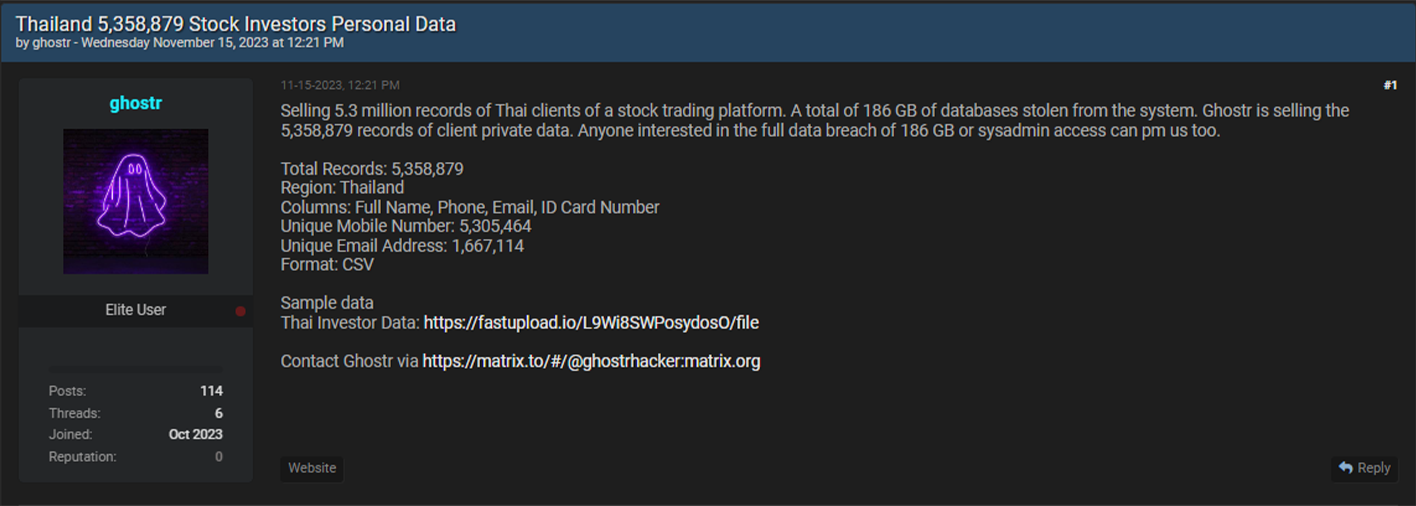

อีกการเปิดเผยข้อมูลการรั่วไหลของข้อมูลใหม่จากผู้ไม่หวังดีในชื่อ 'Ghostr' บน Breachforums.is โดยข้อมูลชุดนี้มีขนาดใหญ่มาก โดยเกี่ยวข้องกับข้อมูลประมาณ 186 GB และรวมบันทึกจำนวน 5.3 ล้านรายการจากแพลตฟอร์มการซื้อขายหลักทรัพย์ ข้อมูลที่รั่วไหลรวมถึงรายละเอียดของผู้ใช้งานคนไทย รวมถึงชื่อ-นามสกุล, หมายเลขโทรศัพท์, ที่อยู่อีเมล และหมายเลขบัตรประจำตัวประชาชน

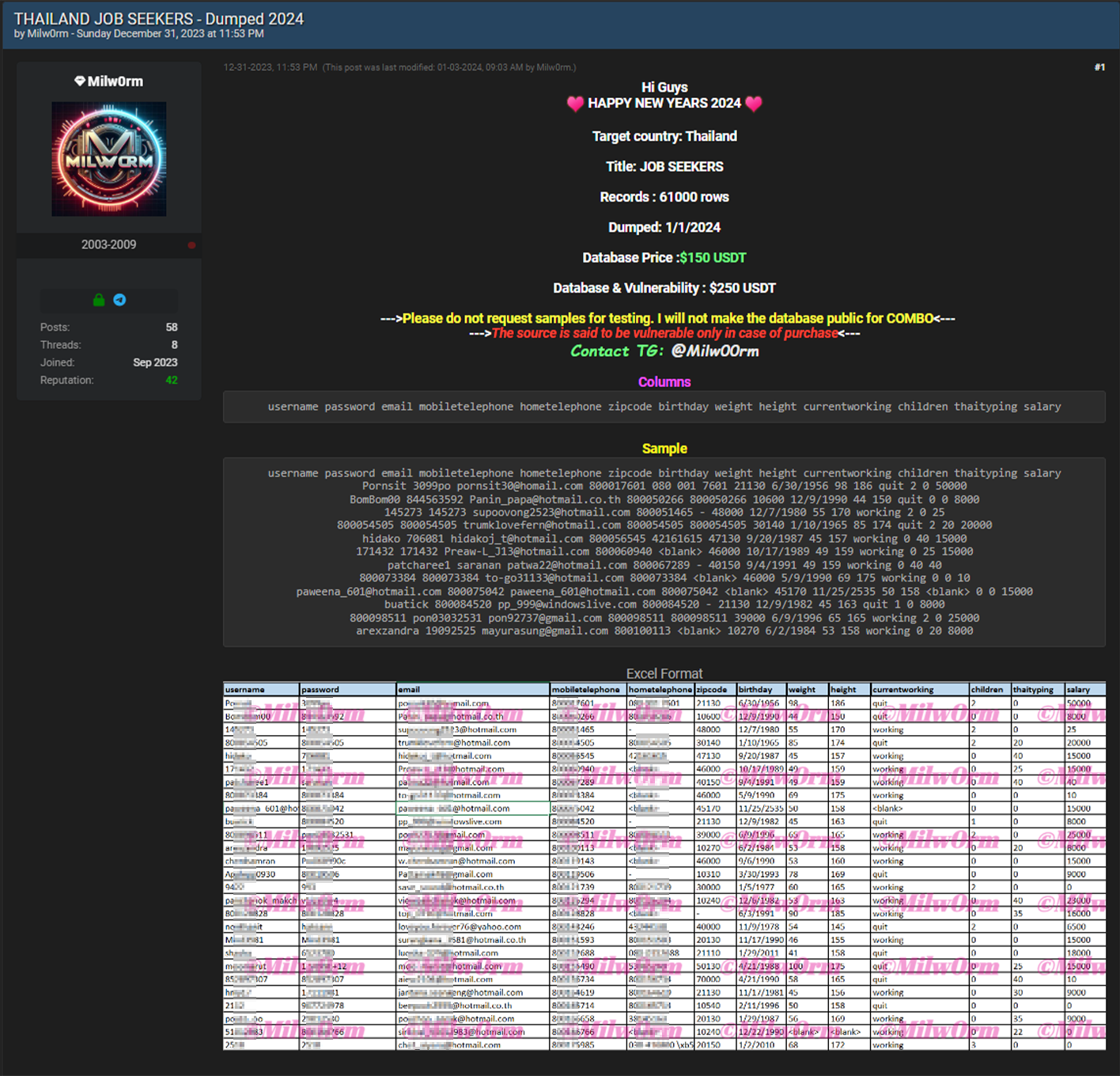

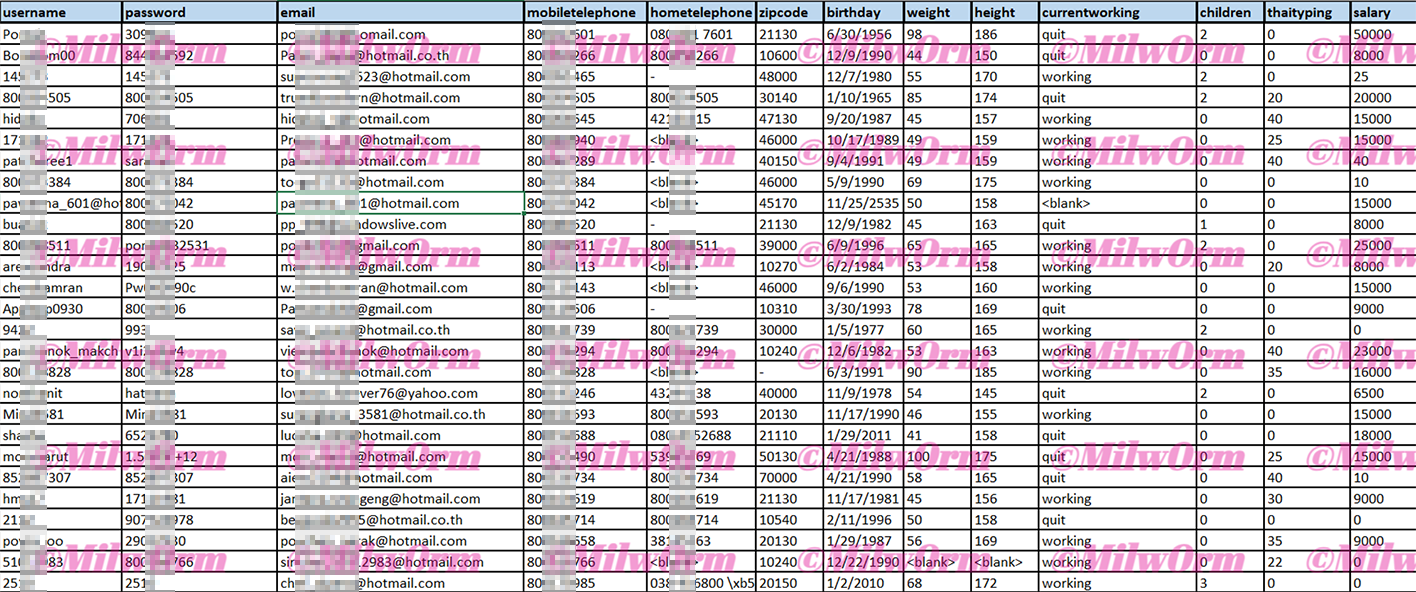

อีกเหตุการณ์หนึ่ง มีรายงานถึงข้อมูลรั่วไหลโดย Milw0rm บน breachforum.is ชุดข้อมูลนี้เผยแพร่เมื่อวันที่ 1 มกราคม 2024 สำหรับผู้สมัครงานชาวไทย และรวมถึงข้อมูลส่วนบุคคลที่หลากหลาย ชุดข้อมูลประกอบด้วยข้อมูล 61,000 รายการ ข้อมูลโดยละเอียด เช่น ชื่อผู้ใช้, รหัสผ่าน, อีเมล, หมายเลขโทรศัพท์มือถือ และบ้าน, รหัสไปรษณีย์, วันเกิด, ลักษณะทางกายภาพเช่น น้ำหนัก และส่วนสูง, สถานะการจ้างงานปัจจุบัน, ข้อมูลเกี่ยวกับลูก ๆ, ความสามารถในการพิมพ์ด้วยภาษาไทย และรายละเอียดเกี่ยวกับเงินเดือน

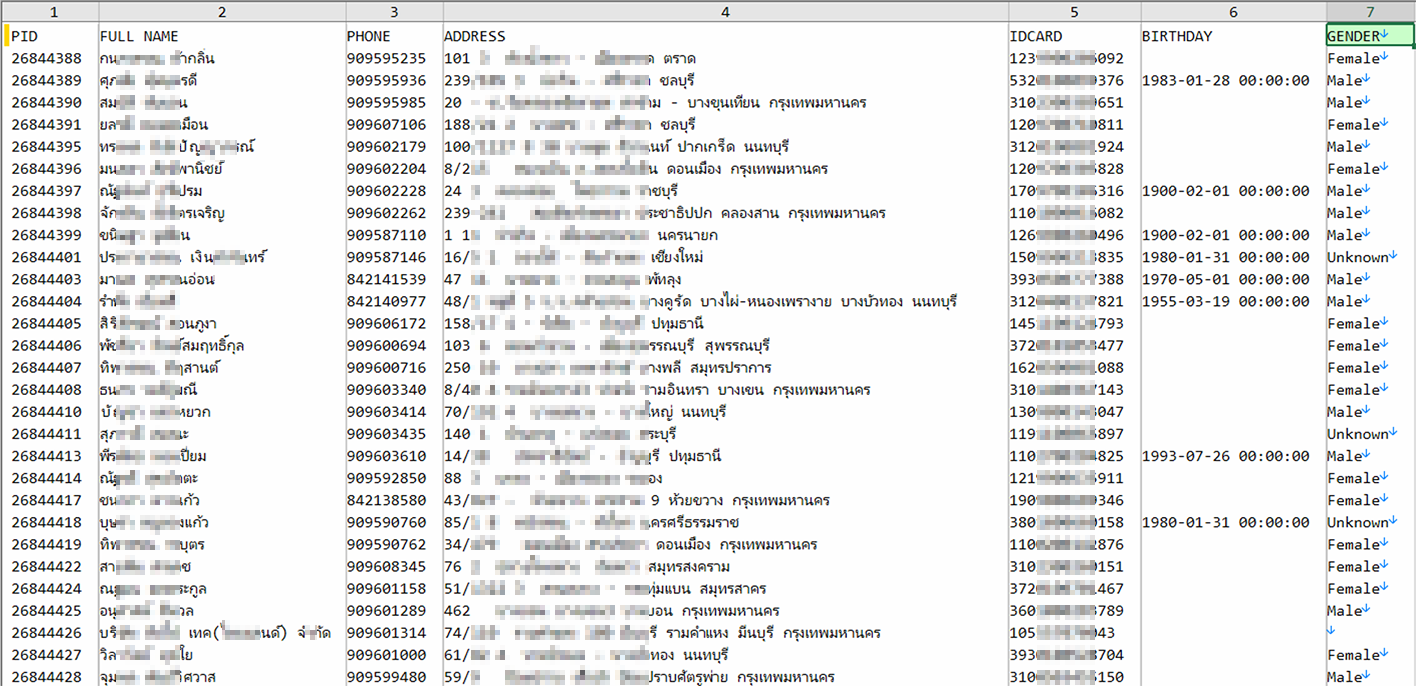

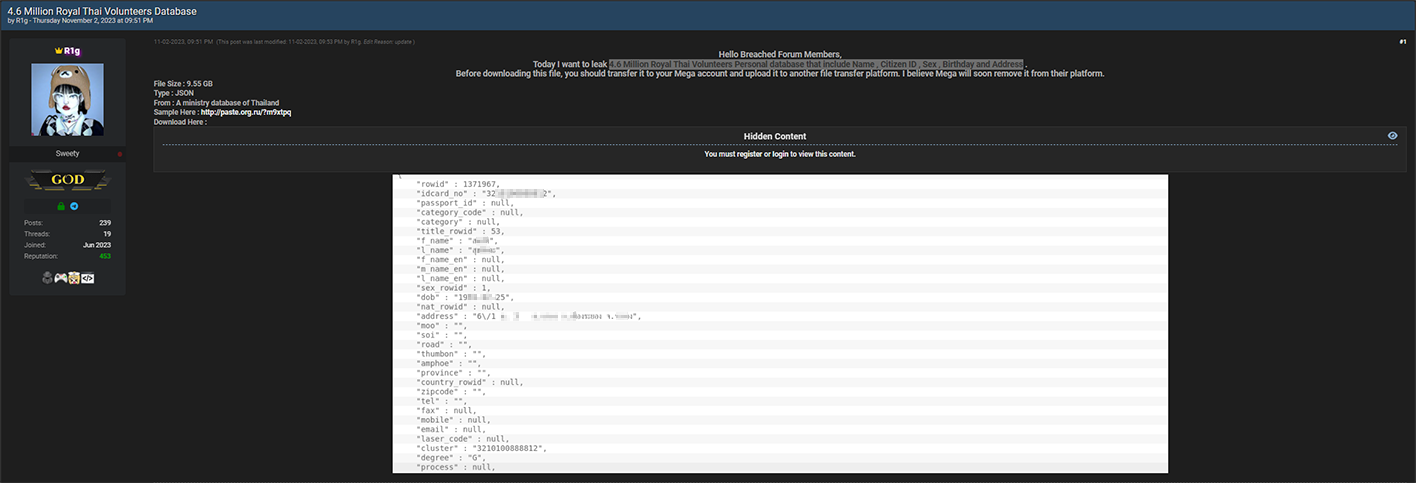

ผู้ไม่หวังดีที่รู้จักกันในชื่อ R1g ทำการลงข้อมูลจำนวนมากที่เกี่ยวข้องกับฐานข้อมูลส่วนบุคคลของลูกจ้างอาสาสมัครทหารไทย โดยการรั่วไหลนี้มีจำนวนมากรวมกว่า 4.6 ล้านรายการ ข้อมูลที่รั่วไหลประกอบไปด้วยข้อมูลส่วนบุคคลที่มีความสำคัญ เช่น ชื่อ, หมายเลขประจำตัวประชาชน, เพศ, วันเกิด และที่อยู่

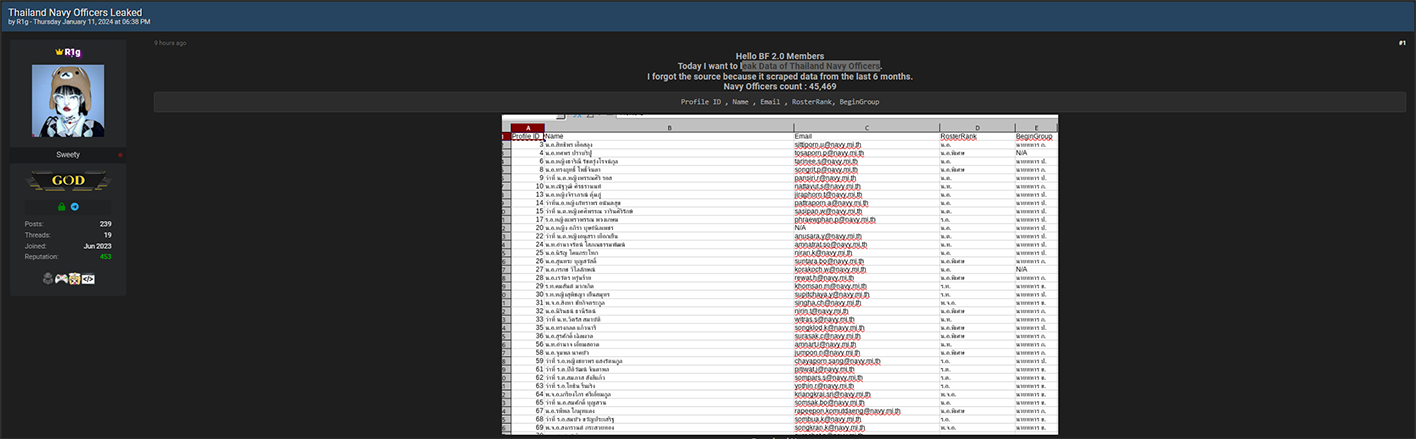

R1g อ้างความรับผิดชอบต่อการรั่วไหลของข้อมูลสำคัญอีกครั้งในวันพฤหัสบดีที่ 11 มกราคม 2024 โดยการรั่วไหลข้อมูลครั้งนี้เกี่ยวข้องกับข้อมูลสำหรับนาวิกโยธินของประเทศไทย ซึ่งถือเป็นเหตุการณ์ด้านความปลอดภัยที่สำคัญอีกเหตุการณ์หนึ่ง

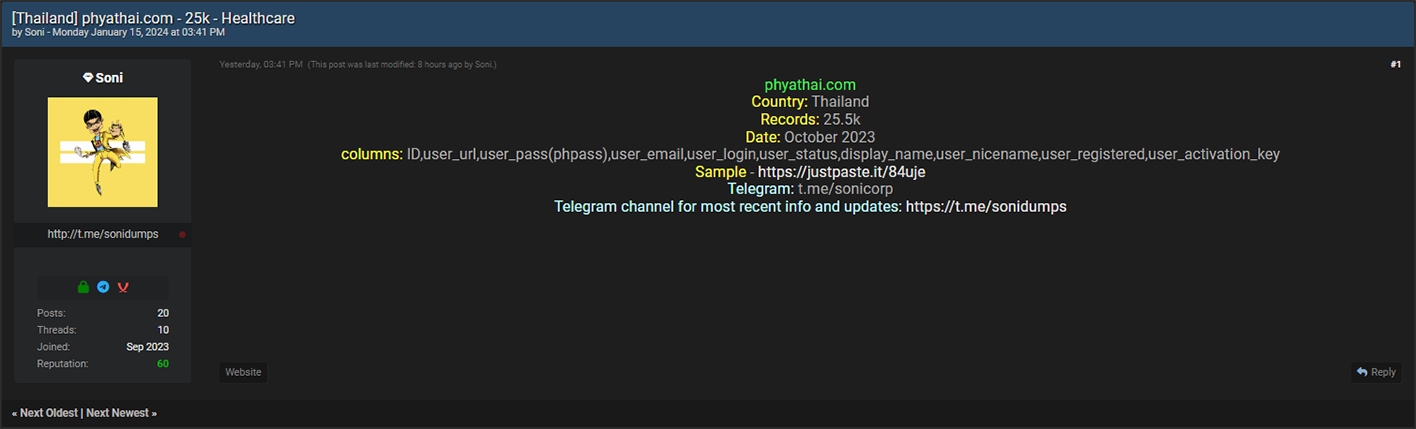

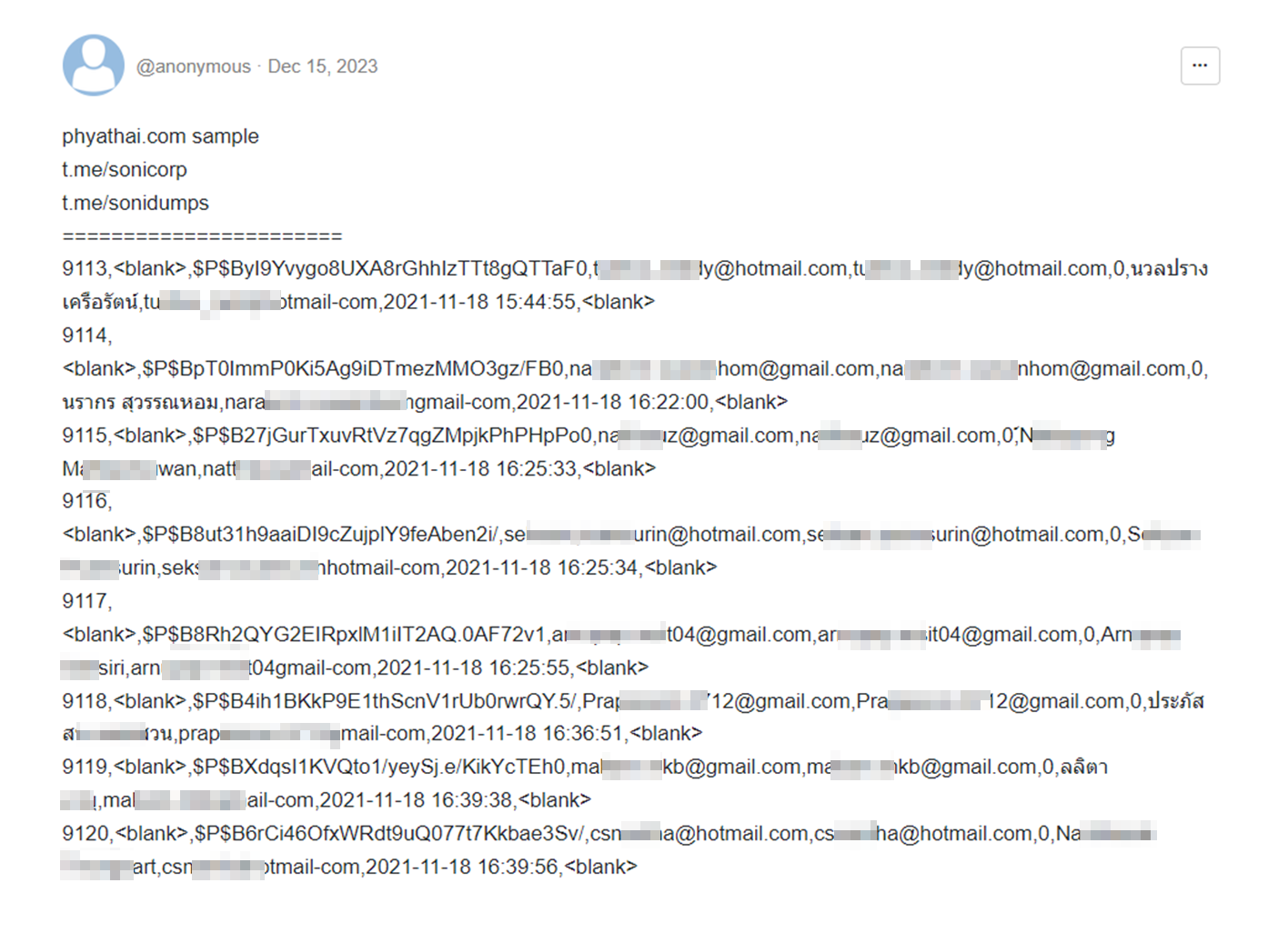

ในวันที่ 15 มกราคม 2024 ผู้ไม่หวังดีที่ใช้ชื่อ Soni โพสต์ฐานข้อมูลที่รั่วไหลที่เกี่ยวข้องกับเว็บไซต์ Phyathai.com โดยข้อมูลครั้งนี้ประกอบด้วยบันทึกข้อมูลผู้ใช้จำนวน 25,500 รายการ รวมถึง ID, user URL, รหัสผ่านที่ถูกเข้ารหัส (phpass), อีเมลผู้ใช้, รายละเอียดการเข้าสู่ระบบ, สถานะบัญชี, ชื่อที่แสดง, วันที่ลงทะเบียน และคีย์การเปิดใช้งานของผู้ใช้งาน ซึ่งผู้ไม่หวังดีได้แชร์ตัวอย่างข้อมูลไว้เป็นหลักฐาน

อาชญากรไซเบอร์ยังมุ่งเป้าโจมตีไปยังภาครัฐ และกองทัพในประเทศไทย โดยทำการรั่วไหลข้อมูลส่วนบุคคลของเจ้าหน้าที่ และบุคลากรในเจ้าหน้าที่บังคับใช้กฎหมาย การดำเนินการประเภทนี้เป็นเรื่องปกติสำหรับกลุ่มอาชญากรทางไซเบอร์ โดยผู้ไม่หวังดีได้เปิดเผยเอกสารลับต่าง ๆ ซึ่งรวมถึงการติดต่อภายใน และการโต้ตอบกับหน่วยงานบังคับใช้กฎหมายในกัมพูชา โดยที่มาของข้อมูลรั่วไหลครั้งนี้ยังไม่สามารถระบุได้ แต่การโจมตีทางไซเบอร์ต่อเจ้าหน้าที่รัฐบาลไทยอาจแสดงให้เห็นถึงแนวโน้มการกำหนดเป้าหมายที่เพิ่มขึ้นในภูมิภาค

สรุป

ในปี 2024 ประเทศไทยกำลังมีบทบาทสำคัญในการต่อสู้กับอาชญากรรมทางไซเบอร์ทั่วโลก ในขณะที่ประเทศไทยกำลังก้าวเข้าสู่การเปลี่ยนแปลงทางดิจิทัล และขยายขีดความสามารถในด้านเทคโนโลยีสารสนเทศ และการสื่อสาร (ICT) ทำให้ความเสี่ยงที่กำลังเพิ่มขึ้นเกี่ยวกับการละเมิดข้อมูลส่วนบุคคลนี้ตอกย้ำถึงความจำเป็นเร่งด่วนสำหรับประเทศไทยในการปรับใช้ และเสริมสร้างกลยุทธ์ความปลอดภัยทางไซเบอร์ที่แข็งแกร่งมากขึ้น

การรั่วไหลข้อมูลขนาดใหญ่อย่างต่อเนื่อง และความเสี่ยงที่กำลังจะเกิดขึ้นจากการใช้ข้อมูลที่มีความลับในประเทศไทย เป็นเครื่องเตือนใจที่ชัดเจนถึงความจำเป็นที่สำคัญในการปรับปรุงการปกป้องข้อมูล และกลยุทธ์การป้องกันทางไซเบอร์สำหรับประเทศไทย ซึ่งมีความจำที่จะเสริมสร้างความปลอดภัยไซเบอร์ กฎหมายความเป็นส่วนตัวของข้อมูลที่เข้มงวด และปลูกฝังวัฒนธรรมการเฝ้าระวังทางดิจิทัลที่แพร่หลายในหมู่ประชากร และสถาบันต่าง ๆ มาตรการดังกล่าวเป็นกุญแจสำคัญ ไม่เพียงแต่ในการปกป้องความเป็นส่วนตัวและความปลอดภัยของพลเมืองเท่านั้น แต่ยังสำหรับการเสริมสร้างฐานะของประเทศไทยในฐานะบทบาทที่น่าเชื่อถือ และปลอดภัยในดิจิทัลระหว่างประเทศ