ผู้เชี่ยวชาญด้านความปลอดภัยทางไซเบอร์รายงานการค้นพบ Plaintext password กว่า 19 ล้านรหัส ที่ถูกเปิดเผยบนอินเทอร์เน็ตจาก Firebase instance ที่ตั้งค่าแบบไม่ปลอดภัย โดย Firebase เป็นแพลตฟอร์มของ Google สำหรับการโฮสต์ฐานข้อมูล

การประมวลผลแบบคลาวด์ และการพัฒนาแอป ซึ่งผู้เชี่ยวชาญได้ทำการสแกนโดเมนมากกว่า 5 ล้านโดเมน และพบเว็บไซต์ 916 แห่ง จากองค์กรที่ไม่ได้เปิดใช้งานมาตรการด้านความปลอดภัย หรือตั้งค่าไม่ถูกต้องโดยข้อมูล plaintext password ที่รั่วไหลประกอบไปด้วย ข้อมูลผู้ใช้ที่มีความสำคัญมากกว่า 125 ล้านรายการ รวมถึงอีเมล ชื่อ รหัสผ่าน หมายเลขโทรศัพท์ และข้อมูลการเรียกเก็บเงินพร้อมรายละเอียดธนาคาร

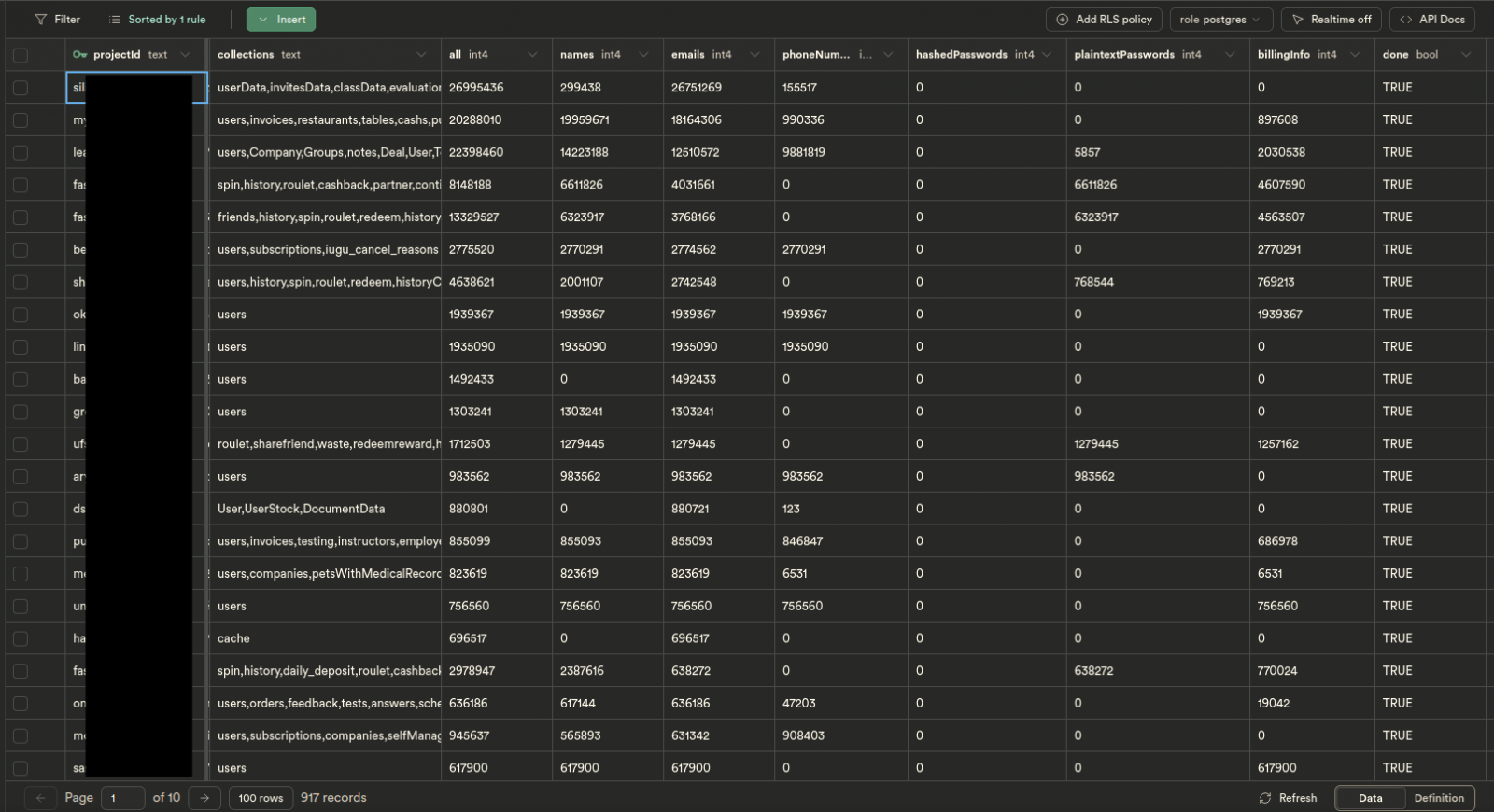

ข้อมูล Plaintext password ที่รั่วไหล

ผู้เชี่ยวชาญ (Logykk ,xyzeva/Eva และ MrBruh) ได้ค้นหาเว็บสาธารณะเพื่อหาข้อมูลส่วนบุคคล (PII) ที่ถูกเปิดเผยผ่าน Firebase instance ที่มีช่องโหว่ ซึ่งไม่มีการตั้งค่าความปลอดภัยเลย หรือมีการกำหนดค่าไม่ถูกต้อง และอนุญาตให้เข้าถึงฐานข้อมูลแบบ read access ได้

สำหรับตัวอย่าง database ที่รั่วไหล ถูกแสดงโดยคริปต์ของ Eva ซึ่งเป็น Catalyst ที่มีไว้เพื่อตรวจสอบประเภทของข้อมูลที่พบ และแยกตัวอย่าง 100 รายการ

รายละเอียดของข้อมูล plaintext password ที่รั่วไหล จากการตั้งค่าไม่ปลอดภัย ประกอบไปด้วย:

ชื่อ : 84,221,169 รายการ

อีเมล์: 106,266,766 รายการ

หมายเลขโทรศัพท์: 33,559,863 รายการ

รหัสผ่าน: 20,185,831 รายการ

ข้อมูลการเรียกเก็บเงิน (รายละเอียดธนาคาร ใบแจ้งหนี้ ฯลฯ): 27,487,924 รายการ

ซึ่งรหัสผ่านจำนวน 98% หรือ 19,867,627 รายการ เป็น plaintext password ทำให้มีความเสี่ยงที่จะถูกนำข้อมูลไปใช้ในการโจมตีได้

ทั้งนี้ผู้เชี่ยวชาญระบุว่าบริษัทต่าง ๆ ควรต้องหลีกเลี่ยงการจัดเก็บรหัสผ่านในรูปแบบ plaintext เนื่องจาก Firebase มี end-to-end identity solution ที่เรียกว่า Firebase Authentication โดยเฉพาะ สำหรับกระบวนการลงชื่อเข้าใช้ที่ปลอดภัย ซึ่งจะไม่เปิดเผยรหัสผ่านของผู้ใช้ใน record หนึ่งในวิธีการรั่วไหลของของรหัสผ่านผู้ใช้ใน Firestore database คือการที่ผู้ดูแลระบบสร้างฟิลด์ 'password' ที่จะจัดเก็บข้อมูลในรูปแบบ plaintext

การแจ้งเตือนไปยังเจ้าของเว็บไซต์

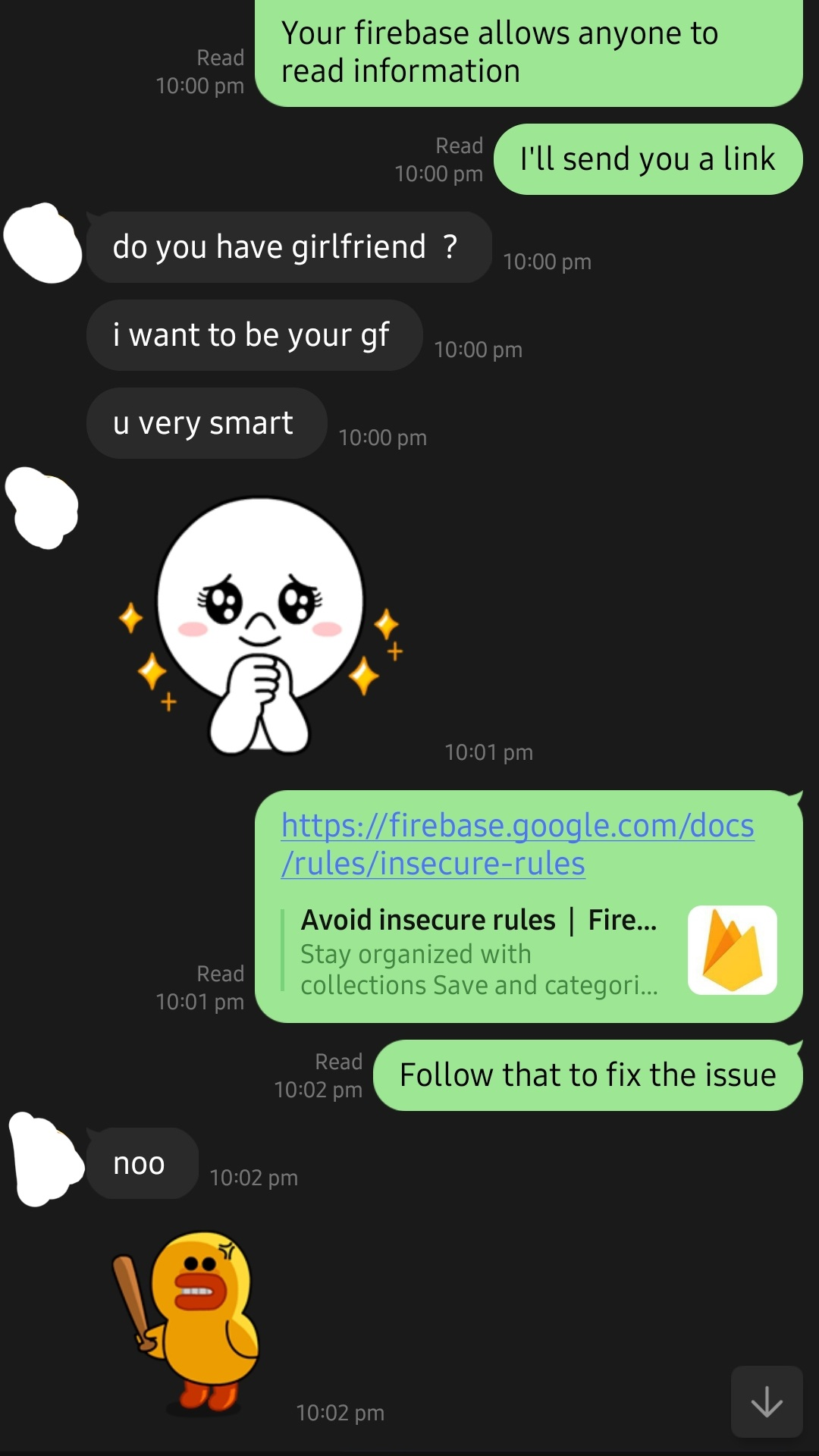

หลังจากวิเคราะห์ข้อมูลจากตัวอย่างแล้ว ผู้เชี่ยวชาญได้พยายามแจ้งเตือนไปยังบริษัทที่ได้รับผลกระทบทั้งหมดเกี่ยวกับ Firebase instance ที่มีการรักษาความปลอดภัยที่ไม่เหมาะสม โดยส่งอีเมล 842 ฉบับในระยะเวลา 13 วัน แม้ว่าจะมีเจ้าของเว็บไซต์เพียง 1% ตอบกลับอีเมลดังกล่าว แต่พบว่าหนึ่งในสี่ของผู้ดูแลระบบเว็บไซต์ที่ได้รับแจ้งเตือน ได้ทำการแก้ไขการกำหนดค่าที่ไม่ถูกต้องในแพลตฟอร์ม Firebase ของตน รวมถึงผู้เชี่ยวชาญยังได้รับการเยาะเย้ยจากเว็บไซต์การพนันของอินโดนีเซีย 9 รายการ ที่ผู้เชี่ยวชาญได้รายงานปัญหา และแนะนำแนวทางในการแก้ไขปัญหา ซึ่งบริษัทเดียวกันนี้ มีจำนวนบันทึกบัญชีธนาคารที่ถูกเปิดเผยมากที่สุด (8 ล้านรายการ) และรหัสผ่านแบบ plaintext (10 ล้านรายการ)

ข้อมูลที่รั่วไหลทั้งหมด 223 ล้านรายการ

ผู้เชี่ยวชาญได้ทำการสแกนโดยใช้สคริปต์ Python ที่สร้างโดย MrBruh เพื่อตรวจสอบเว็บไซต์ หรือชุด JavaScript เพื่อหาตัวแปรในการกำหนดค่า Firebase ซึ่งการสแกนอินเทอร์เน็ต แยกวิเคราะห์ข้อมูลดิบ และการจัดระเบียบใช้เวลาประมาณหนึ่งเดือน

การใช้หน่วยความจำขนาดใหญ่ทำให้สคริปต์ไม่เหมาะสมกับงาน จึงได้เปลี่ยนไปใช้ตัวแปรใน Golang ที่เขียนโดย Logykk ซึ่งใช้เวลามากกว่าสองสัปดาห์ในการสแกนอินเทอร์เน็ตให้เสร็จสิ้น

โดยสคริปต์ใหม่ได้สแกนโดเมนมากกว่า 5 ล้านโดเมนที่เชื่อมต่อกับแพลตฟอร์ม Firebase ของ Google สำหรับบริการคอมพิวเตอร์คลาวด์แบ็กเอนด์ และการพัฒนาแอปพลิเคชัน ในการตรวจสอบสิทธิ์การอ่านใน Firebase โดยอัตโนมัติ นอกจากนี้ทีมงานยังได้ใช้สคริปต์อื่นจาก Eva ที่จะรวบรวมข้อมูลเว็บไซต์หรือ JavaScript เพื่อเข้าถึง Firebase collections (Cloud Firestore NoSQL databases)

จำนวนข้อมูลทั้งหมดที่ผู้เชี่ยวชาญค้นพบใน database ที่กำหนดค่าไม่ถูกต้องคือ 223,172,248 รายการ ในจำนวนนี้มีข้อมูลบันทึก 124,605,664 รายการที่เกี่ยวข้องกับผู้ใช้ ส่วนที่เหลือแสดงข้อมูลที่เกี่ยวข้องกับองค์กร และการทดสอบ

จุดเริ่มต้นการค้นพบ

การสแกนอินเทอร์เน็ตเพื่อหาข้อมูล Personally Identifiable Information in Domain Name System (PII) ที่เปิดเผยจาก Firebase instance ที่กำหนดค่าไม่ถูกต้องเป็นการติดตามผลของอีกโครงการหนึ่งที่ผู้เชี่ยวชาญดำเนินการเมื่อสองเดือนที่แล้ว ซึ่งเป็นโครงการที่ได้รับสิทธิ์ของผู้ดูแลระบบ และสิทธิ์ผู้ดูแลระบบขั้นสูงใน Firebase instance ใช้โดย Chattr ซึ่งเป็นโซลูชันซอฟต์แวร์การจ้างงานที่ขับเคลื่อนด้วย AI

Chattr ถูกใช้โดยร้านอาหารฟาสต์ฟู้ดขนาดใหญ่หลายแห่งในสหรัฐอเมริกา เช่น KFC, Wendy's, Taco Bell, Chick-fil-A, Subway, Arby's, Applebee's และ Jimmy John's เพื่อจ้างพนักงาน

แม้ว่าบทบาทผู้ดูแลระบบใน Firebase dashboard ของ Chattr จะทำให้สามารถดูข้อมูลที่มีความสำคัญ ที่เกี่ยวข้องกับบุคคลที่พยายามหางานในอุตสาหกรรมอาหารฟาสต์ฟู้ดได้ แต่บทบาท "ผู้ดูแลระบบขั้นสูง" ให้สิทธิ์เข้าถึงบัญชีของบริษัท และดำเนินการในนามของบริษัทสำหรับงานบางอย่าง รวมถึงการตัดสินใจจ้างงานด้วย ทั้งนี้ผู้เชี่ยวชาญได้เปิดเผยช่องโหว่ดังกล่าวต่อ Chattr ซึ่งเป็นผู้แก้ไขช่องโหว่ดังกล่าว

Ref : bleepingcomputer

ไม่มีความคิดเห็น:

แสดงความคิดเห็น