เหล่าอาชญากรไซเบอร์หันมาใช้แพลตฟอร์มฟิชชิ่งรูปแบบใหม่ที่ชื่อว่า "Tycoon 2FA" ซึ่งเป็นบริการฟิชชิ่งสำเร็จรูป (PhaaS) มากขึ้น เพื่อมุ่งเป้าโจมตีบัญชี Microsoft 365 และ Gmail โดยชุดเครื่องมือนี้สามารถ bypass การยืนยันตัวตนแบบ 2 ขั้นตอน (2FA) ได้อีกด้วย

Tycoon 2FA ถูกพบโดยนักวิเคราะห์จาก Sekoia ในเดือนตุลาคม 2023 ระหว่างการตรวจสอบภัยคุกคามตามปกติ แต่ชุดเครื่องมือนี้มีการใช้งานมาตั้งแต่เดือนสิงหาคม 2023 เป็นอย่างน้อยโดยกลุ่ม Saad Tycoon ซึ่งให้บริการผ่านช่องทาง Telegram ส่วนตัว

ชุดเครื่องมือ PhaaS นี้ มีความคล้ายคลึงกับแพลตฟอร์ม AitM (Adversary-in-the-Middle) อื่น ๆ เช่น Dadsec OTT ซึ่งแสดงให้เห็นว่าอาจมีการนำโค้ดมาใช้ซ้ำ หรือเป็นการทำงานร่วมกันระหว่างนักพัฒนา

ในปี 2024 Tycoon 2FA ได้เปิดตัวเวอร์ชันใหม่ที่แอบแฝงได้แนบเนียนยิ่งขึ้น ซึ่งแสดงให้เห็นถึงความพยายามอย่างต่อเนื่องในการพัฒนาชุดเครื่องมือฟิชชิ่งนี้ให้มีประสิทธิภาพมากขึ้น ปัจจุบันบริการนี้มีโดเมนที่ใช้งานมากกว่า 1,100 โดเมน และถูกนำไปใช้ในการโจมตีฟิชชิ่งหลายพันครั้ง

การโจมตี Tycoon 2FA

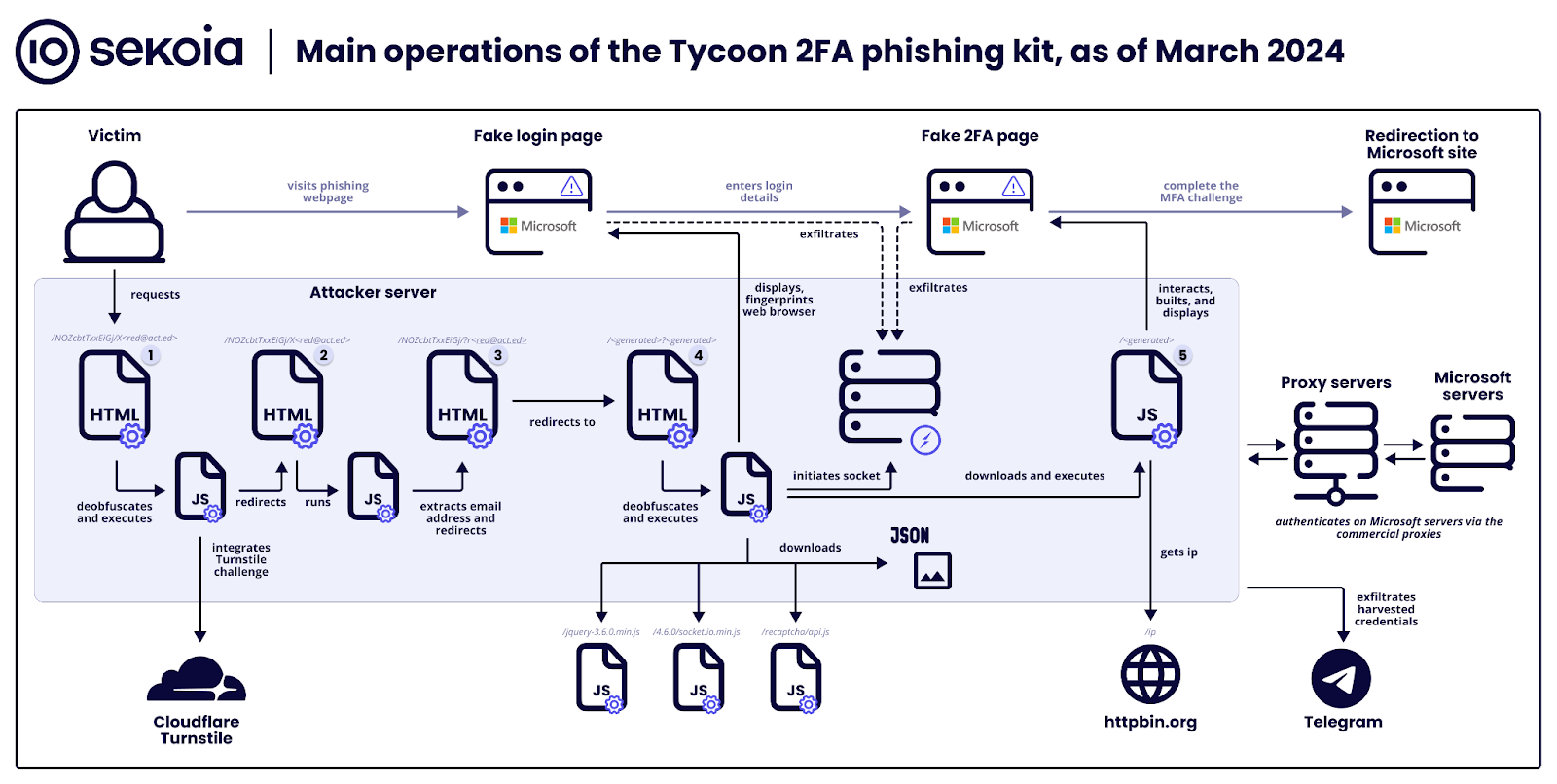

การโจมตีด้วย Tycoon 2FA เป็นกระบวนการหลายขั้นตอนที่ผู้โจมตีทำการขโมยคุกกี้เซสชันโดยใช้เซิร์ฟเวอร์ reverse proxy ซึ่งทำหน้าที่เป็นโฮสต์เว็บฟิชชิ่ง เว็บฟิชชิ่งเหล่านี้จะดักจับข้อมูลที่ผู้เสียหายกรอกเข้าไป และส่งต่อข้อมูลนั้นไปยังบริการที่ถูกต้อง

บริษัท Sekoia อธิบายว่า "เมื่อผู้ใช้ผ่านการยืนยันตัวตนแบบหลายปัจจัย (MFA) สำเร็จ เซิร์ฟเวอร์ reverse proxy จะทำการขโมยคุกกี้เซสชันของผู้ใช้งานไป" ด้วยวิธีนี้ผู้โจมตีสามารถนำเซสชันของผู้ใช้ไปใช้ต่อได้อีกครั้ง ส่งผลให้สามารถ bypass การยืนยันตัวตนแบบหลายปัจจัย (MFA) ได้

รายงานของ Sekoia แบ่งการโจมตีด้วย Tycoon 2FA ออกเป็น 7 ขั้นตอน ดังนี้:

- Stage 0 : ผู้โจมตีจะกระจายลิงก์เว็บฟิชชิ่งไปยังเหยื่อผ่านทางอีเมลที่ฝัง URL หรือรหัส QR โดยปลอมแปลงเป็นองค์กรที่น่าเชื่อถือ

- Stage 1 : ผู้โจมตีใช้ระบบกรองความเป็นมนุษย์ (CAPTCHA) แบบพิเศษอย่าง Cloudflare Turnstile เพื่อกรองโปรแกรม Bot ออก ให้เหลือเฉพาะผู้ใช้งานจริงเท่านั้นที่จะเข้าถึงเว็บฟิชชิ่งได้

- Stage 2 : สคริปต์เบื้องหลังของเว็บฟิชชิ่ง จะทำการดึงข้อมูลอีเมลของเหยื่อจาก URL เพื่อปรับแต่งสำหรับการโจมตีแบบฟิชชิ่ง

- Stage 3 : เหยื่อจะถูกนำไปยังอีกส่วนหนึ่งของเว็บฟิชชิ่งโดยที่ไม่รู้ตัว ซึ่งการกระทำนี้จะพาเหยื่อเข้าใกล้หน้าเข้าสู่ระบบปลอมมากขึ้น

- Stage 4 : ในขั้นตอนนี้จะแสดงหน้าเข้าสู่ระบบปลอมของ Microsoft เพื่อขโมยข้อมูลรับรอง (credentials) โดยใช้ WebSockets ในการแอบส่งข้อมูลออกไป

- Stage 5 : ชุดเครื่องมือนี้จะเลียนแบบการยืนยันตัวตนแบบสองปัจจัย (2FA) โดยดักจับรหัสโทเค็น หรือการตอบสนองของ 2FA เพื่อ bypass การรักษาความปลอดภัย

- Stage 6 : ในที่สุด เหยื่อจะถูกนำทางไปยังหน้าเว็บที่ดูเหมือนเป็นหน้าเว็บที่ถูกต้อง เพื่อซ่อนความสำเร็จของการโจมตีฟิชชิ่ง

ภาพรวมของการโจมตีอธิบายไว้ด้วยแผนภาพด้านล่างนี้ซึ่งรวมถึงขั้นตอนทั้งหมดของกระบวนการ

Sekoia รายงานว่า Tycoon 2FA ซึ่งเป็นชุดเครื่องมือฟิชชิ่งเวอร์ชันล่าสุดที่เปิดตัวในปีนี้ มีการปรับปรุงเปลี่ยนแปลงอย่างมาก ช่วยยกระดับประสิทธิภาพในการฟิชชิ่ง และหลีกเลี่ยงการตรวจจับ

การเปลี่ยนแปลงสำคัญประกอบด้วย การปรับปรุงโค้ด JavaScript และ HTML, การเปลี่ยนลำดับการดึงข้อมูล และการกรองข้อมูลที่เข้มงวดขึ้นเพื่อบล็อกการเข้าถึงเว็บไซต์จากบอท และเครื่องมือวิเคราะห์

ตัวชุดเครื่องมือตอนนี้เลื่อนการโหลดการเข้าถึงหน้าฟิชชิ่งไปจนกระทั่งหลังจากที่ผ่านการตรวจสอบจาก Cloudflare Turnstile โดยใช้ชื่อ URL ที่เป็นเลขสุ่มเพื่อปิดการทำงาน

นอกจากนี้ ระบบรักษาความปลอดภัยยังสามารถระบุ traffic จาก Tor network ที่เชื่อมโยงกับศูนย์ข้อมูลได้ดียิ่งขึ้น ในขณะเดียวกันก็มีการบล็อกการเข้าถึงเว็บไซต์จากโปรแกรมโดยอิงตาม user-agent strings ที่เฉพาะเจาะจง

เกี่ยวกับขอบเขตของการดำเนินการ Sekoia รายงานว่ามีขนาดใหญ่อย่างมากเนื่องจากมีหลักฐานแสดงถึงผู้ใช้งานหลากหลายที่มีพฤติกรรมในลักษณะที่กำลังใช้ Tycoon 2FA สำหรับการดำเนินการฟิชชิ่ง

กระเป๋า Bitcoin ที่เชื่อมโยงกับผู้ดำเนินการ มีธุรกรรมมากกว่า 1,800 รายการตั้งแต่ตุลาคม 2019 โดยมีจำนวนธุรกรรมเพิ่มขึ้นอย่างเห็นได้ชัดตั้งแต่เดือนสิงหาคม 2023 ซึ่งเป็นช่วงเวลาที่เครื่องมือนี้เปิดตัว

มีธุรกรรมมากกว่า 530 รายการที่มีมูลค่าเกิน 120 ดอลลาร์ ซึ่งเป็นราคาเริ่มต้นสำหรับลิงก์การโจมตีฟิชชิ่งในระยะเวลา 10 วัน โดยถึงกลางเดือนมีนาคม 2024 กระเป๋าเงินของผู้โจมตีได้รับเงินสดรวมมูลค่า 394,015 ดอลลาร์

Tycoon 2FA เป็นเพียงการพัฒนาล่าสุดใน PhaaS ที่มีตัวเลือกมากมายสำหรับอาชญากรไซเบอร์ แพลตฟอร์มที่มีชื่อเสียงอื่นที่สามารถหลบหลีกการป้องกัน 2FA ได้ เช่น LabHost, Greatness, และ Robin Banks

Ref : bleepingcomputer

ไม่มีความคิดเห็น:

แสดงความคิดเห็น