รูปแบบการโจมตีจากผู้ไม่ประสงค์ดีที่มีความเชื่อมโยงกับประเทศรัสเซีย กำลังมุ่งเป้าไปที่บัญชี Microsoft 365 ของบุคคลในองค์กรที่เป็นเป้าหมาย โดยใช้เทคนิคการฟิชชิ่งผ่านรหัสอุปกรณ์ เป้าหมายของการโจมตีอยู่ในภาคส่วนรัฐบาล, องค์กรไม่แสวงหากำไร, บริการด้านไอที และเทคโนโลยี, กระทรวงกลาโหม, โทรคมนาคม, สุขภาพ และพลังงาน/น้ำมัน และก๊าซ ในยุโรป อเมริกาเหนือ แอฟริกา และตะวันออกกลาง

Microsoft Threat Intelligence Center กำลังติดตามกลุ่มผู้ไม่ประสงค์ดีที่อยู่เบื้องหลังรูปแบบการโจมตีผ่านรหัสอุปกรณ์ภายใต้ชื่อ 'Storm-237' โดยอ้างอิงจากเป้าหมาย วิธีการโจมตี และแนวทางของกลุ่ม นักวิจัยมีความมั่นใจในระดับปานกลางว่าการดำเนินการนี้เกี่ยวข้องกับปฏิบัติการของรัฐที่สอดคล้องกับผลประโยชน์ของรัสเซีย

การโจมตีฟิชชิ่งผ่านรหัสอุปกรณ์

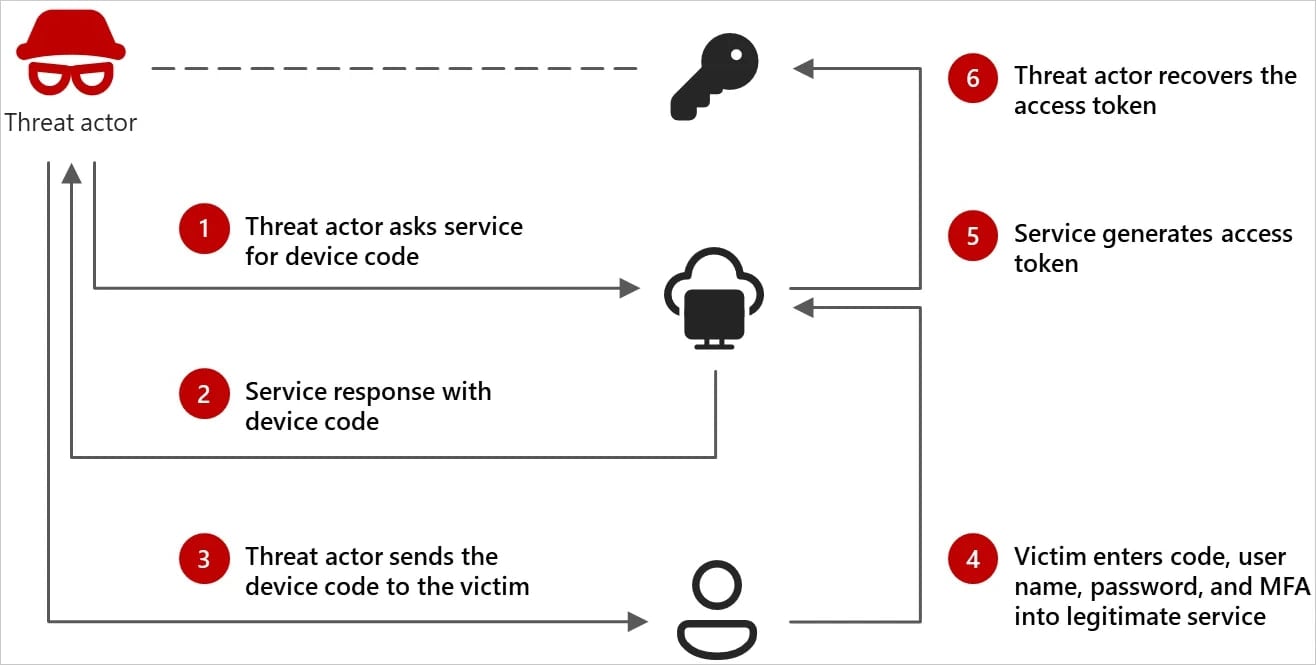

อุปกรณ์ที่จำกัดอินพุต - อุปกรณ์ที่ไม่รองรับแป้นพิมพ์ หรือเบราว์เซอร์ เช่น สมาร์ททีวี และอุปกรณ์ IoT บางประเภท จะต้องอาศัยการตรวจสอบสิทธิ์ด้วยรหัสเพื่อให้ผู้ใช้งานลงชื่อเข้าใช้แอปพลิเคชันได้โดยการพิมพ์รหัสอนุญาตบนอุปกรณ์แยกต่างหาก เช่น สมาร์ทโฟน หรือคอมพิวเตอร์

นักวิจัยของ Microsoft ค้นพบว่า ตั้งแต่เดือนสิงหาคมปีที่แล้ว กลุ่มผู้ไม่ประสงค์ดี Storm-2372 ได้ใช้ช่องทางการยืนยันตัวตนนี้ในการโจมตี โดยหลอกให้เหยื่อกรอกรหัสอุปกรณ์ที่สร้างขึ้นโดยผู้ไม่ประสงค์ดีลงในหน้าลงชื่อเข้าใช้ที่ถูกต้อง

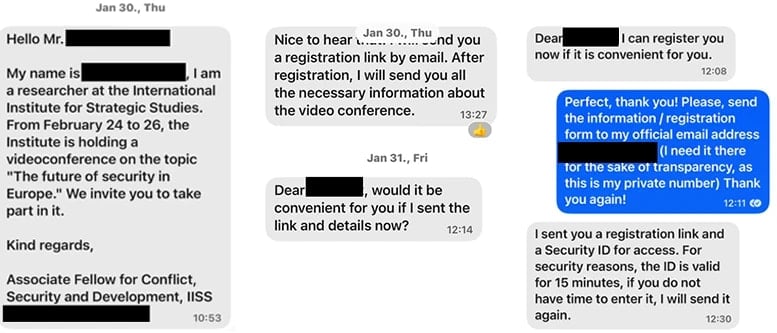

กลุ่มผู้ไม่ประสงค์ดีจะเริ่มต้นการโจมตีโดยสร้างการเชื่อมต่อกับเป้าหมายผ่านแพลตฟอร์มการส่งข้อความ เช่น WhatsApp, Signal และ Microsoft Teams โดยแอบอ้างเป็นบุคคลสำคัญที่เกี่ยวข้องกับเป้าหมาย

ผู้ไม่ประสงค์ดีจะค่อย ๆ สร้างความน่าเชื่อถือ ก่อนที่จะส่ง Link ประชุมออนไลน์ปลอมผ่านอีเมลหรือข้อความ ตามที่นักวิจัยระบุ เหยื่อจะได้รับคำเชิญเข้าร่วมประชุมผ่าน Microsoft Teams ซึ่งภายในมีรหัสอุปกรณ์ที่สร้างขึ้นโดยผู้ไม่ประสงค์ดี

Microsoft ระบุว่า "คำเชิญเหล่านี้หลอกให้เหยื่อดำเนินการยืนยันตัวตนผ่านรหัสอุปกรณ์ โดยเลียนแบบบริการส่งข้อความ ซึ่งช่วยให้กลุ่ม Storm-2372 สามารถเข้าถึงบัญชีของเหยื่อในเบื้องต้น และดำเนินการรวบรวมข้อมูลผ่าน Graph API เช่น การดึงข้อมูลอีเมล"

วิธีนี้ช่วยให้ผู้ไม่ประสงค์ดีสามารถเข้าถึงบริการของ Microsoft เช่น อีเมล และพื้นที่จัดเก็บข้อมูลบนคลาวด์ของเหยื่อได้ โดยไม่ต้องใช้รหัสผ่าน ตราบใดที่โทเค็นที่ถูกขโมยมายังคงมีผลใช้งานอยู่

อย่างไรก็ตาม Microsoft ระบุว่า ขณะนี้ผู้ไม่ประสงค์ดีกำลังใช้ Client ID เฉพาะของ Microsoft Authentication Broker ในกระบวนการลงชื่อเข้าใช้ด้วยรหัสอุปกรณ์ ซึ่งจะช่วยให้พวกเขาสามารถสร้างโทเค็นใหม่ได้

วิธีการนี้เปิดโอกาสให้เกิดการโจมตีรูปแบบใหม่ และการแฝงตัวอยู่ในระบบ เนื่องจากผู้ไม่ประสงค์ดีสามารถใช้ Client ID ดังกล่าวเพื่อลงทะเบียนอุปกรณ์กับ Entra ID ซึ่งเป็นโซลูชันจัดการตัวตน และการเข้าถึงบนคลาวด์ของ Microsoft

Microsoft ระบุว่า "เมื่อมีโทเค็นเดียวกัน และอุปกรณ์ที่ลงทะเบียนใหม่ Storm-2372 สามารถขอรับ Primary Refresh Token (PRT) และเข้าถึงทรัพยากรขององค์กรได้ โดยพบว่า Storm-2372 ใช้อุปกรณ์ที่เชื่อมต่อนี้ในการรวบรวมอีเมลของเหยื่อ"

การป้องกันภัยคุกคามจาก Storm-2372

เพื่อป้องกันการโจมตีฟิชชิ่งด้วยรหัสอุปกรณ์ที่ใช้โดย Storm-2372 Microsoft เสนอให้ปิดใช้งานการลงชื่อเข้าใช้ด้วยรหัสอุปกรณ์หากทำได้ และบังคับใช้นโยบายการเข้าถึงใน Microsoft Entra ID เพื่อจำกัดการใช้งานเฉพาะกับอุปกรณ์ หรือเครือข่ายที่เชื่อถือได้เท่านั้น หากสงสัยว่ามีการฟิชชิ่งโดยใช้รหัสอุปกรณ์ ให้ revoke โทเค็นของผู้ใช้ทันทีโดยใช้ 'revokeSignInSessions' และกำหนดนโยบายการเข้าถึงเพื่อบังคับให้มีการตรวจสอบสิทธิ์ใหม่อีกครั้งสำหรับผู้ใช้งานที่อาจจะถูกโจมตี

สุดท้ายนี้ ควรใช้ sign-in logs ของ Microsoft Entra ID เพื่อตรวจสอบ และระบุความพยายามในการยืนยันตัวตนจำนวนมากในช่วงเวลาสั้น ๆ , การเข้าสู่ระบบด้วยรหัสอุปกรณ์จาก IP ที่ไม่รู้จัก และการแจ้งเตือนที่ผิดปกติสำหรับการยืนยันตัวตนด้วยรหัสอุปกรณ์ที่ส่งไปยังผู้ใช้หลายราย

ไม่มีความคิดเห็น:

แสดงความคิดเห็น