พบรูปแบบการโจมตี Phishing ที่มุ่งเป้าหมายการโจมตีไปยังบริษัทผู้ผลิตยานยนต์ เคมีภัณฑ์ และอุตสาหกรรมในเยอรมนี และสหราชอาณาจักร โดยใช้ HubSpot เพื่อขโมย credentials ของบัญชี Microsoft Azure

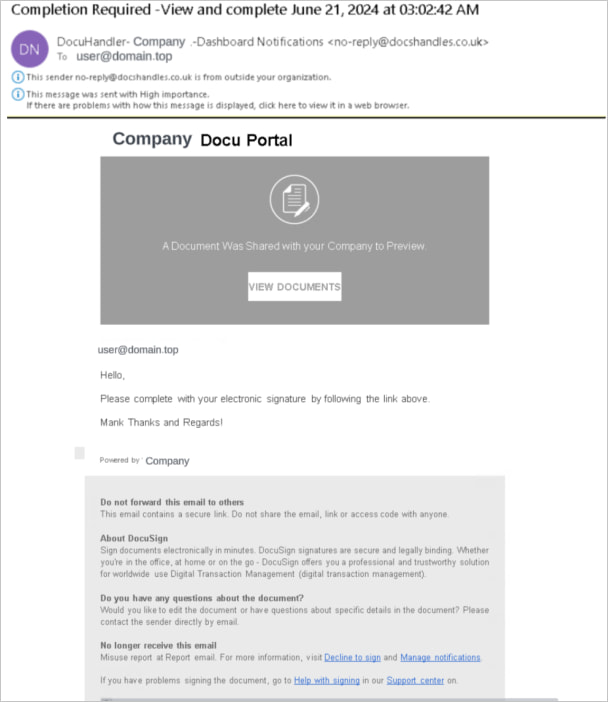

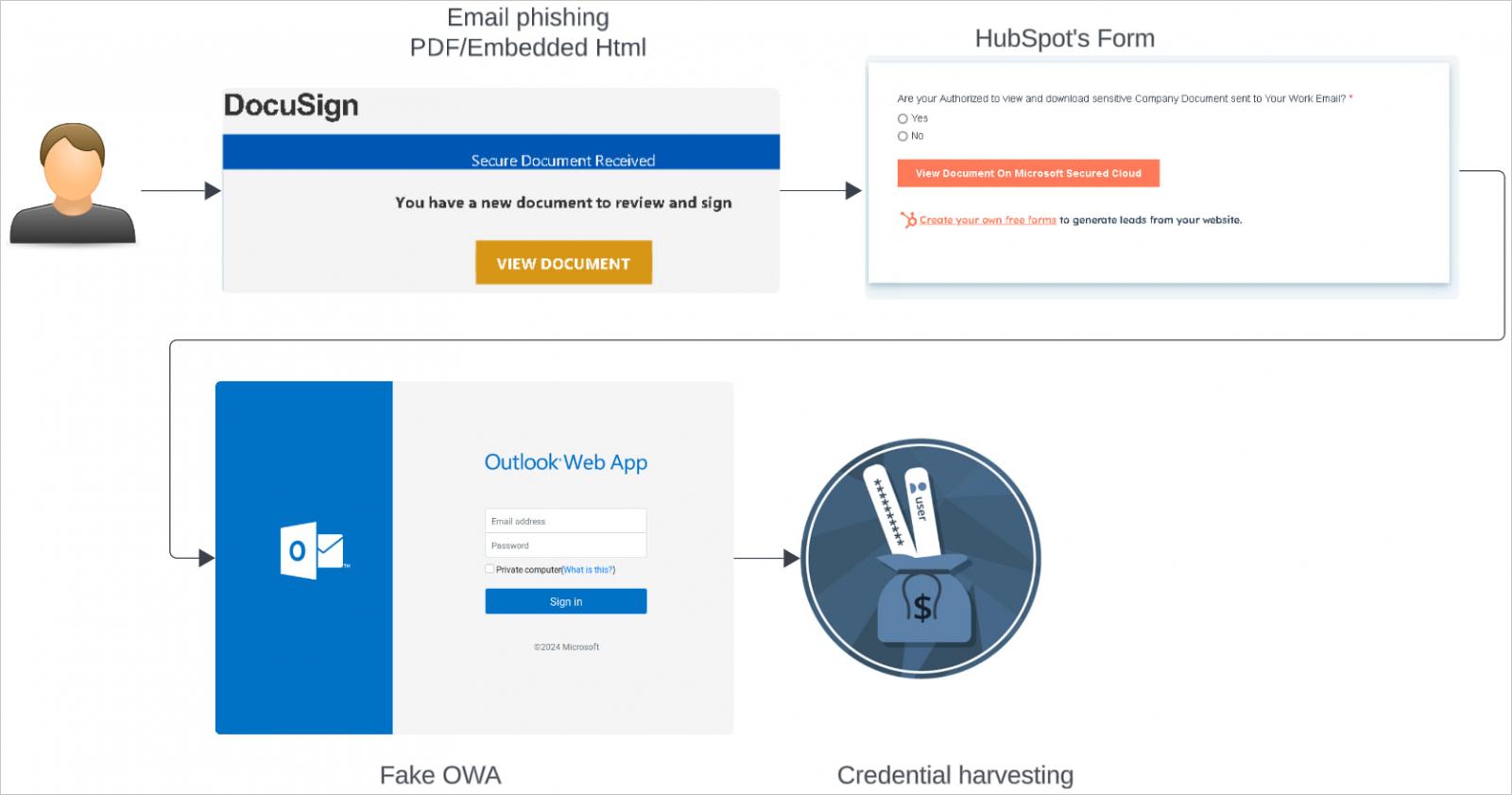

โดยกลุ่มผู้ไม่ประสงค์ดีได้ใช้ลิงก์ HubSpot Free Form Builder และ PDF ที่เลียนแบบ DocuSign เพื่อเปลี่ยนเส้นทางของเป้าหมายไปยังเว็บไซต์ Phishing เพื่อขโมยข้อมูล credentials

ตามรายงานของทีมนักวิจัย Unit 42 ของ Palo Alto Networks พบรูปแบบการโจมตี Phishing ดังกล่าวมาตั้งแต่เดือนมิถุนายน 2024 และยังคงดำเนินการอยู่จนถึงเดือนกันยายน 2024 ซึ่งขโมย Azure account ไปแล้วประมาณ 20,000 บัญชี

ใช้ HubSpot เพื่อรวบรวมข้อมูล Credentials

HubSpot เป็นแพลตฟอร์มการจัดการลูกค้าสัมพันธ์ (CRM) ซึ่งถูกใช้ในระบบการตลาดอัตโนมัติ, การขาย, การบริการลูกค้า, การวิเคราะห์ และการสร้างเว็บไซต์ และ landing pages

Form Builder เป็นฟีเจอร์ที่ช่วยให้ผู้ใช้สามารถสร้างแบบฟอร์มออนไลน์ที่กำหนดเองเพื่อรวบรวมข้อมูลจากผู้เยี่ยมชมเว็บไซต์

นักวิจัย Unit 42 พบว่าผู้ไม่ประสงค์ดีได้ใช้ HubSpot Form Builder เพื่อสร้างแบบฟอร์มหลอกลวงอย่างน้อย 17 แบบ เพื่อล่อลวงเป้าหมายให้กรอกข้อมูล credentials ที่มีความสำคัญในโดเมน '.buzz' ซึ่งเลียนแบบหน้าเข้าสู่ระบบของ Microsoft Outlook Web App และ Azure

รวมถึงผู้ไม่ประสงค์ดียังใช้เว็บไซต์ที่เลียนแบบระบบการจัดการเอกสารของ DocuSign สำนักงานรับรองเอกสารของฝรั่งเศส และพอร์ทัลการเข้าสู่ระบบเฉพาะองค์กรในการโจมตีด้วย โดยต่อมาเป้าหมายจะถูกส่งต่อไปยังหน้าเว็บไซต์เหล่านั้นโดย phishing messages ที่มีโลโก้ DocuSign ซึ่งมี links ไปยัง HubSpot โดยเป็น PDF ที่แนบมา หรือ HTML ที่ฝังไว้ในเมล์

เนื่องจากอีเมลทั่วไปมองว่าการแนบ links ไปยัง HubSpot ไม่เป็นอันตราย จึงทำให้ email security tools จะไม่ระบุว่า links เหล่านั้น มีแนวโน้มที่จะเป็น Phishing Email ทำให้จะสามารถเข้าถึงกล่องจดหมายของเป้าหมายได้มากกว่า เนื่องจากไม่ผ่านการตรวจสอบจาก Sender Policy Framework (SPF), DomainKeys Identified Mail (DKIM) และ Domain-based Message Authentication, Reporting, และ Conformance (DMARC)

สิ่งที่เกิดขึ้นหลังการโจมตีสำเร็จ

นักวิจัย Unit 42 พบว่าหลังจากโจมตีด้วย Phishing Campaign สำเร็จ ผู้ไม่ประสงค์ดี จะใช้ VPN เพื่อทำให้ดูเหมือนว่าตั้งอยู่ในประเทศขององค์กรที่ตกเป็นเป้าหมาย และหากฝ่ายไอทีพยายามกลับมาควบคุมบัญชีดังกล่าว ผู้ไม่ประสงค์ดี ก็จะเริ่มต้นการรีเซ็ตรหัสผ่านทันทีเพื่อพยายามที่จะเข้าควบคุมบัญชีอีกครั้ง

โดยทั้งนี้แม้ว่าเซิร์ฟเวอร์ส่วนใหญ่ที่ทำหน้าที่เป็น backbone ของรูปแบบการโจมตี Phishing จะออฟไลน์ไปนานแล้ว แต่การดำเนินการดังกล่าวก็ยังนับว่าเป็นตัวอย่างของการโจมตีของรูปแบบการโจมตีที่พบ เนื่องจาก ผู้ไม่ประสงค์ดี พยายามจะค้นหาช่องทางใหม่ ๆ เพื่อหลีกเลี่ยงเครื่องมือด้านความปลอดภัยอยู่เสมอ

Ref : bleepingcomputer

ไม่มีความคิดเห็น:

แสดงความคิดเห็น