กลุ่มผู้ไม่ประสงค์ดีหันมาใช้เทคนิคการโจมตีด้วยการส่งอีเมลขยะจำนวนมาก (email bombing) ตามด้วยการปลอมตัวเป็นฝ่ายสนับสนุนด้านเทคนิคผ่านการโทรใน Microsoft Teams เพื่อหลอกล่อให้พนักงานอนุญาตการควบคุมระยะไกลและติดตั้งมัลแวร์ที่ช่วยให้ผู้ไม่ประสงค์ดีเข้าถึงเครือข่ายของบริษัทได้

ผู้ไม่หวังดีส่งข้อความสแปมจำนวนหลายพันฉบับในช่วงเวลาสั้น ๆ จากนั้นโทรหาผู้ใช้เป้าหมายผ่านบัญชี Office 365 ที่พวกเขาควบคุม โดยแสร้งทำตัวเป็นฝ่ายสนับสนุนไอทีขององค์กร

เทคนิคนี้ถูกพบครั้งแรกตั้งแต่ปลายปีที่แล้วในแคมเปญโจมตีที่เชื่อมโยงกับแรนซัมแวร์ Black Basta อย่างไรก็ตาม นักวิจัยด้านความปลอดภัยไซเบอร์จากบริษัท Sophos พบว่ามีผู้โจมตีรายอื่นที่อาจเกี่ยวข้องกับกลุ่ม FIN7 ใช้วิธีการเดียวกัน

ผู้ไม่ประสงค์ดีใช้ประโยชน์จากการตั้งค่าเริ่มต้นของ Microsoft Teams ที่อนุญาตให้บัญชีภายนอกสามารถโทรและแชทกับพนักงานในองค์กรได้

กิจกรรมที่ตรวจพบ

Sophos ตรวจสอบแคมเปญแรกและเชื่อมโยงกับกลุ่มที่พวกเขาติดตามในชื่อ "STAC5143" โดยผู้ไม่ประสงค์ดีเริ่มต้นด้วยการส่งอีเมลจำนวนมากถึง 3,000 ฉบับภายใน 45 นาที

หลังจากนั้นไม่นาน เป้าหมายได้รับสาย Teams จากบัญชีที่ใช้ชื่อ "Help Desk Manager" ซึ่งผู้โจมตีใช้กลอุบายโน้มน้าวให้เหยื่อตั้งค่าการควบคุมหน้าจอระยะไกลผ่าน Microsoft Teams

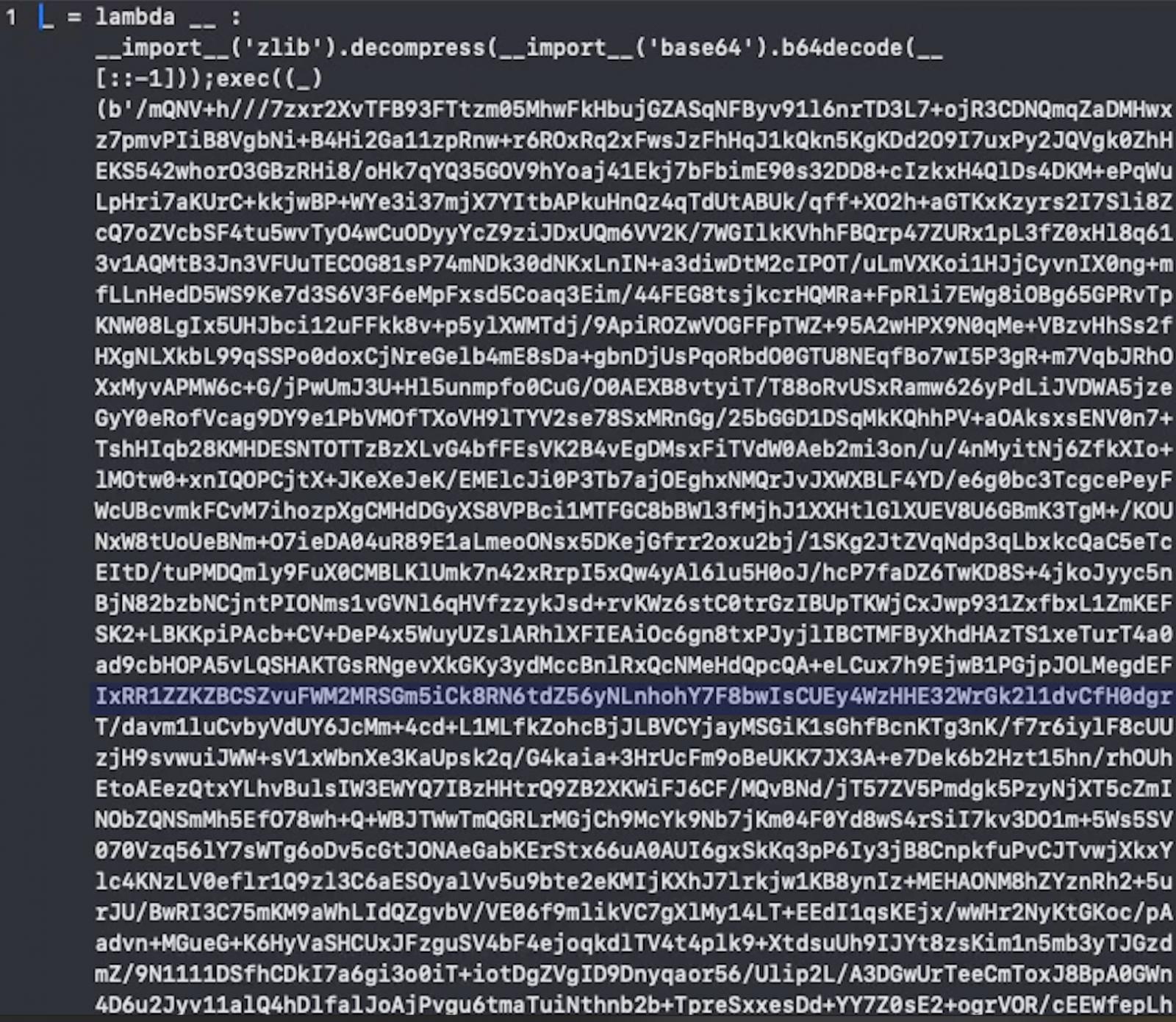

ผู้ไม่ประสงค์ดีได้อัปโหลดไฟล์ Java Archive (MailQueue-Handler.jar) และสคริปต์ Python (RPivot backdoor) ซึ่งโฮสต์อยู่บนลิงก์ SharePoint ภายนอก

ไฟล์ JAR ทำการรันคำสั่ง PowerShell เพื่อดาวน์โหลดไฟล์ติดตั้ง ProtonVPN ที่ถูกต้อง แต่มีการโหลด DLL ที่เป็นอันตราย (nethost.dll) เพื่อเปิดช่องทางสื่อสารที่เข้ารหัสไปยังเซิร์ฟเวอร์ควบคุม (C2) ทำให้ผู้โจมตีสามารถควบคุมคอมพิวเตอร์ที่ถูกโจมตีได้ระยะไกล

ผู้ไม่ประสงค์ดียังใช้ Windows Management Instrumentation (WMIC) และ whoami.exe เพื่อตรวจสอบรายละเอียดระบบ และติดตั้งมัลแวร์ Java ระยะที่สองเพื่อเรียกใช้ RPivot ซึ่งเป็นเครื่องมือทดสอบเจาะระบบที่ช่วยให้ผู้ไม่ประสงค์ดีส่งคำสั่งผ่าน SOCKS4 proxy tunneling

RPivot เคยถูกใช้ในการโจมตีของกลุ่ม FIN7 มาก่อน นอกจากนี้ เทคนิคการปกปิดร่องรอยที่ใช้ยังเคยถูกพบในแคมเปญของ FIN7 เช่นกัน

อย่างไรก็ตาม เนื่องจากเครื่องมือ RPivot และเทคนิคปกปิดร่องรอยเป็นแบบโอเพ่นซอร์ส Sophos ไม่สามารถยืนยันได้อย่างมั่นใจว่าการโจมตีของ STAC5143 เชื่อมโยงกับ FIN7 อย่างสมบูรณ์

Sophos ประเมินด้วย "ความมั่นใจระดับปานกลาง" ว่ามัลแวร์ Python ที่ใช้ในแคมเปญนี้อาจเกี่ยวข้องกับกลุ่ม FIN7/Sangria Tempest

เนื่องจากการโจมตีถูกหยุดก่อนถึงขั้นตอนสุดท้าย นักวิจัยเชื่อว่าเป้าหมายของผู้ไม่ประสงค์ดีคือการขโมยข้อมูลและปล่อยแรนซัมแวร์ในภายหลัง

การโจมตีครั้งที่สอง

แคมเปญที่สองถูกติดตามในชื่อ "STAC5777" โดยเริ่มจากการส่งอีเมลขยะจำนวนมากเช่นกัน และตามมาด้วยการส่งข้อความใน Microsoft Teams ที่อ้างว่าเป็นฝ่ายสนับสนุนไอที

ในกรณีนี้ ผู้ไม่ประสงค์ดีหลอกให้เหยื่อติดตั้ง Microsoft Quick Assist เพื่อให้พวกเขาสามารถเข้าถึงระบบโดยตรง และดาวน์โหลดมัลแวร์ที่โฮสต์อยู่บน Azure Blob Storage

มัลแวร์ (winhttp.dll) ถูกโหลดเข้ากับกระบวนการ OneDriveStandaloneUpdater.exe ของ Microsoft และมีการสร้างบริการด้วย PowerShell เพื่อให้มัลแวร์ทำงานอีกครั้งเมื่อบูตเครื่อง

มัลแวร์นี้บันทึกการกดแป้นพิมพ์ของเหยื่อผ่าน Windows API, ขโมยรหัสผ่านจากไฟล์และรีจิสทรี และสแกนเครือข่ายเพื่อหาจุดเชื่อมต่อเพิ่มเติมผ่าน SMB, RDP และ WinRM

Sophos พบว่าผู้ไม่ประสงค์ดีกลุ่มนี้พยายามติดตั้งแรนซัมแวร์ Black Basta ซึ่งบ่งชี้ว่าพวกเขาอาจมีความเชื่อมโยงกับกลุ่มแรนซัมแวร์นี้

นักวิจัยยังพบว่าผู้โจมตีเข้าถึงเอกสาร Notepad และ Word ที่มีคำว่า "password" ในชื่อไฟล์ และไฟล์ Remote Desktop Protocol สองไฟล์ซึ่งอาจใช้ในการค้นหาข้อมูลรับรอง

คำแนะนำสำหรับองค์กร

เนื่องจากเทคนิคเหล่านี้กำลังแพร่หลายมากขึ้น องค์กรควรพิจารณาบล็อกโดเมนภายนอกจากการส่งข้อความและโทรใน Microsoft Teams รวมถึงปิดใช้งาน Quick Assist ในระบบที่มีความสำคัญเพื่อป้องกันความเสี่ยง

Ref : bleepingcomputer.com

ไม่มีความคิดเห็น:

แสดงความคิดเห็น