ผู้เชี่ยวชาญจาก Cisco Talos เปิดเผยการค้นพบกลุ่ม Hacker Phishing-as-a-Service (PhaaS) ในชื่อ 'Greatness' ที่พบการโจมตีเป็นจำนวนมากไปยังองค์กรเป้าหมายที่ใช้ Microsoft 365 ในสหรัฐอเมริกา แคนาดา สหราชอาณาจักร ออสเตรเลีย และแอฟริกาใต้

โดย Cisco Talos เปิดเผยว่า เริ่มพบการโจมตีของ Greatness phishing platform ในช่วงกลางปี 2022 และเพิ่มขึ้นอย่างรวดเร็วในเดือนธันวาคม 2022 และพบอีกครั้งในเดือนมีนาคม 2023 ซึ่งกลุ่มเป้าหมายส่วนใหญ่อยู่ในกลุ่มอุตสาหกรรม ภาคการผลิต การดูแลสุขภาพ เทคโนโลยี การศึกษา อสังหาริมทรัพย์ การก่อสร้าง การเงิน และบริการธุรกิจ

การโจมตีของ 'Greatness'

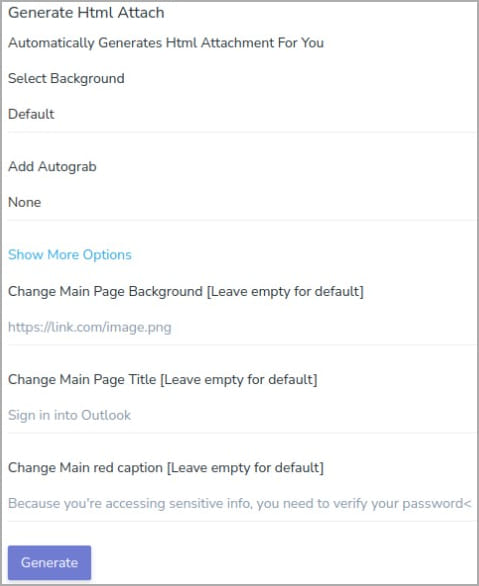

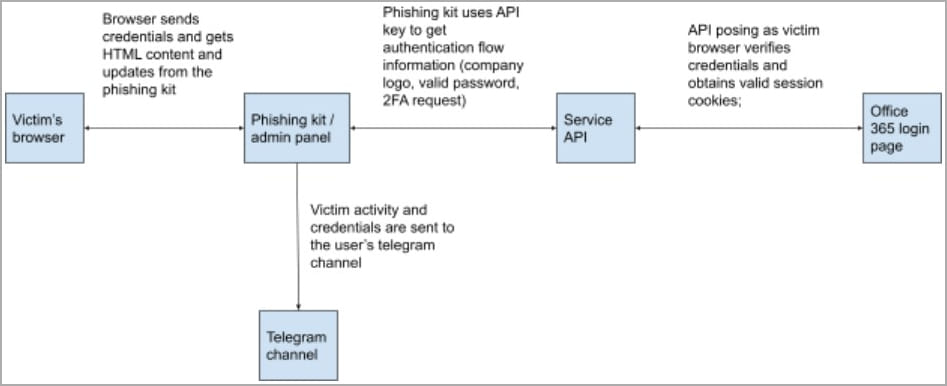

Greatness Phishing-as-a-Service ใช้เครื่องมือเช่นเดียวกับ Phishing-as-a-Service กลุ่มอื่น ๆ โดยเมื่อเริ่มการโจมตี Hacker จะดำเนินการผ่านทาง admin panel โดยใช้ API key และระบุรายชื่อที่อยู่อีเมลเป้าหมาย หลังจากนั้น PhaaS platform จะสร้าง infrastructure พื้นฐานในการโจมตี เช่น server ที่จะเผยแพร่หน้า phishing page ตลอดจนสร้างไฟล์แนบ HTML การสร้างเนื้อหาอีเมล์ และจัดเตรียมเนื้อหาอื่น ๆ ที่สำคัญในการโจมตี

จากนั้นจะทำการส่ง phishing email ที่แนบไฟล์ HTML อันตรายไปยังเป้าหมาย เมื่อเป้าหมายทำการเปิดอีเมล์ โค้ด JavaScript ที่เป็นอันตรายจะทำการเรียกเบราว์เซอร์เพื่อเชื่อมต่อกับ 'Greatness' server เพื่อดึงหน้า phishing page มาแสดงให้แก่เป้าหมาย ซึ่งหน้า phishing page ดังกล่าว จะแทรกโลโก้ และภาพพื้นหลังของบริษัทเป้าหมายโดยอัตโนมัติจากหน้าเข้าสู่ระบบ Microsoft 365

โดย Hacker จะทำการกรอกอีเมล์ของเป้าหมายไว้ เหลือเพียงแค่รหัสผ่านเพื่อให้เหยื่อไม่สงสัย เมื่อเป้าหมายทำการกรอกรหัสผ่านแล้ว phishing page จะทำหน้าที่เป็นพร็อกซีระหว่างเบราว์เซอร์ของเป้าหมาย และหน้าเข้าสู่ระบบ Microsoft 365 จริง เพื่อขโมย session cookie ของบัญชีเป้าหมาย

หากบัญชีเป้าหมายของเป้าหมายมีการเปิดการรับรองความถูกต้องโดยใช้ Multifactor Authentication (MFA) ไว้ Hacker จะส่งคำขอตรวจสอบสิทธิดังกล่าวไปยังเป้าหมายเพื่อให้ทำการกรอกรหัส

เมื่อเป้าหมายทำการใส่หัส MFA แล้ว Hacker จะทำการรับรองความถูกต้องในบัญชีเป้าหมายบนแพลตฟอร์ม Microsoft จริง และส่ง session cookie ของบัญชีเป้าหมายที่ผ่านการรับรองความถูกต้องไปยังบริษัทในเครือผ่านช่องทาง Telegram หรือบน web panel ของ Hacker หลังจากนั้นก็จะแสดงข้อความการการรับรองความถูกต้องที่ผิดพลาด หรือ session การตรวจสอบความถูกต้องหมดเวลาไปยังเป้าหมาย เพื่อออกจากหน้า phishing page

จากนั้น Hacker ก็สามารถใช้ session cookie นี้เพื่อเข้าถึงอีเมล ไฟล์ และข้อมูลของเหยื่อในบริการ Microsoft 365 เพื่อเข้าสู่ระบบเครือข่ายขององค์กร และนำไปสู่การโจมตีที่อันตรายยิ่งกว่า เช่น การติดตั้งแรนซัมแวร์

Ref : bleepingcomputer

ไม่มีความคิดเห็น:

แสดงความคิดเห็น