นักวิจัยด้านความปลอดภัยทางไซเบอร์ได้ค้นพบช่องโหว่ใน Windows Smart App Control และ SmartScreen ซึ่งเป็นส่วนหนึ่งของระบบป้องกันความปลอดภัยที่ออกแบบมาเพื่อปกป้องผู้ใช้จากการรันแอปพลิเคชันที่ไม่น่าเชื่อถือบน Windows ช่องโหว่นี้ถูกโจมตีและใช้งานโดยผู้ไม่ประสงค์หวังดีมาตั้งแต่ปี 2018 โดยอาศัยวิธีการจัดการไฟล์ประเภท .LNK (หรือ shortcut files) ที่เรียกว่า "LNK stomping"

รายละเอียดของช่องโหว่

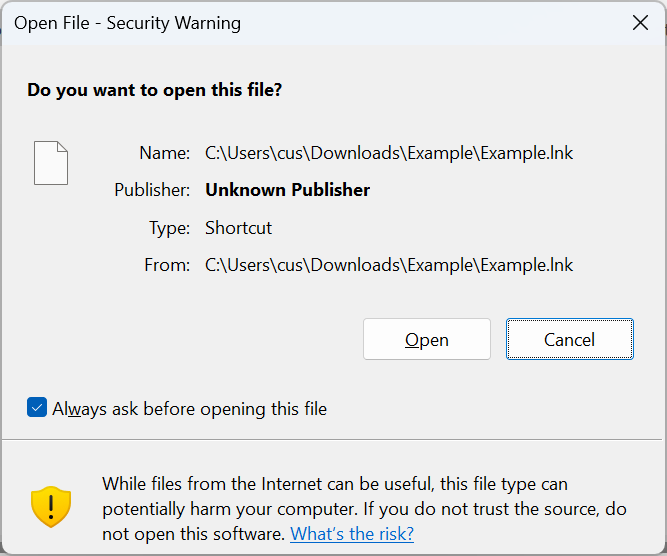

ช่องโหว่เกิดขึ้นจากการที่ระบบ Windows ไม่สามารถตรวจสอบไฟล์ LNK ที่ได้รับการแก้ไขได้อย่างถูกต้อง โดยปกติแล้วเมื่อไฟล์ถูกดาวน์โหลดจากอินเทอร์เน็ต ระบบจะทำการติดป้าย "Mark of the Web" (MotW) ซึ่งจะช่วยให้ระบบรู้ว่าไฟล์นี้มาจากแหล่งภายนอก และต้องผ่านการตรวจสอบความปลอดภัยผ่าน SmartScreen อย่างไรก็ตาม เทคนิค LNK stomping ที่ถูกค้นพบนี้ ช่วยให้ผู้โจมตีสามารถลบหรือปิดบัง MotW ออกจากไฟล์ได้ ทำให้ไฟล์ดังกล่าวไม่ถูกตรวจสอบโดย SmartScreen หรือ Smart App Control และสามารถรันได้โดยไม่มีการแจ้งเตือนถึงความเสี่ยง

วิธีการโจมตีนี้ได้รับการเปิดเผยโดยนักวิจัยจาก Cisco Talos ซึ่งชี้ให้เห็นว่า แม้ว่า Microsoft จะได้พยายามแก้ไขปัญหานี้หลายครั้งด้วยการอัปเดตระบบ แต่ก็ยังไม่สามารถป้องกันการข้ามระบบ SmartScreen ได้อย่างสมบูรณ์

ผลกระทบและคำเตือน

ผลกระทบจากช่องโหว่นี้ทำให้ผู้โจมตีสามารถแพร่กระจายมัลแวร์และทำฟิชชิ่งได้อย่างมีประสิทธิภาพ โดยไม่ถูกตรวจพบจากระบบรักษาความปลอดภัยของ Windows ซึ่งทำให้ผู้ใช้งานทั่วไปและองค์กรต่าง ๆ ตกอยู่ในความเสี่ยง

นักวิจัยยังคงเตือนให้ผู้ใช้ Windows ระมัดระวังในการดาวน์โหลดไฟล์จากแหล่งที่ไม่เชื่อถือ และแนะนำให้อัปเดตระบบปฏิบัติการและซอฟต์แวร์รักษาความปลอดภัยอย่างสม่ำเสมอ เพื่อป้องกันความเสี่ยงที่อาจเกิดขึ้นจากช่องโหว่นี้

ข้อสรุป

ในขณะที่ Microsoft พยายามปรับปรุงการป้องกันช่องโหว่เหล่านี้อย่างต่อเนื่อง แต่ก็ยังไม่สามารถแก้ไขปัญหาได้ทั้งหมด ผู้ใช้งานควรให้ความสำคัญในการตรวจสอบและระมัดระวังการใช้งานไฟล์ที่ดาวน์โหลดจากอินเทอร์เน็ต เพื่อป้องกันการถูกโจมตีจากช่องโหว่นี้

Ref : BleepingComputer

ไม่มีความคิดเห็น:

แสดงความคิดเห็น