กลุ่มผู้ไม่ประสงค์ดีชาวจีนซึ่งถูกติดตามในชื่อ StormBamboo ทำการโจมตีระบบผู้ให้บริการอินเทอร์เน็ต (ISP) ที่ไม่เปิดเผยชื่อรายหนึ่ง เพื่อติดตั้ง Malware ในระบบการอัปเดตซอฟต์แวร์อัตโนมัติ กลุ่มดังกล่าวยังเป็นที่รู้จักในชื่อ Evasive Panda, Daggerfly และ StormCloud ซึ่งพบการเคลื่อนไหวมาตั้งแต่ปี 2012 โดยมุ่งเป้าไปที่องค์กรต่าง ๆ ทั่วประเทศจีน, ฮ่องกง, มาเก๊า, ไนจีเรีย และประเทศต่าง ๆ ในเอเชียตะวันออกเฉียงใต้ และเอเชียตะวันออก

เมื่อวันศุกร์ที่ผ่านมา (2 สิงหาคม 2024) นักวิจัยจาก Volexity เปิดเผยว่ากลุ่มดังกล่าวใช้ประโยชน์จากกลไกการอัปเดตซอฟต์แวร์แบบ HTTP ซึ่งไม่มีการตรวจสอบ digital signatures เพื่อติดตั้ง payload ของ Malware บนอุปกรณ์ Windows และ macOS ของเป้าหมาย

Volexity ระบุในรายงานที่เผยแพร่เมื่อวันศุกร์ว่า "เมื่อแอปพลิเคชันเหล่านี้ทำการอัปเดต แทนที่จะได้รับการติดตั้งอัปเดตตามปกติ แต่จะกลายเป็นการติดตั้ง Malware อย่าง MACMA และ POCOSTICK (หรือที่เรียกว่า MGBot) แทน"

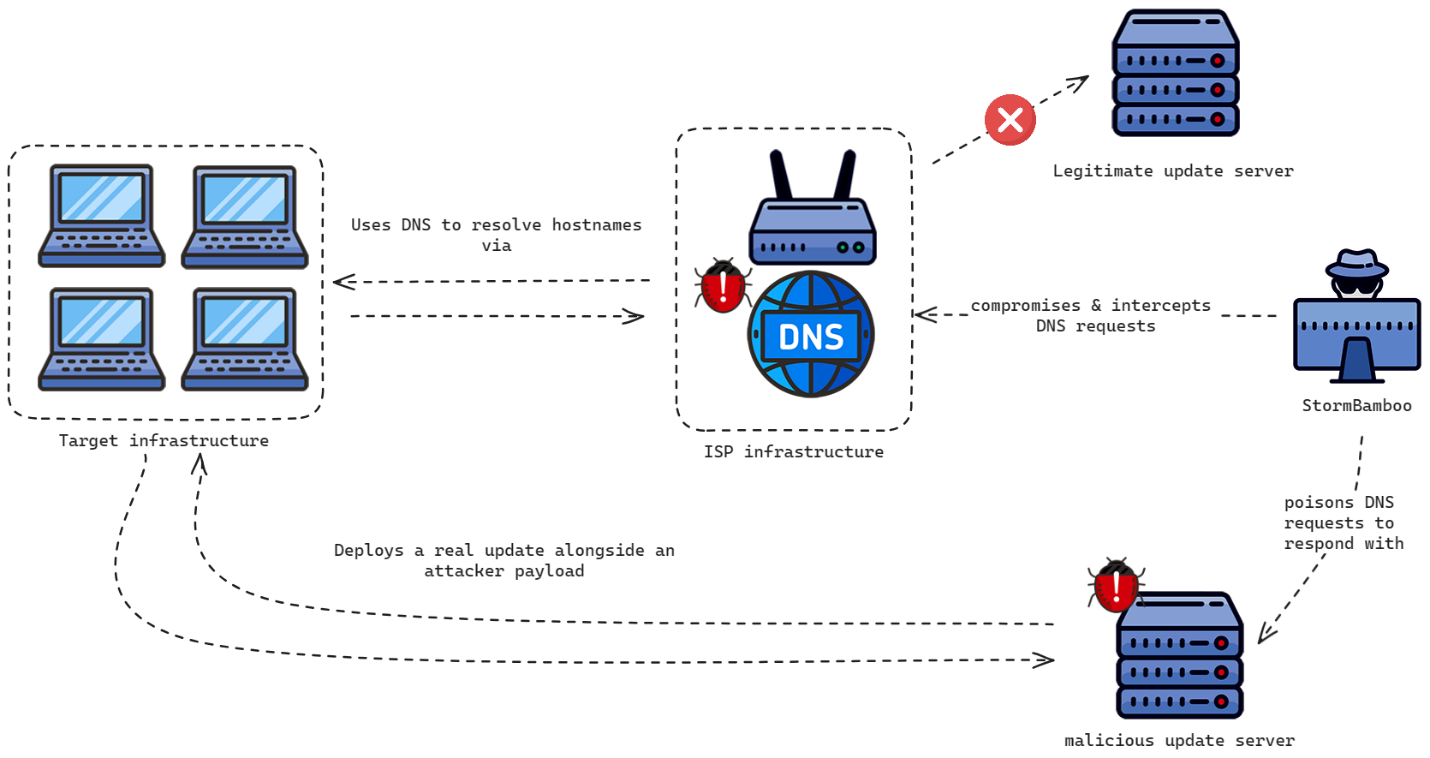

เพื่อดำเนินการดังกล่าว ผู้โจมตีจะ intercept และแก้ไข DNS requests ของเป้าหมาย และเปลี่ยนเป็น IP Address ที่เป็นอันตราย การดำเนินการดังกล่าวจะเป็นการส่ง Malware ไปยังระบบของเป้าหมายจากเซิร์ฟเวอร์ควบคุม และสั่งการของ StormBamboo โดยไม่ต้องมีการดำนินการใด ๆ จากผู้ใช้งาน

ตัวอย่างเช่น การใช้ประโยชน์จาก 5KPlayer requests เพื่ออัปเดต youtube-dl dependency เพื่อส่ง Backdoor ที่โฮสต์อยู่บนเซิร์ฟเวอร์ C2 server ไปแทน

หลังจากที่โจมตีระบบของเป้าหมายได้แล้ว กลุ่มดังกล่าวจะติดตั้ง Google Chrome extension ที่เป็นอันตราย (ReloadText) ซึ่งทำให้พวกเขาสามารถรวบรวมข้อมูล และขโมยคุกกี้ของเบราว์เซอร์ และข้อมูลอีเมลได้

Volexity ตรวจพบว่า StormBamboo กำหนดเป้าหมายไปที่ผู้จำหน่ายซอฟต์แวร์หลายราย ซึ่งใช้ workflows การอัปเดตที่ไม่ปลอดภัย โดยใช้ขั้นตอนที่ซับซ้อนแตกต่างกันในการแพร่กระจายMalware

"Volexity ได้ร่วมมือกับ ISP ตรวจสอบอุปกรณ์สำคัญต่าง ๆ ที่ให้บริการกำหนดเส้นทางการรับส่งข้อมูลบนเครือข่ายของตน เมื่อ ISP รีบูต และปิดระบบส่วนประกอบต่าง ๆ ของเครือข่าย การโจมตี DNS ก็หยุดลงทันที"

ในเดือนเมษายน 2023 นักวิจัยด้านภัยคุกคามของ ESET พบกลุ่มผู้ไม่ประสงค์ดีที่ใช้ Pocostick (MGBot) Backdoor บน Windows โดยการใช้ประโยชน์จากกลไกการอัปเดตอัตโนมัติของแอปพลิเคชันการส่งข้อความ Tencent QQ ในการโจมตีที่กำหนดเป้าหมายเป็นองค์กร NGO ระหว่างประเทศ

เกือบหนึ่งปีต่อมาในเดือนกรกฎาคม 2024 ทีมตรวจสอบภัยคุกคามของ Symantec ตรวจพบผู้ไม่ประสงค์ดีชาวจีนที่โจมตีองค์กร NGO ของอเมริกาในจีน และองค์กรหลายแห่งในไต้หวันโดยใช้แบ็คดอร์ Macma macOS และMalware Nightdoor เวอร์ชันใหม่บน Windows

ในทั้งสองกรณี แม้ว่าจะมีหลักฐานเกี่ยวกับวิธีการที่ใช้ในการโจมตี โดยนักวิจัยเชื่อว่าเป็นการโจมตีแบบ supply chain attack หรือการโจมตีแบบ adversary-in-the-middle (AITM) แต่ไม่ยังสามารถระบุเทคนิคที่ใช้ในการโจมตีได้อย่างแน่ชัด

Ref : bleepingcomputer

ไม่มีความคิดเห็น:

แสดงความคิดเห็น