กลุ่มผู้ไม่ประสงค์ดีเกาหลีใต้ APT-C-60 ได้ใช้ประโยชน์จากช่องโหว่ zero-day ในการเรียกใช้โค้ดใน WPS Office รุ่น Windows เพื่อติดตั้งโปรแกรมที่เป็นอันตรายที่ชื่อว่า SpyGlace บนเป้าหมายในเอเชียตะวันออก

WPS Office เป็นชุดซอฟต์แวร์สำหรับการทำงานที่พัฒนาโดยบริษัท Kingsoft ของจีน ซึ่งได้รับความนิยมในเอเชีย มีรายงานว่ามีผู้ใช้งานมากกว่า 500 ล้านคนทั่วโลก

ช่องโหว่ zero-day ที่ถูกติดตามในชื่อ CVE-2024-7262 ได้ถูกใช้ในการโจมตีในโลกความจริงตั้งแต่ปลายเดือนกุมภาพันธ์ 2024 แต่ส่งผลกระทบต่อรุ่นตั้งแต่ 12.2.0.13110 (สิงหาคม 2023) ถึง 12.1.0.16412 (มีนาคม 2024)

Kingsoft ได้แก้ไขปัญหาอย่างเงียบๆ ในเดือนมีนาคมปีนี้ โดยไม่ได้แจ้งให้ลูกค้าทราบว่าช่องโหว่นี้ถูกใช้ประโยชน์อยู่ ส่งผลให้ ESET ซึ่งเป็นผู้ค้นพบแคมเปญและช่องโหว่นี้ได้เผยแพร่รายงานรายละเอียดในวันนี้

นอกจาก CVE-2024-7262 แล้ว การสืบสวนของ ESET ยังเผยถึงช่องโหว่ที่ร้ายแรงอีกหนึ่งรายการที่ถูกติดตามในชื่อ CVE-2024-7263 ซึ่ง Kingsoft ได้แก้ไขในปลายเดือนพฤษภาคม 2024 ด้วยเวอร์ชัน 12.2.0.17119

การโจมตีโดย APT-C-60

CVE-2024-7262 อยู่ในวิธีการที่ซอฟต์แวร์จัดการกับตัวจัดการโปรโตคอลที่กำหนดเอง โดยเฉพาะ 'ksoqing://' ซึ่งอนุญาตให้เรียกใช้แอปพลิเคชันภายนอกผ่าน URL ที่สร้างขึ้นโดยเฉพาะภายในเอกสาร

เนื่องจากการตรวจสอบและการกรอง URL เหล่านี้ไม่ถูกต้อง ช่องโหว่นี้จึงอนุญาตให้ผู้โจมตีสามารถสร้างไฮเปอร์ลิงก์ที่เป็นอันตรายซึ่งนำไปสู่การเรียกใช้โค้ดที่กำหนดเองได้

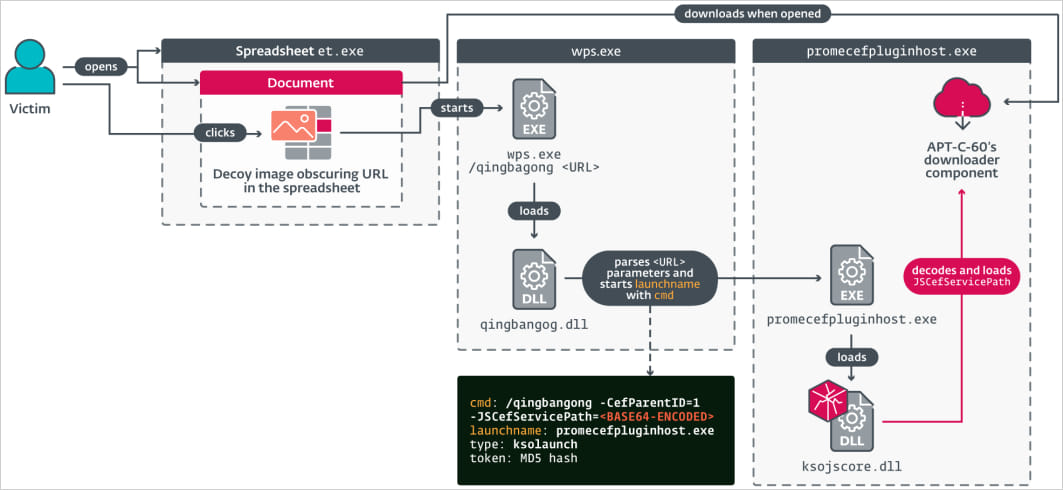

APT-C-60 ได้สร้างเอกสารสเปรดชีต (ไฟล์ MHTML) ที่ฝังไฮเปอร์ลิงก์ที่เป็นอันตรายภายใต้รูปภาพลวงเพื่อล่อให้เหยื่อคลิก ซึ่งจะทำให้เกิดการโจมตี

พารามิเตอร์ URL ที่ถูกประมวลผลรวมถึงคำสั่งที่เข้ารหัสเป็น base64 เพื่อเรียกใช้ปลั๊กอินเฉพาะ (promecefpluginhost.exe) ที่พยายามโหลดไฟล์ DLL ที่เป็นอันตราย (ksojscore.dll) ซึ่งมีโค้ดของผู้โจมตีอยู่

DLL นี้คือส่วนประกอบดาวน์โหลดของ APT-C-60 ที่ออกแบบมาเพื่อดึงโหลดที่เป็นอันตรายสุดท้าย (TaskControler.dll) จากเซิร์ฟเวอร์ของผู้โจมตี ซึ่งเป็น backdoor แบบกำหนดเองที่ชื่อว่า 'SpyGlace'

ขอแนะนำให้ผู้ใช้ WPS Office อัปเกรดไปใช้เวอร์ชันล่าสุดโดยเร็วที่สุด หรืออย่างน้อยเวอร์ชัน 12.2.0.17119 เพื่อแก้ไขปัญหาช่องโหว่ในการเรียกใช้โค้ดทั้งสองรายการ

"การโจมตีนั้นฉลาดล้ำเพราะมันมีความสามารถในการหลอกลวงให้ผู้ใช้คลิกที่สเปรดชีตที่ดูเหมือนถูกต้อง ในขณะที่มีประสิทธิภาพและความน่าเชื่อถือสูงมาก" ESET เตือนในรายงาน

"การเลือกใช้รูปแบบไฟล์ MHTML ทำให้ผู้โจมตีสามารถเปลี่ยนช่องโหว่ในการเรียกใช้โค้ดให้เป็นการโจมตีระยะไกลได้"

ตรวจสอบที่เก็บข้อมูลบน GitHub นี้สำหรับรายการเต็มของตัวบ่งชี้การถูกโจมตี (IoCs) ที่เกี่ยวข้องกับกิจกรรมของ APT-C-60

Ref: bleepingcomputer

ไม่มีความคิดเห็น:

แสดงความคิดเห็น