การโจมตีที่เริ่มขึ้นในเดือนกรกฎาคม 2024 อาศัยเทคนิคที่ไม่ค่อยพบมากนักที่เรียกว่า AppDomain Manager Injection ซึ่งสามารถทำให้แอปพลิเคชัน Microsoft .NET ใด ๆ บน Windows กลายเป็นอาวุธได้

เทคนิคนี้มีมาตั้งแต่ปี 2017 และมีการปล่อยแอปพลิเคชันต้นแบบหลายตัวออกมาตลอดหลายปีที่ผ่านมา อย่างไรก็ตาม เทคนิคนี้มักถูกใช้ในงานของทีมสีแดง (red team engagements) และไม่ค่อยพบในการโจมตีที่เป็นอันตราย โดยผู้ป้องกันไม่ได้ติดตามเทคนิคนี้อย่างจริงจัง

หน่วยงานสาขาญี่ปุ่นของ NTT ได้ติดตามการโจมตีที่ลงท้ายด้วยการปล่อย CobaltStrike beacon ที่มุ่งเป้าไปยังหน่วยงานรัฐบาลในไต้หวัน กองทัพในฟิลิปปินส์ และองค์กรพลังงานในเวียดนาม

ยุทธวิธี เทคนิค และกระบวนการ (TTP) รวมถึงโครงสร้างพื้นฐานที่มีความคล้ายคลึงกับรายงานล่าสุดจาก AhnLab และแหล่งข้อมูลอื่น ๆ บ่งชี้ว่ากลุ่มภัยคุกคาม APT 41 ที่ได้รับการสนับสนุนจากรัฐจีนอาจอยู่เบื้องหลังการโจมตีเหล่านี้ แม้ว่าการระบุแหล่งที่มานี้จะมีความมั่นใจต่ำ

AppDomain Manager Injection

คล้ายกับการโหลด DLL แบบมาตรฐานจากที่ต่าง ๆ (DLL side-loading) เทคนิค AppDomainManager Injection ก็เกี่ยวข้องกับการใช้ไฟล์ DLL เพื่อบรรลุเป้าหมายที่เป็นอันตรายบนระบบที่ถูกเจาะ

อย่างไรก็ตาม AppDomain Manager Injection ใช้ประโยชน์จากคลาส AppDomainManager ของ .NET Framework ในการฝังและรันโค้ดที่เป็นอันตราย ทำให้เทคนิคนี้ซ่อนตัวได้ดีกว่าและมีความยืดหยุ่นมากกว่า

ผู้ไม่ประสงค์ดีจะเตรียมไฟล์ DLL ที่เป็นอันตรายซึ่งมีคลาสที่อยู่ในคลาส AppDomainManager และไฟล์การกำหนดค่า (exe.config) ที่เปลี่ยนเส้นทางการโหลดของแอสเซมบลีที่ถูกต้องไปยังไฟล์ DLL ที่เป็นอันตราย

ผู้ไม่ประสงค์ดีเพียงแค่วางไฟล์ DLL ที่เป็นอันตรายและไฟล์การกำหนดค่าในไดเรกทอรีเดียวกับไฟล์ที่รันเป้าหมาย โดยไม่จำเป็นต้องใช้ชื่อเดียวกับ DLL ที่มีอยู่เหมือนในเทคนิค DLL side-loading

เมื่อแอปพลิเคชัน .NET รันขึ้นมา ไฟล์ DLL ที่เป็นอันตรายจะถูกโหลดและโค้ดของมันจะถูกดำเนินการภายในบริบทของแอปพลิเคชันที่ถูกต้องตามกฎหมาย

ต่างจากเทคนิค DLL side-loading ที่ซอฟต์แวร์รักษาความปลอดภัยสามารถตรวจจับได้ง่ายกว่า AppDomainManager Injection นั้นตรวจจับได้ยากกว่า เนื่องจากพฤติกรรมที่เป็นอันตรายจะดูเหมือนมาจากไฟล์ที่เป็นแอปพลิเคชันที่ถูกต้องและลงนามแล้ว

การโจมตี GrimResource

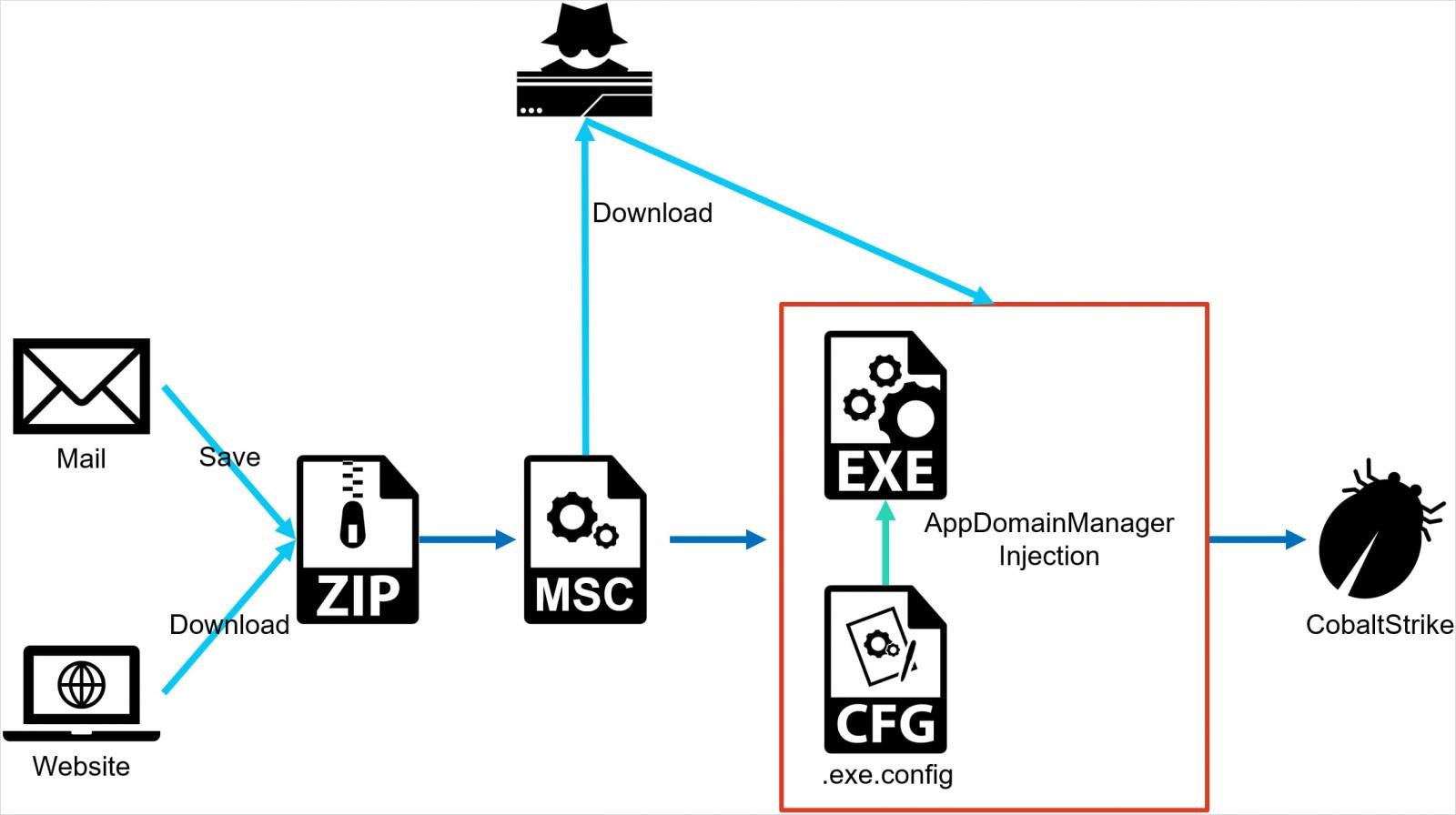

การโจมตีที่ NTT พบเริ่มต้นด้วยการส่งไฟล์ ZIP ไปยังเป้าหมายที่มีไฟล์ MSC (Microsoft Script Component) ที่เป็นอันตราย

เมื่อเป้าหมายเปิดไฟล์ โค้ดที่เป็นอันตรายจะถูกดำเนินการทันทีโดยไม่ต้องมีการโต้ตอบหรือคลิกเพิ่มเติมจากผู้ใช้ โดยใช้เทคนิคที่เรียกว่า GrimResource ซึ่งอธิบายโดยละเอียดโดยทีมรักษาความปลอดภัยของ Elastic ในเดือนมิถุนายน

GrimResource เป็นเทคนิคการโจมตีใหม่ที่ใช้ประโยชน์จากช่องโหว่การข้ามไซต์ (XSS) ในไลบรารี apds.dll ของ Windows เพื่อดำเนินการโค้ดตามที่ต้องการผ่าน Microsoft Management Console (MMC) โดยใช้ไฟล์ MSC ที่สร้างขึ้นมาโดยเฉพาะ

เทคนิคนี้ทำให้ผู้ไม่ประสงค์ดีสามารถรัน JavaScript ที่เป็นอันตราย ซึ่งจะรันโค้ด .NET ผ่านวิธีการ DotNetToJScript

ไฟล์ MSC ในการโจมตีครั้งล่าสุดที่ NTT พบ สร้างไฟล์ exe.config ในไดเรกทอรีเดียวกันกับไฟล์ Microsoft ที่ถูกต้องและลงนามแล้ว (เช่น oncesvc.exe)

ไฟล์การกำหนดค่านี้จะเปลี่ยนเส้นทางการโหลดแอสเซมบลีบางตัวไปยัง DLL ที่เป็นอันตราย ซึ่งมีคลาสที่อยู่ในมาจากคลาส AppDomainManager ของ .NET Framework และถูกโหลดแทนแอสเซมบลีที่ถูกต้องตามกฎหมาย

ในที่สุด DLL นี้จะรันโค้ดที่เป็นอันตรายภายในบริบทของไฟล์ที่เป็นแอปพลิเคชันของ Microsoft ที่ถูกต้องและลงนามแล้ว ทำให้สามารถหลีกเลี่ยงการตรวจจับและข้ามมาตรการรักษาความปลอดภัยได้อย่างสมบูรณ์

ขั้นตอนสุดท้ายของการโจมตีคือการโหลด CobaltStrike beacon ลงในเครื่อง ซึ่งผู้ไม่ประสงค์ดีอาจใช้เพื่อดำเนินการกระทำที่เป็นอันตรายได้หลากหลาย รวมถึงการนำเสนอ payload เพิ่มเติมและการเคลื่อนที่ข้ามเครือข่าย แม้ว่าจะไม่แน่ใจว่ากลุ่ม APT41 เป็นผู้รับผิดชอบการโจมตีเหล่านี้ แต่การใช้เทคนิค AppDomainManager Injection และ GrimResource ร่วมกันบ่งชี้ว่าผู้ไม่ประสงค์ดีมีความเชี่ยวชาญทางเทคนิคในการผสมผสานเทคนิคใหม่และน้อยคุ้นเคยในกรณีปฏิบัติจริง

Ref: bleepingcomputer

ไม่มีความคิดเห็น:

แสดงความคิดเห็น